Włączanie rejestrowania i diagnostyki DNS

Dowiedz się, jak włączyć rozszerzone rejestrowanie DNS, inspekcję i zdarzenia analityczne dla roli serwera DNS w systemie Windows Server. Rejestrowanie i diagnostyka DNS zawierają szczegółowe informacje na temat operacji serwera DNS, w tym zmian strefy, aktualizacji dynamicznych i operacji DNSSEC. Rejestrowanie i diagnostyka DNS mogą pomóc w monitorowaniu wydajności serwera DNS, rozwiązywaniu problemów z systemem DNS i śledzeniu aktywności serwera DNS.

Warunki wstępne

Przed włączeniem rejestrowania i diagnostyki DNS upewnij się, że masz:

System Windows Server z zainstalowaną rolą serwera DNS, w tym narzędzia administracji zdalnej serwera DNS (RSAT).

Uprawnienia administracyjne na serwerze.

Podstawowa wiedza na temat operacji serwera DNS.

Wyświetlanie dzienników serwera DNS

Dzienniki inspekcji DNS są domyślnie włączone i nie wpływają znacząco na wydajność serwera DNS. Zdarzenia inspekcji serwera DNS umożliwiają śledzenie zmian na serwerze DNS. Zdarzenie inspekcji jest rejestrowane za każdym razem, gdy ustawienia rekordu serwera, strefy lub zasobu są zmieniane. Zdarzenia inspekcji obejmują zdarzenia operacyjne, takie jak aktualizacje dynamiczne, transfery stref oraz podpisywanie i cofanie podpisywania stref DNSSEC. Aby wyświetlić dzienniki serwera DNS:

Wybierz przycisk Uruchom, wpisz Podgląd zdarzeń, otwórz Podgląd zdarzeń z listy najlepszych dopasowań.

W Podglądzie zdarzeń przejdź do Dzienniki aplikacji i usług >> Microsoft > Windows > DNS-Server.

Wybierz pozycję Audyt w okienku nawigacji, aby wyświetlić dzienniki audytu DNS.

Zdarzenia inspekcji

Poniższa tabela zawiera podsumowanie zdarzeń inspekcji serwera DNS.

| Identyfikator zdarzenia | Typ | Kategoria | Poziom | Tekst zdarzenia |

|---|---|---|---|---|

| 513 | Zone delete |

Operacje strefy | Informacyjny | The zone %1 was deleted. |

| 514 | Zone updated |

Operacje strefy | Informacyjne | The zone %1 was updated. The %2 setting has been set to %3. |

| 515 | Record create |

Operacje strefy | Informacyjny | A resource record of type %1, name %2, TTL %3 and RDATA %5 was created in scope %7 of zone %6. |

| 516 | Record delete |

Operacje strefy | Informacyjny | A resource record of type %1, name %2 and RDATA %5 was deleted from scope %7 of zone %6. |

| 517 | RRSET delete |

Operacje strefy | Informacyjny | All resource records of type %1, name %2 were deleted from scope %4 of zone %3. |

| 518 | Node delete |

Operacje strefy | Informacyjne | All resource records at Node name %1 were deleted from scope %3 of zone %2. |

| 519 | Record create - dynamic update |

Aktualizacja dynamiczna | Informacyjny | A resource record of type %1, name %2, TTL %3 and RDATA %5 was created in scope %7 of zone %6 via dynamic update from IP Address %8. |

| 520 | Record delete - dynamic update |

Aktualizacja dynamiczna | Informacyjny | A resource record of type %1, name %2 and RDATA %5 was deleted from scope %7 of zone %6 via dynamic update from IP Address %8. |

| 521 | Record scavenge |

Starzenie się | Informacyjny | A resource record of type %1, name %2, TTL %3 and RDATA %5 was scavenged from scope %7 of zone %6. |

| 522 | Zone scope create |

Operacje strefy | Informacyjne | The scope %1 was created in zone %2. |

| 523 | Zone scope delete |

Operacje strefy | Informacyjne | The scope %1 was created in zone %2. |

| 525 | Zone sign |

Podpisywanie online | Informacyjny | The zone %1 was signed with following properties... |

| 526 | Zone unsign |

Podpisywanie online | Informacyjne | The zone %1 was unsigned. |

| 527 | Zone re-sign |

Podpisywanie online | Informacyjny | The zone %1 was re-signed with following properties... |

| 528 | Key rollover start |

Operacje PROTOKOŁU DNSSEC | Informacyjny | Rollover was started on the type %1 with GUID %2 of zone %3. |

| 529 | Key rollover end |

Operacje PROTOKOŁU DNSSEC | Informacyjne | Rollover was completed on the type %1 with GUID %2 of zone %3. |

| 530 | Key retire |

Operacje PROTOKOŁU DNSSEC | Informacyjne | The type %1 with GUID %2 of zone %3 was marked for retiral. The key will be removed after the rollover completion. |

| 531 | Key rollover triggered |

Operacje PROTOKOŁU DNSSEC | Informacyjny | Manual rollover was triggered on the type %1 with GUID %2 of zone %3. |

| 533 | Key poke rollover |

Operacje PROTOKOŁU DNSSEC | Ostrzeżenie | The keys signing key with GUID %1 on zone %2 that was waiting for a Delegation Signer(DS) update on the parent has been forced to move to rollover completion. |

| 534 | Export DNSSEC |

Operacje PROTOKOŁU DNSSEC | Informacyjne | DNSSEC setting metadata was exported %1 key signing key metadata from zone %2. |

| 535 | Import DNSSEC |

Operacje PROTOKOŁU DNSSEC | Informacyjne | DNSSEC setting metadata was imported on zone %1. |

| 536 | Cache purge |

Operacje PROTOKOŁU DNSSEC | Informacyjne | A record of type %1, QNAME %2 was purged from scope %3 in cache. |

| 537 | Forwarder reset |

Operacje pamięci podręcznej | Informacyjne | The forwarder list on scope %2 has been reset to %1. |

| 540 | Root hints |

Konfiguracja | Informacyjne | The root hints have been modified. |

| 541 | Server setting |

Konfiguracja | Informacyjny | The setting %1 on scope %2 has been set to %3. |

| 542 | Server scope create |

Konfiguracja | Informacyjne | The scope %1 of DNS server was created. |

| 543 | Server scope delete |

Konfiguracja | Informacyjne | The scope %1 of DNS server was deleted. |

| 544 | Add trust point DNSKEY |

Konfiguracja | Informacyjne | The DNSKEY with Key Protocol %2, Base64 Data %4 and Crypto Algorithm %5 has been added at the trust point %1. |

| 545 | Add trust point DS |

Konfiguracja | Informacyjny | The DS with Key Tag: %2, Digest Type: %3, Digest: %5 and Crypto Algorithm: %6 has been added at the trust point %1. |

| 546 | Remove trust point |

Konfiguracja | Informacyjne | The trust point at %1 of type %2 has been removed. |

| 547 | Add trust point root |

Operacje PROTOKOŁU DNSSEC | Informacyjne | The trust anchor for the root zone has been added. |

| 548 | Restart server |

Operacje PROTOKOŁU DNSSEC | Informacyjne | A request to restart the DNS server service has been received. |

| 549 | Clear debug logs |

Operacje PROTOKOŁU DNSSEC | Informacyjne | The debug logs have been cleared from %1 on DNS server. |

| 550 | Write dirty zones |

Operacje PROTOKOŁU DNSSEC | Informacyjne | The in-memory contents of all the zones on DNS server have been flushed to their respective files. |

| 551 | Clear statistics |

Operacje serwera | Informacyjne | All the statistical data for the DNS server has been cleared. |

| 552 | Start scavenging |

Operacje serwera | Informacyjne | A resource record scavenging cycle has been started on the DNS Server. |

| 553 | Enlist directory partition |

Operacje serwera | Informacyjne | 1% |

| 554 | Abort scavenging |

Operacje serwera | Informacyjny | The resource record scavenging cycle has been terminated on the DNS Server. |

| 555 | Prepare for demotion |

Operacje serwera | Informacyjny | The DNS server has been prepared for demotion by removing references to it from all zones stored in the Active Directory. |

| 556 | Write root hints |

Operacje serwera | Informacyjny | The information about the root hints on the DNS server has been written back to the persistent storage. |

| 557 | Listen address |

Operacje serwera | Informacyjne | The addresses on which DNS server will listen has been changed to %1. |

| 558 | Active refresh trust points |

Operacje serwera | Informacyjne | An immediate RFC 5011 active refresh has been scheduled for all trust points. |

| 559 | Pause zone |

Operacje serwera | Informacyjny | The zone %1 is paused. |

| 560 | Resume zone |

Operacje serwera | Informacyjne | The zone %1 is resumed. |

| 561 | Reload zone |

Operacje PROTOKOŁU DNSSEC | Informacyjne | The data for zone %1 has been reloaded from %2. |

| 562 | Refresh zone |

Operacje strefy | Informacyjne | The data for zone %1 has been refreshed from the primary server %2. |

| 563 | Expire zone |

Operacje strefy | Informacyjny | The secondary zone %1 has been expired and new data has been requested from the primary server %2. |

| 564 | Update from DS |

Operacje strefy | Informacyjne | The zone %1 has been reloaded from the Active Directory. |

| 565 | Write and notify |

Operacje strefy | Informacyjne | The content of the zone %1 has been written to the disk and the notification has been sent to all the notify servers. |

| 566 | Force aging |

Operacje strefy | Informacyjny | All DNS records at the node %1 in the zone %2 will have their aging time stamp set to the current time.%3 |

| 567 | Scavenge servers |

Operacje strefy | Informacyjny | The Active Directory-integrated zone %1 has been updated. Only %2 can run scavenging. |

| 568 | Transfer primary key server |

Operacje strefy | Informacyjne | The key management role for zone %1 has been %2.%3 |

| 569 | Add SKD |

Operacje strefy | Informacyjne | A %1 singing key (%2) descriptor has been added on the zone %3 with following properties: KeyId=%4; KeyType=%5; CurrentState=%6; KeyStorageProvider=%7; StoreKeysInAD=%8; CryptoAlgorithm=%9; KeyLength=%10; DnsKeySignatureValidityPeriod=%11; DSSignatureValidityPeriod=%12; ZoneSignatureValidityPeriod=%13; InitialRolloverOffset=%14; RolloverPeriod=%15; RolloverType=%16; NextRolloverAction=%17; LastRolloverTime=%18; NextRolloverTime=%19; CurrentRolloverStatus=%20; ActiveKey=%21; StandbyKey=%22; NextKey=%23. The zone will be resigned with the %2 generated with these properties. |

| 570 | Modify SKD |

Operacje strefy | Informacyjny | A %1 singing key (%2) descriptor with GUID %3 has been updated on the zone %4. The properties of this %2 descriptor have been set to: KeyId=%5; KeyType=%6; CurrentState=%7; KeyStorageProvider=%8; StoreKeysInAD=%9; CryptoAlgorithm=%10; KeyLength=%11; DnsKeySignatureValidityPeriod=%12; DSSignatureValidityPeriod=%13; ZoneSignatureValidityPeriod=%14; InitialRolloverOffset=%15; RolloverPeriod=%16; RolloverType=%17; NextRolloverAction=%18; LastRolloverTime=%19; NextRolloverTime=%20; CurrentRolloverStatus=%21; ActiveKey=%22; StandbyKey=%23; NextKey=%24. The zone will be resigned with the %2 generated with these properties. |

| 571 | Delete SKD |

Operacje PROTOKOŁU DNSSEC | Informacyjny | A %1 singing key (%2) descriptor %4 has been removed from the zone %3. |

| 572 | Modify SKD state |

Operacje PROTOKOŁU DNSSEC | Informacyjne | The state of the %1 signing key (%2) %3 has been modified on zone %4. The new active key is %5, standby key is %6 and next key is %7. |

| 573 | Add delegation |

Operacje PROTOKOŁU DNSSEC | Informacyjne | A delegation for %1 in the scope %2 of zone %3 with the name server %4 has been added. |

| 574 | Create client subnet record |

Operacje PROTOKOŁU DNSSEC | Informacyjne | The client subnet record with name %1 value %2 has been added to the client subnet map. |

| 575 | Delete client subnet record |

Operacje PROTOKOŁU DNSSEC | Informacyjne | The client subnet record with name %1 has been deleted from the client subnet map. |

| 576 | Update client subnet record |

Operacje strefy | Informacyjny | The client subnet record with name %1 has been updated from the client subnet map. The new client subnets that it refers to are %2. |

| 577 | Create server level policy |

Operacje polityki | Informacyjne | A server level policy %6 for %1 has been created on server %2 with following properties: ProcessingOrder:%3; Criteria:%4; Action:%5. |

| 578 | Create zone level policy |

Operacje polityki | Informacyjne | A zone level policy %8 for %1 has been created on zone %6 on server %2 with following properties: ProcessingOrder:%3; Criteria:%4; Action:%5; Scopes:%7. |

| 579 | Create forwarding policy |

Operacje polityki | Informacyjne | A forwarding policy %6 has been created on server %2 with following properties: ProcessingOrder:%3; Criteria:%4; Action:%5; Scope:%1. |

| 580 | Delete server level policy |

Operacje polityki | Informacyjne | The server level policy %1 has been deleted from server %2. |

| 581 | Delete zone level policy |

Operacje polityki | Informacyjny | The zone level policy %1 has been deleted from zone %3 on server %2. |

| 582 | Delete forwarding policy |

Operacje polityki | Informacyjne | The forwarding policy %1 has been deleted from server %2. |

Włączanie rejestrowania zdarzeń analitycznych

Ulepszone rejestrowanie i diagnostyka DNS w systemie Windows Server obejmuje zdarzenia inspekcji DNS i zdarzenia analityczne DNS. Dzienniki inspekcji DNS są domyślnie włączone i nie wpływają znacząco na wydajność serwera DNS.

Dzienniki analityczne DNS nie są domyślnie włączone i zwykle mają wpływ tylko na wydajność serwera DNS przy wysokich szybkościach zapytań DNS. Na przykład serwer DNS działający na nowoczesnym sprzęcie, który odbiera 100 000 zapytań na sekundę (QPS) może wystąpić spadek wydajności 5% po włączeniu dzienników analitycznych. Nie ma widocznego wpływu na wydajność przy szybkości zapytań 50 000 QPS lub niższej. Zalecamy jednak monitorowanie wydajności serwera DNS przy każdym włączeniu rejestrowania.

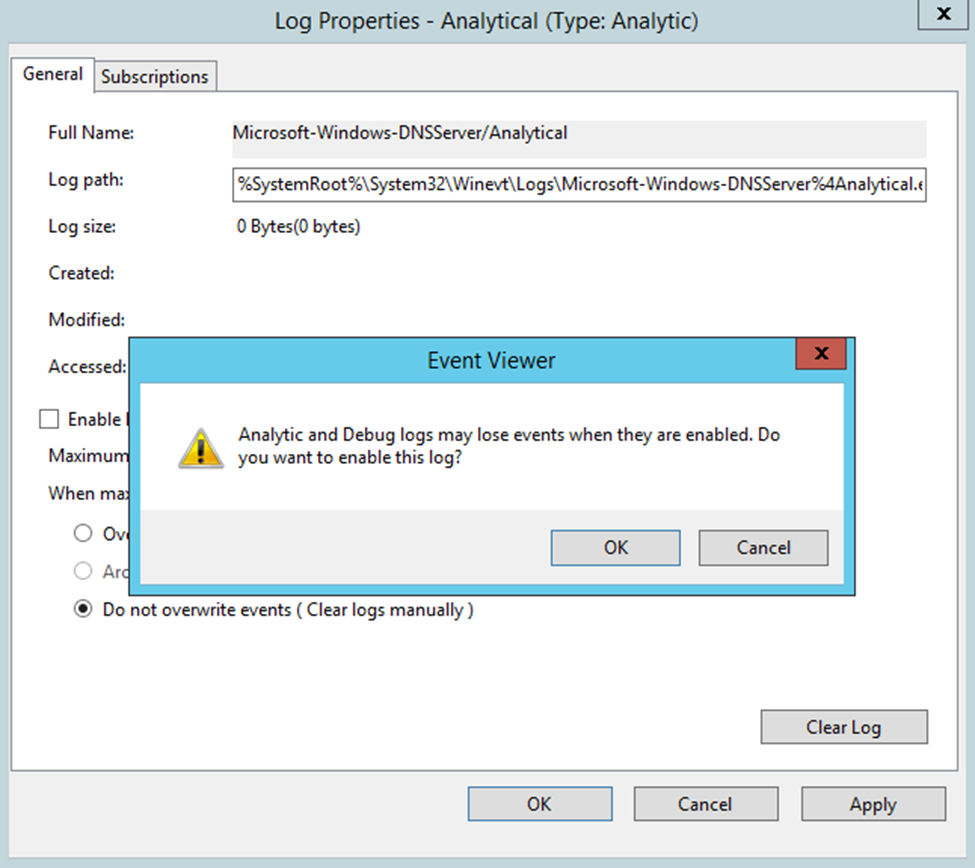

Aby włączyć rejestrowanie diagnostyczne DNS:

W węźle Aplikacje i Usługi > Dzienniki > Microsoft > Windows > DNS-Server kliknij prawym przyciskiem myszy DNS-Server, wybierz Widok, a następnie wybierz Pokaż dzienniki analityczne i debugowania. Zostanie wyświetlony dziennik analityczny.

Kliknij prawym przyciskiem myszy na Analityczne, a następnie wybierz pozycję Właściwości.

Jeśli chcesz zapytać i wyświetlić dzienniki z podglądu zdarzeń, wybierz Gdy zostanie osiągnięty maksymalny rozmiar dziennika zdarzeń, następnie wybierz Nie zastępowaj zdarzeń (wyczyść dzienniki ręcznie), zaznacz pole wyboru Włącz rejestrowanie, a potem, gdy zostaniesz zapytany, czy chcesz włączyć ten dziennik, wybierz OK.

Jeśli chcesz włączyć rejestrowanie cykliczne, wybierz opcję Zastąp w razie potrzeby (najpierw najstarsze zdarzenia) i wybierz opcję Włącz rejestrowanie. Po wybraniu OKzostanie wyświetlony błąd zapytania . Rejestrowanie odbywa się, mimo że ten błąd jest wyświetlany. Błąd oznacza tylko, że nie można wyświetlić zdarzeń, które są obecnie rejestrowane w podglądzie zdarzeń.

Wybierz pozycję OK, aby włączyć dziennik zdarzeń analitycznych serwera DNS.

Dzienniki analityczne są domyślnie zapisywane w pliku %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-DNSServer%4Analytical.etl. Zdarzenia wyświetlane w dziennikach zdarzeń inspekcji i analizy serwera DNS są traktowane w następnej sekcji.

Zdarzenia analityczne

Zdarzenia analityczne serwera DNS umożliwiają śledzenie działań na serwerze DNS. Zdarzenie analityczne jest rejestrowane za każdym razem, gdy serwer wysyła lub odbiera informacje DNS. Poniższa tabela zawiera podsumowanie zdarzeń analitycznych serwera DNS.

| Identyfikator zdarzenia | Typ | Kategoria | Poziom | Tekst zdarzenia |

|---|---|---|---|---|

| 257 | Response success |

Szukaj | Informacyjny | RESPONSE_SUCCESS: TCP=%1; InterfaceIP=%2; Destination=%3; AA=%4; AD=%5; QNAME=%6; QTYPE=%7; XID=%8; DNSSEC=%9; RCODE=%10; Port=%11; Flags=%12; Scope=%13; Zone=%14; PolicyName=%15; PacketData=%17 |

| 258 | Response failure |

Szukaj | Błąd | RESPONSE_FAILURE: TCP=%1; InterfaceIP=%2; Reason=%3; Destination=%4; QNAME=%5; QTYPE=%6; XID=%7; RCODE=%8; Port=%9; Flags=%10; Zone=%11; PolicyName=%12; PacketData=%14 |

| 259 | Ignored query |

Szukaj | Błąd | IGNORED_QUERY: TCP=%1; InterfaceIP=%2; Reason=%3; QNAME=%4; QTYPE=%5; XID=%6; Zone=%7; PolicyName=%8 |

| 260 | Query out |

Zapytanie cykliczne | Informacyjny | RECURSE_QUERY_OUT: TCP=%1; Destination=%2; InterfaceIP=%3; RD=%4; QNAME=%5; QTYPE=%6; XID=%7; Port=%8; Flags=%9; ServerScope=%10; CacheScope=%11; PolicyName=%12; PacketData=%14 |

| 261 | Response in |

Zapytanie cykliczne | Informacyjne | RECURSE_RESPONSE_IN: TCP=%1; Source=%2; InterfaceIP=%3; AA=%4; AD=%5; QNAME=%6; QTYPE=%7; XID=%8; Port=%9; Flags=%10; ServerScope=%11; CacheScope=%12; PacketData=%14 |

| 262 | Recursive query |

Błąd | RECURSE_QUERY_TIMEOUT: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; QTYPE=%5; XID=%6; Port=%7; Flags=%8; ServerScope=%9; CacheScope=%10 |

|

| 263 | Update in |

Aktualizacja dynamiczna | Informacyjne | DYN_UPDATE_RECV: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; Port=%6; Flags=%7; SECURE=%8; PacketData=%10 |

| 264 | Update response |

Aktualizacja dynamiczna | Informacyjny | DYN_UPDATE_RESPONSE: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PolicyName=%9; PacketData=%11 |

| 265 | IXFR request out |

Strefa XFR | Informacyjny | IXFR_REQ_OUT: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 266 | IXFR request in |

Strefa XFR | Informacyjne | IXFR_REQ_RECV: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 267 | 267 IXFR response out |

Strefa XFR | Informacyjne | IXFR_RESP_OUT: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 268 | IXFR response in |

Strefa XFR | Informacyjny | IXFR_RESP_RECV: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 269 | AXFR request out |

Strefa XFR | Informacyjny | AXFR_REQ_OUT: TCP=%1; Source=%2; InterfaceIP=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 270 | AXFR request in |

Strefa XFR | Informacyjne | AXFR_REQ_RECV: TCP=%1; Source=%2; InterfaceIP=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 271 | AXFR response out |

Strefa XFR | Informacyjne | AXFR_RESP_OUT: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8 |

| 272 | AXFR response in |

Strefa XFR | Informacyjny | AXFR_RESP_RECV: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8 |

| 273 | XFR notification in |

Strefa XFR | Informacyjne | XFR_NOTIFY_RECV: Source=%1; InterfaceIP=%2; QNAME=%3; ZoneScope=%4; Zone=%5; PacketData=%7 |

| 274 | XFR notification out |

Strefa XFR | Informacyjne | XFR_NOTIFY_OUT: Destination=%1; InterfaceIP=%2; QNAME=%3; ZoneScope=%4; Zone=%5; PacketData=%7 |

| 275 | XFR notify ACK in |

Strefa XFR | Informacyjny | XFR_NOTIFY_ACK_IN: Source=%1; InterfaceIP=%2; PacketData=%4 |

| 276 | XFR notify ACK out |

Strefa XFR | Informacyjny | XFR_NOTIFY_ACK_OUT: Destination=%1; InterfaceIP=%2; Zone=%3; PacketData=%5 |

| 277 | Update forward |

Aktualizacja dynamiczna | Informacyjny | DYN_UPDATE_FORWARD: TCP=%1; ForwardInterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 278 | Update response in |

Aktualizacja dynamiczna | Informacyjny | DYN_UPDATE_RESPONSE_IN: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 279 | Internal lookup CNAME |

Szukaj | Informacyjny | INTERNAL_LOOKUP_CNAME: TCP=%1; InterfaceIP=%2; Source=%3; RD=%4; QNAME=%5; QTYPE=%6; Port=%7; Flags=%8; XID=%9; PacketData=%11 |

| 280 | Internal lookup |

Szukaj | Informacyjne | INTERNAL_LOOKUP_ADDITIONAL: TCP=%1; InterfaceIP=%2; Source=%3; RD=%4; QNAME=%5; QTYPE=%6; Port=%7; Flags=%8; XID=%9; PacketData=%11 |

Śledzenie zdarzeń

Dzienniki DNS są zgodne z Event Tracing for Windows (ETW) dla aplikacji użytkowych systemu Windows, takich jak logman, tracelog i analityk wiadomości. Aby uzyskać więcej informacji na temat korzystania ze śledzenia zdarzeń, zobacz About Event Tracing.

Można użyć konsumentów ETW, takich jak tracelog.exe, do zdarzeń inspekcyjnych i analitycznych serwera DNS, określając identyfikator GUID {EB79061A-A566-4698-9119-3ED2807060E7}.

Możesz uzyskać tracelog.exe, pobierając i instalując zestaw sterowników systemu Windows (WDK).

Tracelog.exe jest dołączana podczas instalowania zestawu WDK, programu Visual Studio i zestawu Windows SDK dla aplikacji komputerowych. Aby uzyskać informacje na temat pobierania zestawów, zobacz Windows Hardware Downloads. Na przykład po pobraniu i zainstalowaniu zestawu Windows Driver Kit (WDK) i zaakceptowaniu domyślnej ścieżki instalacji tracelog.exe jest dostępna pod adresem: C:\Program Files (x86)\WindowsKits\10\bin\10.0.26100.0\x64\tracelog.exe.

Aby uzyskać więcej informacji na temat używania tracelog.exe, zobacz Tracelog Command Syntax.

W poniższych przykładach pokazano, jak używać tracelog.exe z dziennikami inspekcji i zdarzeń analitycznych DNS:

Następujące polecenie włącza rejestrowanie analityczne i audytowe:

tracelog.exe -start Dns -guid #{EB79061A-A566-4698-9119-3ED2807060E7} -level 5 -matchanykw 0xFFFFFFFF -f C:\analytic_audit.etl

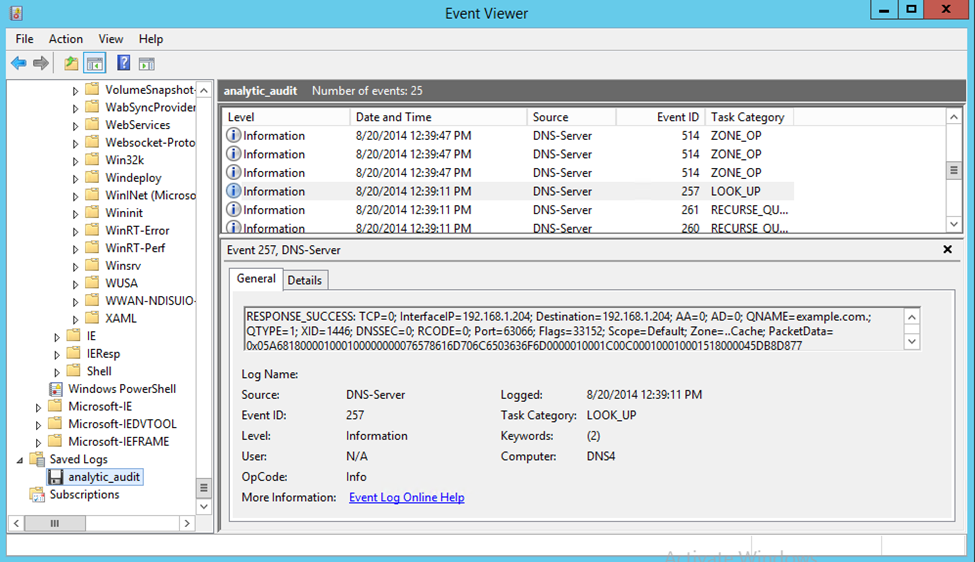

Kiedy ślad jest aktywny, wszystkie zdarzenia analityczne i audytowe są rejestrowane w pliku C:\analytic_audit.etl, który został określony w wierszu polecenia. Śledzenie można zatrzymać, wydając polecenie zatrzymania:

tracelog –stop Dns

Po zatrzymaniu śledzenia możesz wyświetlić plik etl w Podglądzie zdarzeń, wybierając pozycję Akcja, a następnie wybierając pozycję Otwórz zapisany dziennik.

Poniższy przykład aktywuje tylko kanał analityczny i dopasowuje tylko słowa kluczowe do 0x7FFFF.

tracelog.exe -start Dns -guid #{EB79061A-A566-4698-9119-3ED2807060E7} -level 5 -matchanykw 0x7FFFF -f C:\analytic.etl

W poprzednich przykładach użyto piątego poziomu rejestrowania. W poniższej tabeli przedstawiono dostępne poziomy rejestrowania.

| Poziom logowania | Opis |

|---|---|

| 0 (Brak) | Logowanie wyłączone |

| 1 (krytyczne) | Rejestrowane są tylko zdarzenia krytyczne, na przykład zakończenie lub przerwanie procesu. Jeśli nie podano poziomu rejestrowania, poziom 1 jest używany domyślnie. |

| 2 (błąd) | Rejestrowane są tylko poważne zdarzenia błędów, na przykład niepowodzenia ukończenia wymaganego zadania. |

| 3 (ostrzeżenie) | Błędy, które mogą powodować problem z usługą, ale są dopuszczalne lub możliwe do odzyskania. Na przykład pierwsza próba nawiązania kontaktu ze spedytorem kończy się niepowodzeniem. |

| 4 (Informacyjny) | Zdarzenia wysokiego poziomu są rejestrowane w dzienniku zdarzeń. Te zdarzenia mogą zawierać jeden komunikat dla każdego głównego zadania wykonywanego przez usługę. Użyj tego ustawienia, aby rozpocząć badanie, gdy lokalizacja problemu jest wątpliwa. Na przykład rozpoczęto wątek typu scavenger. |

| 5 (pełne) | Wszystkie zdarzenia są rejestrowane. Poziom 5 zapewnia pełny dziennik operacji usługi. Użyj tego poziomu, gdy problem jest śledzony do określonej kategorii lub małego zestawu kategorii. |

Zagadnienia dotyczące wydajności

Wydajność serwera DNS może mieć wpływ na włączenie rejestrowania, jednak ulepszona funkcja rejestrowania i diagnostyki DNS w systemie Windows Server została zaprojektowana tak, aby zmniejszyć wpływ na wydajność. W tym artykule omówiono zagadnienia dotyczące wydajności serwera DNS, gdy logowanie jest włączone.

Dziennik debugowania

Przed wprowadzeniem dzienników analitycznych DNS, logi debugowania DNS były dostępną metodą monitorowania transakcji DNS. Rejestrowanie debugowania DNS nie jest tym samym co ulepszona funkcja rejestrowania i diagnostyki DNS opisana w tym artykule. Rejestrowanie debugowania to narzędzie, które może być również używane do zapisywania i diagnostyki DNS. Dziennik debugowania DNS zawiera szczegółowe dane dotyczące wszystkich informacji DNS wysyłanych i odbieranych przez serwer DNS. Zebrane informacje są podobne do danych, które można zebrać przy użyciu narzędzi do przechwytywania pakietów, takich jak monitor sieci.

Domyślnie wszystkie opcje rejestrowania debugowania są wyłączone. W przypadku selektywnego włączenia usługa serwera DNS może wykonywać rejestrowanie na poziomie śledzenia wybranych typów zdarzeń lub komunikatów w celu ogólnego rozwiązywania problemów i debugowania serwera.

Rejestrowanie debugowania może intensywnie obciążać zasoby, wpływać na ogólną wydajność serwera i zużywać miejsce na dysku. W związku z tym należy używać go tymczasowo tylko wtedy, gdy potrzebne są bardziej szczegółowe informacje o wydajności serwera.

Wskazówka

Dns.log zawiera logi debugowania. Domyślnie dziennik debugowania DNS znajduje się w katalogu %windir%\system32\dns.

Rejestrowanie debugowania można włączyć przy użyciu środowiska pulpitu lub programu PowerShell. Użyj następujących metod, aby włączyć rejestrowanie zdarzeń diagnostycznych i zmienić inne parametry dziennika zdarzeń. Wybierz metodę najlepiej dopasowaną do Twoich potrzeb.

- Środowisko pulpitu

- PowerShell

W poniższych krokach pokazano, jak włączyć rejestrowanie debugowania przy użyciu środowiska pulpitu. Aby wybrać i włączyć opcje rejestrowania debugowania na serwerze DNS, wykonaj następujące kroki:

Wybierz pozycję Start, wpisz Menedżer DNS, a następnie wybierz pozycję Menedżer DNS z listy najlepszych dopasowań.

W drzewie konsoli kliknij prawym przyciskiem myszy odpowiedni serwer DNS, a następnie wybierz Właściwości .

Wybierz kartę Rejestrowanie debugowania.

W oknie dialogowym właściwości zaznacz pole Pakiety dziennika na potrzeby debugowania, a następnie wybierz zdarzenia, które mają być rejestrowane przez serwer DNS na potrzeby rejestrowania debugowania.

Dostępne są następujące opcje rejestrowania debugowania DNS:

Kierunek pakietów

Wyślij — pakiety wysyłane przez serwer DNS są rejestrowane w pliku dziennika serwera DNS.

Odebrane — pakiety odebrane przez serwer DNS są zapisywane w logu.

zawartość pakietów

standardowe zapytania — określa, że pakiety zawierające standardowe zapytania (na RFC 1034) są rejestrowane w pliku dziennika serwera DNS.

Aktualizacje — określa, że pakiety zawierające dynamiczne aktualizacje (zgodnie z RFC 2136) są rejestrowane w pliku dziennika serwera DNS.

Powiadamia - Określa, że pakiety zawierające powiadomienia (zgodnie z RFC 1996) są rejestrowane w pliku dziennika serwera DNS.

protokół transportowy

UDP — określa, że pakiety wysyłane i odbierane za pośrednictwem protokołu UDP są rejestrowane w pliku dziennika serwera DNS.

TCP — określa, że pakiety wysyłane i odbierane za pośrednictwem protokołu TCP są rejestrowane w pliku dziennika serwera DNS.

typ pakietu

żądanie — określa, że pakiety żądań są rejestrowane w pliku dziennika serwera DNS (pakiet żądania charakteryzuje się bitem QR ustawionym na 0 w nagłówku komunikatu DNS).

odpowiedzi — określa, że pakiety odpowiedzi są rejestrowane w pliku dziennika serwera DNS (pakiet odpowiedzi charakteryzuje się bitem QR ustawionym na 1 w nagłówku komunikatu DNS).

Włącz filtrowanie na podstawie adresu IP Zapewnia filtrowanie pakietów zarejestrowanych w pliku dziennika serwera DNS. Ta opcja umożliwia rejestrowanie pakietów wysyłanych z określonych adresów IP do serwera DNS lub z serwera DNS do określonych adresów IP.

nazwa pliku — umożliwia określenie nazwy i lokalizacji pliku dziennika serwera DNS.

Na przykład:

dns.log określa, że plik dziennika serwera DNS powinien zostać zapisany jako dns.log w

<systemroot>zSystem32Dns directory. Pamiętaj, aby zastąpić<systemroot>rzeczywistą ścieżką do katalogu systemu Windows na komputerze.temp\dns.log określa, że plik dziennika serwera DNS powinien zostać zapisany jako dns.log w

<systemroot>\Temp directory. Pamiętaj, aby zastąpić<systemroot>rzeczywistą ścieżką do katalogu systemu Windows na komputerze.

maksymalny limit rozmiaru pliku dziennika Umożliwia ustawienie maksymalnego rozmiaru pliku dziennika serwera DNS. Po osiągnięciu określonego maksymalnego rozmiaru pliku dziennika serwera DNS serwer DNS zastępuje najstarsze informacje o pakiecie z nowymi informacjami. Uwaga: jeśli plik dziennika serwera DNS nie został określony, rozmiar pliku dziennika serwera DNS może zająć dużą ilość miejsca na dysku twardym.