Konfigurowanie integracji platformy Azure

Usługa Windows Admin Center obsługuje kilka opcjonalnych funkcji, które integrują się z usługami platformy Azure. Dowiedz się więcej o opcjach integracji platformy Azure dostępnych w centrum administracyjnym systemu Windows.

Aby umożliwić bramie centrum administracyjnego systemu Windows komunikację z platformą Azure w celu korzystania z uwierzytelniania firmy Microsoft w celu uzyskania dostępu do bramy lub utworzenia zasobów platformy Azure w Twoim imieniu (na przykład w celu ochrony maszyn wirtualnych zarządzanych w centrum administracyjnym systemu Windows przy użyciu usługi Azure Site Recovery), musisz najpierw zarejestrować bramę centrum administracyjnego systemu Windows na platformie Azure. Tę akcję należy wykonać tylko raz dla bramy usługi Windows Admin Center — ustawienie jest zachowywane podczas aktualizowania bramy do nowszej wersji.

Rejestrowanie bramy na platformie Azure

Przy pierwszej próbie użycia funkcji integracji platformy Azure w centrum administracyjnym systemu Windows zostanie wyświetlony monit o zarejestrowanie bramy na platformie Azure. Bramę można również zarejestrować, przechodząc do karty Azure w obszarze Ustawienia centrum administracyjnego systemu Windows. Tylko administratorzy bramy programu Windows Admin Center mogą zarejestrować bramę programu Windows Admin Center na platformie Azure. Dowiedz się więcej o uprawnieniach użytkowników i administratorów programu Windows Admin Center.

Prowadzone kroki w produkcie tworzą aplikację Microsoft Entra w twoim katalogu, pozwalającą Windows Admin Center na komunikację z Azure. Aby wyświetlić automatycznie utworzoną aplikację Microsoft Entra, przejdź do karty Azure ustawień centrum administracyjnego systemu Windows. Hiperlink "View in Azure" umożliwia wyświetlenie aplikacji Microsoft Entra w Azure portal.

Utworzona aplikacja Microsoft Entra jest używana do wszystkich punktów integracji platformy Azure w centrum administracyjnym systemu Windows, w tym uwierzytelniania firmy Microsoft Entra do bramy. Program Windows Admin Center automatycznie konfiguruje uprawnienia wymagane do tworzenia zasobów platformy Azure i zarządzania nimi w Twoim imieniu:

- Microsoft Graph

- Application.Read.All

- Application.ReadWrite.All

- Directory.AccessAsUser.All

- Katalog.Czytaj.Wszystko

- Directory.ReadWrite.All

- Użytkownik.Odczyt

- Zarządzanie usługami platformy Azure

- podszywanie się pod użytkownika

Ręczna konfiguracja aplikacji Microsoft Entra

Jeśli chcesz ręcznie skonfigurować aplikację Microsoft Entra, zamiast używać aplikacji Microsoft Entra utworzonej automatycznie przez centrum administracyjne systemu Windows podczas procesu rejestracji bramy, wykonaj następujące kroki:

Udziel aplikacji Microsoft Entra wymienionych powyżej wymaganych uprawnień do interfejsu API. Możesz to zrobić, przechodząc do aplikacji Microsoft Entra w witrynie Azure Portal. Przejdź do Azure Portal, >Microsoft Entra ID>Rejestracje aplikacji> i wybierz aplikację Microsoft Entra, której chcesz użyć. Przejdź do karty uprawnienia interfejsu API i dodaj wymienione powyżej uprawnienia interfejsu API.

Dodaj adres URL bramy centrum administracyjnego systemu Windows do adresów URL odpowiedzi (nazywanych również identyfikatorami URI przekierowania). Przejdź do aplikacji Microsoft Entra, a następnie przejdź do Manifest. Znajdź klucz "replyUrlsWithType" w manifeście. W kluczu dodaj obiekt zawierający dwa klucze: "url" i "type". Klucz "url" powinien mieć wartość adresu URL bramy Centrum administracyjnego systemu Windows, dołączając symbol wieloznaczny na końcu. Klucz "type" powinien mieć wartość "Web". Na przykład:

"replyUrlsWithType": [ { "url": "http://localhost:6516/*", "type": "Single-Page Application" } ],

Uwaga

Jeśli masz włączoną funkcję Microsoft Defender Application Guard dla przeglądarki, nie będzie można zarejestrować Centrum administracyjnego systemu Windows za pomocą platformy Azure ani zalogować się na platformie Azure.

Rozwiązywanie problemów z błędami logowania na platformie Azure

Identyfikator URI przekierowania nie jest zgodny z identyfikatorami URI skonfigurowanymi dla tej aplikacji

Jeśli niedawno zmigrowałeś swoje dane ze starszej wersji programu Windows Admin Center do programu Windows Admin Center w wersji 2410, przekierowania URI mogą być nieprawidłowo skonfigurowane. Może się to zdarzyć, jeśli krok rejestracji platformy Azure nie został ukończony w kreatorze migracji. Ta nieprawidłowa konfiguracja wynika z tego, że Windows Admin Center zmienił sposób realizacji uwierzytelniania na podstawie ogólnych wskazówek firmy Microsoft. Gdy wcześniej używaliśmy niejawnego przepływu udzielania, używamy teraz przepływu kodu autoryzacji.

Istnieją dwa identyfikatory URI przekierowania, które należy dodać do platformy Single-Page Application (SPA). Przykładem tych identyfikatorów URI przekierowania jest:

https://myMachineName.domain.com:6600

https://myMachineName.domain.com:6600/signin-oidc

W tym przykładzie wartość liczbowa odnosi się do portu, do których odwołuje się instalacja programu Windows Admin Center.

Wszystkie identyfikatory URI przekierowania dla Centrum Administracyjnego systemu Windows muszą zawierać:

- W pełni kwalifikowana nazwa domeny (FQDN) lub nazwa hosta maszyny bramy, bez wzmianki o hoście lokalnym

- Prefiks HTTPS, a nie HTTP

Dowiedz się, jak ponownie skonfigurować identyfikatory URI przekierowania.

Po dodaniu odpowiednich identyfikatorów URI przekierowania dobrym rozwiązaniem jest wyczyszczenie starych, nieużywanych identyfikatorów URI przekierowania.

Przydzielanie tokenu między odmiennymi pochodzeniami jest dozwolone tylko dla aplikacji jednostronicowych.

Jeśli ostatnio zaktualizowano instancję Windows Admin Center do nowszej wersji, a brama została wcześniej zarejestrowana na platformie Azure, może wystąpić błąd informujący, że "uwierzytelnianie tokenu między źródłami jest dozwolone tylko dla typu klienta aplikacjiSingle-Page" podczas logowania się na platformę Azure. Dzieje się tak, ponieważ centrum administracyjne systemu Windows zmieniło sposób przeprowadzania uwierzytelniania na podstawie ogólnych wskazówek firmy Microsoft . Kiedy wcześniej używaliśmy przepływu uprawnień opartego na niejawnie udzielonej zgodzie, obecnie używamy przepływu uprawnień opartego na kodzie autoryzacji.

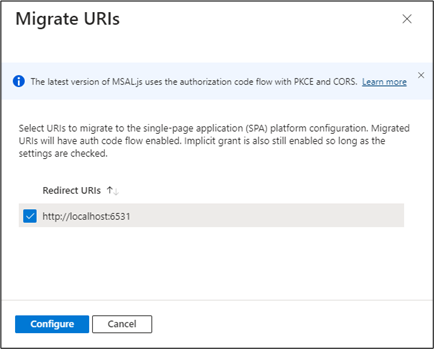

Jeśli chcesz nadal używać istniejącej rejestracji aplikacji dla aplikacji Centrum administracyjnego systemu Windows, użyj Centrum administracyjnego firmy Microsoft Entra, aby zaktualizować identyfikatory URI przekierowania rejestracji do platformy aplikacji Single-Page (SPA). Dzięki temu przepływ kodu autoryzacji z kluczem dowodowym dla wymiany kodu (PKCE) i współużytkowania zasobów między źródłami (CORS) dla aplikacji korzystających z tej rejestracji.

Wykonaj następujące kroki, aby uzyskać rejestracje aplikacji, które są obecnie skonfigurowane przy użyciu identyfikatorów URI przekierowania platformy sieci Web:

- Zaloguj się do centrum administracyjnego usługi Microsoft Entra.

- Przejdź do Tożsamość > Aplikacje > Rejestracje aplikacji, wybierz aplikację, a następnie Uwierzytelnianie.

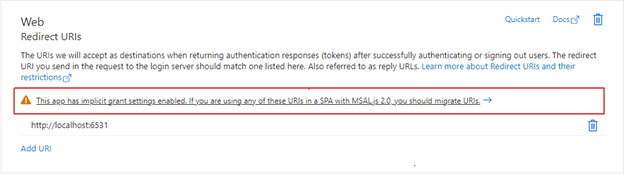

- Na kafelku Web platformy w obszarze URI przekierowania wybierz baner ostrzegawczy wskazujący, że należy przeprowadzić migrację identyfikatorów URI.

- Wybierz adres URI przekierowania dla swojej aplikacji, a następnie naciśnij Konfiguruj. Te identyfikatory URI przekierowania powinny być teraz wyświetlane na kafelku platformy aplikacji jednostronicowej, pokazujące, że obsługa mechanizmu CORS z przepływem kodu autoryzacji i funkcją PKCE jest włączona dla tych identyfikatorów URI.

Zamiast aktualizować istniejące identyfikatory URI, możesz zamiast tego utworzyć nową rejestrację aplikacji dla bramy. Rejestracje aplikacji, które są nowo utworzone w Centrum Administracyjnym systemu Windows za pomocą przepływu rejestracji bramy, tworzą identyfikatory URI Single-Page przekierowania platformy aplikacji.

Jeśli nie możesz migrować identyfikatorów URI przekierowania rejestracji aplikacji do korzystania z przepływu kodu uwierzytelniania, możesz nadal używać istniejącej rejestracji aplikacji w następujący sposób. W tym celu należy wyrejestrować bramę centrum administracyjnego systemu Windows i ponownie zarejestrować się przy użyciu tego samego identyfikatora rejestracji aplikacji.