Planowanie lokalnego dostępu warunkowego opartego na urządzeniach

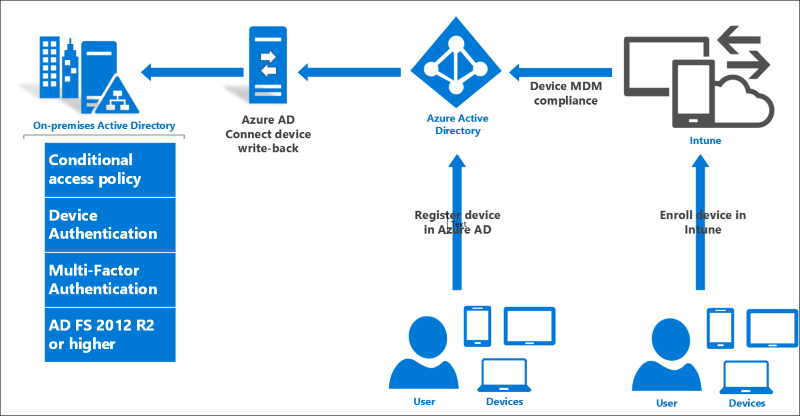

W tym dokumencie opisano zasady dostępu warunkowego oparte na urządzeniach w scenariuszu hybrydowym, w którym katalogi lokalne są połączone z usługą Microsoft Entra ID przy użyciu programu Microsoft Entra Connect.

Usługi AD FS i dostęp warunkowy hybrydowy

AD FS zapewnia lokalny komponent zasad dostępu warunkowego w scenariuszu hybrydowym. Podczas rejestrowania urządzeń z użyciem Microsoft Entra ID w celu uzyskania dostępu warunkowego do zasobów w chmurze, funkcja zapisywania zwrotnego urządzeń Microsoft Entra Connect udostępnia informacje o rejestracji urządzeń lokalnie, aby zasady AD FS mogły je wykorzystywać i egzekwować. Dzięki temu masz spójne podejście do zasad kontroli dostępu zarówno dla zasobów lokalnych, jak i w chmurze.

Typy zarejestrowanych urządzeń

Istnieją trzy rodzaje zarejestrowanych urządzeń, z których wszystkie są reprezentowane jako obiekty urządzenia w identyfikatorze Entra firmy Microsoft i mogą być używane do dostępu warunkowego z usługami AD FS w środowisku lokalnym.

| Opis | Dodaj konto służbowe lub szkolne | Dołączanie do Microsoft Entra | Dołączanie do domeny w systemie Windows 10 |

|---|---|---|---|

| Opis | Użytkownicy dodają swoje konto służbowe do swojego urządzenia BYOD interaktywnie. Uwaga: Dodawanie konta służbowego lub szkolnego jest zamiennikiem Dołączania do sieci firmowej w systemie Windows 8/8.1 | Użytkownicy dołączają swoje urządzenie służbowe z systemem Windows 10 do identyfikatora Entra firmy Microsoft. | Urządzenia przyłączone do domeny systemu Windows 10 są automatycznie rejestrowane przy użyciu identyfikatora Microsoft Entra ID. |

| Jak użytkownicy logują się na urządzeniu | Nie loguj się do systemu Windows za pomocą konta służbowego lub szkolnego. Zaloguj się przy użyciu konta Microsoft. | Zaloguj się do systemu Windows jako konto służbowe lub szkolne, które zarejestrowało urządzenie. | Zaloguj się przy użyciu konta usługi AD. |

| Jak urządzenia są zarządzane | Zasady zarządzania urządzeniami przenośnymi (z dodatkową rejestracją w usłudze Intune) | Zasady zarządzania urządzeniami mobilnymi (z dodatkową rejestracją w usłudze Intune) | Zasady grupy, Menedżer Konfiguracji |

| Typ zaufania Microsoft Entra ID | Dołączono do miejsca pracy | Microsoft Entra dołączyło | Podłączono do domeny |

| Lokalizacja ustawień W10 | Ustawienia > Konta > Twoje konto > Dodaj konto służbowe lub szkolne | Ustawienia > System > Informacje > Dołącz do Microsoft Entra ID | Ustawienia > System > Informacje o > Dołącz do domeny |

| Dostępne również dla urządzeń z systemami iOS i Android? | Tak | Nie. | Nie. |

Aby uzyskać więcej informacji na temat różnych sposobów rejestrowania urządzeń, zobacz również:

- używanie urządzeń z systemem Windows w miejscu pracy

- Zarejestrowane urządzenia Microsoft Entra

- Urządzenia dołączone do usługi Microsoft Entra

Czym różni się logowanie użytkownika i urządzenia z systemem Windows 10 w porównaniu z poprzednimi wersjami

W przypadku systemów Windows 10 i AD FS 2016 istnieją nowe aspekty rejestracji urządzeń i uwierzytelniania, o których należy wiedzieć (zwłaszcza jeśli znasz rejestrację urządzeń i "dołączanie w miejscu pracy" w poprzednich wersjach).

Po pierwsze, w systemach Windows 10 i AD FS w systemie Windows Server 2016 rejestracja urządzenia i uwierzytelnianie nie są już oparte wyłącznie na certyfikacie użytkownika X509. Istnieje nowy i bardziej niezawodny protokół, który zapewnia lepsze zabezpieczenia i bardziej bezproblemowe środowisko użytkownika. Najważniejsze różnice polegają na tym, że w przypadku przyłączania do domeny systemu Windows 10 oraz przyłączania do Microsoft Entra dostępny jest certyfikat komputera X509 i nowe poświadczenie o nazwie PRT. Wszystkie informacje na ten temat można znaleźć tutaj, i tutaj.

Po drugie, systemy Windows 10 i AD FS 2016 obsługują uwierzytelnianie użytkowników przy użyciu usługi Windows Hello dla firm, które można przeczytać o tutaj i tutaj.

Usługi AD FS 2016 zapewniają bezproblemowe logowanie jednokrotne dla urządzeń i użytkowników na podstawie poświadczeń PRT i Passport. Wykonując kroki opisane w tym dokumencie, możesz włączyć te możliwości i zobaczyć, jak działają.

Zasady kontroli dostępu do urządzeń

Urządzenia mogą być używane w prostych regułach kontroli dostępu usług AD FS, takich jak:

- Zezwalaj na dostęp tylko z zarejestrowanego urządzenia

- Wymagaj uwierzytelniania wieloskładnikowego, gdy urządzenie nie jest zarejestrowane

Te reguły można następnie połączyć z innymi czynnikami, takimi jak lokalizacja dostępu do sieci i uwierzytelnianie wieloskładnikowe, tworząc zaawansowane zasady dostępu warunkowego, takie jak:

- Wymagaj uwierzytelniania wieloskładnikowego dla niezarejestrowanych urządzeń, które uzyskują dostęp spoza sieci firmowej, z wyjątkiem członków określonej grupy lub grup

W usługach AD FS 2016 te zasady można skonfigurować specjalnie tak, aby wymagać określonego poziomu zaufania urządzenia: urządzenie uwierzytelnione, urządzenie zarządzanelub urządzenie zgodne.

Aby uzyskać więcej informacji na temat konfigurowania zasad kontroli dostępu usług AD FS, zobacz zasady kontroli dostępu w usługach AD FS.

Uwierzytelnione urządzenia

Uwierzytelnione urządzenia są zarejestrowanymi urządzeniami, które nie są zarejestrowane w rozwiązaniu MDM (usługa Intune i urządzenia MDM innych firm dla systemu Windows 10, usługa Intune tylko dla systemów iOS i Android).

Uwierzytelnione urządzenia będą miały twierdzenie AD FS isManaged z wartością FALSE. (Urządzenia, które w ogóle nie są zarejestrowane, nie będą zawierać tego oświadczenia). Uwierzytelnione urządzenia (i wszystkie zarejestrowane urządzenia) będą miały oświadczenie isKnown AD FS z wartością TRUE.

Urządzenia zarządzane:

Urządzenia zarządzane to zarejestrowane urządzenia zarejestrowane w rozwiązaniu MDM.

Urządzenia zarządzane będą miały atrybut isManaged w AD FS z wartością TRUE.

Urządzenia zgodne (z MDM - zarządzaniem urządzeniami mobilnymi lub z zasadami grupy)

Zgodne urządzenia to urządzenia zarejestrowane, które nie tylko są zapisane do MDM, ale również spełniają zasady zarządzania urządzeniami przenośnymi. (Informacje o zgodności pochodzą z rozwiązania MDM i są zapisywane w identyfikatorze Entra firmy Microsoft).

Zgodne urządzenia będą miały isCompliant oświadczenie usług AD FS z wartością TRUE.

Aby uzyskać pełną listę żądań urządzeń i dostępu warunkowego AD FS 2016, zobacz Dokumentacja.

Źródło

Aktualizacje i zmiany przełamujące zgodność — Platforma tożsamości Microsoft | Microsoft Docs

Pełna lista nowych roszczeń usługi AD FS 2016 i urządzeń

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod