Wykrywanie zagrożeń na ujednoliconej platformie SecOps firmy Microsoft

Zagrożenia związane z cyberbezpieczeństwem obfitują w aktualny krajobraz technologiczny. Dużo szumu jest tworzone przez stałe widma naruszenia i mnóstwo sygnałów dostępnych dla centrów operacji zabezpieczeń. Ujednolicona platforma SecOps firmy Microsoft oddziela zagrożenia z możliwością działania od szumu. Każda usługa na ujednoliconej platformie SecOps firmy Microsoft dodaje własne, dostrojone wykrywanie w celu dopasowania do cery zapewnianego rozwiązania i umieszcza je wszystkie razem na jednym pulpicie nawigacyjnym.

Ujednolicona platforma SecOps firmy Microsoft w portalu Microsoft Defender łączy wykrywanie w postaci alertów i zdarzeń z Microsoft Defender XDR, Microsoft Sentinel i Microsoft Defender for Cloud.

Wykrywanie zagrożeń w portalu Microsoft Defender

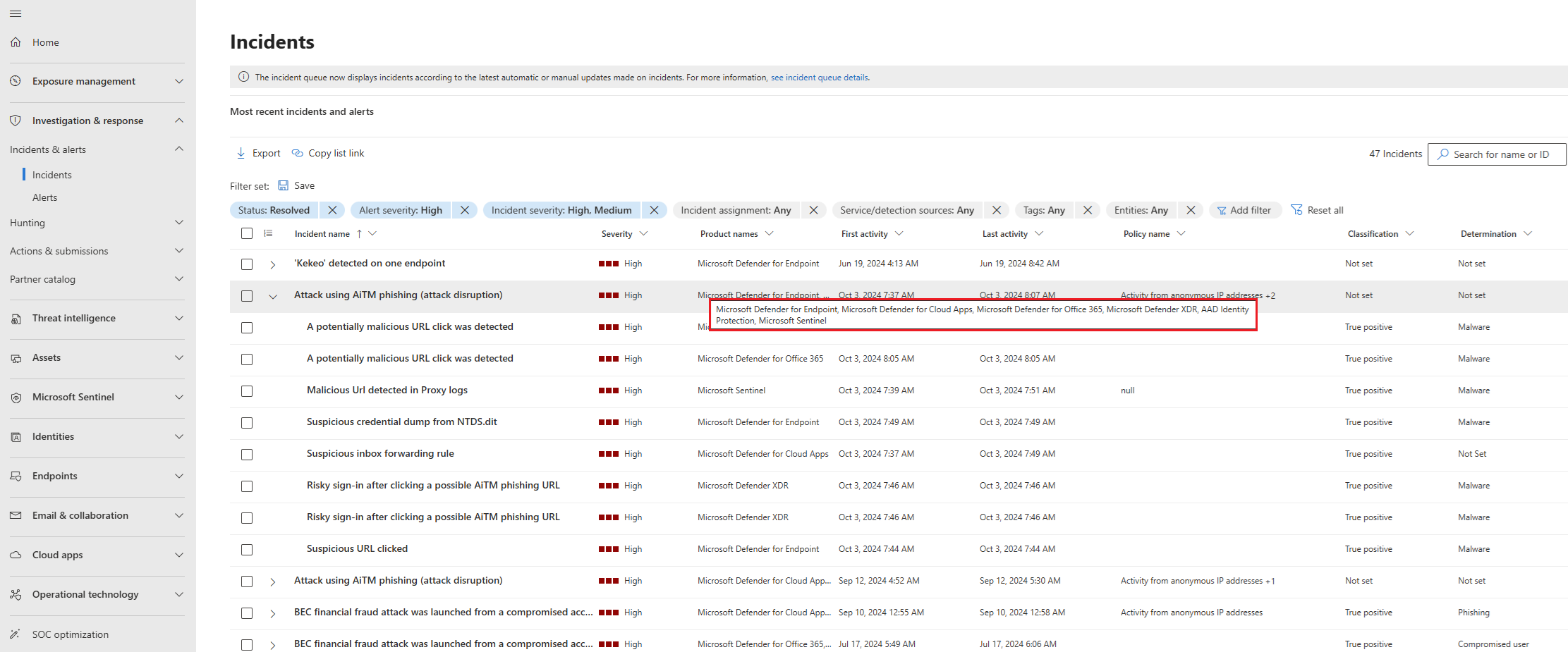

Zespoły ds. zabezpieczeń potrzebują fokusu i jasności, aby wyeliminować wyniki fałszywie dodatnie. Portal Microsoft Defender koreluje i scala alerty i zdarzenia ze wszystkich obsługiwanych rozwiązań firmy Microsoft w zakresie zabezpieczeń i zgodności oraz ujednolica wykrywanie zagrożeń z rozwiązań zewnętrznych za pośrednictwem Microsoft Sentinel i Microsoft Defender dla chmury. Korelacja i scalanie tych sygnałów zapewnia bogaty kontekst i priorytetyzację. Na przykład atak typu adversary-in-the-Middle (AiTM) wyłudzający informacje może zawierać fragmenty zagadki zagrożenia rozrzucone po wielu źródłach. Portal usługi Defender umieszcza te elementy w historii ataku, zapewniając jednocześnie zakłócenie ataku i kierowanie reakcji w celu skorygowania zagrożenia.

Na poniższej ilustracji przedstawiono pulpit nawigacyjny zdarzeń korelujący sygnały z wielu usług, w tym poszczególne źródła wykrywania dla kompletnego scenariusza ataku AiTM.

Każdy obsługiwany produkt zabezpieczający firmy Microsoft odblokowuje więcej sygnałów przesyłanych strumieniowo do portalu usługi Defender. Aby uzyskać więcej informacji na temat łączenia tych sygnałów i określania ich priorytetów, zobacz Incydenty i alerty w portalu Microsoft Defender.

wykrywanie zagrożeń Microsoft Defender XDR

Defender XDR ma unikatową możliwość korelacji, która zapewnia dodatkową warstwę analizy danych i wykrywania zagrożeń. W poniższej tabeli przedstawiono przykłady sposobu dostrajania obsługiwanych usług zabezpieczeń w celu wykrywania zagrożeń pasujących do charakteru rozwiązania.

| usługa Defender XDR | Specjalność wykrywania zagrożeń |

|---|---|

| Ochrona punktu końcowego w usłudze Microsoft Defender | Microsoft Defender program antywirusowy wykrywa złośliwe oprogramowanie polimorficzne za pomocą analizy opartej na zachowaniu i heurystycznej w punktach końcowych, takich jak urządzenia przenośne, komputery stacjonarne i inne. |

| Ochrona usługi Office 365 w usłudze Microsoft Defender | Wykrywa wyłudzanie informacji, złośliwe oprogramowanie, linki z bronią i nie tylko w wiadomościach e-mail, teams i OneDrive. |

| Microsoft Defender for Identity | Wykrywa eskalację uprawnień, przenoszenie boczne, odnajdywanie, uchylanie się od obrony, trwałość i inne elementy zarówno w tożsamościach lokalnych, jak i w chmurze. |

| Microsoft Defender for Cloud Apps | Wykrywa podejrzane działania za pośrednictwem analizy zachowania użytkowników i jednostek (UEBA) w aplikacjach w chmurze. |

| Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender | Wykrywa luki w zabezpieczeniach na urządzeniach zapewniające istotny kontekst dla badań. |

| Ochrona tożsamości Microsoft Entra | Wykrywa zagrożenia związane z logowaniem, takie jak niemożliwe podróże, zweryfikowane adresy IP aktora zagrożeń, wyciekły poświadczenia, spraye haseł i nie tylko. |

| Ochrona przed utratą danych firmy Microsoft | Wykrywa ryzyko i zachowanie związane z nadmiernym udostępnianiem i eksfiltracją poufnych informacji w usługach Platformy Microsoft 365, aplikacjach pakietu Office, punktach końcowych i innych. |

Aby uzyskać więcej informacji, zobacz Co to jest Microsoft Defender XDR?

wykrywanie zagrożeń Microsoft Sentinel

Microsoft Sentinel połączony z portalem usługi Defender umożliwia zbieranie danych z dużej liczby źródeł firmy Microsoft i innych firm, ale nie kończy się na tym. Dzięki możliwościom zarządzania zagrożeniami Microsoft Sentinel uzyskujesz narzędzia potrzebne do wykrywania i organizowania zagrożeń w środowisku.

| Funkcja zarządzania zagrożeniami | Możliwość wykrywania | Aby uzyskać więcej informacji |

|---|---|---|

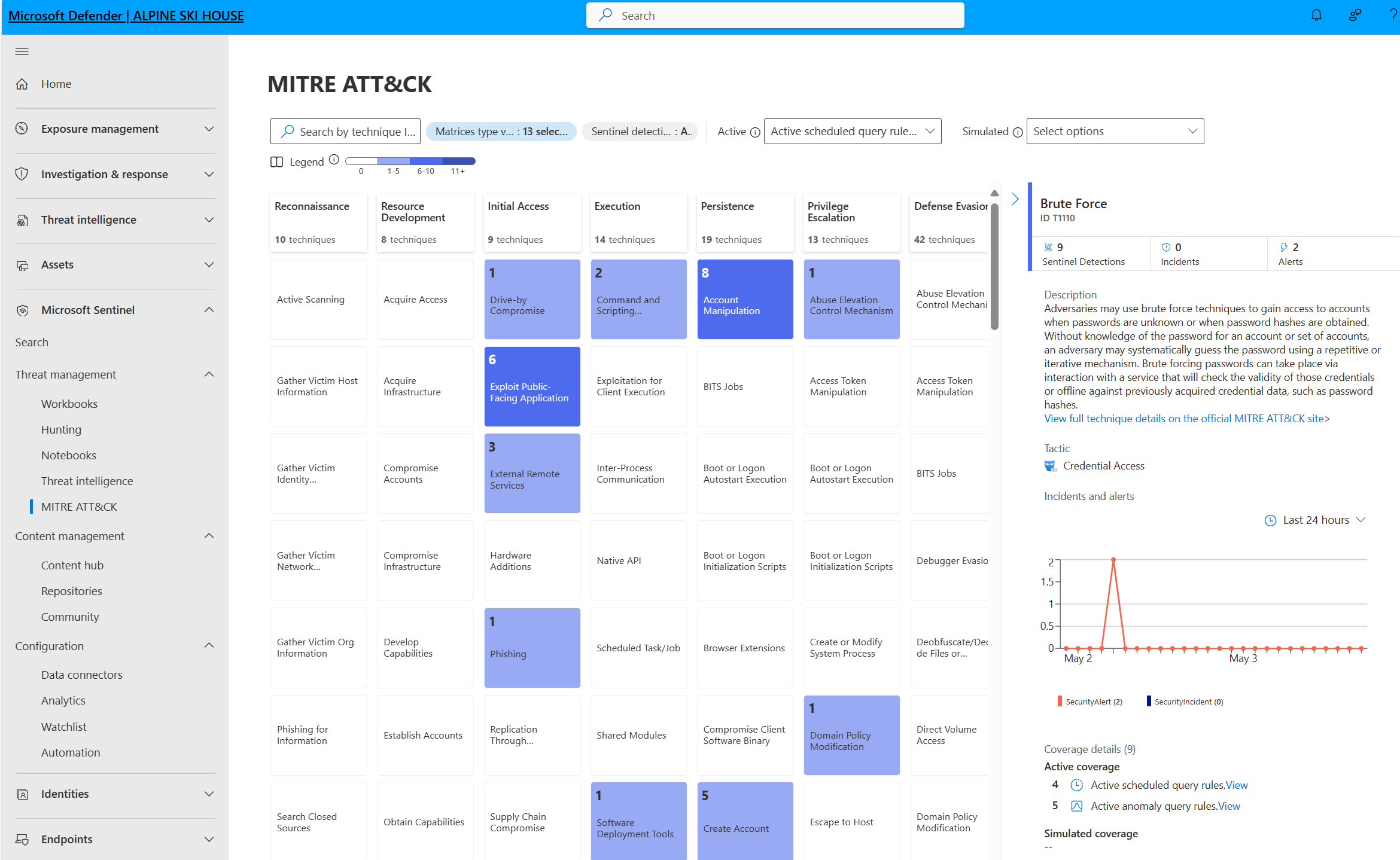

| Mitre ATT&pokrycie CK | Organizowanie pokrycia wykrywania zagrożeń i zrozumienie luk. | Omówienie pokrycia zabezpieczeń przez platformę MITRE ATT&CK® |

| Funkcje analizy | Reguły stale przeglądają dane w celu generowania alertów i zdarzeń oraz integrują te sygnały w portalu usługi Defender. | Wykrywanie zagrożeń |

| Listy obserwowanych | Nadzorować znaczące relacje w środowisku, aby poprawić jakość i priorytetyzację wykrywania. | Listy obserwowanych w Microsoft Sentinel |

| Skoroszytów | Wykrywanie zagrożeń za pomocą szczegółowych informacji wizualnych, zwłaszcza w celu monitorowania kondycji zbierania danych i zrozumienia luk, które zapobiegają prawidłowemu wykrywaniu zagrożeń. | Wizualizowanie danych przy użyciu skoroszytów |

| Reguły podsumowania | Optymalizuje hałaśliwe dzienniki o dużej ilości w celu wykrywania zagrożeń w danych o niskiej wartości zabezpieczeń. | Generowanie alertów dotyczących dopasowań analizy zagrożeń do danych sieciowych |

Aby uzyskać więcej informacji, zobacz Łączenie Microsoft Sentinel z portalem Microsoft Defender.

Microsoft Defender wykrywania zagrożeń w chmurze

Usługa Defender for Cloud umożliwia wykrywanie zagrożeń w celu generowania alertów i zdarzeń przez ciągłe monitorowanie zasobów chmur przy użyciu zaawansowanej analizy zabezpieczeń. Te sygnały są zintegrowane bezpośrednio z portalem usługi Defender w celu klasyfikacji korelacji i ważności. Każdy plan włączony w usłudze Defender for Cloud dodaje sygnały wykrywania przesyłane strumieniowo do portalu usługi Defender. Aby uzyskać więcej informacji, zobacz Alerty i zdarzenia w Microsoft Defender XDR.

Usługa Defender for Cloud wykrywa zagrożenia w wielu różnych obciążeniach. W poniższej tabeli przedstawiono przykłady niektórych wykrytych zagrożeń. Aby uzyskać więcej informacji na temat określonych alertów, zobacz Lista odwołań do alertów zabezpieczeń.

| Plan usługi Defender for Cloud | Specjalność wykrywania zagrożeń |

|---|---|

| Defender dla serwerów | Wykrywa zagrożenia dla systemów Linux i Windows na podstawie błędów ochrony przed złośliwym kodem, ataków bez plików, wyszukiwania kryptografii i ataków ransomware, ataków siłowych i wielu innych. |

| Defender for Storage | Wykrywa zawartość wyłudzającą informacje i dystrybucję złośliwego oprogramowania, podejrzany dostęp i odnajdywanie, nietypowe wyodrębnianie danych i nie tylko. |

| Defender for Containers | Wykrywa zagrożenia w płaszczyźnie sterowania i środowisku uruchomieniowym obciążenia pod kątem ryzykownego narażenia, złośliwego lub kryptografii działania wyszukiwania, działania powłoki internetowej, symulacji niestandardowych i innych. |

| Usługa Defender dla baz danych | Wykrywa wstrzyknięcie kodu SQL, rozmycie, nietypowy dostęp, próby siłowe i nie tylko. |

| Usługa Defender dla interfejsów API | Wykrywa podejrzane skoki ruchu, dostęp ze złośliwych adresów IP, techniki odnajdywania i wyliczania punktów końcowych interfejsu API i nie tylko. |

| Ochrona przed zagrożeniami za pomocą sztucznej inteligencji | Wykrywa zagrożenia w aplikacjach generowania sztucznej inteligencji w przypadku prób złamania zabezpieczeń systemu, ujawnienia poufnych danych, uszkodzonej sztucznej inteligencji i innych. |

Aby uzyskać więcej informacji, zobacz Alerty zabezpieczeń i zdarzenia.