Wskazówki dotyczące rozwiązywania problemów z uwierzytelnianiem kerberos

Ten przewodnik zawiera podstawowe pojęcia używane podczas rozwiązywania problemów z uwierzytelnianiem kerberos.

Lista kontrolna rozwiązywania problemów

Błąd związany z protokołem Kerberos jest objawem awarii innej usługi. Protokół Kerberos opiera się na wielu usługach, które muszą być dostępne i działać prawidłowo, aby mogło dojść do uwierzytelniania.

Aby ustalić, czy występuje problem z uwierzytelnianiem kerberos, sprawdź dziennik zdarzeń systemu pod kątem błędów z dowolnych usług, filtrując go przy użyciu "źródła" (takiego jak Kerberos, kdc, LsaSrv lub Netlogon) na kliencie, serwerze docelowym lub kontrolerze domeny, które zapewniają uwierzytelnianie. Jeśli istnieją błędy tego typu, mogą również występować błędy skojarzone z protokołem Kerberos.

Inspekcje błędów w dzienniku zdarzeń zabezpieczeń serwera docelowego mogą wskazywać, że protokół Kerberos był używany podczas niepowodzenia logowania.

Przed sprawdzeniem protokołu Kerberos upewnij się, że następujące usługi lub warunki działają prawidłowo:

- Infrastruktura sieciowa działa prawidłowo, a wszystkie komputery i usługi mogą się komunikować.

- Kontroler domeny jest dostępny. Można uruchomić polecenie

nltest /dsgetdc:<Domain Name> /force /kdc(na przykładnltest /dsgetdc:contoso.com /force /kdc) po stronie klienta lub serwera docelowego. - System nazw domen (DNS) jest prawidłowo skonfigurowany i odpowiednio rozpoznaje nazwy hostów i usługi.

- Zegary są synchronizowane w domenie.

- Instalowane są wszystkie krytyczne aktualizacje i aktualizacje zabezpieczeń dla systemu Windows Server.

- Każde oprogramowanie, w tym oprogramowanie inne niż Microsoft, jest aktualizowane.

- Jeśli używasz systemu operacyjnego serwera, komputer zostanie uruchomiony ponownie.

- Dostępne są wymagane usługi i serwer. Protokół uwierzytelniania Kerberos wymaga prawidłowego działania kontrolera domeny, infrastruktury DNS i sieci. Przed rozpoczęciem rozwiązywania problemów z protokołem Kerberos sprawdź, czy możesz uzyskać dostęp do tych zasobów.

Jeśli wszystkie te warunki zostały przeanalizowane i nadal występują problemy z uwierzytelnianiem lub błędy protokołu Kerberos, należy wyszukać odpowiednie rozwiązanie. Problemy mogą być spowodowane konfiguracją protokołu Kerberos lub konfiguracją innych technologii, które współpracują z protokołem Kerberos.

Typowe problemy i rozwiązania

Problemy z delegowaniem protokołu Kerberos

W typowym scenariuszu personifikujące konto będzie kontem usługi przypisanym do aplikacji internetowej lub konta komputera serwera internetowego. Personifikowane konto to konto użytkownika wymagające dostępu do zasobów za pośrednictwem aplikacji internetowej.

Istnieją trzy typy delegowania przy użyciu protokołu Kerberos:

Pełne delegowanie (delegowanie bez ograniczeń)

Należy unikać jak największej ilości pełnego delegowania. Użytkownik (użytkownik frontonu i użytkownik zaplecza) może znajdować się w różnych domenach, a także w różnych lasach.

Delegowanie ograniczone (tylko kerberos i przejście protokołu)

Użytkownik może pochodzić z dowolnej domeny lub lasu, ale fronton i usługi zaplecza powinny być uruchomione w tej samej domenie.

Ograniczone delegowanie oparte na zasobach (RBCD)

Użytkownik może pochodzić z dowolnej domeny, a zasoby frontonu i zaplecza mogą pochodzić z dowolnej domeny lub lasu.

Najczęstsze rozwiązywanie problemów z delegowaniem protokołu Kerberos

- Brak głównej nazwy usługi lub jest ona zduplikowana

- Błędy rozpoznawania nazw lub nieprawidłowe odpowiedzi (nieprawidłowe adresy IP podane dla nazwy serwera)

- Duży rozmiar biletów Kerberos (MaxTokenSize) i środowisko nie jest poprawnie skonfigurowane

- Porty blokowane przez zapory lub routery

- Konto usługi nie ma przyznanych odpowiednich uprawnień (przypisanie praw użytkownika)

- Usługi frontonu lub zaplecza nie są w tej samej domenie i konfiguracji ograniczonego delegowania (a nie RBCD)

Aby uzyskać więcej informacji, zobacz:

- Delegowanie ograniczone dla systemu CIFS kończy się niepowodzeniem z powodu błędu ACCESS_DENIED

- Konfigurowanie ograniczonego delegowania dla niestandardowego konta usługi

- Konfigurowanie ograniczonego delegowania na koncie NetworkService

Logowanie jednokrotne (SSO) nie działa i monituje o uwierzytelnienie raz

Rozważ następujące scenariusze:

- Aplikacja kliencka i serwerowa, na przykład Microsoft Edge i Internet Information Services (IIS). Serwer usług IIS jest skonfigurowany przy użyciu uwierzytelniania systemu Windows (negocjuj).

- Aplikacja kliencka i serwerowa, na przykład klient SMB i serwer SMB. Domyślnie serwer SMB jest skonfigurowany za pomocą interfejsu negocjacja dostawcy obsługi zabezpieczeń (SSPI).

Użytkownik otwiera przeglądarkę Microsoft Edge i przegląda wewnętrzną witrynę internetową http://webserver.contoso.com. Witryna internetowa jest skonfigurowana przy użyciu usługi Negotiate, a ta witryna internetowa monituje o uwierzytelnienie. Po ręcznym wprowadzeniu nazwy użytkownika i hasła użytkownik otrzymuje uwierzytelnianie, a witryna internetowa działa zgodnie z oczekiwaniami.

Uwaga 16.

Ten scenariusz jest przykładem klienta i serwera. Technika rozwiązywania problemu jest taka sama dla każdego klienta i serwera skonfigurowanego przy użyciu zintegrowanego uwierzytelniania systemu Windows.

Zintegrowane uwierzytelnianie systemu Windows jest uszkodzone na poziomie użytkownika lub na poziomie komputera.

Metody rozwiązywania problemów

Przejrzyj konfigurację klienta dla zintegrowanego ustawienia uwierzytelniania, które można włączyć na poziomie aplikacji lub maszyny. Na przykład wszystkie aplikacje oparte na protokole HTTP będą szukać lokacji w zaufanej strefie podczas próby przeprowadzenia zintegrowanego uwierzytelniania.

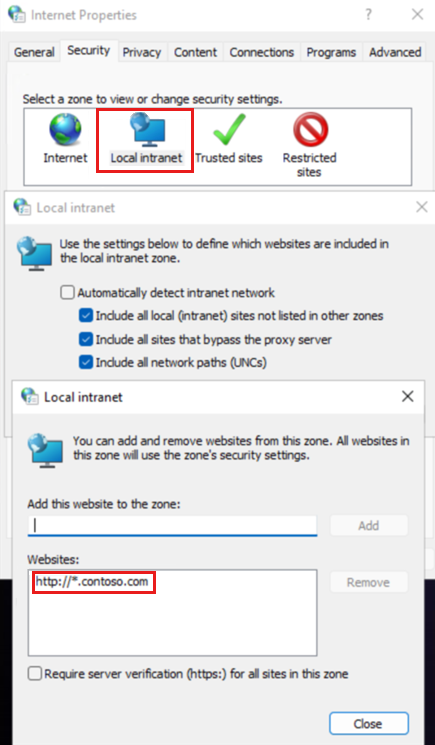

Otwórz inetcpl.cpl (opcje internetowe), które są używane przez wszystkie aplikacje oparte na protokole HTTP na potrzeby konfiguracji programu Internet Explorer, i sprawdź, czy witryna internetowa jest skonfigurowana jako Lokalny intranet.

Aplikacje mają również konfigurację do przeprowadzenia zintegrowanego uwierzytelniania systemu Windows.

Przeglądarka Microsoft Edge lub Internet Explorer ma ustawienie Włącz zintegrowane uwierzytelnianie systemu Windows, które ma być włączone.

Przejrzyj konfigurację aplikacji, a komputer kliencki może uzyskać bilet protokołu Kerberos dla danej nazwy głównej usługi (SPN). W tym przykładzie nazwa SPN to

http/webserver.contoso.com.Komunikat o powodzeniu, gdy można znaleźć nazwę SPN:

C:>klist get http/webserver.contoso.com Current LogonId is 0:0x9bd1f A ticket to http/webserver.contoso.com has been retrieved successfully.Komunikat o błędzie, gdy nie można odnaleźć nazwy SPN:

C:>klist get http/webserver.contoso.com klist failed with 0xc000018b/-1073741429: The SAM database on the Windows Server does not have a computer account for this workstation trust relationship.

Zidentyfikuj i dodaj odpowiednie nazwy SPN do odpowiednich kont użytkowników, usług lub maszyn.

Jeśli zidentyfikowano, że można pobrać nazwy SPN, możesz sprawdzić, czy są one zarejestrowane na poprawnym koncie, używając następującego polecenia:

setspn -F -Q */webserver.contoso.com

Problemy z odnajdywaniem kontrolera domeny uwierzytelniania

Serwery aplikacji skonfigurowane przy użyciu zintegrowanego uwierzytelniania systemu Windows wymagają kontrolerów domeny w celu uwierzytelnienia użytkownika/komputera i usługi.

Brak możliwości skontaktowania się z kontrolerem domeny podczas procesu uwierzytelniania prowadzi do błędu 1355:

Określona domena nie istnieje lub nie można się z tym skontaktować

Nie można uzyskać dostępu do zasobu skonfigurowanego przy użyciu zintegrowanego uwierzytelniania systemu Windows z błędem 1355

Uwaga 16.

Komunikaty o błędach mogą różnić się od punktu widzenia aplikacji, ale znaczenie błędu polega na tym, że klient lub serwer nie może odnaleźć kontrolera domeny.

Oto przykłady takich komunikatów o błędach:

-

Podczas próby dołączenia do domeny „Contoso” wystąpił następujący błąd:

Określona domena nie istnieje lub nie można się z nią połączyć. -

Nie można odnaleźć kontrolera domeny dla domeny contoso.com

-

Nie można nawiązać połączenia z kontrolerem domeny 1355

Najważniejsze przyczyny problemu

Błędna konfiguracja DNS na kliencie

Możesz uruchomić

ipconfig /allpolecenie i przejrzeć listę serwerów DNS.Błędna konfiguracja DNS na kontrolerach domeny w zaufanej domenie lub lesie

Porty sieciowe zablokowane między klientem a kontrolerami domeny

Porty odnajdywania kontrolera domeny: UDP 389 (UDP LDAP) i UDP 53 (DNS)

Kroki rozwiązywania problemów

- Uruchom polecenie ,

nslookupaby zidentyfikować błędy konfiguracji DNS. - Otwórz wymagane porty między klientem a kontrolerem domeny. Aby uzyskać więcej informacji, zobacz How to configure a firewall for Active Directory domains and trusts (Jak skonfigurować zaporę dla domen i relacji zaufania usługi Active Directory).

Scenariusz testu analizy dzienników

Środowisko i konfiguracja

Maszyna kliencka

Client1.contoso.com(komputer z systemem Windows 11) dołącza do domenyContoso.com.Użytkownik

JohnUżytkownik należy do

Contoso.comkomputera klienckiego i zaloguje się na komputerze klienckim.Opcje internetowe na komputerze klienckim

Wszystkie witryny sieci Web są częścią lokalnej strefy intranetu.

Serwer

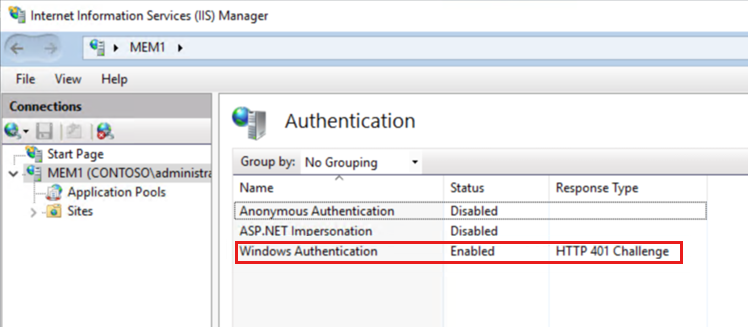

IISServer.contoso.com(Windows Server 2019) dołącza do domenyContoso.com.Konfiguracja uwierzytelniania

Uwierzytelnianie systemu Windows jest włączone.

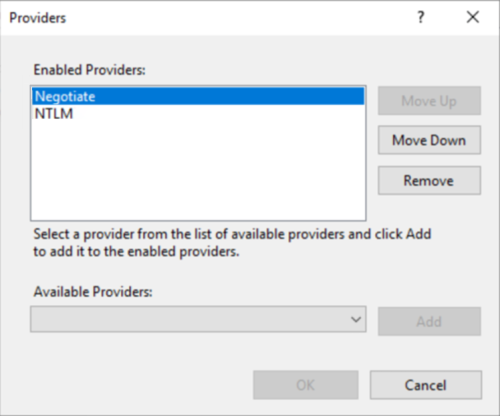

Dostawcy uwierzytelniania: negocjuj

Włączeni dostawcy są ustawiani w następujący sposób:

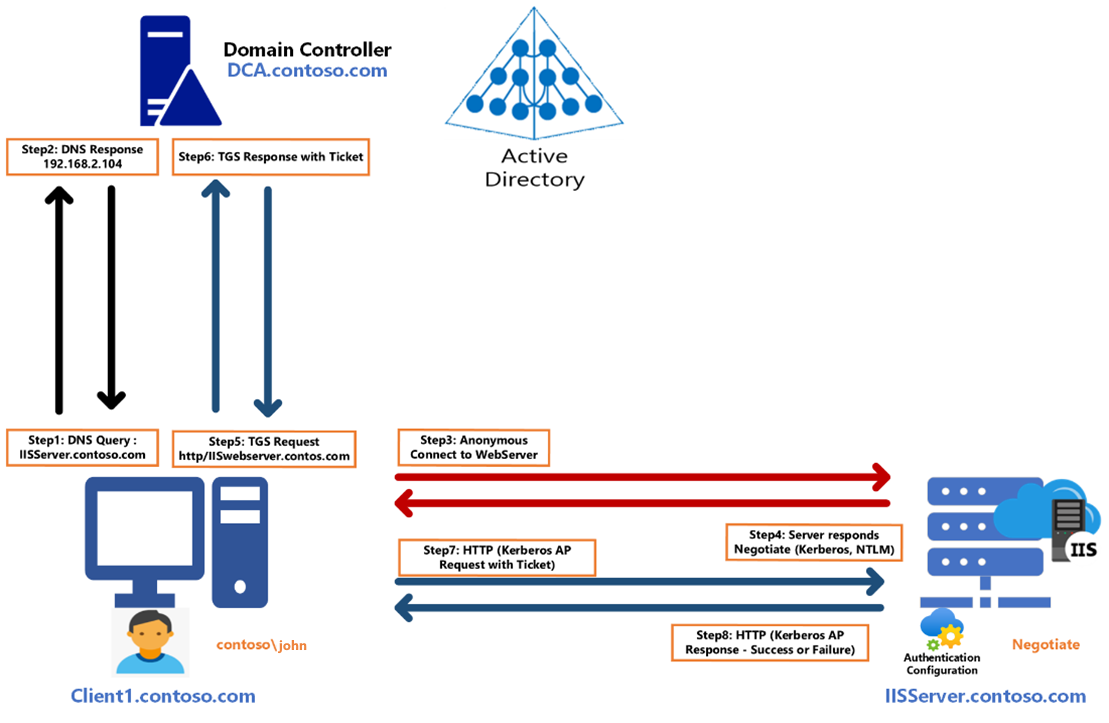

Przepływ uwierzytelniania

- Użytkownik

Johnloguje się doClient1.contoso.comwitryny , otwiera przeglądarkę Microsoft Edge i nawiązuje połączenie z usługąIISServer.contoso.com. - Komputer kliencki wykona poniższe kroki (krok 1 na powyższym diagramie):

- Program rozpoznawania nazw DNS buforuje

IISServer.contoso.compamięć podręczną w celu sprawdzenia, czy te informacje są już buforowane. - Program rozpoznawania nazw DNS sprawdza plik HOSTS pod kątem dowolnego mapowania znajdującego

IISServer.contoso.comsię w folderze C:\Windows\System32\drivers\etc\Hosts. - Wyślij zapytanie DNS do preferowanego serwera DNS (skonfigurowanego w ustawieniach konfiguracji adresu IP), który jest również kontrolerem domeny w środowisku.

- Program rozpoznawania nazw DNS buforuje

- Usługa DNS uruchomiona na kontrolerze domeny przyjrzy się skonfigurowanym strefom, rozpozna rekord Host A i odpowie z powrotem adresem

IISServer.contoso.comIP (krok 2 na powyższym diagramie). - Maszyna kliencka wykona trzykierunkowe uzgadnianie protokołu TCP na porcie TCP 80 do

IISServer.contoso.com. - Maszyna kliencka wyśle anonimowe żądanie HTTP do

IISServer.contoso.com. - Serwer IIS nasłuchujący na porcie 80 otrzyma żądanie od

Client1.contoso.comprogramu , przyjrzy się konfiguracji uwierzytelniania serwerów IIS i wyśle z powrotem odpowiedź na żądanie HTTP 401 do komputera klienckiego z negocjacją jako konfigurację uwierzytelniania (krok 3 na powyższym diagramie). - Proces przeglądarki Microsoft Edge uruchomiony w systemie

Client1.contoso.combędzie wiedział, że serwer USŁUG IIS jest skonfigurowany z negocjacjami i sprawdzi, czy witryna internetowa jest częścią lokalnej strefy intranetu. Jeśli witryna internetowa znajduje się w lokalnej strefie intranetu, proces przeglądarki Microsoft Edge wywoła LSASS.exe, aby uzyskać bilet Protokołu Kerberos z nazwą SPNHTTP\IISServer.contoso.com(krok 5 na powyższym diagramie). - Kontroler domeny (usługa KDC) otrzyma żądanie z

Client1.contoso.com, przeszuka bazę danych nazwy SPNHTTP\IISServer.contoso.comi znajdźIISServer.contoso.comjest skonfigurowany przy użyciu tej nazwy SPN. - Kontroler domeny odpowie z odpowiedzią TGS z biletem dla serwera USŁUG IIS (krok 6 na powyższym diagramie).

- Proces przeglądarki Microsoft Edge na maszynie klienckiej spowoduje wysłanie żądania protokołu Kerberos Application Protocol (AP) do serwera internetowego usług IIS z biletem TGS protokołu Kerberos wystawionym przez kontroler domeny.

- Proces usług IIS spowoduje wywołanie LSASS.exe na serwerze sieci Web w celu odszyfrowania biletu i utworzenia tokenu z członkostwem w grupie SessionID i Users na potrzeby autoryzacji.

- Proces usług IIS uzyska dojście od LSASS.exe do tokenu w celu podejmowania decyzji dotyczących autoryzacji i zezwala użytkownikowi na nawiązywanie połączenia z odpowiedzią ap.

Analiza przepływu pracy w usłudze Network Monitor

Uwaga 16.

Aby wykonać poniższe działania, musisz być użytkownikiem lokalnej grupy Administratorzy.

Zainstaluj program Microsoft Network Monitor na komputerze klienckim (

Client1.contoso.com).Uruchom następujące polecenie w oknie wiersza polecenia z podwyższonym poziomem uprawnień (cmd.exe):

ipconfig /flushdnsUruchom monitor sieci.

Otwórz przeglądarkę Microsoft Edge i wpisz

http://iisserver.contoso.com.Analiza śledzenia sieci:

Zapytanie DNS do kontrolera domeny dla rekordu Host A:

IISServer.contoso.com.3005 00:59:30.0738430 Client1.contoso.com DCA.contoso.com DNS DNS:QueryId = 0x666A, QUERY (Standard query), Query for iisserver.contoso.com of type Host Addr on class InternetOdpowiedź DNS z usługi DNS na kontrolerze domeny.

3006 00:59:30.0743438 DCA.contoso.com Client1.contoso.com DNS DNS:QueryId = 0x666A, QUERY (Standard query), Response - Success, 192.168.2.104Proces przeglądarki Microsoft Edge nawiąż

Client1.contoso.compołączenie z serweremIISServer.contoso.comsieci Web usług IIS (połączenie anonimowe).3027 00:59:30.1609409 Client1.contoso.com iisserver.contoso.com HTTP HTTP:Request, GET / Host: iisserver.contoso.comSerwer IIS odpowiada z powrotem z odpowiedzią HTTP 401: Negocjuj i NTLM (konfiguracja wykonywana na serwerze IIS).

3028 00:59:30.1633647 iisserver.contoso.com Client1.contoso.com HTTP HTTP:Response, HTTP/1.1, Status: Unauthorized, URL: /favicon.ico Using Multiple Authetication Methods, see frame details WWWAuthenticate: Negotiate WWWAuthenticate: NTLMŻądanie protokołu Kerberos z

Client1.contoso.comprzechodzi do kontroleraDCA.contoso.comdomeny z nazwą SPN:HTTP/iisserver.contoso.com.3034 00:59:30.1834048 Client1.contoso.com DCA.contoso.com KerberosV5 KerberosV5:TGS Request Realm: CONTOSO.COM Sname: HTTP/iisserver.contoso.comKontroler

DCA.contoso.comdomeny odpowiada z powrotem za pomocą żądania Kerberos, które ma odpowiedź TGS z biletem Protokołu Kerberos.3036 00:59:30.1848687 DCA.contoso.com Client1.contoso.com KerberosV5 KerberosV5:TGS Response Cname: John Ticket: Realm: CONTOSO.COM, Sname: HTTP/iisserver.contoso.com Sname: HTTP/iisserver.contoso.comProces

Client1.contoso.comprzeglądarki Microsoft Edge jest teraz kierowany do serwera USŁUG IIS z żądaniem protokołu Kerberos AP.3040 00:59:30.1853262 Client1.contoso.com iisserver.contoso.com HTTP HTTP:Request, GET /favicon.ico , Using GSS-API Authorization Authorization: Negotiate Authorization: Negotiate YIIHGwYGKwYBBQUCoIIHDzCCBwugMDAuBgkqhkiC9xIBAgIGCSqGSIb3EgECAgYKKwYBBAGCNwICHgYKKwYBBAGCNwICCqKCBtUEggbRYIIGzQYJKoZIhvcSAQICAQBugga8MIIGuKADAgEFoQMCAQ6iBwMFACAAAACjggTvYYIE6zCCBOegAwIBBaENGwtDT05UT1NPLkNPTaIoMCagAwIBAqEfMB0bBEhUVFAbF SpnegoToken: 0x1 NegTokenInit: ApReq: KRB_AP_REQ (14) Ticket: Realm: CONTOSO.COM, Sname: HTTP/iisserver.contoso.comSerwer IIS odpowiada z powrotem z odpowiedzią na ukończenie uwierzytelniania.

3044 00:59:30.1875763 iisserver.contoso.com Client1.contoso.com HTTP HTTP:Response, HTTP/1.1, Status: Not found, URL: / , Using GSS-API Authentication WWWAuthenticate: Negotiate oYG2MIGzoAMKAQChCwYJKoZIgvcSAQICooGeBIGbYIGYBgkqhkiG9xIBAgICAG+BiDCBhaADAgEFoQMCAQ+ieTB3oAMCARKicARuIF62dHj2/qKDRV5XjGKmyFl2/z6b9OHTCTKigAatXS1vZTVC1dMvtNniSN8GpXJspqNvEfbETSinF0ee7KLaprxNgTYwTrMVMnd95SoqBkm/FuY7WbTAuPvyRmUuBY3EKZEy NegotiateAuthorization: GssAPI: 0x1 NegTokenResp: ApRep: KRB_AP_REP (15)

Uruchom polecenie ,

klist ticketsaby przejrzeć bilet protokołu Kerberos w danych wyjściowych polecenia w plikuClient1.contoso.com.Client: John @ CONTOSO.COM Server: HTTP/iisserver.contoso.com @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/28/2022 0:59:30 (local) End Time: 11/28/2022 10:58:56 (local) Renew Time: 12/5/2022 0:58:56 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DCA.contoso.comPrzejrzyj zdarzenie o identyfikatorze 4624 na serwerze usług IIS pokazującym inspekcję

Success:

Domyślnie inspekcje

SuccesslubFailuresą włączone we wszystkich systemach operacyjnych serwera systemu Windows. Możesz sprawdzić, czy inspekcja jest włączona, wykonując następujące polecenie.Jeśli okaże się, że inspekcja nie jest włączona, włącz inspekcję. Przejrzyj kategorię logowania na poniższej liście. Jak widać, podkategoria logowania jest włączona za pomocą polecenia

Success and Failure.C:\>auditpol /get /Subcategory:"logon" System audit policy Category/Subcategory Setting Logon/Logoff Logon Success and FailureJeśli nie obserwujesz logowania za pomocą

Success and Failurepolecenia , uruchom polecenie , aby je włączyć:C:\>auditpol /set /subcategory:"Logon" /Success:enable /Failure:enable The command was successfully executed.

Przejrzyj zdarzenie zabezpieczeń powodzenia 4624 w IISServer.contoso.com

Obserwuj następujące pola:

Logon type: 3 (logowanie do sieci)Security IDwNew Logonpolu:Contoso\JohnSource Network Address: adres IP maszyny klienckiejLogon ProcessiAuthentication Package:Kerberos

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Date: 11/28/2022 12:59:30 AM

Event ID: 4624

Task Category: Logon

Level: Information

Keywords: Audit Success

User: N/A

Computer: IISServer.contoso.com

Description:

An account was successfully logged on.

Subject:

Security ID: NULL SID

Account Name: -

Account Domain: -

Logon ID: 0x0

Logon Information:

Logon Type: 3

Restricted Admin Mode: -

Virtual Account: No

Elevated Token: No

Impersonation Level: Impersonation

New Logon:

Security ID: CONTOSO\John

Account Name: John

Account Domain: CONTOSO.COM

Logon ID: 0x1B64449

Linked Logon ID: 0x0

Network Account Name: -

Network Account Domain: -

Logon GUID: {<GUID>}

Process Information:

Process ID: 0x0

Process Name: -

Network Information:

Workstation Name: -

Source Network Address: 192.168.2.101

Source Port: 52655

Detailed Authentication Information:

Logon Process: Kerberos

Authentication Package: Kerberos

Rozwiązywanie problemów z przepływem pracy uwierzytelniania

Aby rozwiązać ten problem, użyj jednej z następujących metod.

Sprawdź, czy możesz rozpoznać nazwę serwera internetowego usług IIS (

IISServer.contoso.com) z witrynyClient1.contoso.com.Sprawdź, czy serwer DNS odpowiada z powrotem na poprawny adres IP serwera IIS, używając następującego polecenia cmdlet:

PS C:\> Resolve-DnsName -Name IISServer.contoso.com Name Type TTL Section IPAddress ---- ---- --- ------- --------- IISServer.contoso.com A 1200 Answer 192.168.2.104Sprawdź, czy porty sieciowe są otwarte między komputerem klienckim a serwerem sieci Web usług IIS (

IISServer.contoso.com) przy użyciu następującego polecenia cmdlet:PS C:\> Test-NetConnection -Port 80 IISServer.contoso.com ComputerName : IISServer.contoso.com RemoteAddress : 192.168.2.104 RemotePort : 80 InterfaceAlias : Ethernet 2 SourceAddress : 192.168.2.101 TcpTestSucceeded : TrueSprawdź, czy otrzymujesz bilet protokołu Kerberos z kontrolera domeny.

Otwórz normalny wiersz polecenia (a nie wiersz polecenia administratora) w kontekście użytkownika próbującego uzyskać dostęp do witryny internetowej.

Uruchom polecenie

klist purge.Uruchom polecenie w

klist get http/iisserver.contoso.comnastępujący sposób:PS C:\> klist get http/iisserver.contoso.com Current LogonId is 0:0xa8a98b A ticket to http/iisserver.contoso.com has been retrieved successfully. Cached Tickets: (2) #0> Client: John @ CONTOSO.COM Server: krbtgt/CONTOSO.COM @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/28/2022 1:28:11 (local) End Time: 11/28/2022 11:28:11 (local) Renew Time: 12/5/2022 1:28:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DCA.contoso.com #1> Client: John @ CONTOSO.COM Server: http/iisserver.contoso.com @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/28/2022 1:28:11 (local) End Time: 11/28/2022 11:28:11 (local) Renew Time: 12/5/2022 1:28:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DCA.contoso.comW kolumnie

Cached Ticket (2)uzyskasz bilet protokołu Kerberos dla nazwy SPNhttp/IISServer.contoso.com.

Sprawdź, czy usługa sieci Web usług IIS jest uruchomiona na serwerze usług IIS przy użyciu poświadczeń domyślnych.

Otwórz normalny monit programu PowerShell (a nie monit programu PowerShell administratora) w kontekście użytkownika próbującego uzyskać dostęp do witryny internetowej.

PS C:\> invoke-webrequest -Uri http://IIsserver.contoso.com -UseDefaultCredentials PS C:\> invoke-webrequest -Uri http://IIsserver.contoso.com -UseDefaultCredentials StatusCode : 200 StatusDescription : OK Content : <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Strict//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-strict.dtd"> <html xmlns="http://www.w3.org/1999/xhtml"> <head> <meta http-equiv="Content-Type" cont... RawContent : HTTP/1.1 200 OK Persistent-Auth: true Accept-Ranges: bytes Content-Length: 703 Content-Type: text/html Date: Mon, 28 Nov 2022 09:31:40 GMT ETag: "3275ea8a1d91:0" Last-Modified: Fri, 25 Nov 2022...Przejrzyj dziennik zdarzeń zabezpieczeń na serwerze usług IIS:

- Dziennik zdarzeń powodzenia 4624

- Dziennik zdarzeń błędu 4625

Proces izolacji: poniższe kroki rozwiązywania problemów umożliwiają sprawdzenie, czy inne usługi na serwerze usług IIS mogą przetwarzać uwierzytelnianie Kerberos.

Wymagania wstępne:

Serwer IIS powinien mieć uruchomioną wersję serwera systemu Windows.

Serwer USŁUG IIS powinien mieć otwarty port dla usług, takich jak SMB (port 445).

Utwórz nowy udział lub podaj użytkownikowi

Johnuprawnienia do odczytu w jednym z folderów (na przykład Software$), który jest już udostępniony na maszynie.Zaloguj się do

Client1.contoso.com.Otwórz Eksplorator Windows.

Wpisz \IISServer.contoso.com \Software$.

Otwórz zdarzenia zabezpieczeń i

IISServer.contoso.comsprawdź, czy zaobserwowano zdarzenie o identyfikatorze 4624.Otwórz normalny wiersz polecenia jako

Client1.contoso.comużytkownikJohn.klist ticketsUruchom polecenie i przejrzyj biletCIFS/IISServer.contoso.com.#1> Client: John @ CONTOSO.COM Server: cifs/iisserver.contoso.com @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/28/2022 1:40:22 (local) End Time: 11/28/2022 11:28:11 (local) Renew Time: 12/5/2022 1:28:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DCA.contoso.comZbierz ślady sieci na stronie

Client1.contoso.com. Przejrzyj ślady sieci, aby sprawdzić, który krok kończy się niepowodzeniem, aby można było dokładniej zawęzić kroki i rozwiązać problem.