Obsługa protokołu TLS 1.2 dla programu Microsoft SQL Server

Dotyczy: SQL Server

Oryginalny numer KB: 3135244

Wprowadzenie

Ten artykuł zawiera informacje o aktualizacjach, które firma Microsoft udostępnia w celu włączenia obsługi protokołu TLS 1.2 dla programu SQL Server 2017 w systemie Windows, SQL Server 2016, SQL Server 2014, SQL Server 2012, SQL Server 2008 i SQL Server 2008 R2. W tym artykule wymieniono również obsługiwanych dostawców klientów. Programy SQL Server 2016, SQL Server 2017 i SQL Server 2019 obsługują protokół TLS 1.2 bez konieczności aktualizacji.

Kilka znanych luk w zabezpieczeniach zostało zgłoszonych przed protokołem Secure Sockets Layer (SSL) i starszymi wersjami protokołu Transport Layer Security (TLS). Zalecamy uaktualnienie do protokołu TLS 1.2 w celu zapewnienia bezpiecznej komunikacji.

Ważne

W przypadku implementacji TDS firmy Microsoft nie zgłoszono żadnych znanych luk w zabezpieczeniach. Jest to protokół komunikacyjny używany między klientami programu SQL Server i aparatem bazy danych programu SQL Server. Implementacja protokołu TLS 1.0 przez firmę Microsoft Schannel (dotycząca znanych luk w zabezpieczeniach zgłoszonych firmie Microsoft od daty publikacji tego artykułu) jest podsumowana w implementacji protokołu TLS 1.0 schannel w aktualizacji stanu zabezpieczeń systemu Windows: 24 listopada 2015 r.

Jak sprawdzić, czy ta aktualizacja jest potrzebna

Skorzystaj z poniższej tabeli, aby określić, czy bieżąca wersja programu SQL Server obsługuje już protokół TLS 1.2, czy też musisz pobrać aktualizację, aby włączyć obsługę protokołu TLS 1.2. Użyj linków pobierania w tabeli, aby uzyskać aktualizacje serwera, które mają zastosowanie do danego środowiska.

Uwaga 16.

Kompilacje, które znajdują się później niż te wymienione w tej tabeli, obsługują również protokół TLS 1.2.

| Wersja programu SQL Server | Początkowa kompilacja/wydanie, które obsługiwało protokół TLS 1.2 | Bieżące aktualizacje z obsługą protokołu TLS 1.2 | Dodatkowe informacje |

|---|---|---|---|

| SQL Server 2014 SP1 CU | 12.0.4439.1 SP1 CU5 |

KB3130926 — aktualizacja zbiorcza 5 dla programu SQL Server 2014 SP1 Uwaga: KB3130926 zainstaluje teraz ostatnią aktualizację cu utworzoną dla wersji 2014 SP1 (CU13 — KB4019099), która obejmuje obsługę protokołu TLS 1.2 i wszystkie poprawki wydane do tej pory. W razie potrzeby cu5 jest dostępny w katalogu usługi Windows Update. Uwaga: obsługa protokołu TLS 1.2 jest również dostępna w wersji 2014 SP2 i 2014 SP3. |

KB3052404 — POPRAWKA: Nie można użyć protokołu Transport Layer Security w wersji 1.2 do nawiązania połączenia z serwerem z uruchomionym programem SQL Server 2014 lub SQL Server 2012 |

| SQL Server 2014 SP1 GDR | 12.0.4219.0 AKTUALIZACJA PROTOKOŁU TLS 1.2 Z dodatkiem SP1 GDR |

Obsługa protokołu TLS 1.2 dla 2014 SP1 GDR jest dostępna w najnowszej zbiorczej aktualizacji odzyskiwania po awarii — KB4019091. Uwaga: obsługa protokołu TLS 1.2 jest również dostępna w wersji 2014 SP2 i 2014 SP3. |

|

| SQL Server 2014 RTM CU | 12.0.2564.0 RTM CU12 |

KB3130923 — aktualizacja zbiorcza 12 dla programu SQL Server 2014 Uwaga: KB3130923 zainstaluje teraz ostatnią aktualizację CU wydaną dla wersji 2014 RTM (CU14 — KB3158271 ), która obejmuje obsługę protokołu TLS 1.2 i wszystkie poprawki wydane do tej pory. W razie potrzeby cu12 jest dostępny w katalogu usługi Windows Update. Uwaga: obsługa protokołu TLS 1.2 jest również dostępna w wersji 2014 SP2 i 2014 SP3. |

KB3052404 — POPRAWKA: Nie można użyć protokołu Transport Layer Security w wersji 1.2 do nawiązania połączenia z serwerem z uruchomionym programem SQL Server 2014 lub SQL Server 2012 |

| SQL Server 2014 RTM GDR | 12.0.2271.0 RTM GDR TLS 1.2 Update |

Obsługa protokołu TLS dla programu SQL 2014 RTM jest obecnie dostępna tylko przez zainstalowanie wersji 2014 SP2 i 2014 SP3. | |

| SQL Server 2012 SP3 GDR | 11.0.6216.27 Aktualizacja PROTOKOŁU TLS 1.2 SP3 GDR |

Opis aktualizacji zabezpieczeń programu SQL Server 2012 SP3 GDR: 16 stycznia 2018 r. Uwaga: obsługa protokołu TLS 1.2 jest również dostępna w wersji 2012 SP4. |

|

| SQL Server 2012 SP3 CU | 11.0.6518.0 SP1 CU3 |

KB3123299 — aktualizacja zbiorcza 1 dla programu SQL Server 2012 SP3 Uwaga: KB3123299 zainstaluje teraz ostatnią aktualizację CU wydaną dla wersji 2012 SP3 (CU10 — KB4025925, która obejmuje obsługę protokołu TLS 1.2 i wszystkie poprawki wydane do tej pory). W razie potrzeby cu1 jest dostępny w katalogu usługi Windows Update. Uwaga: obsługa protokołu TLS 1.2 jest również dostępna w wersji 2012 SP4. |

KB3052404 — POPRAWKA: Nie można użyć protokołu Transport Layer Security w wersji 1.2 do nawiązania połączenia z serwerem z uruchomionym programem SQL Server 2014 lub SQL Server 2012 |

| SQL Server 2012 SP2 GDR | 11.0.5352.0 Aktualizacja PROTOKOŁU TLS 1.2 SP2 Z dodatkiem SP2 |

Obsługa protokołu TLS 1.2 dla 2012 SP2 GDR jest dostępna w najnowszej zbiorczej aktualizacji odzyskiwania po awarii — KB3194719. Obsługa protokołu TLS 1.2 jest również dostępna w wersji 2012 SP3 i 2012 SP4. |

|

| SQL Server 2012 SP2 CU | 11.0.5644.2 SP2 CU10 |

KB3120313 — aktualizacja zbiorcza 10 dla programu SQL Server 2012 SP2. Uwaga: KB3120313 zainstaluje teraz ostatnią aktualizację CU wydaną dla wersji 2012 SP2 (CU16 — KB3205054, która obejmuje obsługę protokołu TLS 1.2 i wszystkie poprawki wydane do tej pory). W razie potrzeby cu1 jest dostępny w katalogu usługi Windows Update. Uwaga: obsługa protokołu TLS 1.2 jest również dostępna w wersji 2012 SP3 i 2012 SP4. |

KB3052404 — POPRAWKA: Nie można użyć protokołu Transport Layer Security w wersji 1.2 do nawiązania połączenia z serwerem z uruchomionym programem SQL Server 2014 lub SQL Server 2012 |

| SQL Server 2008 R2 SP3 (tylko x86/x64) | 10.50.6542.0 Aktualizacja PROTOKOŁU TLS 1.2 z dodatkiem SP2 |

Obsługa protokołu TLS 1.2 jest dostępna w najnowszej aktualizacji zbiorczej programu SQL Server 2008 R2 SP3 — KB4057113. | |

| SQL Server 2008 R2 SP2 GDR (tylko IA-64) | 10.50.4047.0 Aktualizacja PROTOKOŁU TLS 1.2 z dodatkiem SP2 |

Aktualizacje protokołu TLS 1.2 PROGRAMU SQL Server 2008 R2 SP2 GDR (IA-64) | |

| SQL Server 2008 R2 SP2 CU (tylko IA-64) | 10.50.4344.0 Aktualizacja PROTOKOŁU TLS 1.2 z dodatkiem SP2 |

Aktualizacje protokołu TLS 1.2 PROGRAMU SQL Server 2008 R2 SP2 GDR (IA-64) | |

| SQL Server 2008 SP4 (tylko x86/x64) | 10.0.6547.0 Aktualizacja PROTOKOŁU TLS 1.2 z dodatkiem SP4 |

Obsługa protokołu TLS 1.2 jest dostępna w najnowszej aktualizacji zbiorczej dla programu SQL Server 2008 SP4 — KB4057114(tylko x86/x64). | |

| SQL Server 2008 SP3 GDR (tylko IA-64) | 10.0.5545.0 Aktualizacja PROTOKOŁU TLS 1.2 z dodatkiem SP3 |

Aktualizacje protokołu TLS 1.2 programu SQL Server 2008 SP3 GDR (IA-64) | |

| SQL Server 2008 SP3 CU (tylko IA-64) | 10.0.5896.0 Aktualizacja PROTOKOŁU TLS 1.2 z dodatkiem SP3 |

Aktualizacje protokołu TLS 1.2008 SP3 CU (IA-64) |

Pobieranie składników klienta

Poniższa tabela umożliwia pobranie składników klienta i aktualizacji sterowników, które mają zastosowanie do danego środowiska.

| Składnik/sterownik klienta | Aktualizacje z obsługą protokołu TLS 1.2 |

|---|---|

| SQL Server Native Client 10.0 dla programu SQL Server 2008/2008 R2 (x86/x64/IA64) | Microsoft SQL Server 2008 i SQL Server 2008 R2 Native Client |

| SQL Server Native Client 11.0 dla programu SQL Server 2012/2014 (x86/x64) | Klient natywny programu Microsoft SQL Server 2012 — QFE |

| Składniki klienta MDAC (Sqlsrv32.dll i Sqloledb.dll) | Aktualizacja stosu obsługi dla systemu Windows 10 w wersji 1809: 10 listopada 2020 r. |

Tabela podsumowania obsługi sterowników klienta dla protokołu TLS 1.2

Poniższa tabela zawiera podsumowanie obsługi sterowników i dostawców programu SQL Server:

| Sterownik | Obsługa protokołu TLS 1.2 | Uwaga 16. |

|---|---|---|

| Sterownik MICROSOFT ODBC dla programu SQL Server 11 | Tak, z aktualizacjami | Zainstaluj najnowszą aktualizację zbiorczą dla programu SQL Server 2012 lub SQL Server 2014. (Zobacz tabelę w tabeli Jak sprawdzić, czy potrzebujesz tej sekcji aktualizacji ). |

| Sterownik MICROSOFT ODBC dla programu SQL Server 13 | Tak | Obsługuje natywnie protokół TLS 1.2. |

| Sterownik MICROSOFT ODBC dla programu SQL Server 17 | Tak | Obsługuje natywnie protokół TLS 1.2. |

| Sterownik MICROSOFT ODBC dla programu SQL Server 18 | Tak | Obsługuje natywnie protokół TLS 1.2. |

| Sterownik MICROSOFT OLE DB dla programu SQL Server 19 (MSOLEDBSQL) | Tak | Obsługuje natywnie protokół TLS 1.2. |

| SQL Server Native Client 10 | Tak, z aktualizacjami | Zainstaluj najnowszą aktualizację zbiorczą dla programu SQL Server 2008 lub SQL Server 2008 R2. (Zobacz tabelę w tabeli Jak sprawdzić, czy potrzebujesz tej sekcji aktualizacji ). |

| SQL Server Native Client 11 | Tak, z aktualizacjami | Zainstaluj najnowszą aktualizację zbiorczą dla programu SQL Server 2012 lub SQL Server 2014. (Zobacz tabelę w tabeli Jak sprawdzić, czy potrzebujesz tej sekcji aktualizacji ). |

| Sterownik ODBC programu SQL Server (SQLSRV32.DLL) | Tak, w przypadku niektórych systemów operacyjnych | Dodano obsługę systemów Windows Server 2019 i Windows 10. Wcześniejsze wersje systemu operacyjnego nie obsługują tej wersji. |

| Dostawca OLE DB programu SQL Server (SQLOLEDB) | Tak, w przypadku niektórych systemów operacyjnych | Dodano obsługę systemów Windows Server 2019 i Windows 10. Wcześniejsze wersje systemu operacyjnego nie obsługują tej wersji. |

Dodatkowe poprawki potrzebne do używania protokołu TLS 1.2 przez program SQL Server

Należy zainstalować następujące pakiety zbiorcze poprawek platformy .NET, aby włączyć funkcje programu SQL Server, takie jak Poczta bazy danych i niektóre składniki usług SSIS korzystające z punktów końcowych platformy .NET, które wymagają obsługi protokołu TLS 1.2, takich jak zadanie usługi sieci Web do korzystania z protokołu TLS 1.2.

| System operacyjny | Wersja systemu .NET Framework | Aktualizacje z obsługą protokołu TLS 1.2 |

|---|---|---|

| Windows 7 z dodatkiem Service Pack 1, Windows 2008 R2 z dodatkiem Service Pack 1 | 3.5.1 | Obsługa protokołu TLS w wersji 1.2 uwzględnionej w programie .NET Framework w wersji 3.5.1 |

| Windows 8 RTM, Windows 2012 RTM | 3.5 | Obsługa protokołu TLS w wersji 1.2 uwzględnionej w programie .NET Framework w wersji 3.5 |

| Windows 8.1, Windows 2012 R2 SP1 | 3.5 SP1 | Obsługa protokołu TLS w wersji 1.2 uwzględnionej w programie .NET Framework w wersji 3.5 z dodatkiem SP1 w systemach Windows 8.1 i Windows Server 2012 R2 |

Często zadawane pytania

Czy protokół TLS 1.1 jest obsługiwany w programie SQL Server 2016 i nowszych wersjach?

Tak. Programy SQL Server 2016, SQL Server 2017 w systemie Windows i SQL Server 2019 w wersjach systemu Windows są dostarczane z protokołem TLS 1.0 do protokołu TLS 1.2. Należy wyłączyć protokoły TLS 1.0 i 1.1, jeśli chcesz używać tylko protokołu TLS 1.2 na potrzeby komunikacji między klientem a serwerem.

Czy program SQL Server 2019 zezwala na połączenia przy użyciu protokołu TLS 1.0 lub 1.1, czy tylko 1.2?

Program SQL Server 2019 ma taki sam poziom obsługi jak programy SQL Server 2016 i SQL Server 2017, a program SQL Server 2019 obsługuje starsze wersje protokołu TLS. Program SQL Server 2019 RTM jest dostarczany z obsługą protokołu TLS 1.2 i nie jest wymagana żadna inna aktualizacja ani poprawka w celu włączenia obsługi protokołu TLS 1.2.

Czy usługa TDS ma wpływ na znane luki w zabezpieczeniach?

W przypadku implementacji TDS firmy Microsoft nie zgłoszono żadnych znanych luk w zabezpieczeniach. Ze względu na to, że kilka organizacji wymuszających standardy wymusza korzystanie z protokołu TLS 1.2 dla szyfrowanych kanałów komunikacyjnych, firma Microsoft zwalnia obsługę protokołu TLS 1.2 dla powszechnej bazy instalacji programu SQL Server.

W jaki sposób aktualizacje protokołu TLS 1.2 będą dystrybuowane do klientów?

Ten artykuł zawiera linki pobierania dla odpowiednich aktualizacji serwera i klienta, które obsługują protokół TLS 1.2.

Czy protokół TLS 1.2 obsługuje program SQL Server 2005?

Obsługa protokołu TLS 1.2 jest oferowana tylko dla programu SQL Server 2008 i nowszych wersji.

Czy klienci, którzy nie korzystają z protokołu SSL/TLS, mają wpływ, jeśli na serwerze są wyłączone protokoły SSL 3.0 i TLS 1.0?

Tak. Program SQL Server szyfruje nazwę użytkownika i hasło podczas logowania, nawet jeśli nie jest używany bezpieczny kanał komunikacyjny. Ta aktualizacja jest wymagana dla wszystkich wystąpień programu SQL Server, które nie korzystają z bezpiecznej komunikacji i mają wszystkie inne protokoły z wyjątkiem protokołu TLS 1.2 wyłączone na serwerze.

Które wersje systemu Windows Server obsługują protokół TLS 1.2?

System Windows Server 2008 R2 i nowsze wersje obsługują protokół TLS 1.2.

Jakie jest prawidłowe ustawienie rejestru, aby włączyć protokół TLS 1.2 na potrzeby komunikacji z programem SQL Server?

Prawidłowe ustawienia rejestru są następujące:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001

Te ustawienia są wymagane zarówno dla komputerów serwerowych, jak i klienckich. Ustawienia

DisabledByDefaultiEnabledsą wymagane do utworzenia na klientach z systemem Windows 7 i serwerach z systemem Windows Server 2008 R2. W systemie Windows 8 i nowszych wersjach systemów operacyjnych klienta lub serwera z systemem Windows Server 2012 i nowszych wersjach systemów operacyjnych serwera należy już włączyć protokół TLS 1.2. Jeśli wdrażasz zasady wdrażania dla rejestru systemu Windows, które muszą być niezależne od wersji systemu operacyjnego, zalecamy dodanie wymienionych kluczy rejestru do zasad. Ponadto jeśli używasz Poczta bazy danych w programie SQL Server, należy również ustawić następujące klucze rejestru platformy .NET:[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001

Znane problemy

Problem 1

Program SQL Server Management Studio (SSMS), serwer raportów i menedżer raportów nie łączą się z aparatem bazy danych po zastosowaniu poprawki dla programu SQL Server 2008, 2008 R2, 2012 lub 2014. Serwer raportów i Menedżer raportów kończą się niepowodzeniem i zwracają następujący komunikat o błędzie:

Serwer raportów nie może otworzyć połączenia z bazą danych serwera raportów. Dla wszystkich żądań i przetwarzania jest wymagane połączenie z bazą danych. (rsReportServerDatabaseUnavailable)

Ten problem występuje, ponieważ programy SSMS, Report Manager i Reporting Services Configuration Manager używają ADO.NET, a obsługa protokołu TLS 1.2 ADO.NET jest dostępna tylko w programie .NET Framework 4.6. W przypadku wcześniejszych wersji programu .NET Framework należy zastosować aktualizację systemu Windows, aby ADO.NET mogła obsługiwać komunikację TLS 1.2 dla klienta. Aktualizacje systemu Windows, które umożliwiają obsługę protokołu TLS 1.2 we wcześniejszych wersjach programu .NET Framework, są wymienione w tabeli w sekcji Jak wiedzieć, czy potrzebujesz tej aktualizacji .

Problem 2

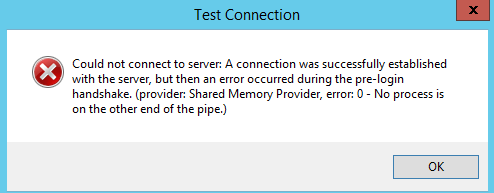

Program Reporting Services Configuration Manager zgłasza następujący komunikat o błędzie nawet po zaktualizowaniu dostawców klientów do wersji obsługującej protokół TLS 1.2:

Nie można nawiązać połączenia z serwerem: połączenie zostało pomyślnie nawiązane z serwerem, ale wystąpił błąd podczas uzgadniania przed logowaniem.

Aby rozwiązać ten problem, należy ręcznie utworzyć następujący klucz rejestru w systemie, który hostuje program Reporting Services Configuration Manager:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client: "Enabled"=dword:00000001Problem 3

Zaszyfrowana komunikacja punktu końcowego korzystająca z protokołu TLS 1.2 kończy się niepowodzeniem w przypadku korzystania z zaszyfrowanej komunikacji dla grup dostępności, dublowania bazy danych lub brokera usług w programie SQL Server. Komunikat o błędzie podobny do następującego jest rejestrowany w dzienniku błędów SQL:

Connection handshake failed. An OS call failed: (80090331) 0x80090331(The client and server cannot communicate, because they do not possess a common algorithm.). State 56.Aby uzyskać więcej informacji na temat tego problemu, zobacz FIX: Zaszyfrowana komunikacja punktu końcowego z protokołem TLS 1.2 kończy się niepowodzeniem podczas korzystania z programu SQL Server.

Problem 4

Podczas próby zainstalowania programu SQL Server 2012 lub SQL Server 2014 na serwerze z włączonym protokołem TLS 1.2 występują różne błędy.

Aby uzyskać więcej informacji, zobacz FIX: Error when you install SQL Server 2012 or SQL Server 2014 on a server that has TLS 1.2 enabled (Poprawka: błąd podczas instalowania programu SQL Server 2012 lub SQL Server 2014 na serwerze z włączonym protokołem TLS 1.2).

Problem 5

Zaszyfrowane połączenie z dublowaniem bazy danych lub grupami dostępności nie działa w przypadku używania certyfikatu po wyłączeniu wszystkich innych protokołów innych niż TLS 1.2. Komunikat o błędzie podobny do następującego jest rejestrowany w dzienniku błędów programu SQL Server:

Zaszyfrowane połączenie z dublowaniem bazy danych lub grupami dostępności nie działa w przypadku używania certyfikatu po wyłączeniu wszystkich innych protokołów innych niż TLS 1.2. Możesz zauważyć jeden z następujących objawów:

Objaw 1:

Komunikat o błędzie podobny do następującego jest rejestrowany w dzienniku błędów programu SQL Server:

Connection handshake failed. An OS call failed: (80090331) 0x80090331(The client and server cannot communicate, because they do not possess a common algorithm.). State 58.'Objaw 2:

Komunikat o błędzie podobny do następującego jest rejestrowany w dzienniku zdarzeń systemu Windows:

Log Name: System Source: Schannel Date: <Date Time> Event ID: 36888 Task Category: None Level: Error Keywords: User: SYSTEM Computer: ------------ Description: A fatal alert was generated and sent to the remote endpoint. This may result in termination of the connection. The TLS protocol defined fatal error code is 40. The Windows SChannel error state is 1205. Log Name: System Source: Schannel Date: <Date Time> Event ID: 36874 Task Category: None Level: Error Keywords: User: SYSTEM Computer: ----------- Description: An TLS 1.2 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection request has failed.Ten problem występuje, ponieważ grupy dostępności i dublowanie bazy danych wymagają certyfikatu, który nie używa algorytmów skrótu o stałej długości, takich jak MD5. Algorytmy tworzenia skrótów o stałej długości nie są obsługiwane w protokole TLS 1.2.

Aby uzyskać więcej informacji, zobacz FIX: Komunikacja przy użyciu algorytmu skrótu MD5 kończy się niepowodzeniem, jeśli program SQL Server używa protokołu TLS 1.2.

Problem 6

Następujące wersje aparatu bazy danych programu SQL Server mają wpływ na sporadyczne problemy z kończeniem działania usługi zgłoszone w artykule bazy wiedzy 3146034. Aby klienci mogli chronić się przed problemem z kończeniem działania usługi, zalecamy zainstalowanie aktualizacji protokołu TLS 1.2 dla programu SQL Server wymienionych w tym artykule, jeśli ich wersja programu SQL Server znajduje się w poniższej tabeli:

Wersja programu SQL Server Wersja, której dotyczy problem SQL Server 2008 R2 SP3 (x86 i x64) 10.50.6537.0 SQL Server 2008 R2 SP2 GDR (tylko IA-64) 10.50.4046.0 SQL Server 2008 R2 SP2 (tylko IA-64) 10.50.4343.0 SQL Server 2008 SP4 (x86 i x64) 10.0.6543.0 SQL Server 2008 SP3 GDR (tylko IA-64) 10.0.5544.0 SQL Server 2008 SP3 (tylko IA-64) 10.0.5894.0 Problem 7

Poczta bazy danych nie działa z protokołem TLS 1.2. Poczta bazy danych kończy się niepowodzeniem z powodu następującego błędu:

Microsoft.SqlServer.Management.SqlIMail.Server.Common.BaseException: Nie można odczytać informacji o konfiguracji poczty z bazy danych. Nie można uruchomić sesji poczty.

Aby uzyskać więcej informacji, zobacz Dodatkowe poprawki potrzebne do używania protokołu TLS 1 przez program SQL Server.

Typowe błędy, które mogą wystąpić, gdy brakuje aktualizacji protokołu TLS 1.2 na kliencie lub serwerze

Problem 1

Program System Center Configuration Manager (SCCM) nie może nawiązać połączenia z programem SQL Server po włączeniu protokołu TLS 1.2 w programie SQL Server. W tej sytuacji pojawia się następujący komunikat o błędzie:

Dostawca TCP: zamknięcie istniejącego połączenia zostało wymuszone przez host zdalny

Ten problem może wystąpić, gdy program SCCM używa sterownika klienta natywnego programu SQL Server, który nie ma poprawki. Aby rozwiązać ten problem, pobierz i zainstaluj poprawkę klienta wymienioną w sekcji Pobieranie składników klienta. Na przykład microsoft SQL Server® 2012 Native Client — QFE®.

Aby dowiedzieć się, który sterownik SCCM jest używany do nawiązywania połączenia z programem SQL Server, wyświetlając dziennik SCCM, jak pokazano w poniższym przykładzie:

[SQL Server Native Client 11.0]TCP Provider: An existing connection was forcibly closed by the remote host.~~ $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

*** [08001][10054][Microsoft][SQL Server Native Client 11.0]Client unable to establish connection $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

*** Failed to connect to the SQL Server, connection type: SMS ACCESS. $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

INFO: SQL Connection failed. Connection: SMS ACCESS, Type: Secure $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>Native Client 11.0]TCP Provider: An existing connection was forcibly closed by the remote host.~~ $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

*** [08001][10054][Microsoft][SQL Server Native Client 11.0]Client unable to establish connection $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

*** Failed to connect to the SQL Server, connection type: SMS ACCESS. $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

INFO: SQL Connection failed. Connection: SMS ACCESS, Type: Secure $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>