Definiowanie analizy zagrożeń

Analiza zagrożeń cybernetycznych (CTI) może pochodzić z wielu źródeł. Źródła obejmują źródła danych typu open source, społeczności do udostępniania analizy zagrożeń, płatne źródła danych wywiadowczych i badania zabezpieczeń w organizacjach. Funkcja CTI może zawierać różne informacje od pisemnych raportów dotyczących motywacji, infrastruktury i technik aktora zagrożeń do konkretnych obserwacji adresów IP, domen i skrótów plików. CtI zapewnia podstawowy kontekst nietypowej aktywności, dzięki czemu personel ds. zabezpieczeń może działać szybko w celu ochrony osób i zasobów.

Najbardziej wykorzystywane ctI w rozwiązaniach SIEM, takich jak Microsoft Sentinel, to dane wskaźnika zagrożeń, nazywane czasami wskaźnikami naruszenia (IoCs). Wskaźniki zagrożeń kojarzą adresy URL, skróty plików, adresy IP i inne dane ze znanymi działaniami zagrożeń, takimi jak wyłudzenie informacji, botnety lub złośliwe oprogramowanie. Ta forma analizy zagrożeń jest często nazywana taktyczną analizą zagrożeń, ponieważ produkty zabezpieczeń i automatyzacja mogą używać ich na dużą skalę w celu ochrony i wykrywania potencjalnych zagrożeń. Usługa Microsoft Sentinel może pomóc wykrywać złośliwe działania cybernetyczne, reagować na nie i zapewniać kontekst CTI.

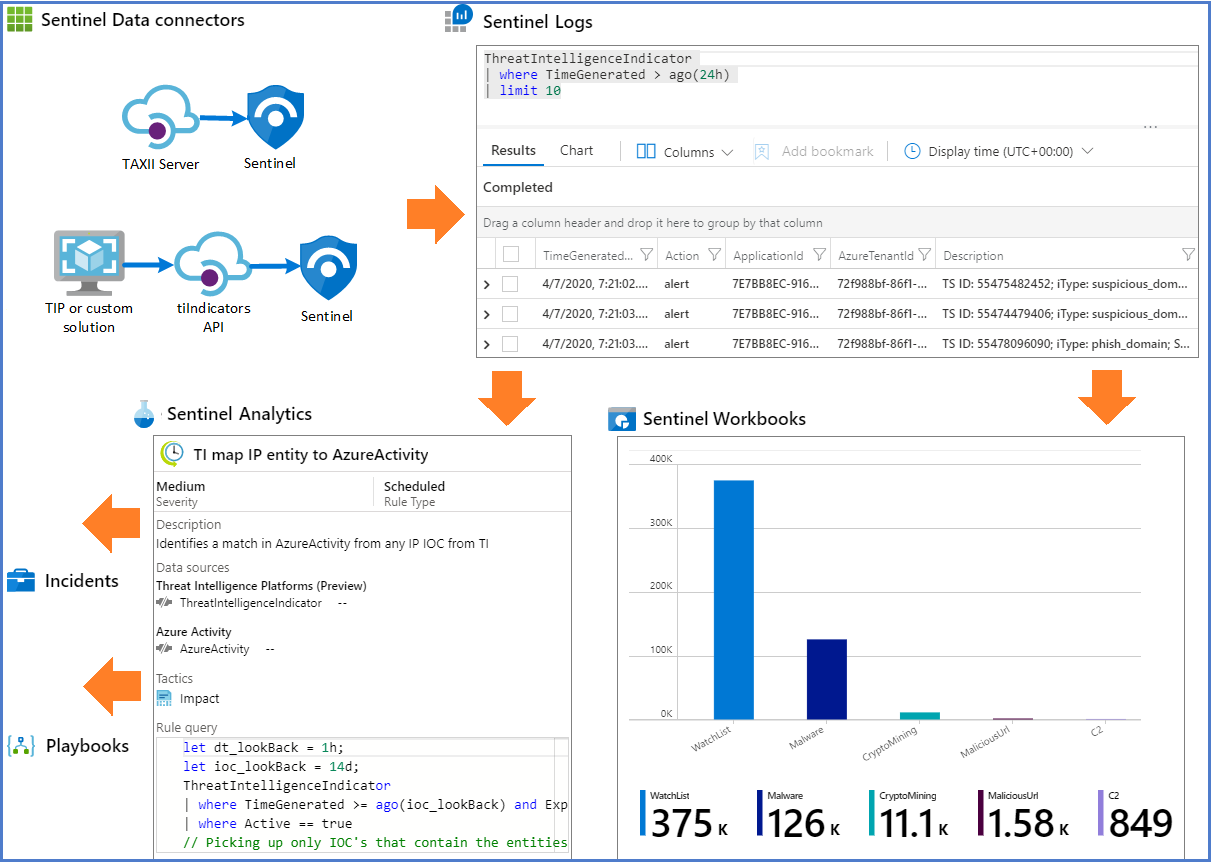

Analizę zagrożeń (TI) można zintegrować z usługą Microsoft Sentinel, wykonując następujące działania:

Łączniki danych umożliwiają importowanie analizy zagrożeń do usługi Microsoft Sentinel za pomocą łączników danych na różnych platformach TI.

Wyświetlanie zaimportowanej analizy zagrożeń i zarządzanie nią w obszarze Dzienniki oraz nowy obszar analizy zagrożeń w usłudze Microsoft Sentinel.

Użyj wbudowanych szablonów reguł analizy, aby wygenerować alerty zabezpieczeń i zdarzenia przy użyciu zaimportowanej analizy zagrożeń.

Wizualizuj krytyczne informacje dotyczące analizy zagrożeń w usłudze Microsoft Sentinel za pomocą skoroszytu analizy zagrożeń.

Przeprowadź wyszukiwanie zagrożeń za pomocą zaimportowanych danych analizy zagrożeń.