Omówienie analizy behawioralnej

Identyfikowanie zagrożeń wewnątrz organizacji i ich potencjalnego wpływu — niezależnie od tego, czy naruszona jednostka, czy złośliwy tester — zawsze była czasochłonnym i pracochłonnym procesem. Podczas przesiewania alertów, łączenia kropek i aktywnego polowania sumuje się do ogromnych ilości czasu i nakładu pracy z minimalnymi zwrotami. I możliwość wyrafinowanych zagrożeń unikających odkrycia. Nieuchwytne zagrożenia, takie jak zero-dniowe, ukierunkowane i zaawansowane trwałe zagrożenia, mogą być najbardziej niebezpieczne dla organizacji, co sprawia, że ich wykrywanie jest bardziej krytyczne.

Możliwość zachowania jednostek w usłudze Microsoft Sentinel eliminuje drudgery z obciążeń analityków i niepewność co do ich wysiłków. Funkcja Zachowania jednostki zapewnia wysoką dokładność i analizę umożliwiającą podejmowanie działań, dzięki czemu mogą skupić się na badaniach i korygowaniu.

Ponieważ usługa Microsoft Sentinel zbiera dzienniki i alerty ze wszystkich połączonych źródeł danych, analizuje i tworzy podstawowe profile behawioralne jednostek organizacji (użytkowników, hostów, adresów IP, aplikacji itp.). Analiza jest w całym horyzoncie czasu i grupy równorzędnej. Usługa Microsoft Sentinel używa różnych technik i możliwości uczenia maszynowego, a następnie może identyfikować nietypowe działania i pomóc w ustaleniu, czy element zawartości został naruszony. Nie tylko to, ale może również ustalić względną wrażliwość określonych zasobów, zidentyfikować równorzędne grupy zasobów i ocenić potencjalny wpływ danego naruszonego zasobu (jego "promień wybuchu"). Uzbrojony w te informacje, można skutecznie określić priorytety badania i obsługi zdarzeń.

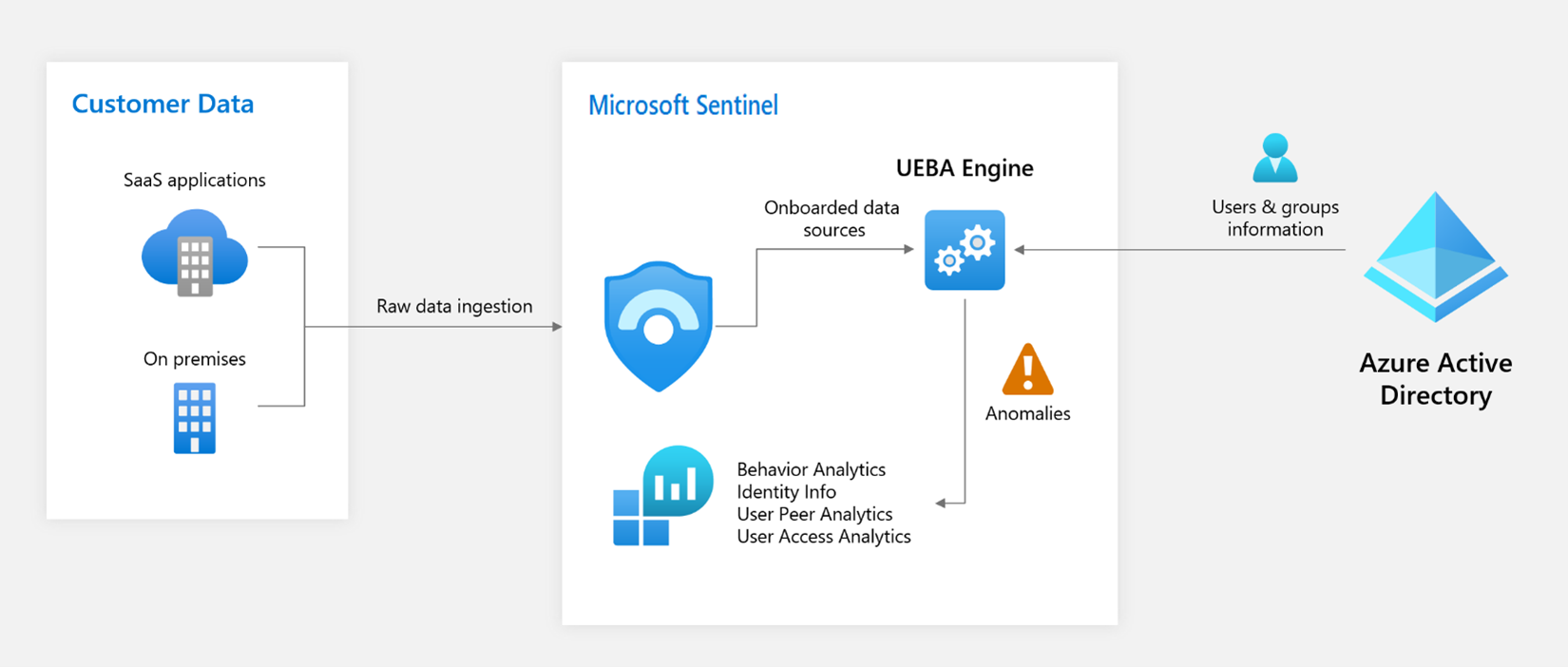

Omówienie architektury

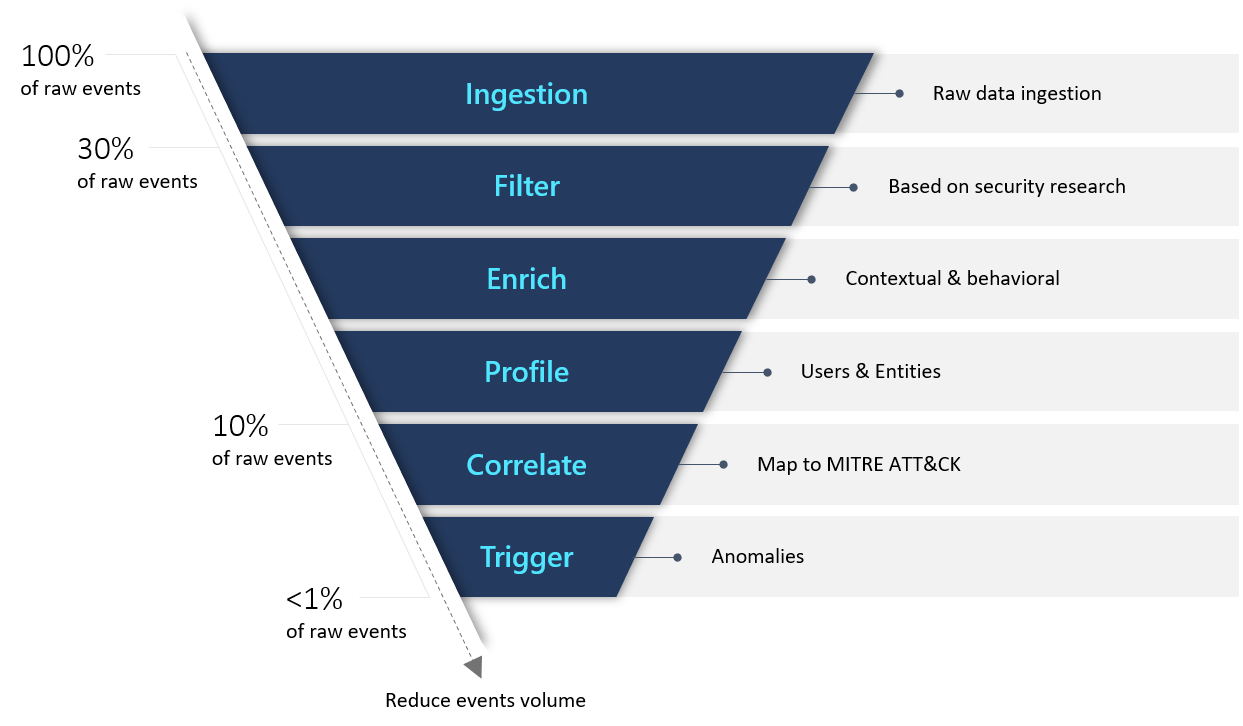

Analiza oparta na zabezpieczeniach

Firma Microsoft przyjęła paradygmat gartnera dla rozwiązań UEBA, usługa Microsoft Sentinel zapewnia podejście "poza" oparte na trzech ramkach odwołania:

Przypadki użycia: usługa Microsoft Sentinel określa priorytety dla odpowiednich wektorów ataków i scenariuszy opartych na badaniach zabezpieczeń dostosowanych do struktury MITRE ATT&CK taktyki, technik i pod technik. Priorytetyzacja identyfikuje różne jednostki jako ofiary, sprawców lub punkty przestawne w łańcuchu zabić. Usługa Microsoft Sentinel koncentruje się specjalnie na najcenniejszych dziennikach, które może zapewnić każde źródło danych.

Źródła danych: Chociaż przede wszystkim obsługują źródła danych platformy Azure, usługa Microsoft Sentinel przemyślane wybiera źródła danych innych firm, aby dostarczać dane zgodne z naszymi scenariuszami zagrożeń.

Analiza: Usługa Microsoft Sentinel używa algorytmów uczenia maszynowego (ML) i identyfikuje nietypowe działania, które wyraźnie i zwięzłie przedstawiają dowody w postaci kontekstowych wzbogacenia. Zobacz poniższe przykłady.

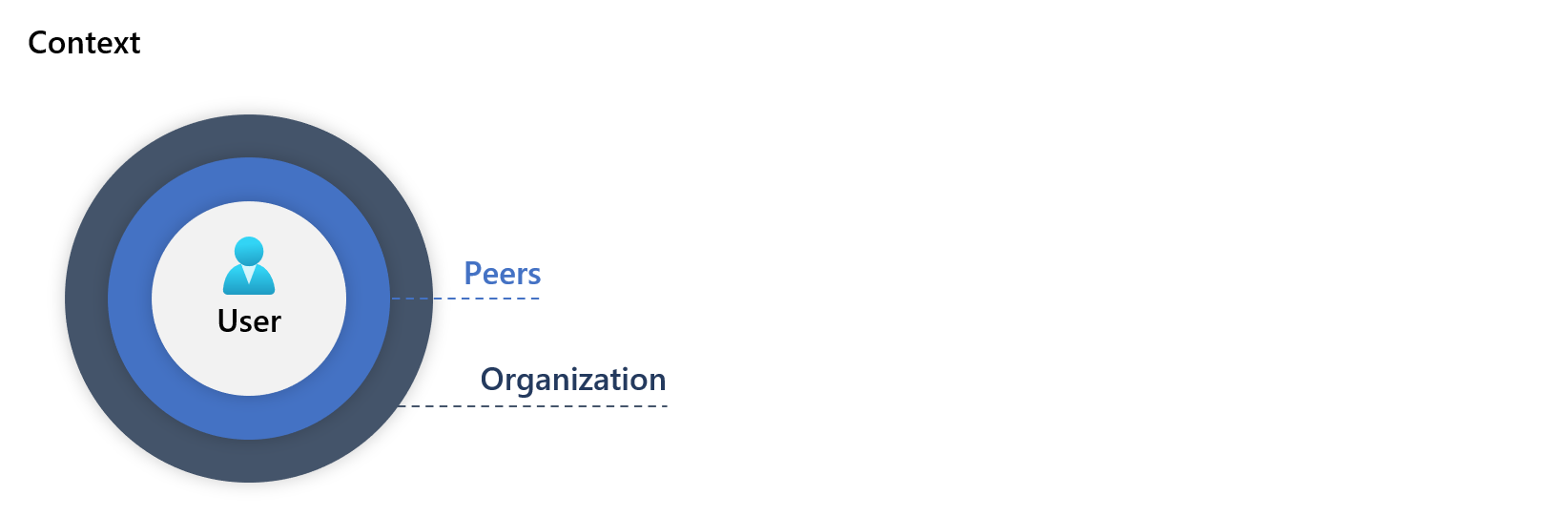

Usługa Microsoft Sentinel przedstawia artefakty, które ułatwiają analitykom zabezpieczeń jasne zrozumienie nietypowych działań w kontekście i w porównaniu z profilem punktu odniesienia użytkownika. Akcje wykonywane przez użytkownika (lub hosta lub adres) są oceniane kontekstowo, gdzie wynik "true" wskazuje zidentyfikowaną anomalię:

W różnych lokalizacjach geograficznych, urządzeniach i środowiskach.

W różnych horyzontach czasu i częstotliwości (w porównaniu z historią użytkownika).

W porównaniu z zachowaniem elementów równorzędnych.

W porównaniu z zachowaniem organizacji.

Scoring (Ocenianie)

Każde działanie jest oceniane przy użyciu wskaźnika "Wynik priorytetu badania". Wynik określa prawdopodobieństwo określonego użytkownika wykonującego określone działanie na podstawie uczenia behawioralnego użytkownika i ich rówieśników. Działania zidentyfikowane jako najbardziej nietypowe otrzymują najwyższe wyniki (w skali od 0 do 10).