Planowanie i implementowanie zapory aplikacji internetowej

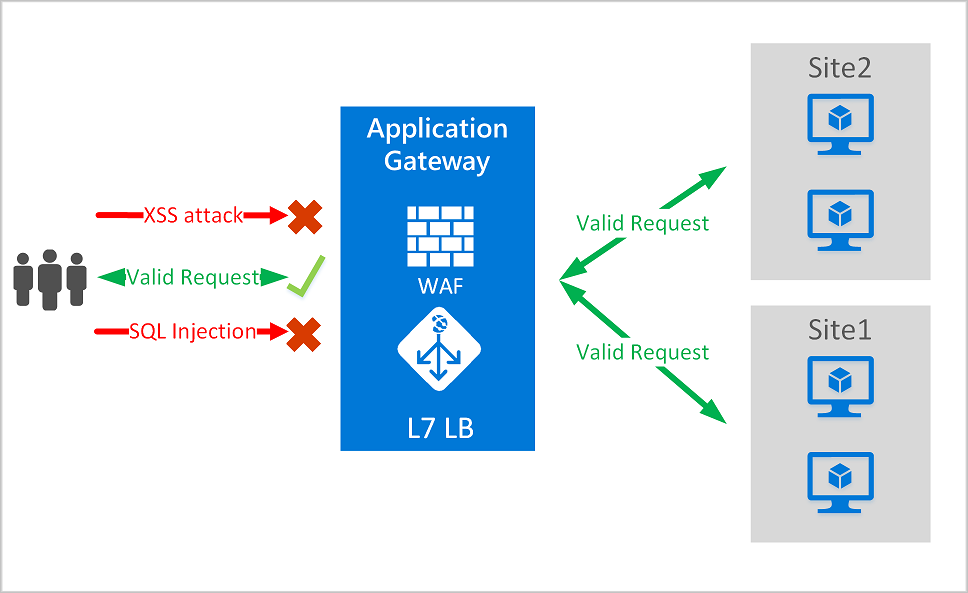

Zapora aplikacji internetowej zapewnia centralną ochronę aplikacji internetowych przez typowymi atakami wykorzystującymi luki i lukami w zabezpieczeniach. Aplikacje internetowe są coraz bardziej ukierunkowane na złośliwe ataki wykorzystujące powszechnie znane luki w zabezpieczeniach. Wstrzyknięcie kodu SQL i wykonywanie skryptów między witrynami są jednymi z najczęstszych ataków.

Zapobieganie takim atakom w kodzie aplikacji jest trudne. Może wymagać rygorystycznej konserwacji, stosowania poprawek i monitorowania w wielu warstwach topologii aplikacji. Scentralizowana zapora aplikacji internetowej ułatwia zarządzanie zabezpieczeniami. Zapora aplikacji internetowej zapewnia również administratorom aplikacji lepszą ochronę przed zagrożeniami i włamaniami.

Rozwiązanie zapory aplikacji internetowej może reagować na zagrożenie bezpieczeństwa szybciej, centralnie stosując poprawki do znanej luki w zabezpieczeniach, zamiast zabezpieczać każdą pojedynczą aplikację internetową.

Obsługiwana usługa

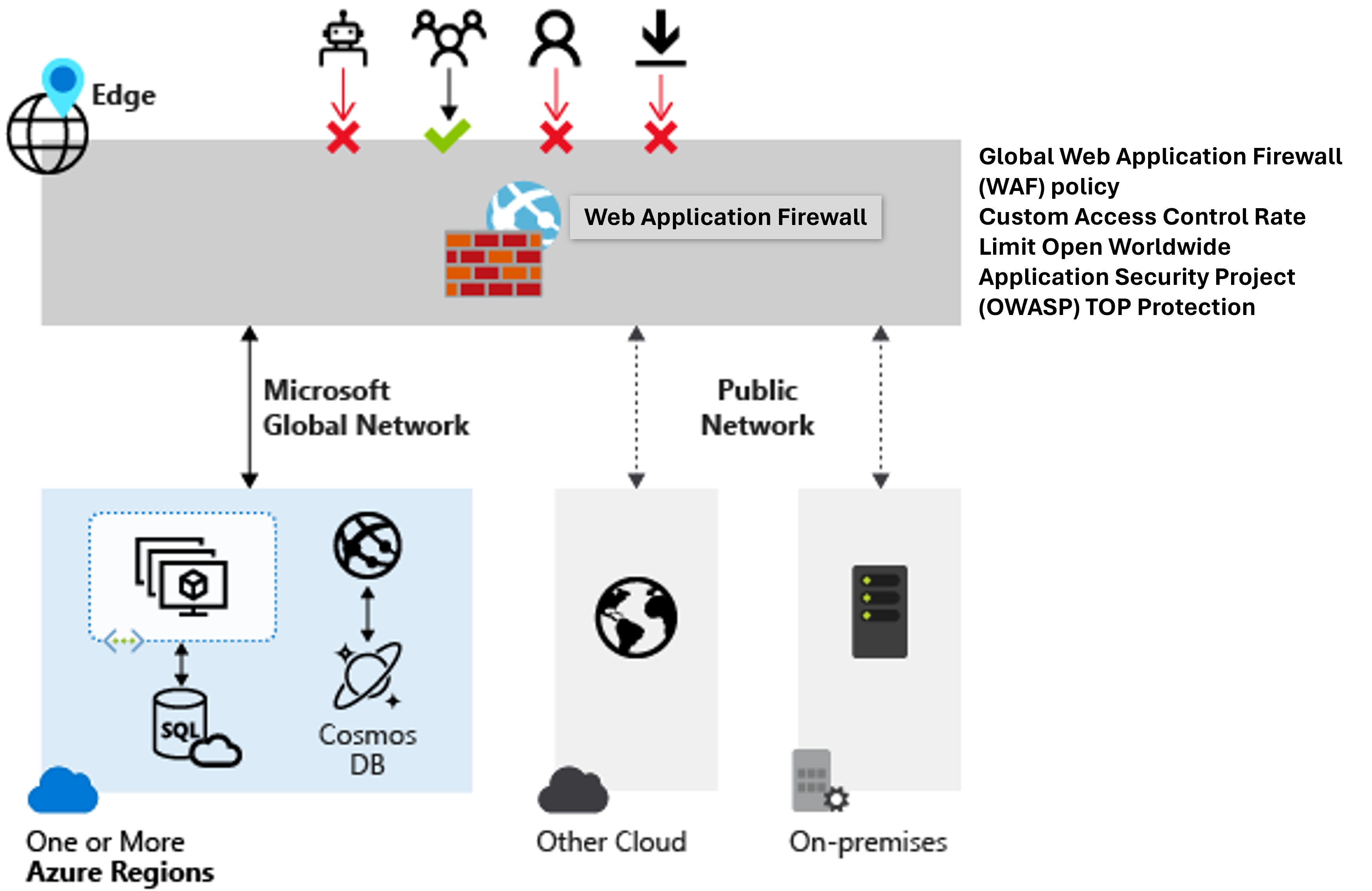

Zapora aplikacji internetowej może być wdrażana za pomocą usługi aplikacja systemu Azure Gateway, Azure Front Door i Azure Content Delivery Network (CDN) firmy Microsoft. Zapora aplikacji internetowej w usłudze Azure CDN jest obecnie dostępna w publicznej wersji zapoznawczej. Zapora aplikacji internetowej ma funkcje dostosowane dla każdej konkretnej usługi. Aby uzyskać więcej informacji na temat funkcji zapory aplikacji internetowej dla każdej usługi, zobacz omówienie poszczególnych usług.

Zapora aplikacji internetowej platformy Azure w usłudze aplikacja systemu Azure Gateway aktywnie chroni aplikacje internetowe przed typowymi lukami w zabezpieczeniach i lukami w zabezpieczeniach. Ponieważ aplikacje internetowe stają się częstszymi celami złośliwych ataków, ataki te często wykorzystują dobrze znane luki w zabezpieczeniach, takie jak wstrzyknięcie kodu SQL i wykonywanie skryptów między witrynami.

Zapora aplikacji internetowej w usłudze Application Gateway jest oparta na podstawowym zestawie reguł (CRS) z projektu Open Web Application Security Project (OWASP).

Wszystkie poniższe funkcje zapory aplikacji internetowej istnieją wewnątrz zasad zapory aplikacji internetowej. Można utworzyć wiele zasad i można je skojarzyć z usługą Application Gateway, do poszczególnych odbiorników lub do reguł routingu opartego na ścieżkach w usłudze Application Gateway. W razie potrzeby można mieć oddzielne zasady dla każdej lokacji za usługą Application Gateway.

Usługa Application Gateway działa jako kontroler dostarczania aplikacji (ADC). Oferuje ona protokół Transport Layer Security (TLS), wcześniej znany jako Secure Sockets Layer (SSL), zakończenie, koligację sesji opartą na plikach cookie, dystrybucję obciążenia okrężnego, routing oparty na zawartości, możliwość hostowania wielu witryn internetowych i ulepszeń zabezpieczeń.

Usługa Application Gateway zwiększa bezpieczeństwo dzięki zarządzaniu zasadami TLS i kompleksowej obsłudze protokołu TLS. Integrując zaporę aplikacji internetowej z usługą Application Gateway, wzmacnia ona zabezpieczenia aplikacji. Ta kombinacja aktywnie broni aplikacji internetowych przed typowymi lukami w zabezpieczeniach i oferuje centralnie zarządzaną, łatwą do skonfigurowania lokalizację.

Ochrona

- Chroń aplikacje internetowe przed lukami w zabezpieczeniach internetowych i atakami bez modyfikacji kodu zaplecza.

- Chronić wiele aplikacji internetowych w tym samym czasie. Wystąpienie usługi Application Gateway może hostować maksymalnie 40 witryn internetowych chronionych przez zaporę aplikacji internetowej.

- Utwórz niestandardowe zasady zapory aplikacji internetowej dla różnych witryn znajdujących się za tą samą zaporą aplikacji internetowej.

- Chroń aplikacje internetowe przed złośliwymi botami za pomocą zestawu reguł reputacji adresów IP.

- Ochrona aplikacji przed atakami DDoS.

Monitorowanie

Monitorowanie ataków na aplikacje internetowe przy użyciu dziennika zapory aplikacji internetowych w czasie rzeczywistym. Dziennik jest zintegrowany z usługą Azure Monitor, aby śledzić alerty zapory aplikacji internetowej i łatwo monitorować trendy.

Zapora aplikacji internetowej usługi Application Gateway jest zintegrowana z Microsoft Defender dla Chmury. Defender dla Chmury zapewnia centralny widok stanu zabezpieczeń wszystkich zasobów platformy Azure, hybrydowego i wielochmurowego.

Dostosowanie

- Dostosuj reguły zapory aplikacji internetowej i grupy reguł, aby odpowiadały wymaganiom aplikacji i wyeliminować wyniki fałszywie dodatnie.

- Kojarzenie zasad zapory aplikacji internetowej dla każdej lokacji za zaporą aplikacji internetowej w celu umożliwienia konfiguracji specyficznej dla lokacji

- Tworzenie niestandardowych reguł odpowiadających potrzebom aplikacji

Funkcje

- Ochrona przed wstrzyknięciem kodu SQL.

- Ochrona skryptów między witrynami.

- Ochrona przed innymi typowymi atakami internetowymi, takimi jak wstrzykiwanie poleceń, przemyt żądań HTTP, dzielenie odpowiedzi HTTP i dołączanie plików zdalnych.

- Ochrona przed naruszeniami protokołu HTTP.

- Ochrona przed anomaliami protokołu HTTP, takimi jak brak agenta użytkownika hosta i akceptowanie nagłówków.

- Ochrona przed przeszukiwarkami i skanerami.

- Wykrywanie typowych błędów konfiguracji aplikacji (na przykład Apache i Internet Information Services).

- Konfigurowalne limity rozmiaru żądania z dolną i górną granicą.

- Listy wykluczeń umożliwiają pominięcie niektórych atrybutów żądania z oceny zapory aplikacji internetowej. Typowym przykładem jest wstawione przez firmę Microsoft tokeny entra ID, które są używane do uwierzytelniania lub pól haseł.

- Utwórz reguły niestandardowe, aby odpowiadały konkretnym potrzebom aplikacji.

- Filtrowanie geograficznego ruchu, aby zezwolić na dostęp do aplikacji lub zablokować dostęp do niektórych krajów/regionów.

- Ochrona aplikacji przed botami za pomocą zestawu reguł ograniczania ryzyka botów.

- Sprawdzanie notacji obiektów JavaScript (JSON) i extensible Markup Language (XML) w treści żądania

Zasady i reguły zapory aplikacji internetowej

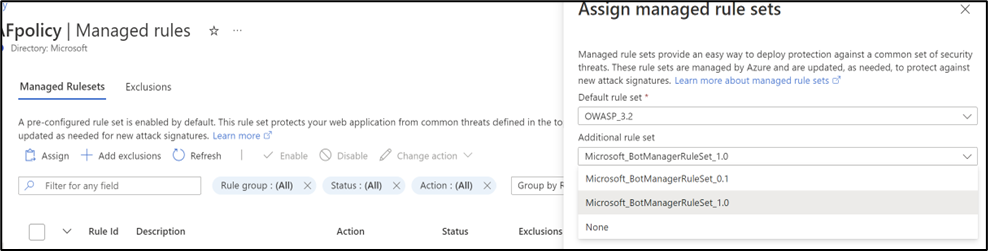

Aby włączyć zaporę aplikacji internetowej w usłudze Application Gateway, należy utworzyć zasady zapory aplikacji internetowej. Te zasady polegają na tym, że istnieją wszystkie reguły zarządzane, reguły niestandardowe, wykluczenia i inne dostosowania, takie jak limit przekazywania plików.

Zasady zapory aplikacji internetowej można skonfigurować i skojarzyć te zasady z co najmniej jedną bramą aplikacji na potrzeby ochrony. Zasady zapory aplikacji internetowej składają się z dwóch typów reguł zabezpieczeń:

- Reguły niestandardowe, które tworzysz

- Zarządzane zestawy reguł, które są kolekcją wstępnie skonfigurowanych zestawów reguł zarządzanych przez platformę Azure

Gdy oba te reguły są obecne, reguły niestandardowe są przetwarzane przed przetworzeniem reguł w zarządzanym zestawie reguł. Reguła jest wykonywana z warunku dopasowania, priorytetu i akcji. Obsługiwane typy akcji to: ALLOW, BLOCK i LOG. Można utworzyć w pełni dostosowane zasady spełniające określone wymagania dotyczące ochrony aplikacji, łącząc reguły zarządzane i niestandardowe.

Reguły w ramach zasad są przetwarzane w kolejności priorytetów. Priorytet to unikatowa liczba całkowita, która definiuje kolejność reguł przetwarzania. Mniejsza wartość całkowita oznacza wyższy priorytet, a reguły te są oceniane przed regułami o wyższej wartości całkowitej. Po dopasowaniu reguły odpowiednia akcja zdefiniowana w regule jest stosowana do żądania. Po przetworzeniu takiego dopasowania reguły o niższych priorytetach nie są przetwarzane dalej.

Aplikacja internetowa dostarczana przez usługę Application Gateway może mieć skojarzone z nią zasady zapory aplikacji internetowej na poziomie globalnym, na poziomie poszczególnych witryn lub na poziomie poszczególnych identyfikatorów URI.

Podstawowe zestawy reguł

Usługa Application Gateway obsługuje wiele zestawów reguł, w tym CRS 3.2, CRS 3.1 i CRS 3.0. Te reguły chronią aplikacje internetowe przed złośliwym działaniem.

Reguły niestandardowe

Usługa Application Gateway obsługuje również reguły niestandardowe. Za pomocą reguł niestandardowych można utworzyć własne reguły, które są oceniane dla każdego żądania przekazywanego przez zaporę aplikacji internetowej. Te reguły mają wyższy priorytet niż pozostałe reguły w zarządzanych zestawach reguł. Jeśli zestaw warunków zostanie spełniony, zostanie podjęta akcja zezwalania lub blokowania.

Zestaw reguł ochrony botów

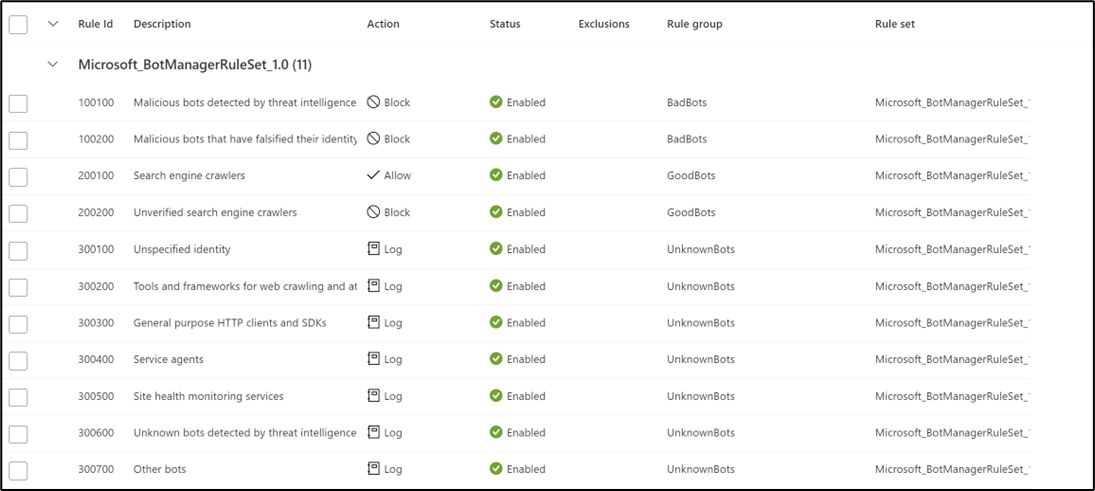

Możesz włączyć zestaw reguł ochrony zarządzanych botów w celu wykonania niestandardowych akcji dotyczących żądań ze wszystkich kategorii botów.

Obsługiwane są trzy kategorie botów:

- Zły — złe boty obejmują boty ze złośliwych adresów IP i botów, które fałszują ich tożsamości. Złe boty ze złośliwymi adresami IP pochodzą z wysoce ufnych wskaźników IP naruszenia bezpieczeństwa w kanale analizy zagrożeń firmy Microsoft.

- Dobre — dobre boty obejmują zweryfikowane wyszukiwarki, takie jak Googlebot, bingbot i inni zaufani agenci użytkowników.

- Nieznane — nieznane boty są klasyfikowane za pośrednictwem opublikowanych agentów użytkowników bez większej weryfikacji. Na przykład analizator rynku, źródła danych i agenci zbierania danych. Nieznane boty obejmują również złośliwe adresy IP pochodzące z kanału informacyjnego analizy zagrożeń firmy Microsoft średniej ufności wskaźniki IP naruszenia.

Platforma zapory aplikacji internetowej aktywnie zarządza i dynamicznie aktualizuje podpisy botów.

Możesz przypisać Microsoft_BotManagerRuleSet_1.0, używając opcji Przypisz w obszarze Zarządzane zestawy reguł:

Po włączeniu ochrony bota blokuje, zezwala lub rejestruje przychodzące żądania zgodne z regułami bota na podstawie skonfigurowanej akcji. Blokuje złośliwe boty, umożliwia zweryfikowane przeszukiwarki aparatu wyszukiwania, blokuje domyślnie nieznane przeszukiwarki aparatu wyszukiwania i rejestruje nieznane boty. Istnieje możliwość ustawienia akcji niestandardowych w celu blokowania, zezwalania lub rejestrowania różnych typów botów.

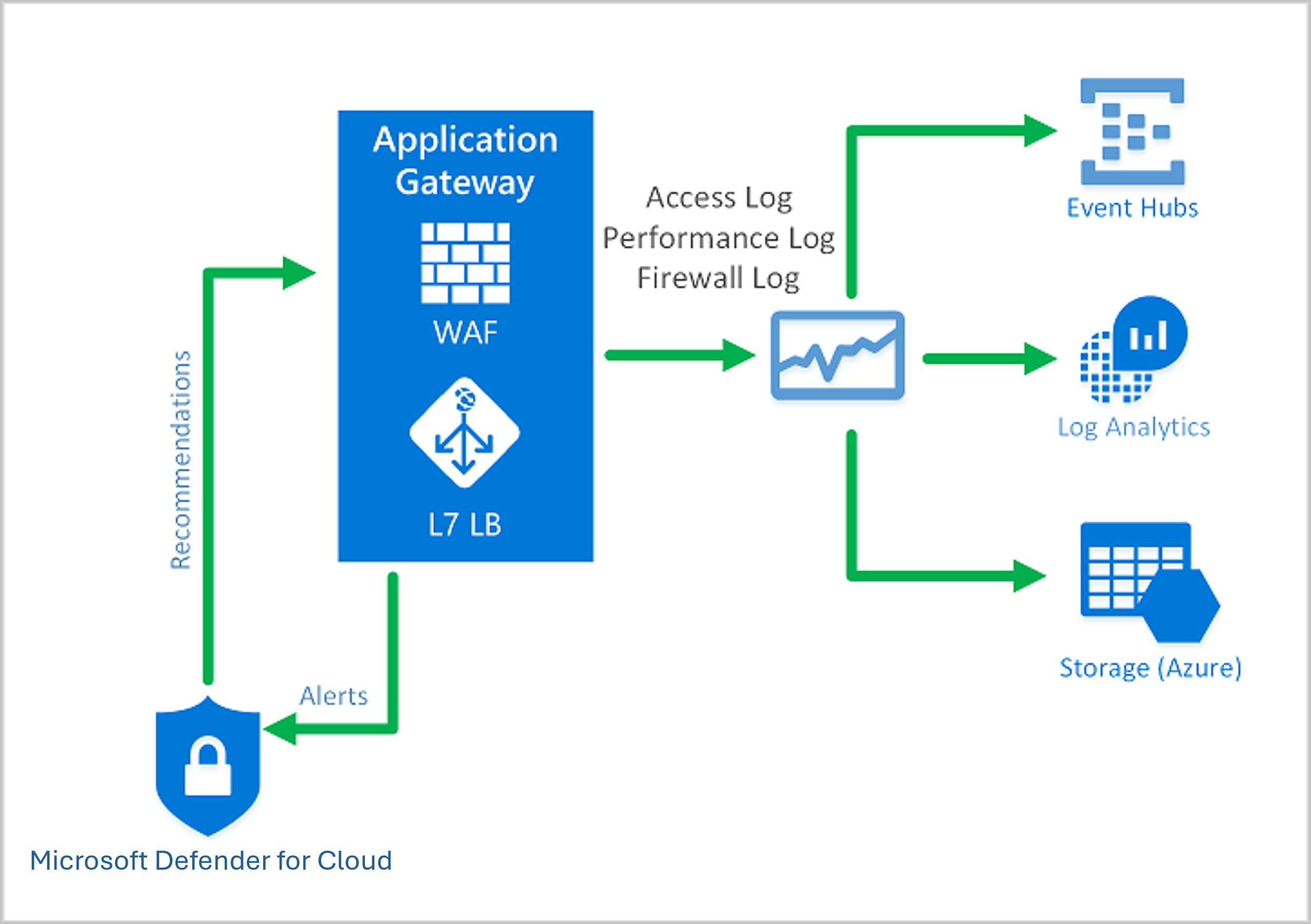

Dostęp do dzienników zapory aplikacji internetowej można uzyskać z poziomu konta magazynu, centrum zdarzeń, analizy dzienników lub wysyłania dzienników do rozwiązania partnerskiego.

Tryby zapory aplikacji internetowej

Zapora aplikacji internetowej usługi Application Gateway można skonfigurować do uruchamiania w następujących dwóch trybach:

- Tryb wykrywania: monitoruje i rejestruje wszystkie alerty zagrożeń. W sekcji Diagnostyka włączysz diagnostykę rejestrowania dla usługi Application Gateway. Należy również upewnić się, że wybrano i włączono dziennik zapory aplikacji internetowej. Zapora aplikacji internetowej nie blokuje żądań przychodzących, gdy działa w trybie wykrywania.

- Tryb zapobiegania: blokuje włamania i ataki wykrywane przez reguły. Osoba atakująca otrzymuje wyjątek "403 nieautoryzowany dostęp" i połączenie jest zamknięte. Tryb zapobiegania rejestruje takie ataki w dziennikach zapory aplikacji internetowej.

Aparaty zapory aplikacji internetowej

Aparat zapory aplikacji internetowej platformy Azure to składnik, który sprawdza ruch i określa, czy żądanie zawiera podpis reprezentujący potencjalny atak. W przypadku korzystania z crS 3.2 lub nowszego zapora aplikacji internetowej uruchamia nowy aparat zapory aplikacji internetowej, co zapewnia większą wydajność i ulepszony zestaw funkcji. W przypadku korzystania z wcześniejszych wersji crS zapora aplikacji internetowej działa na starszym aurze. Nowe funkcje są dostępne tylko dla nowego aparatu zapory aplikacji internetowej platformy Azure.

Akcje zapory aplikacji internetowej

Możesz wybrać, która akcja jest uruchamiana, gdy żądanie pasuje do warunku reguły. Obsługiwane są następujące akcje:

- Zezwalaj: żądanie przechodzi przez zaporę aplikacji internetowej i jest przekazywane do zaplecza. Żadne dalsze reguły o niższym priorytcie nie mogą blokować tego żądania. Zezwalaj na akcje mają zastosowanie tylko do zestawu reguł menedżera botów i nie mają zastosowania do podstawowego zestawu reguł.

- Blokuj: żądanie jest zablokowane, a zapora aplikacji internetowej wysyła odpowiedź do klienta bez przekazywania żądania do zaplecza.

- Dziennik: żądanie jest rejestrowane w dziennikach zapory aplikacji internetowej, a zapora aplikacji internetowej kontynuuje ocenianie reguł o niższym priorytcie.

- Wynik anomalii: jest to domyślna akcja dla zestawu reguł CRS, w którym łączny wynik anomalii jest zwiększany po dopasowaniu reguły z tą akcją. Ocenianie anomalii nie ma zastosowania do zestawu reguł usługi Bot Manager.

Tryb oceniania anomalii

Program Open Web Application Security Project (OWASP) ma dwa tryby podejmowania decyzji, czy blokować ruch: tryb tradycyjny i tryb oceniania anomalii.

W trybie tradycyjnym ruch zgodny z dowolną regułą jest uznawany niezależnie od innych dopasowań reguł. Ten tryb jest łatwy do zrozumienia. Jednak brak informacji o tym, ile reguł pasuje do określonego żądania, jest ograniczeniem. W związku z tym wprowadzono tryb oceniania anomalii. Jest to ustawienie domyślne dla programu OWASP 3.x.

W trybie oceniania anomalii ruch zgodny z dowolną regułą nie jest natychmiast blokowany, gdy zapora jest w trybie zapobiegania. Reguły mają pewną ważność: Krytyczne, Błąd, Ostrzeżenie lub Powiadomienie. Ta ważność ma wpływ na wartość liczbową żądania, która jest nazywana wynikiem anomalii. Na przykład jedno dopasowanie reguły ostrzeżenia przyczynia się do wyniku 3. Jedno dopasowanie reguły krytycznej współtworzy 5.

| Ważność | Wartość |

|---|---|

| Krytyczne | 5 |

| Błąd | 100 |

| Ostrzeżenie | 3 |

| Uwaga | 2 |

Istnieje próg 5 dla wyniku anomalii w celu zablokowania ruchu. Dlatego pojedyncze dopasowanie reguły krytycznej wystarczy, aby zapora aplikacji internetowej usługi Application Gateway zablokowała żądanie, nawet w trybie zapobiegania. Jednak jedna reguła ostrzeżenia tylko zwiększa wynik anomalii o 3, co nie wystarczy, aby zablokować ruch.

Konfigurowanie

Wszystkie zasady zapory aplikacji internetowej można skonfigurować i wdrożyć przy użyciu witryny Azure Portal, interfejsów API REST, szablonów usługi Azure Resource Manager i programu Azure PowerShell.

Monitorowanie zapory aplikacji internetowej

Ważne jest, aby monitorować kondycję bramy aplikacji. Możesz to obsługiwać, integrując zaporę aplikacji internetowej i aplikacje chronione za pomocą dzienników Microsoft Defender dla Chmury, usługi Azure Monitor i usługi Azure Monitor.

Azure Monitor

Dzienniki usługi Application Gateway są zintegrowane z usługą Azure Monitor. Umożliwia to śledzenie informacji diagnostycznych, w tym alertów zapory aplikacji internetowej i dzienników. Dostęp do tej funkcji można uzyskać na karcie Diagnostyka w zasobie usługi Application Gateway w portalu lub bezpośrednio za pośrednictwem usługi Azure Monitor.