Tworzenie i dostosowywanie reguł analizy w usłudze Microsoft Sentinel

Po połączeniu źródeł danych z usługą Microsoft Sentinel utwórz niestandardowe reguły analizy, aby ułatwić odnajdywanie zagrożeń i nietypowych zachowań w środowisku.

Reguły analizy wyszukują określone zdarzenia lub zestawy zdarzeń w całym środowisku, ostrzegają o osiągnięciu określonych progów lub warunków zdarzeń, generowaniu zdarzeń dla soC w celu klasyfikacji i badania zagrożeń oraz reagowania na nie za pomocą zautomatyzowanych procesów śledzenia i korygowania.

Tworzenie niestandardowej reguły analizy z zaplanowanym zapytaniem

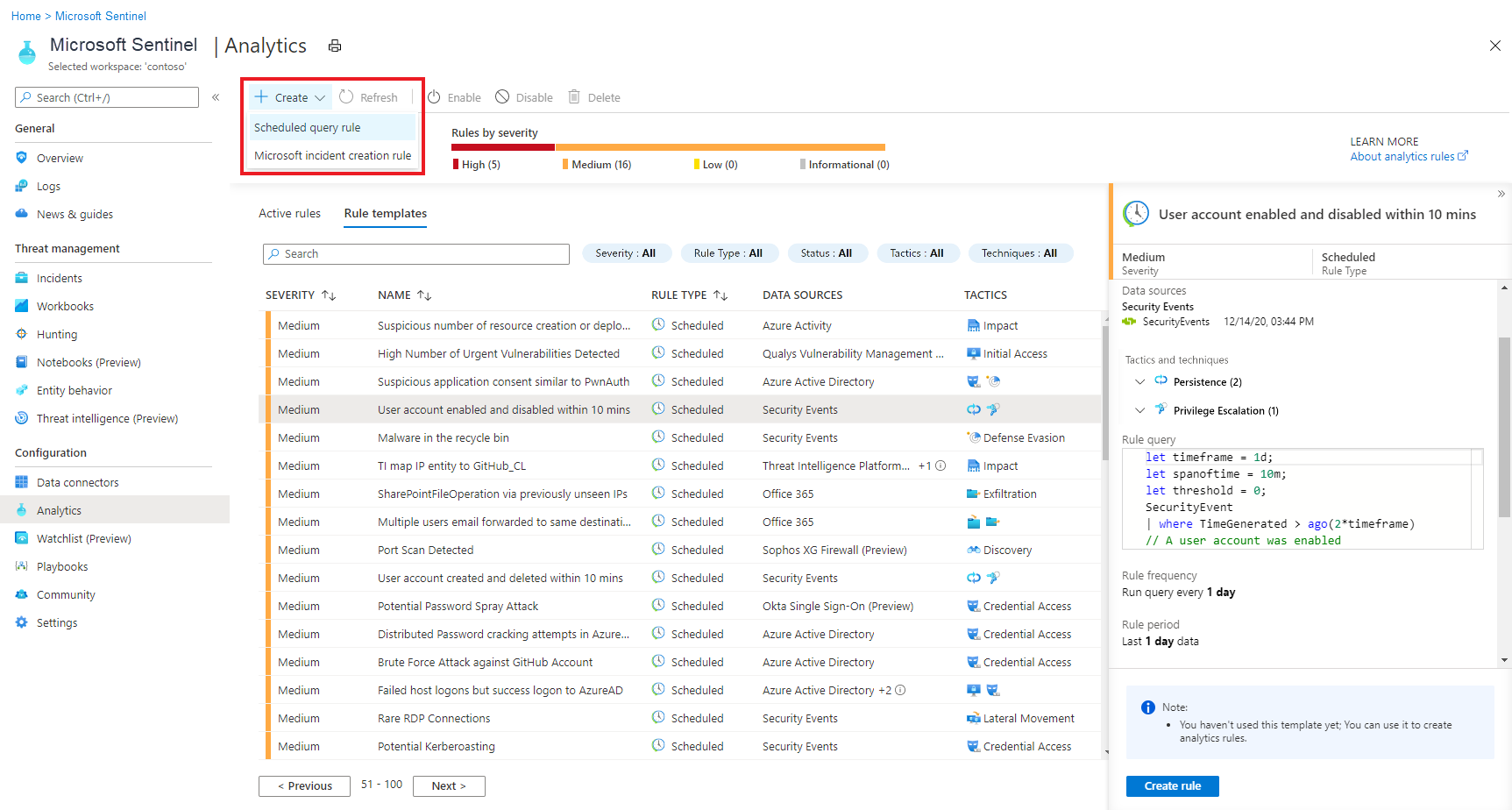

Z menu nawigacji usługi Microsoft Sentinel wybierz pozycję Analiza.

Na pasku akcji u góry wybierz pozycję + Utwórz i wybierz pozycję Zaplanowana reguła zapytania. Spowoduje to otwarcie kreatora reguły analizy.

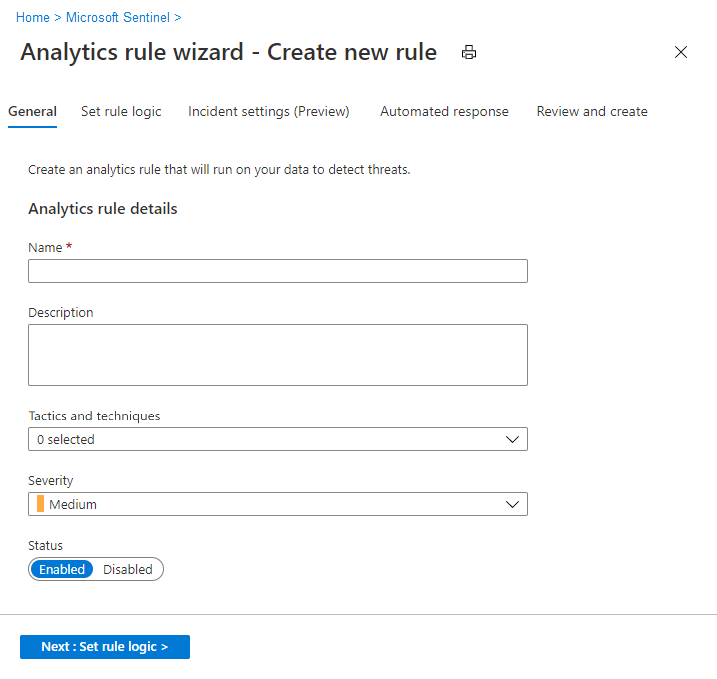

Kreator reguł analizy — karta Ogólne

- Podaj unikatową nazwę i opis.

- W polu Taktyka i techniki można wybrać spośród kategorii ataków, według których ma być klasyfikowana reguła. Są one oparte na taktyki i technikach struktury MITRE ATT&CK.

- Zdarzenia utworzone na podstawie alertów wykrywanych przez reguły mapowane na taktykę MITRE ATT&CK i techniki automatycznie dziedziczą mapowanie reguły.

- Ustaw odpowiednio ważność alertu.

- Informacyjne. Brak wpływu na system, ale informacje mogą wskazywać na przyszłe kroki planowane przez aktora zagrożeń.

- Niski. Natychmiastowy wpływ byłby minimalny. Aktor zagrożeń prawdopodobnie będzie musiał wykonać wiele kroków przed osiągnięciem wpływu na środowisko.

- Średnia. Aktor zagrożenia może mieć pewien wpływ na środowisko z tym działaniem, ale byłoby ograniczone w zakresie lub wymagałoby dodatkowej aktywności.

- Wysoka. Zidentyfikowane działanie zapewnia aktorowi zagrożeń szeroki dostęp do wykonywania działań w środowisku lub jest wyzwalany przez wpływ na środowisko.

- Informacyjne. Brak wpływu na system, ale informacje mogą wskazywać na przyszłe kroki planowane przez aktora zagrożeń.

- Wartości domyślne na poziomie ważności nie są gwarancją bieżącego lub poziomu wpływu na środowisko. Dostosuj szczegóły alertu, aby dostosować ważność, taktykę i inne właściwości danego wystąpienia alertu przy użyciu wartości dowolnych odpowiednich pól z danych wyjściowych zapytania.

- Definicje ważności szablonów reguł analizy usługi Microsoft Sentinel są istotne tylko dla alertów utworzonych przez reguły analizy. W przypadku alertów pozyskanych z innych usług ważność jest definiowana przez źródłową usługę zabezpieczeń.

- Po utworzeniu reguły jej stan jest domyślnie włączony, co oznacza, że zostanie uruchomiony natychmiast po zakończeniu jego tworzenia. Jeśli nie chcesz, aby był uruchamiany natychmiast, wybierz pozycję Wyłączone, a reguła zostanie dodana do karty Aktywne reguły i będzie można ją włączyć z tego miejsca, gdy będzie potrzebna.

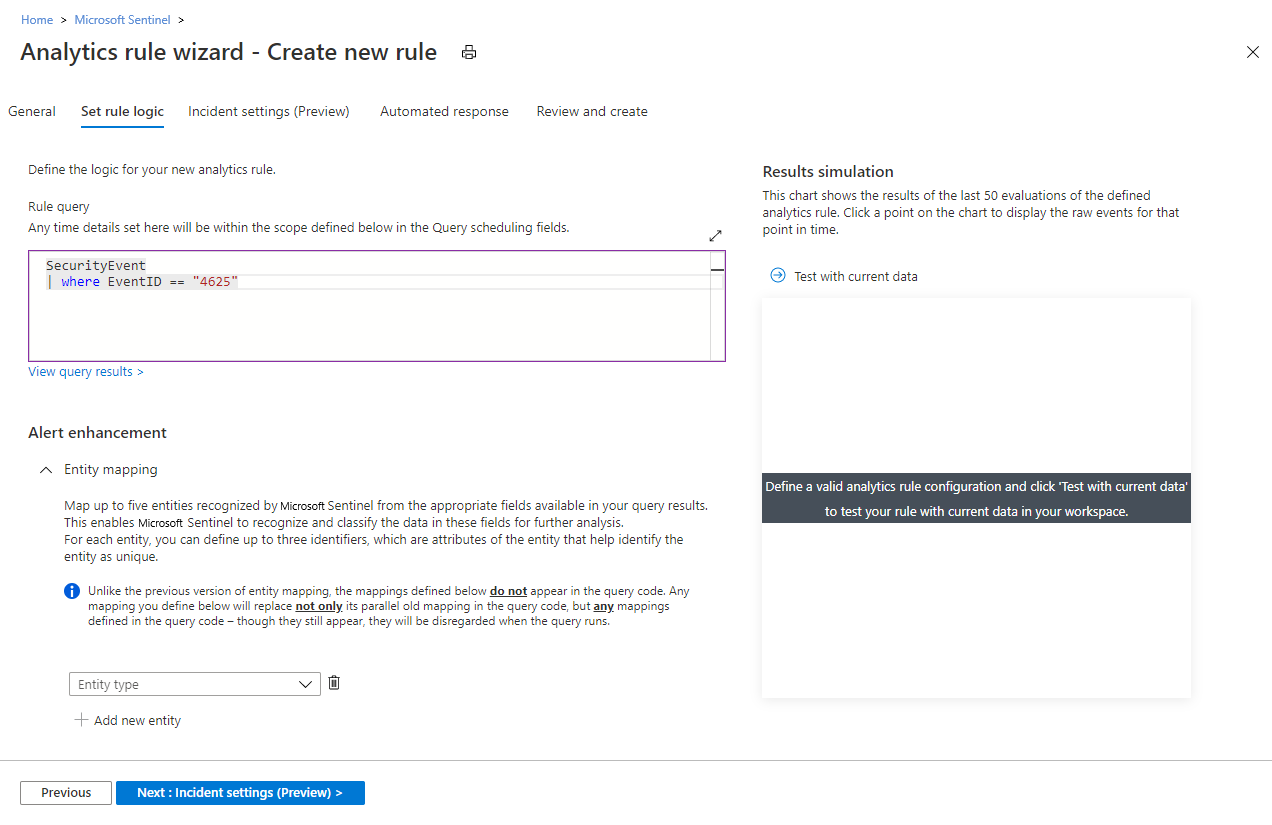

Definiowanie logiki zapytania reguły i konfigurowanie ustawień

Na karcie Ustaw logikę reguły możesz napisać zapytanie bezpośrednio w polu Zapytanie reguły lub utworzyć zapytanie w usłudze Log Analytics, a następnie skopiować i wkleić je tutaj.

- Zapytania są pisane w języku KQL (Kusto Query Language).

- Przykład pokazany na tym zrzucie ekranu wysyła zapytanie do tabeli SecurityEvent, aby wyświetlić typ zdarzeń logowania systemu Windows, które zakończyły się niepowodzeniem.

Oto inne przykładowe zapytanie, które będzie otrzymywać alerty po utworzeniu nietypowej liczby zasobów w działaniu platformy Azure.

Kusto

AzureActivity

| where OperationNameValue == "MICROSOFT. COMPUTE/VIRTUALMACHINES/WRITE" lub OperationNameValue == "MICROSOFT. ZASOBY/WDROŻENIA/ZAPIS"

| where ActivityStatusValue == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Ważne

Zalecamy użycie analizatora advanced Security Information Model (ASIM), a nie tabeli natywnej. Zapewni to obsługę dowolnego bieżącego lub przyszłego odpowiedniego źródła danych, a nie pojedynczego źródła danych.

Najlepsze rozwiązania dotyczące zapytań reguł:

- Długość zapytania powinna wynosić od 1 do 10 000 znaków i nie może zawierać

search *znaków lubunion *. Za pomocą funkcji zdefiniowanych przez użytkownika można przezwyciężyć ograniczenie długości zapytania. - Używanie funkcji ADX do tworzenia zapytań usługi Azure Data Explorer w oknie zapytania usługi Log Analytics nie jest obsługiwane.

- Jeśli używasz

bag_unpackfunkcji w zapytaniu, jeśli projektujesz kolumny jako pola przy użyciuproject field1, a kolumna nie istnieje, zapytanie zakończy się niepowodzeniem. Aby chronić się przed tym zdarzeniem, należy zaprojektować kolumnę w następujący sposób:

project field1 = column_ifexists("field1","")

Wzbogacanie alertów

- Sekcja Konfiguracja mapowania jednostek umożliwia mapowanie parametrów z wyników zapytania na jednostki rozpoznane przez usługę Microsoft Sentinel. Jednostki wzbogacają dane wyjściowe reguł (alerty i zdarzenia) o podstawowe informacje, które służą jako bloki konstrukcyjne wszelkich procesów śledczych i działań naprawczych, które następują. Są to również kryteria, według których można grupować alerty razem w zdarzenia na karcie Ustawienia zdarzenia.

- Użyj sekcji Konfiguracja szczegółów niestandardowych, aby wyodrębnić elementy danych zdarzeń z zapytania i wyświetlić je w alertach generowanych przez tę regułę, co zapewnia bezpośredni wgląd w zawartość zdarzeń w alertach i zdarzeniach.

- Użyj sekcji Konfiguracja szczegółów alertu, aby zastąpić wartości domyślne właściwości alertu szczegółami z podstawowych wyników zapytania. Szczegóły alertu umożliwiają wyświetlanie, na przykład adresu IP lub nazwy konta osoby atakującej w tytule samego alertu, dzięki czemu będzie ona wyświetlana w kolejce zdarzeń, zapewniając znacznie bogatszy i jaśniejszy obraz krajobrazu zagrożeń.

Uwaga

Limit rozmiaru całego alertu wynosi 64 KB.

- Alerty o rozmiarze większym niż 64 KB zostaną obcięte. W miarę identyfikowania jednostek są one dodawane do alertu jeden po drugim, dopóki rozmiar alertu nie osiągnie 64 KB, a pozostałe jednostki zostaną usunięte z alertu.

- Inne wzbogacania alertów przyczyniają się również do rozmiaru alertu.

- Aby zmniejszyć rozmiar alertu, użyj

project-awayoperatora w zapytaniu, aby usunąć niepotrzebne pola. (Rozważ również operator,projectjeśli istnieje tylko kilka pól, które należy zachować).

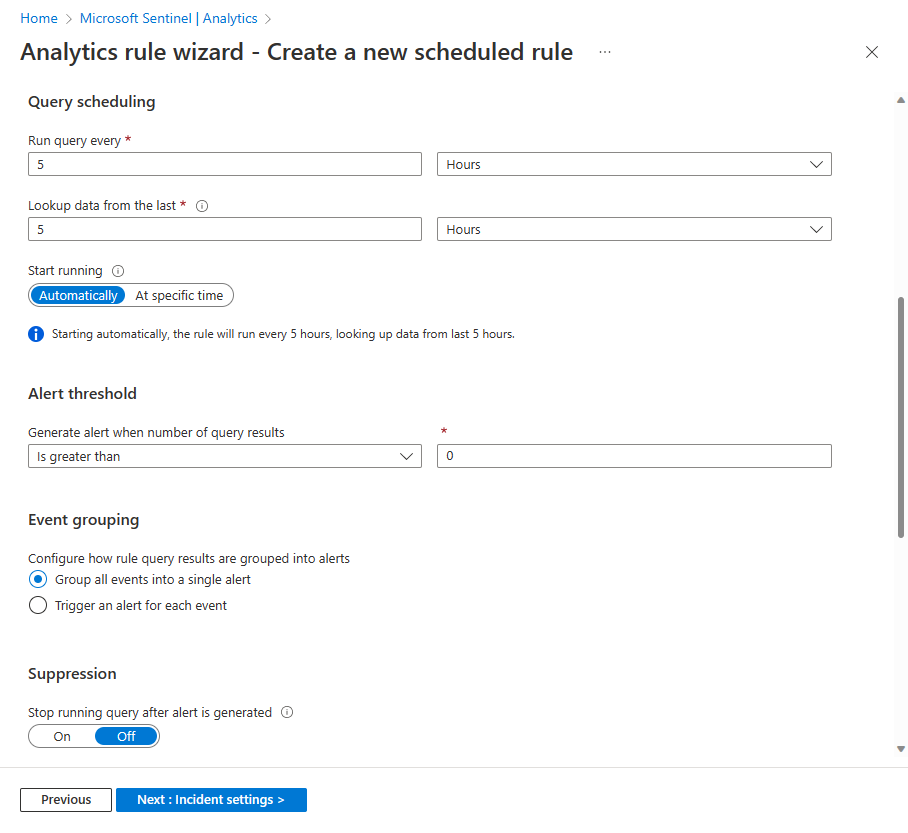

Planowanie zapytań i próg alertu

- W sekcji Planowanie zapytań ustaw następujące parametry:

- Ustaw opcję Uruchom zapytanie co, aby kontrolować częstotliwość uruchamiania zapytania — tak często, jak co 5 minut lub tak często, jak raz na 14 dni.

- Ustaw dane odnośnika z ostatniego, aby określić okres danych objętych zapytaniem — na przykład może wykonywać zapytania dotyczące ostatnich 10 minut danych lub z ostatnich 6 godzin. Maksymalna wartość to 14 dni.

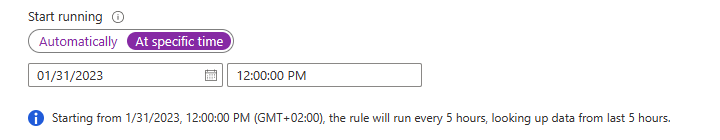

- Dla nowego ustawienia Rozpocznij uruchamianie (w wersji zapoznawczej):

- Pozostaw wartość Automatycznie kontynuuj oryginalne zachowanie: reguła zostanie uruchomiona po raz pierwszy po utworzeniu, a następnie w interwale ustawionym w zapytaniu Uruchom każde ustawienie.

- Przełącz przełącznik na W określonym czasie, jeśli chcesz określić, kiedy

- Najpierw uruchamiana jest reguła, a nie uruchamiana natychmiast. Następnie wybierz datę przy użyciu selektora kalendarza i wprowadź godzinę w formacie pokazanego przykładu.

Przyszłe uruchomienia reguły będą występować w określonym interwale po pierwszym uruchomieniu.

Wiersz tekstu w ustawieniu Rozpocznij uruchamianie (z ikoną informacji po lewej stronie) zawiera podsumowanie bieżących ustawień planowania zapytań i wyszukiwania zwrotnego.

Interwały zapytań i okres wyszukiwania

Te dwa ustawienia są niezależne od siebie, aż do punktu. Zapytanie można uruchomić w krótkim przedziale czasu dłuższym niż interwał (w efekcie z nakładającymi się zapytaniami), ale nie można uruchomić zapytania w interwale przekraczającym okres pokrycia. W przeciwnym razie będziesz mieć luki w ogólnym pokryciu zapytania.

Opóźnienie pozyskiwania

Aby uwzględnić opóźnienia, które mogą wystąpić między generowaniem zdarzenia w źródle i jego pozyskiwaniem do usługi Microsoft Sentinel, a także zapewnić pełne pokrycie bez duplikowania danych, usługa Microsoft Sentinel uruchamia zaplanowane reguły analizy w ciągu pięciu minut od zaplanowanego czasu.

Użyj sekcji Próg alertu, aby zdefiniować poziom poufności reguły. Na przykład ustaw opcję Generuj alert, gdy liczba wyników zapytania jest większa niż i wprowadź liczbę 1000, jeśli chcesz, aby reguła wygenerowała alert tylko wtedy, gdy zapytanie zwraca więcej niż 1000 wyników przy każdym uruchomieniu. Jest to wymagane pole, więc jeśli nie chcesz ustawić progu — oznacza to, że jeśli chcesz, aby alert zarejestrował każde zdarzenie, wprowadź wartość 0 w polu liczba.

Konfigurowanie ustawień tworzenia incydentu

Na karcie Zdarzenie Ustawienia możesz wybrać, czy i jak usługa Microsoft Sentinel zamienia alerty w zdarzenia z możliwością działania. Jeśli ta karta pozostanie sama, usługa Microsoft Sentinel utworzy pojedynczy, oddzielny incydent od każdego alertu. Możesz wybrać brak utworzonych zdarzeń lub zgrupować kilka alertów w jeden incydent, zmieniając ustawienia na tej karcie.

Ustawienia zdarzenia

W sekcji Ustawienia zdarzenia utwórz zdarzenia z alertów wyzwalanych przez tę regułę analizy jest domyślnie ustawiona na wartość Włączone, co oznacza, że usługa Microsoft Sentinel utworzy pojedynczy, oddzielny incydent od każdego alertu wyzwalanego przez regułę.

- Jeśli nie chcesz, aby ta reguła powodowała utworzenie jakichkolwiek zdarzeń (na przykład jeśli ta reguła służy tylko do zbierania informacji na potrzeby kolejnej analizy), ustaw tę opcję na wartość Wyłączone.

- Jeśli chcesz utworzyć pojedyncze zdarzenie na podstawie grupy alertów, zamiast jednego dla każdego alertu, zobacz następną sekcję.

Grupowanie alertów

W sekcji Grupowanie alertów, jeśli chcesz wygenerować pojedyncze zdarzenie z grupy do 150 podobnych lub cyklicznych alertów (zobacz uwaga), ustaw alerty powiązane z grupą, wyzwalane przez tę regułę analizy, na zdarzenia włączone i ustaw następujące parametry.

- Ogranicz grupę do alertów utworzonych w wybranym przedziale czasu: określ przedział czasu, w którym podobne lub cykliczne alerty zostaną zgrupowane razem. Wszystkie odpowiednie alerty w tym przedziale czasu będą łącznie generować zdarzenie lub zestaw zdarzeń (w zależności od poniższych ustawień grupowania). Alerty poza tym przedziałem czasu spowodują wygenerowanie oddzielnego zdarzenia lub zestawu zdarzeń.

- Grupuj alerty wyzwalane przez tę regułę analizy w jeden incydent według: wybierz jedną grupę alertów:

| Opcja | Opis |

|---|---|

| Grupuj alerty w jeden incydent, jeśli wszystkie jednostki są zgodne | Alerty są grupowane razem, jeśli współużytkują identyczne wartości dla każdej z zamapowanych jednostek (zdefiniowanej na karcie Ustawianie logiki reguły powyżej). Jest to zalecane ustawienie. |

| Grupuj wszystkie alerty wyzwalane przez tę regułę w jeden incydent | Wszystkie alerty generowane przez tę regułę są grupowane razem, nawet jeśli nie mają identycznych wartości. |

| Grupuj alerty w jeden incydent, jeśli wybrane jednostki i szczegóły są zgodne | Alerty są grupowane razem, jeśli współdzielą identyczne wartości dla wszystkich mapowanych jednostek, szczegółów alertu i szczegółów niestandardowych wybranych z odpowiednich list rozwijanych. Możesz użyć tego ustawienia, jeśli na przykład chcesz utworzyć oddzielne zdarzenia na podstawie źródłowych lub docelowych adresów IP, lub jeśli chcesz zgrupować alerty zgodne z określoną jednostką i ważnością. Uwaga: po wybraniu tej opcji musisz mieć co najmniej jeden typ jednostki lub pole wybrane dla reguły. W przeciwnym razie walidacja reguły zakończy się niepowodzeniem, a reguła nie zostanie utworzona. |

- Otwórz ponownie zamknięte pasujące incydenty: jeśli zdarzenie zostało rozwiązane i zamknięte, a później zostanie wygenerowany inny alert, który powinien należeć do tego zdarzenia, ustaw to ustawienie na Włączone, jeśli chcesz, aby zamknięte zdarzenie zostało ponownie otwarte, i pozostaw wartość Wyłączone, jeśli chcesz, aby alert utworzył nowe zdarzenie.

Uwaga

Maksymalnie 150 alertów można zgrupować w jeden incydent.

- Zdarzenie zostanie utworzone tylko po wygenerowaniu wszystkich alertów. Wszystkie alerty zostaną dodane do zdarzenia natychmiast po jego utworzeniu.

- Jeśli więcej niż 150 alertów jest generowanych przez regułę, która grupuje je w pojedyncze zdarzenie, nowe zdarzenie zostanie wygenerowane z tymi samymi szczegółami zdarzenia co oryginał, a nadmiarowe alerty zostaną zgrupowane w nowym zdarzeniu.

Ustawianie automatycznych odpowiedzi i tworzenie reguły

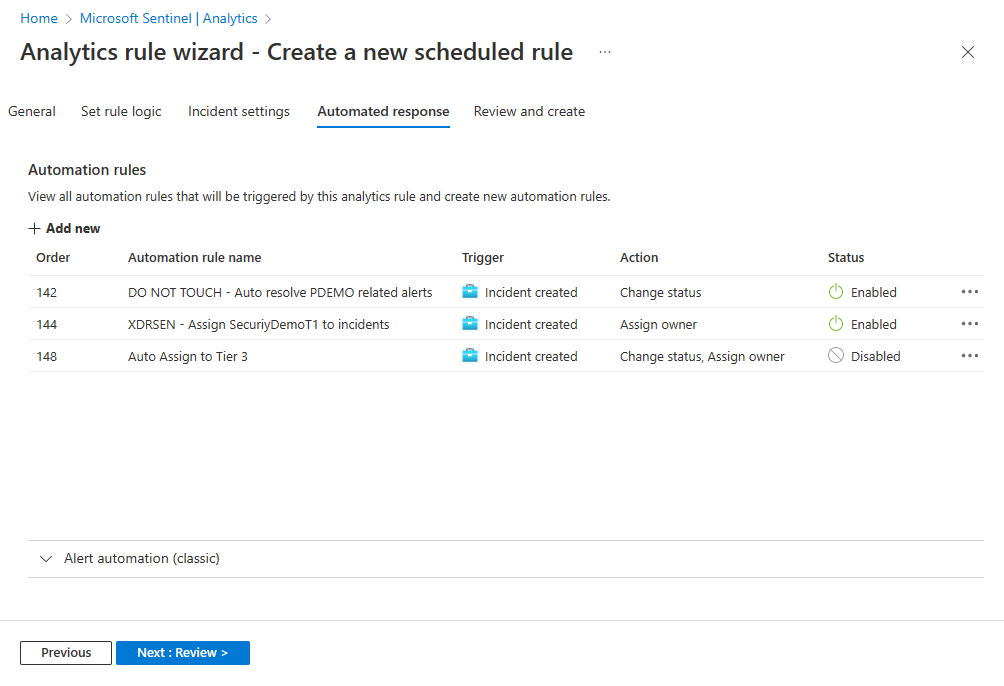

Na karcie Zautomatyzowane odpowiedzi można użyć reguł automatyzacji, aby ustawić automatyczne odpowiedzi, które mają wystąpić w dowolnym z trzech typów razy:

- Po wygenerowaniu alertu przez tę regułę analizy.

- Po utworzeniu zdarzenia z alertami wygenerowanymi przez tę regułę analizy.

- Po zaktualizowaniu zdarzenia przy użyciu alertów generowanych przez tę regułę analizy.

Siatka wyświetlana w obszarze Reguły automatyzacji pokazuje reguły automatyzacji, które mają już zastosowanie do tej reguły analizy (na podstawie tego, że są spełnione warunki zdefiniowane w tych regułach). Możesz edytować dowolny z tych elementów, wybierając wielokropek na końcu każdego wiersza. Możesz też utworzyć nową regułę automatyzacji.

Reguły automatyzacji umożliwiają wykonywanie podstawowych klasyfikacji, przypisywania, przepływu pracy i zamykania zdarzeń.

Automatyzacja bardziej złożonych zadań i wywoływanie odpowiedzi z systemów zdalnych w celu skorygowania zagrożeń przez wywołanie podręczników z tych reguł automatyzacji. Można to zrobić w przypadku zdarzeń, a także dla poszczególnych alertów.

- W obszarze Automatyzacja alertów (klasyczna) w dolnej części ekranu zobaczysz wszystkie podręczniki skonfigurowane do automatycznego uruchamiania po wygenerowaniu alertu przy użyciu starej metody.

- Od czerwca 2023 r. nie można już dodawać podręczników do tej listy. Podręczniki już wymienione tutaj będą nadal działać, dopóki ta metoda nie zostanie wycofana, od marca 2026 r.

- Jeśli nadal masz jakiekolwiek podręczniki wymienione tutaj, zamiast tego należy utworzyć regułę automatyzacji na podstawie utworzonego wyzwalacza alertu i wywołać podręcznik z tego miejsca. Po wykonaniu tej czynności wybierz wielokropek na końcu wiersza podręcznika wymienionego tutaj, a następnie wybierz pozycję Usuń.

Wybierz pozycję Przejrzyj i utwórz , aby przejrzeć wszystkie ustawienia nowej reguły analizy. Po wyświetleniu komunikatu "Weryfikacja przekazana" wybierz pozycję Utwórz.

Wyświetlanie reguły i jej danych wyjściowych

- Nowo utworzoną regułę niestandardową (typu "Zaplanowane") można znaleźć w tabeli na karcie Aktywne reguły na głównym ekranie Analiza. Z tej listy można włączyć, wyłączyć lub usunąć każdą regułę.

- Aby wyświetlić wyniki utworzonych reguł analizy, przejdź do strony Incydenty, na której można sklasyfikować zdarzenia, zbadać je i skorygować zagrożenia.

- Możesz zaktualizować zapytanie reguły, aby wykluczyć wyniki fałszywie dodatnie.