Badanie scenariuszy użycia Microsoft Defender dla Chmury

Możesz zintegrować Microsoft Defender dla Chmury z przepływami pracy i używać go na wiele sposobów. Na przykład użyj Microsoft Defender dla Chmury w ramach planu reagowania na zdarzenia.

Wiele organizacji reaguje tylko na zdarzenia związane z bezpieczeństwem po wystąpieniu ataku. Aby zmniejszyć koszty i szkody, przed wystąpieniem ataku konieczne jest posiadanie planu reagowania na zdarzenia.

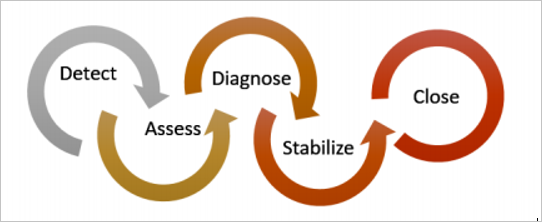

W poniższych przykładach pokazano, jak używać Microsoft Defender dla Chmury do wykrywania, oceniania i diagnozowania etapów planu reagowania na zdarzenia.

- Wykrywanie. Sprawdź pierwszy sygnał badania zdarzenia. Na przykład użyj pulpitu nawigacyjnego Microsoft Defender dla Chmury, aby przejrzeć początkową weryfikację alertu zabezpieczeń o wysokim priorytcie.

- Ocena. Wykonaj wstępną ocenę, aby uzyskać więcej informacji o podejrzanych działaniach. Możesz na przykład uzyskać więcej informacji na temat alertu zabezpieczeń z Microsoft Defender dla Chmury.

- Diagnozowanie. Przeprowadź badanie techniczne oraz określ strategię ograniczania ataku, łagodzenia jego skutków oraz możliwych obejść. Możesz na przykład wykonać kroki korygowania opisane przez Microsoft Defender dla Chmury dla określonego alertu zabezpieczeń.

- Użyj Microsoft Defender dla Chmury rekomendacji, aby zwiększyć bezpieczeństwo.

Możesz zmniejszyć prawdopodobieństwo wystąpienia znaczącego zdarzenia zabezpieczeń, konfigurując zasady zabezpieczeń, a następnie wdrażając zalecenia dostarczone przez Microsoft Defender dla Chmury. Zasady zabezpieczeń definiują kontrolki zalecane dla zasobów w ramach określonej subskrypcji lub grupy zasobów. Zasady można zdefiniować w Microsoft Defender dla Chmury zgodnie z wymaganiami firmy dotyczącymi zabezpieczeń.

Microsoft Defender dla Chmury analizuje stan zabezpieczeń zasobów platformy Azure. Podczas identyfikowania potencjalnych luk w zabezpieczeniach tworzy zalecenia oparte na kontrolkach ustawionych w zasadach zabezpieczeń.

Sugestie przeprowadzą Cię przez proces konfigurowania odpowiednich mechanizmów kontroli zabezpieczeń.

Jeśli na przykład masz obciążenia, które nie wymagają zasad Transparent Data Encryption (TDE) usługi Azure SQL Database, wyłącz zasady na poziomie subskrypcji i włącz je tylko w grupach zasobów, w których wymagana jest funkcja TDE usługi SQL Database.

Więcej informacji na temat Microsoft Defender dla Chmury można uzyskać na stronie Microsoft Defender dla Chmury. Więcej szczegółów dotyczących implementacji i scenariusza można znaleźć w przewodniku Microsoft Defender dla Chmury planowania i obsługi.