Opis narzędzia Copilot w usłudze Microsoft Defender XDR

Rozwiązanie Microsoft Security Copilot jest osadzone w usłudze Microsoft Defender XDR, aby umożliwić zespołom ds. zabezpieczeń szybkie i wydajne badanie zdarzeń i reagowanie na nie. Rozwiązanie Microsoft Copilot dla usługi Microsoft Defender XDR obsługuje następujące funkcje.

- Podsumowanie zdarzeń

- Odpowiedzi z przewodnikiem

- Analiza skryptów

- Język naturalny do zapytań języka KQL

- Raporty o zdarzeniach

- Analizowanie plików

- Podsumowanie urządzenia

Istnieją również pewne opcje, które są wspólne dla wszystkich tych funkcji, w tym możliwość przekazywania opinii na temat odpowiedzi z monitami i bezproblemowego przechodzenia do autonomicznego środowiska.

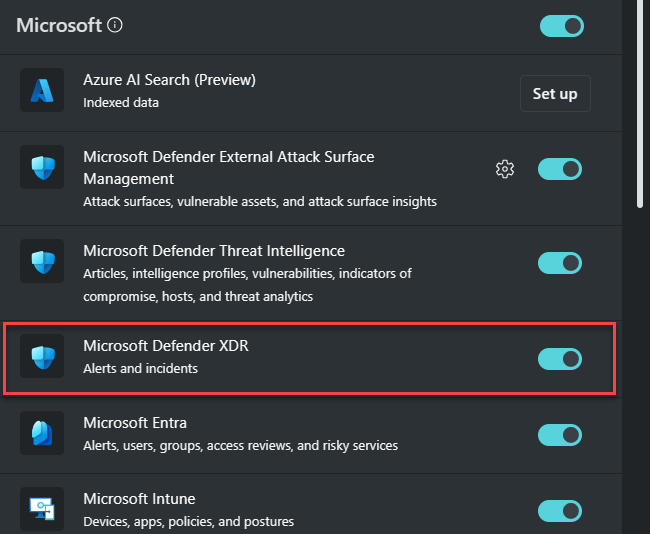

Jak opisano w lekcji wprowadzającej, w środowisku osadzonym Copilot jest w stanie bezpośrednio wywołać możliwości specyficzne dla produktu, zapewniając wydajność przetwarzania. Oznacza to, że aby zapewnić dostęp do tych funkcji rozwiązania Microsoft Security Copilot, wtyczka XDR usługi Microsoft Defender musi być włączona i odbywa się to za pośrednictwem autonomicznego środowiska. Aby dowiedzieć się więcej, zobacz Opis funkcji dostępnych w autonomicznym środowisku rozwiązania Microsoft Security Copilot.

Podsumowanie zdarzeń

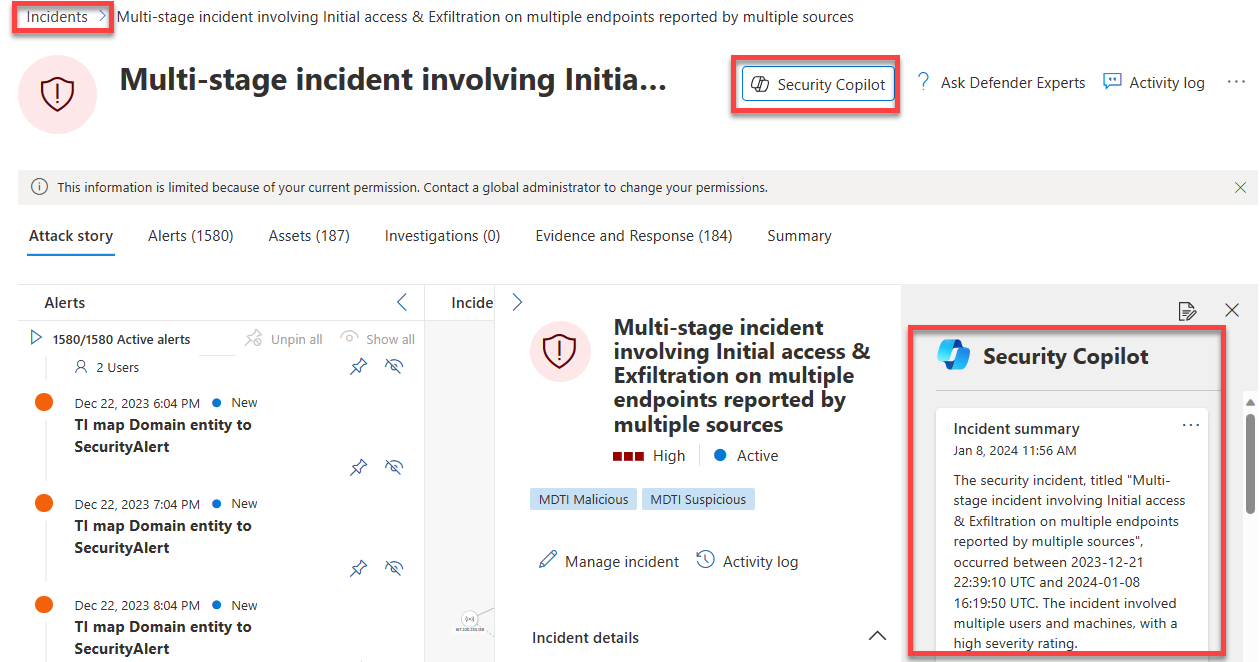

Aby natychmiast zrozumieć zdarzenie, możesz użyć rozwiązania Microsoft Copilot w usłudze Microsoft Defender XDR, aby podsumować zdarzenie. Copilot tworzy omówienie ataku zawierającego podstawowe informacje, aby zrozumieć, co się stało w ataku, jakie zasoby są zaangażowane, oraz oś czasu ataku. Copilot automatycznie tworzy podsumowanie po przejściu do strony zdarzenia.

Zdarzenia zawierające do 100 alertów można podsumować w jednym podsumowaniu zdarzenia. Podsumowanie zdarzenia, w zależności od dostępności danych, obejmuje następujące elementy:

- Godzina i data rozpoczęcia ataku.

- Jednostka lub zasób, w którym rozpoczął się atak.

- Podsumowanie osi czasu rozwinięcia ataku.

- Zasoby biorące udział w ataku.

- Wskaźniki naruszenia bezpieczeństwa (IOC).

- Nazwy zaangażowanych podmiotów zajmujących się zagrożeniami.

Odpowiedzi z przewodnikiem

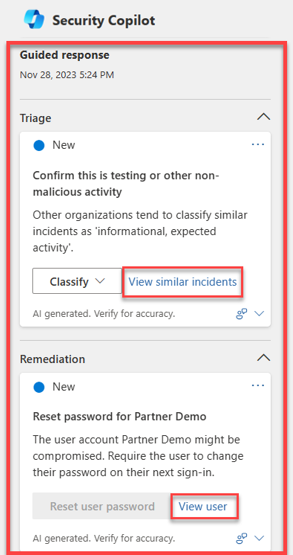

Copilot w usłudze Microsoft Defender XDR używa funkcji sztucznej inteligencji i uczenia maszynowego, aby kontekstować zdarzenie i uczyć się od poprzednich badań w celu wygenerowania odpowiednich akcji odpowiedzi, które są wyświetlane jako odpowiedzi z przewodnikiem. Możliwość reagowania z przewodnikiem copilot umożliwia zespołom reagowania na zdarzenia na wszystkich poziomach możliwość łatwego i łatwego stosowania akcji reagowania na zdarzenia.

Reakcje nadzorowane zalecają akcje w następujących kategoriach:

- Klasyfikacja — zawiera zalecenie dotyczące klasyfikowania zdarzeń jako informacyjnych, prawdziwie dodatnich lub fałszywie dodatnich

- Powstrzymywanie zagrożeń — zawiera akcje zalecane w celu powstrzymania zdarzenia

- Badanie — obejmuje zalecane działania do dalszego badania

- Korygowanie — obejmuje zalecane akcje reagowania, które należy zastosować do określonych jednostek biorących udział w zdarzeniu

Każda karta zawiera informacje o zalecanej akcji, w tym o tym, dlaczego akcja jest zalecana, podobne zdarzenia i nie tylko. Na przykład akcja Wyświetl podobne zdarzenia staje się dostępna w przypadku wystąpienia innych zdarzeń w organizacji, które są podobne do bieżącego zdarzenia. Zespoły reagowania na zdarzenia mogą również wyświetlać informacje o użytkownikach na potrzeby akcji korygujących, takich jak resetowanie haseł.

Nie wszystkie zdarzenia/alerty zapewniają odpowiedzi z przewodnikiem. Odpowiedzi z przewodnikiem są dostępne dla typów zdarzeń, takich jak wyłudzanie informacji, naruszenie zabezpieczeń poczty e-mail firmy i oprogramowanie wymuszające okup.

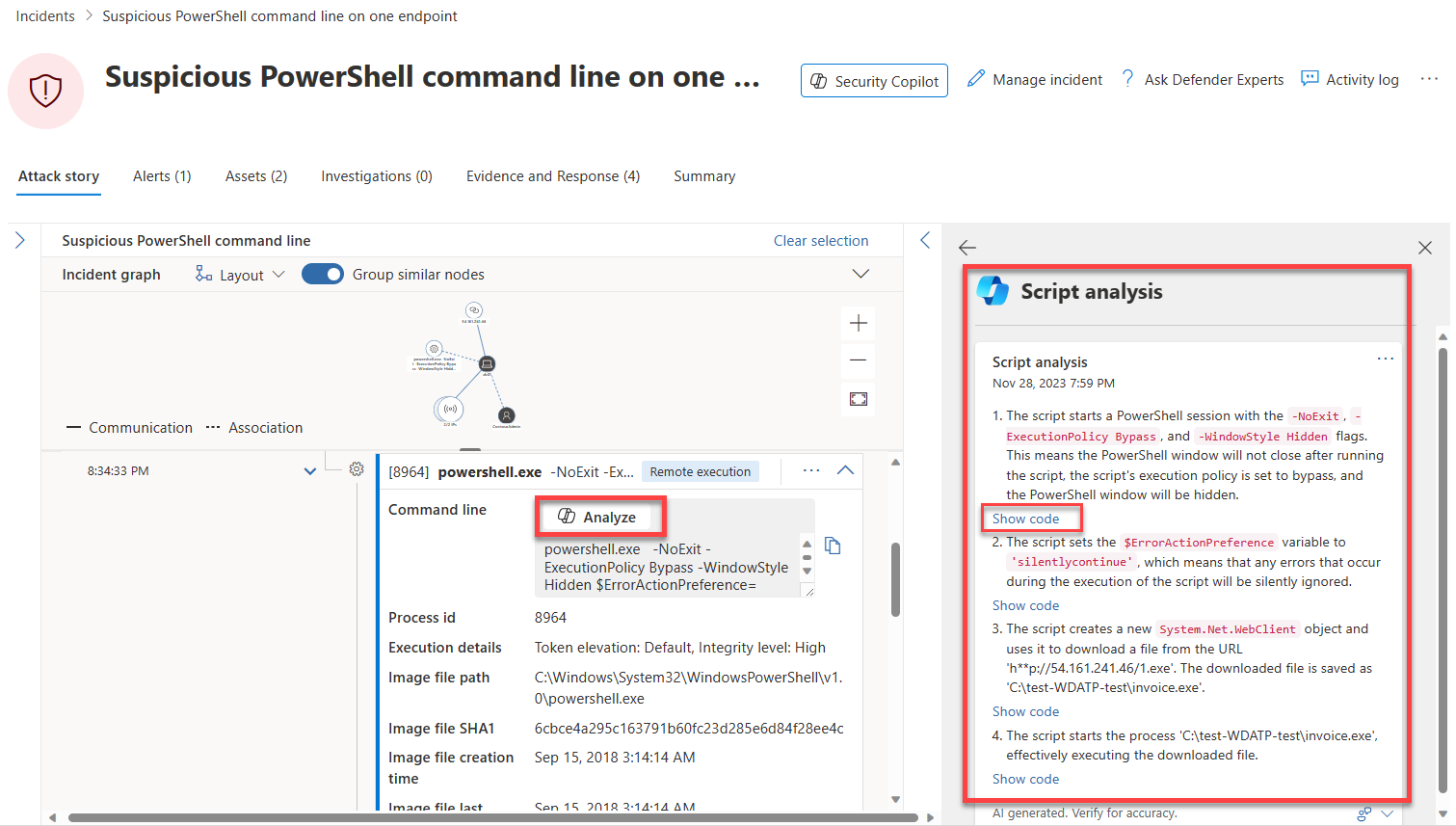

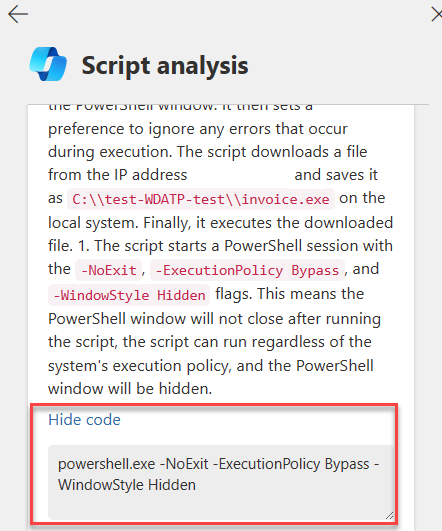

Analizowanie skryptów i kodów

Najbardziej złożone i zaawansowane ataki, takie jak oprogramowanie ransomware, unikają wykrywania na wiele sposobów, w tym używając skryptów i programu PowerShell. Ponadto te skrypty są często zaciemniane, co zwiększa złożoność wykrywania i analizy. Zespoły ds. operacji zabezpieczeń muszą szybko analizować skrypty i kod, aby zrozumieć jego możliwości i zastosować odpowiednie środki zaradcze w celu dalszego postępu ataków w sieci.

Funkcja analizy skryptów copilot w usłudze Microsoft Defender XDR zapewnia zespołom ds. zabezpieczeń dodatkowe możliwości inspekcji skryptów i kodu bez używania narzędzi zewnętrznych. Ta funkcja zmniejsza również złożoność analizy, minimalizuje wyzwania i umożliwia zespołom ds. zabezpieczeń szybkie ocenianie i identyfikowanie skryptu jako złośliwego lub nieszkodliwego.

Dostęp do możliwości analizy skryptów można uzyskać na osi czasu alertu w ramach zdarzenia dla wpisu osi czasu składającego się ze skryptu lub kodu. Na poniższej ilustracji oś czasu przedstawia wpis powershell.exe.

Uwaga

Funkcje analizy skryptów są ciągle opracowywane. Analiza skryptów w językach innych niż PowerShell, batch i bash jest oceniana.

Copilot analizuje skrypt i wyświetla wyniki na karcie analizy skryptu. Użytkownicy mogą wybrać opcję Pokaż kod, aby wyświetlić określone wiersze kodu powiązane z analizą. Aby ukryć kod, użytkownicy muszą wybrać opcję Ukryj kod.

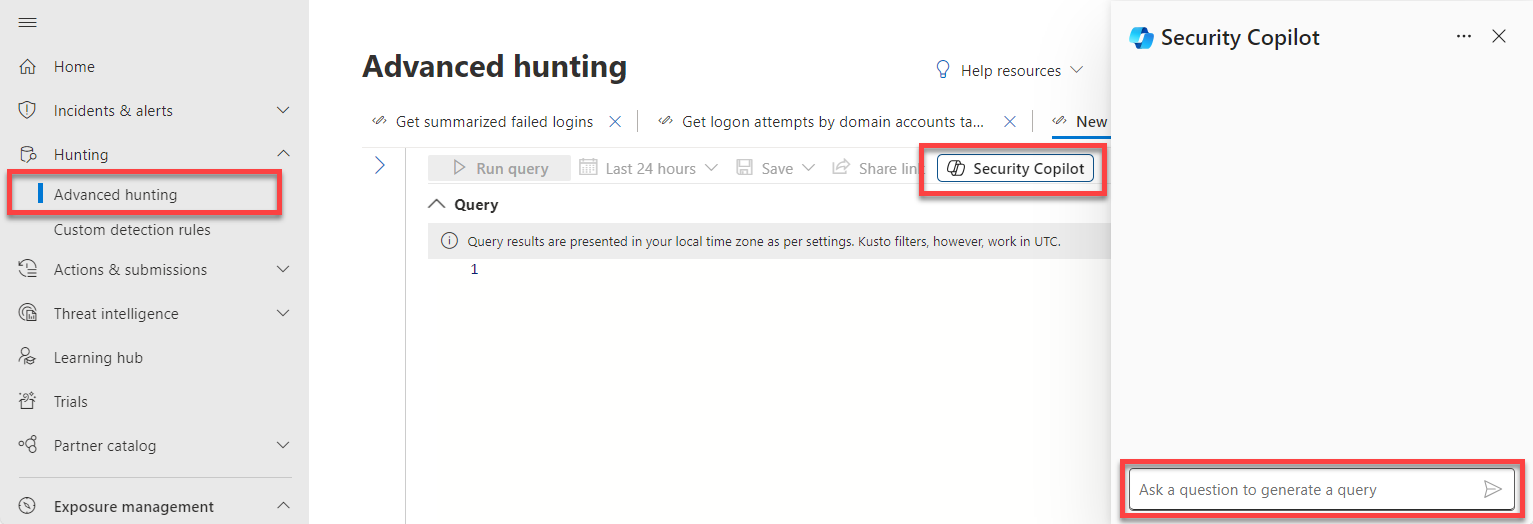

Generowanie zapytań w języku KQL

Rozwiązanie Copilot w usłudze Microsoft Defender XDR oferuje funkcję asystenta zapytań w zaawansowanym wyszukiwaniu zagrożeń.

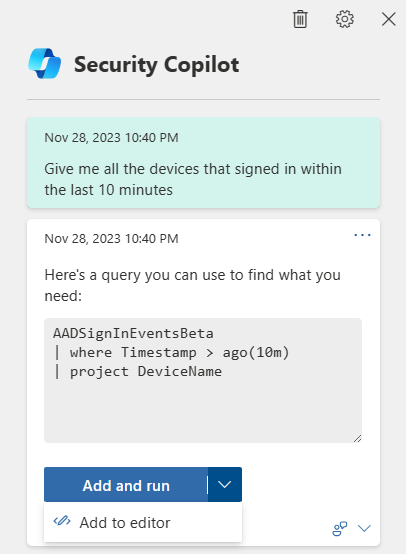

Łowcy zagrożeń lub analitycy zabezpieczeń, którzy jeszcze nie znają języka KQL, mogą wysłać żądanie lub zadać pytanie w języku naturalnym (na przykład Pobierz wszystkie alerty dotyczące administratora użytkownika123). Następnie copilot generuje zapytanie KQL, które odpowiada żądaniu przy użyciu zaawansowanego schematu danych wyszukiwania zagrożeń.

Ta funkcja skraca czas pisania zapytania wyszukiwania zagrożeń od podstaw, dzięki czemu łowcy zagrożeń i analitycy zabezpieczeń mogą skupić się na wyszukiwaniu zagrożeń i badaniu zagrożeń.

Aby uzyskać dostęp do języka naturalnego do asystenta zapytań języka KQL, użytkownicy z dostępem do Copilot wybierają zaawansowane wyszukiwanie zagrożeń w lewym okienku nawigacji w portalu XDR usługi Defender.

Za pomocą paska monitu użytkownik może poprosić o zapytanie dotyczące wyszukiwania zagrożeń, używając języka naturalnego, takiego jak "Daj mi wszystkie urządzenia, które zalogowały się w ciągu ostatnich 10 minut".

Użytkownik może następnie uruchomić zapytanie, wybierając pozycję Dodaj i uruchom. Wygenerowane zapytanie jest następnie wyświetlane jako ostatnie zapytanie w edytorze zapytań. Aby wprowadzić dalsze poprawki, wybierz pozycję Dodaj do edytora.

Opcję uruchamiania wygenerowanego zapytania można również ustawić automatycznie za pomocą ikony ustawień.

Tworzenie raportów o zdarzeniach

Kompleksowy i przejrzysty raport zdarzeń to podstawowe informacje dla zespołów ds. zabezpieczeń i zarządzania operacjami zabezpieczeń. Jednak napisanie kompleksowego raportu z ważnymi szczegółami może być czasochłonnym zadaniem zespołów ds. operacji zabezpieczeń, ponieważ obejmuje zbieranie, organizowanie i podsumowywanie informacji o zdarzeniu z wielu źródeł. Zespoły ds. zabezpieczeń mogą teraz natychmiast utworzyć obszerny raport zdarzeń w portalu.

Korzystając ze sztucznej inteligencji opartego na sztucznej inteligencji przetwarzania danych, zespoły ds. zabezpieczeń mogą natychmiast tworzyć raporty o zdarzeniach za pomocą kliknięcia przycisku w usłudze Microsoft Defender XDR.

Chociaż podsumowanie zdarzenia zawiera omówienie zdarzenia i sposobu jego wystąpienia, raport zdarzenia konsoliduje informacje o zdarzeniach z różnych źródeł danych dostępnych w usługach Microsoft Sentinel i Microsoft Defender XDR. Raport o zdarzeniu zawiera również wszystkie kroki oparte na analitykach i zautomatyzowane akcje, analityków zaangażowanych w odpowiedź oraz komentarze analityków.

Copilot tworzy raport zdarzenia zawierający następujące informacje:

- Główne znaczniki czasu akcji zarządzania zdarzeniami, w tym:

- Tworzenie i zamykanie zdarzeń

- Pierwsze i ostatnie dzienniki, niezależnie od tego, czy dziennik był oparty na analityku, czy zautomatyzowany, przechwycony w zdarzeniu

- Analitycy zaangażowani w reagowanie na zdarzenia.

- Klasyfikacja zdarzeń, w tym komentarze analityków dotyczące sposobu oceniania i klasyfikowania incydentu.

- Akcje badania stosowane przez analityków i zanotowane w dziennikach zdarzeń

- Wykonane akcje korygowania, w tym:

- Akcje ręczne stosowane przez analityków i zanotowane w dziennikach zdarzeń

- Zautomatyzowane akcje stosowane przez system, w tym podręczniki usługi Microsoft Sentinel, uruchomione i zastosowane akcje XDR w usłudze Microsoft Defender

- Postępuj zgodnie z instrukcjami, takimi jak zalecenia, otwarte problemy lub kolejne kroki zanotowane przez analityków w dziennikach zdarzeń.

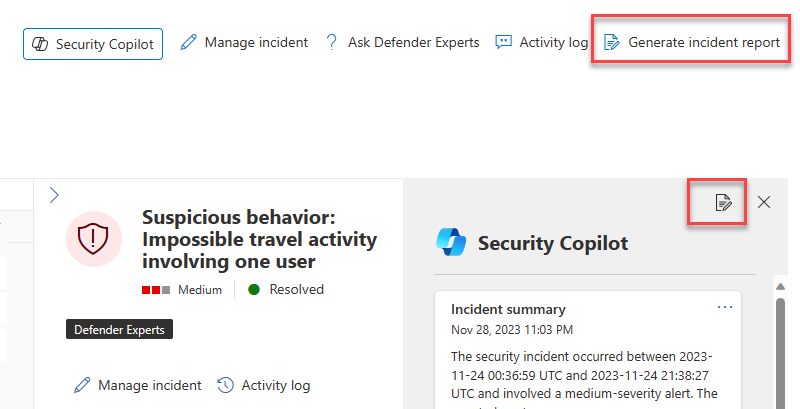

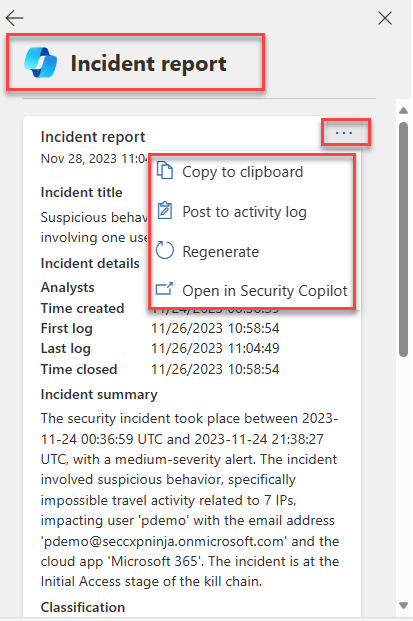

Aby utworzyć raport o zdarzeniu, użytkownik wybiera pozycję Generuj raport zdarzeń w prawym górnym rogu strony zdarzenia lub ikonę w okienku Copilot.

Wygenerowany raport zależy od informacji o zdarzeniu dostępnych w usługach Microsoft Defender XDR i Microsoft Sentinel. Wybierając wielokropek na karcie raportu o zdarzeniu, użytkownik może skopiować raport do schowka, opublikować go w dzienniku aktywności, wygenerować ponownie raport lub wybrać opcję otwarcia w autonomicznym środowisku Copilot.

Analizowanie plików

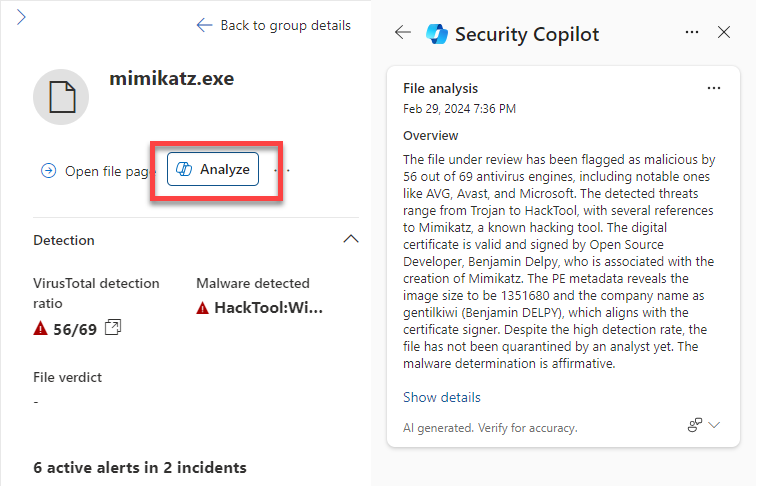

Zaawansowane ataki często używają plików, które naśladują wiarygodne lub systemowe pliki, aby uniknąć wykrywania. Copilot w usłudze Microsoft Defender XDR umożliwia zespołom ds. zabezpieczeń szybkie identyfikowanie złośliwych i podejrzanych plików za pomocą funkcji analizy plików opartych na sztucznej inteligencji.

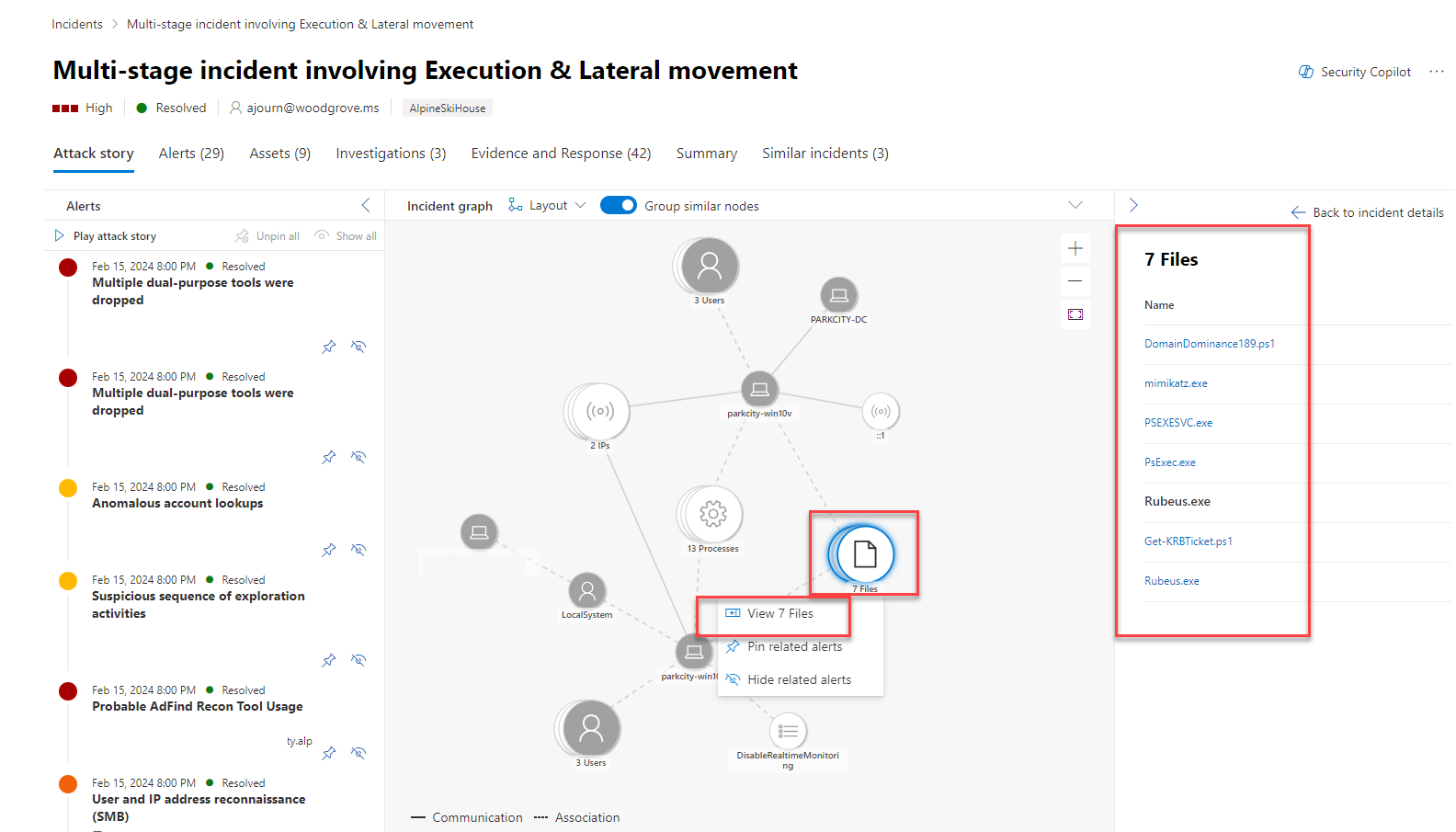

Istnieje wiele sposobów uzyskiwania dostępu do szczegółowej strony profilu określonego pliku. Możesz na przykład użyć funkcji wyszukiwania, możesz wybrać pliki na karcie dowody i odpowiedź zdarzenia lub użyć grafu Incydent.

W tym przykładzie przechodzisz do plików za pośrednictwem wykresu zdarzeń zdarzenia z plikami, których dotyczy ten błąd. Wykres incydentu przedstawia pełny zakres ataku, sposób rozprzestrzeniania się ataku przez sieć w czasie, jego rozpoczęcia i sposobu, w jaki atakujący poszedł.

Na wykresie zdarzeń wybranie plików powoduje wyświetlenie opcji wyświetlania plików. Wybranie pozycji Wyświetl pliki powoduje otwarcie panelu po prawej stronie listy plików, których dotyczy ten ekran. Wybranie dowolnego pliku powoduje wyświetlenie przeglądu szczegółów pliku i opcji analizowania pliku. Wybranie pozycji Analizuj powoduje otwarcie analizy plików Copilot.

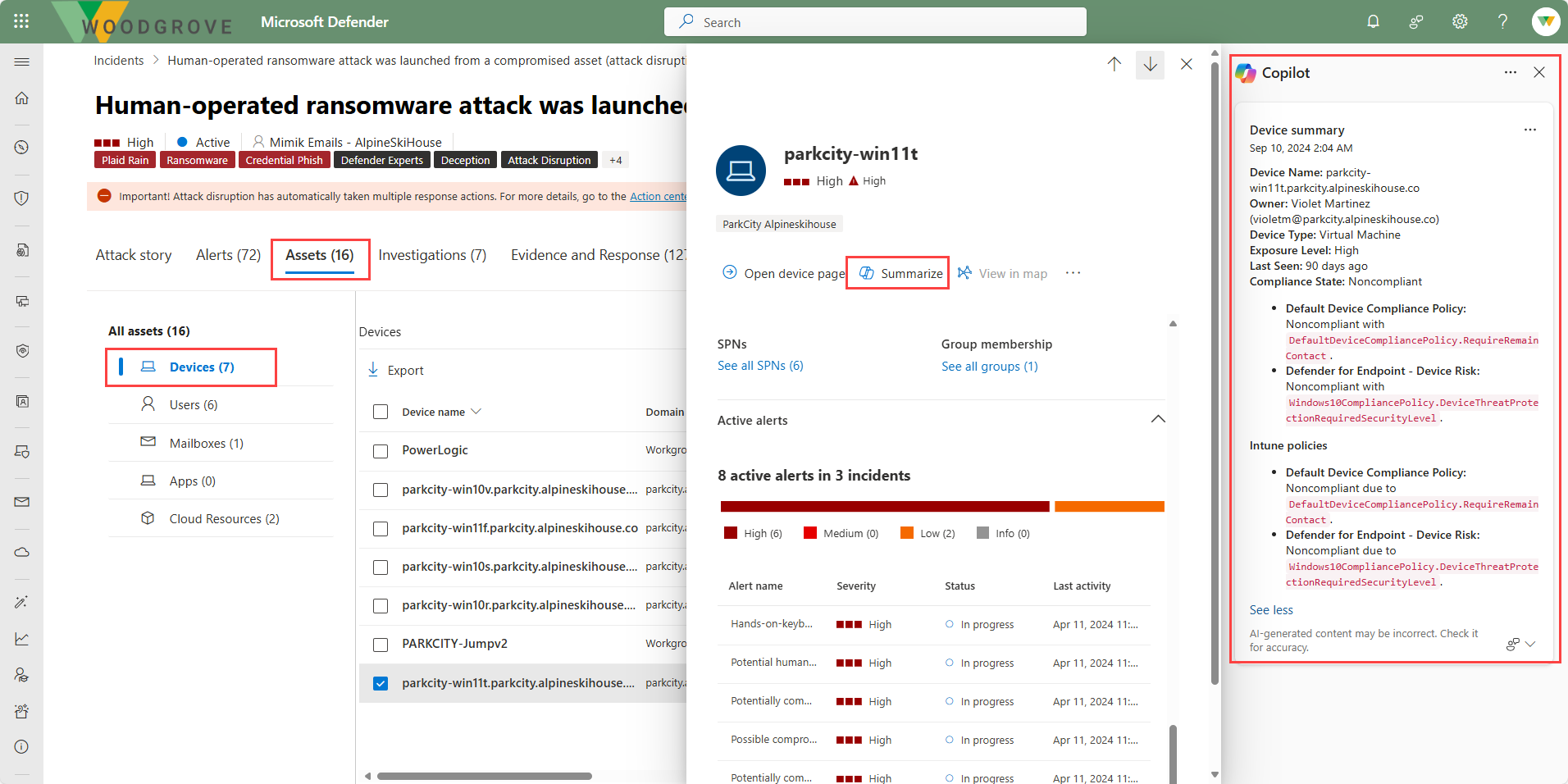

Podsumowywanie urządzeń i tożsamości

Funkcja podsumowania urządzenia Copilot w usłudze Defender umożliwia zespołom ds. zabezpieczeń uzyskanie stanu zabezpieczeń urządzenia, informacji o oprogramowaniu narażonym na zagrożenia i wszelkich nietypowych zachowań. Analitycy zabezpieczeń mogą użyć podsumowania urządzenia, aby przyspieszyć badanie zdarzeń i alertów.

Istnieje wiele sposobów uzyskiwania dostępu do podsumowania urządzenia. W tym przykładzie przejdziesz do podsumowania urządzenia za pośrednictwem strony zasobów zdarzeń. Wybranie karty Zasoby dla zdarzenia powoduje wyświetlenie wszystkich zasobów. W panelu nawigacyjnym po lewej stronie wybierz pozycję Urządzenia, a następnie wybierz określoną nazwę urządzenia. Na stronie przeglądu, która zostanie otwarta po prawej stronie, jest opcja wyboru Copilot.

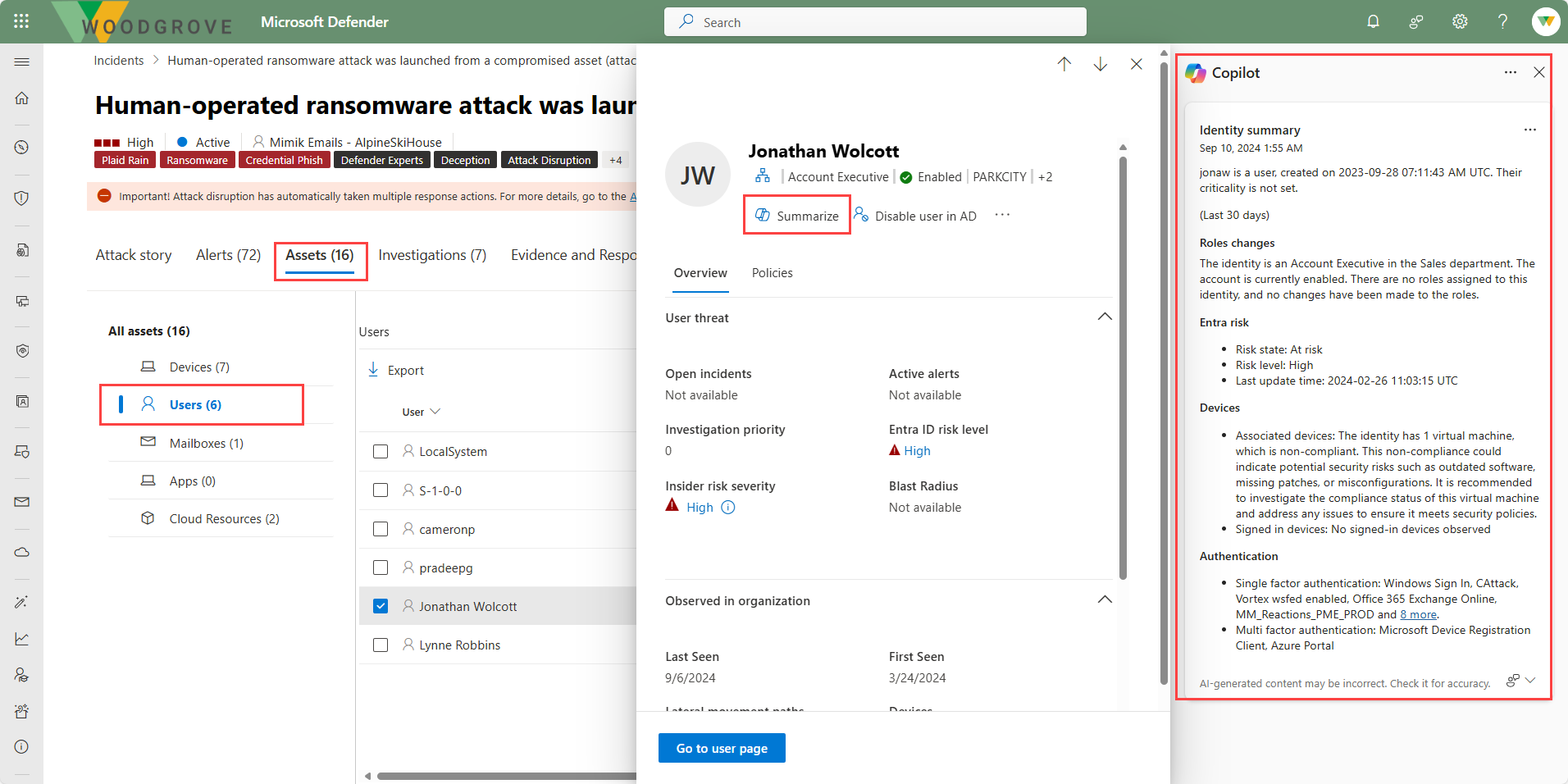

Podobnie copilot w usłudze Microsoft Defender XDR może podsumowywać tożsamości.

Typowe funkcje w kluczowych funkcjach

Istnieje kilka opcji, które są wspólne dla funkcji Copilot dla usługi Microsoft Defender XDR.

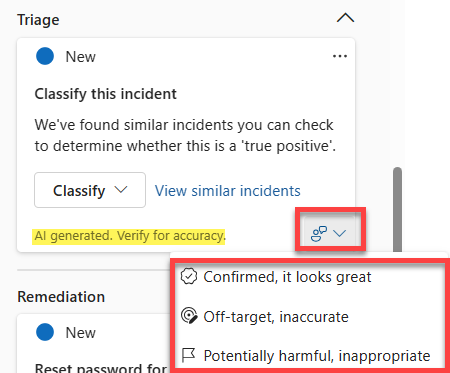

Przekazywanie opinii

Podobnie jak w przypadku środowiska autonomicznego, osadzone środowisko zapewnia użytkownikom mechanizm przekazywania opinii na temat dokładności wygenerowanej przez sztuczną inteligencję odpowiedzi. W przypadku dowolnej zawartości wygenerowanej przez sztuczną inteligencję możesz wybrać monit opinii w prawym dolnym rogu okna zawartości i wybrać z dostępnych opcji.

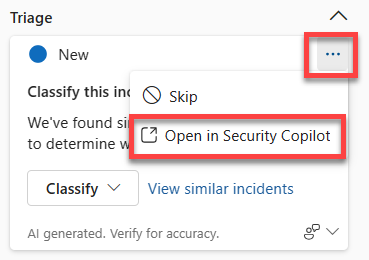

Przechodzenie do środowiska autonomicznego

Analityk korzystający z usługi Microsoft Defender XDR może poświęcić dużo czasu w usłudze Defender XDR, więc osadzone środowisko jest doskonałym miejscem do rozpoczęcia badania zabezpieczeń. W zależności od tego, co się nauczysz, możesz określić, że potrzebne jest dokładniejsze badanie. W tym scenariuszu można łatwo przejść do autonomicznego środowiska w celu przeprowadzenia bardziej szczegółowego, krzyżowego badania produktu, które niesie ze sobą wszystkie funkcje copilot włączone dla Twojej roli.

W przypadku zawartości generowanej za pomocą osadzonego środowiska można łatwo przejść do środowiska autonomicznego. Aby przejść do autonomicznego środowiska, wybierz wielokropek w oknie wygenerowanej zawartości, a następnie wybierz pozycję Otwórz w rozwiązaniu Security Copilot.