Konfigurowanie metod uwierzytelniania wieloskładnikowego

Jak wspomniano wcześniej w module, zalecamy, aby użytkownicy mogli wybrać więcej niż jedną metodę uwierzytelniania, jeśli ich metoda podstawowa jest niedostępna.

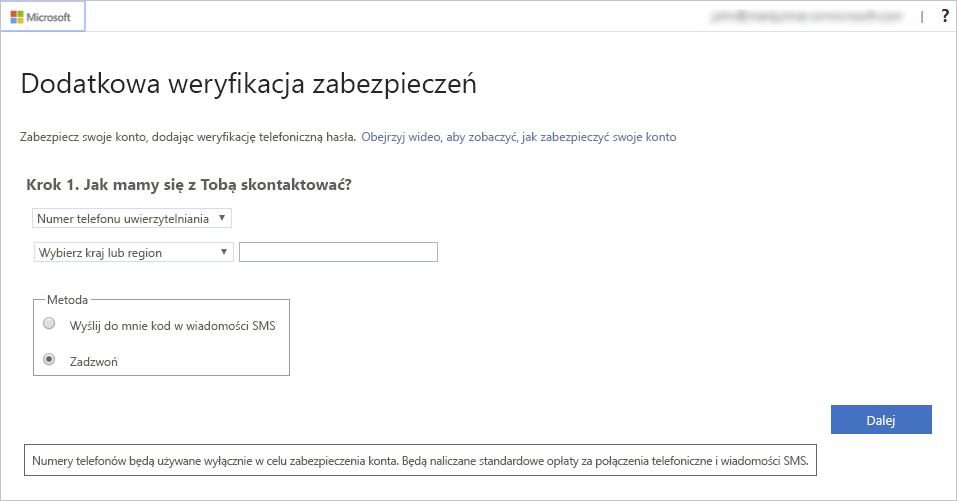

Gdy użytkownik loguje się do usługi wymagającej uwierzytelniania wieloskładnikowego po raz pierwszy, zostanie poproszony o zarejestrowanie preferowanej metody uwierzytelniania wieloskładnikowego, jak pokazano na poniższym zrzucie ekranu:

Napiwek

Jeśli wykonano poprzednie ćwiczenie i włączono uwierzytelnianie wieloskładnikowe dla konta i aplikacji, możesz spróbować uzyskać dostęp do tej aplikacji przy użyciu danego konta użytkownika. Powinien zostać wyświetlony poprzedni przepływ.

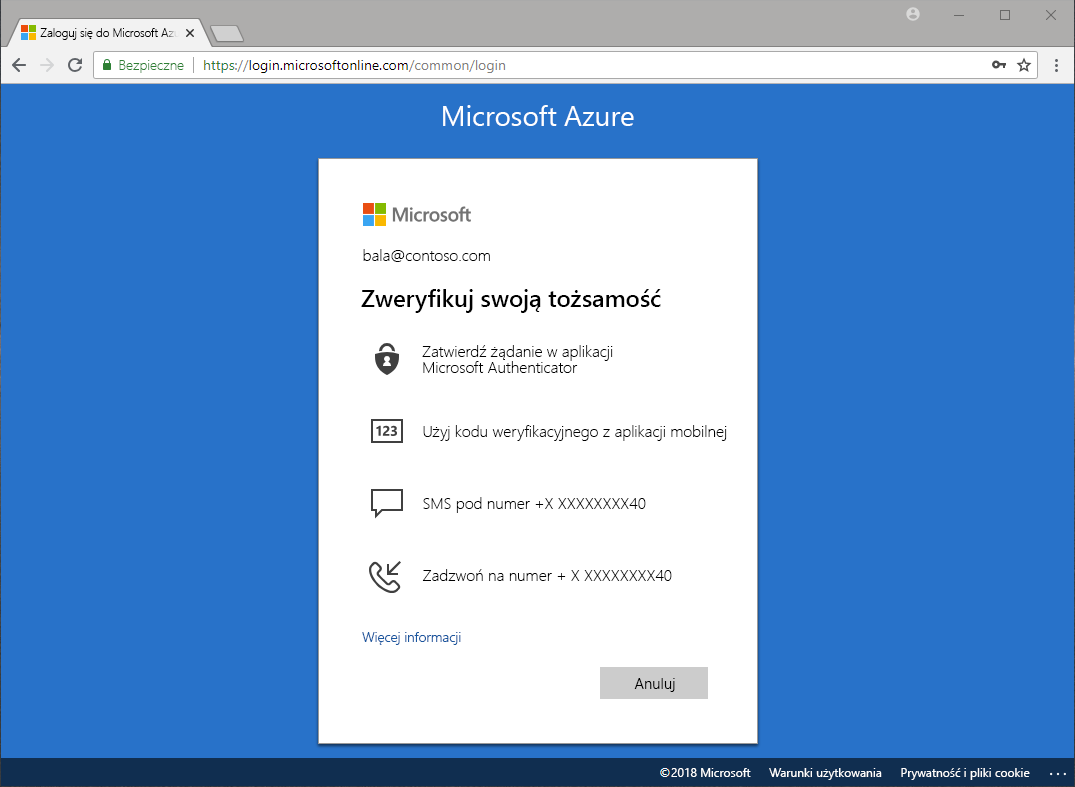

Po zarejestrowaniu się za każdym razem, gdy użytkownicy logują się do usługi lub aplikacji wymagającej uwierzytelniania wieloskładnikowego, proces logowania platformy Azure monituje o podanie informacji o uwierzytelnieniu, jak pokazano na poniższej ilustracji:

Metody uwierzytelniania na platformie Azure

Jak pokazano wcześniej, istnieje kilka możliwych metod uwierzytelniania, które administrator może skonfigurować. Niektóre z nich obsługują również samoobsługowe resetowanie haseł (SSPR), które umożliwia użytkownikom resetowanie hasła przez podanie pomocniczej formy uwierzytelniania. Możesz połączyć tę usługę z uwierzytelnianiem wieloskładnikowym firmy Microsoft, aby złagodzić obciążenie pracowników IT.

W poniższej tabeli wymieniono metody uwierzytelniania i usługi, które mogą z nich korzystać.

| Metoda uwierzytelniania | Usługi |

|---|---|

| Hasło | Microsoft Entra multifactor authentication and SSPR |

| Pytania zabezpieczające | Samoobsługowe resetowanie hasła |

| Adres e-mail | Samoobsługowe resetowanie hasła |

| Windows Hello for Business | Microsoft Entra multifactor authentication and SSPR |

| Klucz zabezpieczeń FIDO2 | Microsoft Entra multifactor authentication and SSPR |

| Aplikacja Microsoft Authenticator | Microsoft Entra multifactor authentication and SSPR |

| Token sprzętowy OATH | Microsoft Entra multifactor authentication and SSPR |

| Token oprogramowania OATH | Microsoft Entra multifactor authentication and SSPR |

| Wiadomość SMS | Microsoft Entra multifactor authentication and SSPR |

| Połączenie głosowe | Microsoft Entra multifactor authentication and SSPR |

| Hasła aplikacji | W niektórych przypadkach uwierzytelnianie wieloskładnikowe firmy Microsoft |

Hasło

Ta metoda jest jedyną, której nie można wyłączyć.

Pytania zabezpieczające

Ta metoda jest dostępna tylko dla kont innych niż administracyjne, które korzystają z funkcji samoobsługowego resetowania hasła.

Pytania zabezpieczające są przechowywane na platformie Azure w sposób gwarantujący prywatność i rozszerzone bezpieczeństwo w obiekcie użytkownika w katalogu. Tylko użytkownicy mogą odpowiedzieć na pytania i tylko podczas rejestracji. Administrator nie może odczytać ani zmienić pytań ani odpowiedzi użytkownika.

Platforma Azure udostępnia 35 wstępnie zdefiniowanych pytań wyświetlanych w formie przetłumaczonej i zlokalizowanej zgodnie z ustawieniami regionalnymi przeglądarki.

Pytania można dostosować przy użyciu interfejsu administracyjnego. Platforma Azure wyświetla je w wprowadzonym języku. Maksymalna długość wynosi 200 znaków.

Adres e-mail

Ta metoda jest dostępna tylko w funkcji samoobsługowego resetowania hasła. Zalecamy unikanie korzystania z konta e-mail, które nie wymaga od użytkowników hasła firmy Microsoft Entra w celu uzyskania do niego dostępu.

Windows Hello for Business

Windows Hello dla firm zapewnia niezawodne, w pełni zintegrowane uwierzytelnianie biometryczne na podstawie rozpoznawania twarzy lub dopasowywania odcisków palców. Windows Hello dla firm, klucze zabezpieczeń FIDO2 i Microsoft Authenticator to rozwiązania bez hasła.

Klucze zabezpieczeń FIDO2

Klucze zabezpieczeń FIDO2 są niefeksowalnymi, opartymi na standardach i bez hasła metodami uwierzytelniania, które mogą być dostępne w dowolnej formie. Fast Identity Online (FIDO) to otwarty standard uwierzytelniania bez hasła.

Użytkownicy mogą zarejestrować się, a następnie wybrać klucz zabezpieczeń FIDO2 w interfejsie logowania jako główny sposób uwierzytelniania. Te klucze zabezpieczeń FIDO2 są zazwyczaj urządzeniami USB, ale mogą również używać połączenia Bluetooth lub NFC.

Klucze zabezpieczeń FIDO2 mogą służyć do logowania się na urządzeniach z systemem Windows 10 dołączonych hybrydą do firmy Microsoft lub Microsoft Entra ID. Mogą oni uzyskać logowanie jednokrotne do swoich zasobów w chmurze i lokalnych. Użytkownicy mogą również zalogować się do obsługiwanych przeglądarek.

Aplikacja Microsoft Authenticator

Ta metoda jest dostępna dla systemów Android i iOS. Użytkownicy mogą zarejestrować swoją aplikację mobilną tutaj.

Aplikacja Microsoft Authenticator pomaga zapobiegać nieautoryzowanemu dostępowi do kont. Wypycha powiadomienie, które pomaga zatrzymać fałszywe transakcje na smartfonie lub tablecie. Użytkownicy wyświetlają powiadomienie i potwierdzają lub odrzucają żądanie.

Użytkownicy mogą używać aplikacji Microsoft Authenticator lub aplikacji innej firmy jako tokenu programowego do generowania kodu weryfikacyjnego OATH. Po wprowadzeniu nazwy użytkownika i hasła użytkownicy wprowadzają kod dostarczony przez aplikację na ekranie logowania. Kod weryfikacyjny stanowi drugą formę uwierzytelniania. Użytkownicy mogą również ustawić aplikację Microsoft Authenticator, aby dostarczyć powiadomienie wypychane wybrane i zatwierdzone w celu zalogowania się.

Tokeny sprzętowe OATH

OATH to otwarty standard, który określa sposób generowania kodów haseł jednorazowych. Microsoft Entra ID obsługuje użycie tokenów OATH-TOTP SHA-1 30-sekundowych lub 60-sekundowych. Klienci mogą uzyskiwać te tokeny od wybranego dostawcy. Klucze tajne są ograniczone do 128 znaków, co może nie być zgodne ze wszystkimi tokenami.

Tokeny oprogramowania OATH

Programowe tokeny OATH to zazwyczaj aplikacje, takie jak aplikacja Microsoft Authenticator i inne aplikacje uwierzytelniające. Microsoft Entra ID generuje tajny klucz lub seed, który jest wprowadzany do aplikacji i używany do generowania każdego OTP.

Wiadomość tekstowa

Kod weryfikacyjny jest wysyłany z platformy Azure na telefon komórkowy przy użyciu wiadomości SMS. Aby kontynuować, użytkownik musi wprowadzić kod w przeglądarce w określonym przedziale czasu.

Połączenie głosowe

Platforma Azure używa zautomatyzowanego systemu głosowego do wywołania numeru, a właściciel używa klawiatury w celu potwierdzenia uwierzytelnienia. Ta opcja nie jest dostępna w warstwie Microsoft Entra w wersji bezpłatnej/próbnej.

Hasło aplikacji

Niektóre aplikacje inne niż przeglądarki nie obsługują uwierzytelniania wieloskładnikowego firmy Microsoft. Jeśli użytkownicy są włączeni na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft i próbują używać aplikacji innych niżbrowser, nie mogą się uwierzytelnić. Hasło aplikacji umożliwia użytkownikom dalsze uwierzytelnianie.

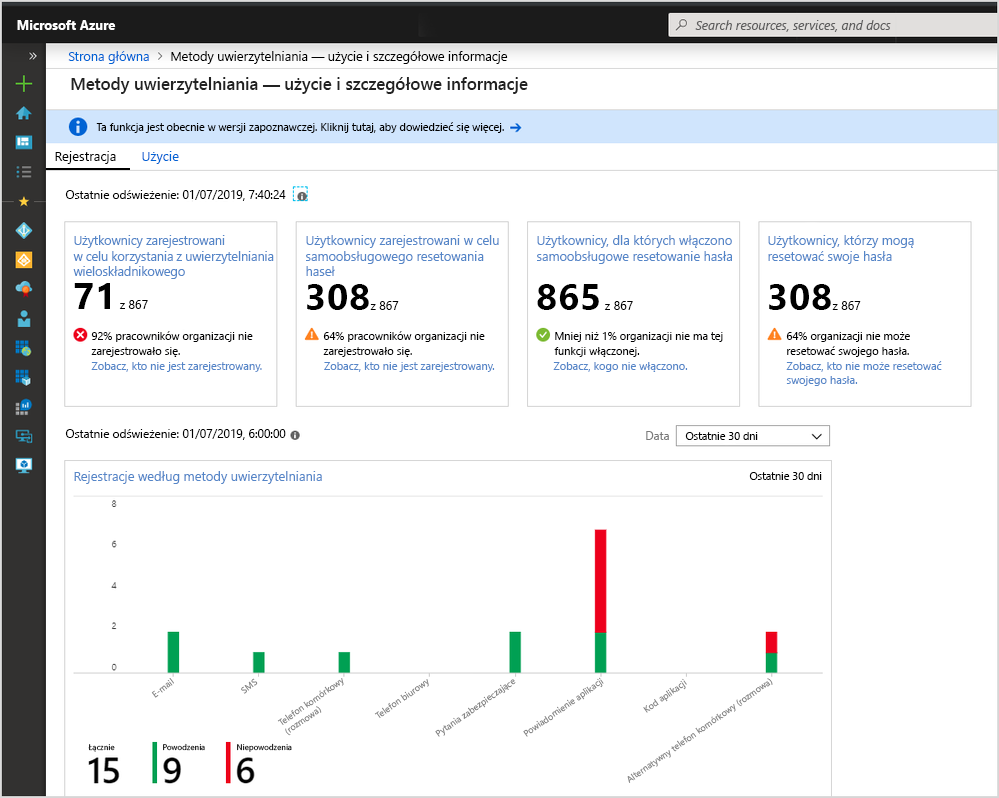

Wdrażanie monitorowania

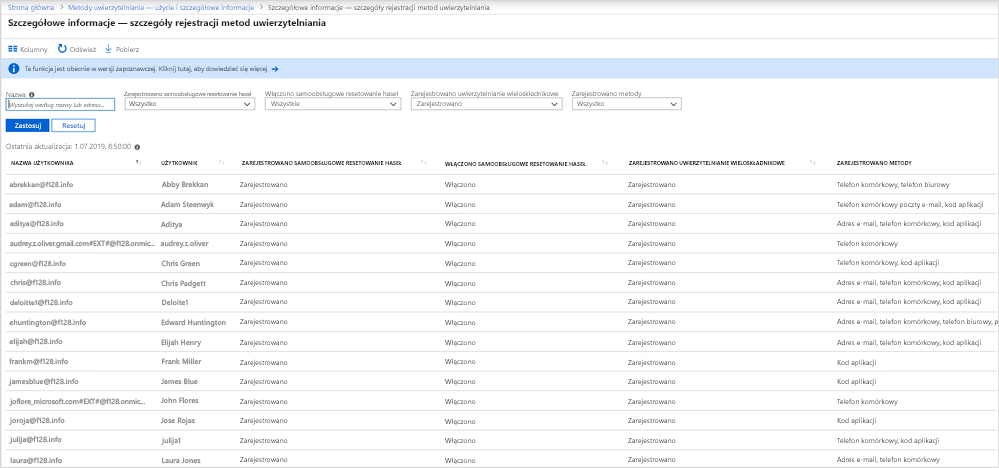

Identyfikator entra firmy Microsoft zawiera widok Użycie i szczegółowe informacje w sekcji Monitorowanie , w której można monitorować działania metod uwierzytelniania. W tym miejscu można wyświetlić wdrożenie usługi MFA i funkcji samoobsługowego resetowania hasła:

Oprócz ogólnych numerów rejestracji można także zobaczyć liczbę powodzeń i niepowodzeń rejestracji dla poszczególnych metod uwierzytelniania. Ten fakt pozwala zrozumieć, które metody uwierzytelniania są najczęściej rejestrowane przez użytkowników i które z nich są łatwe do zarejestrowania. Te dane są obliczane na podstawie dzienników inspekcji z ostatnich 30 dni pochodzących z połączonych środowisk rejestracji informacji zabezpieczających i rejestracji samoobsługowego resetowania hasła.

Klikając wykres, można przechodzić do szczegółów i wyświetlać najnowsze informacje z inspekcji rejestracji dla poszczególnych użytkowników.

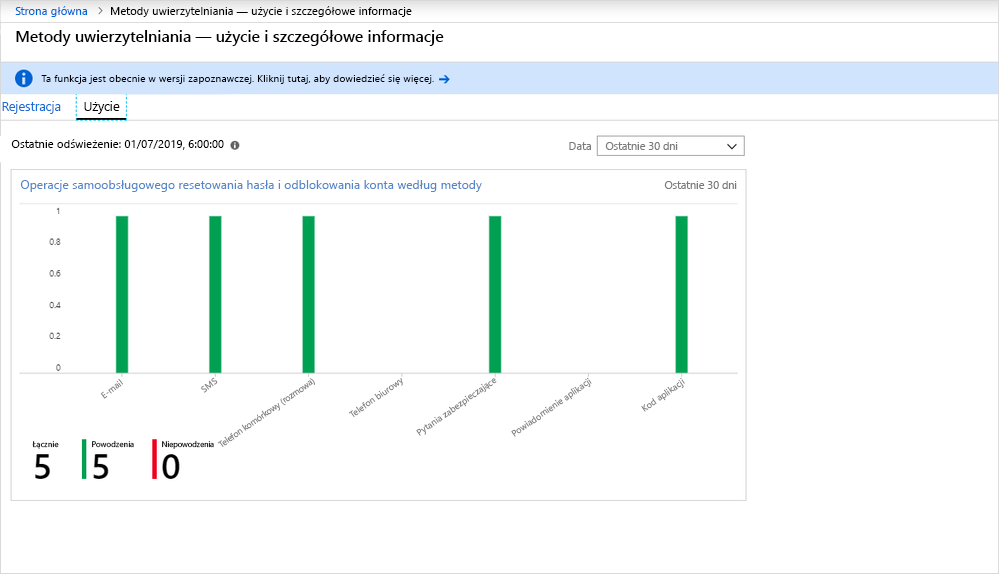

Więcej informacji na temat użycia samoobsługowego resetowania hasła w organizacji można znaleźć na karcie Użycie w widoku głównym, jak pokazano na poniższej ilustracji: