Ćwiczenie — kierowanie ruchu sieciowego przez usługę Azure Firewall

W poprzednim ćwiczeniu wdrożono usługę Azure Firewall. Teraz musisz kierować cały ruch sieciowy przez zaporę i filtrować ruch przy użyciu reguł zapory. Gdy skończysz, usługa Azure Firewall będzie chronić wychodzący ruch sieciowy dla usługi Azure Virtual Desktop.

Przekieruj cały ruch przez zaporę

W przypadku podsieci używanej przez pulę hostów skonfiguruj domyślną trasę ruchu wychodzącego, aby przejść przez zaporę. Wykonasz następujące trzy kroki:

- Utwórz tabelę tras w tej samej grupie zasobów co maszyny wirtualne i zapory puli hostów.

- Skojarz tabelę routingu z podsiecią, z której korzystają maszyny wirtualne w puli hostów.

- W tabeli tras dodaj trasę do zapory.

Po wykonaniu tych kroków cały ruch będzie kierowany do usługi Azure Firewall.

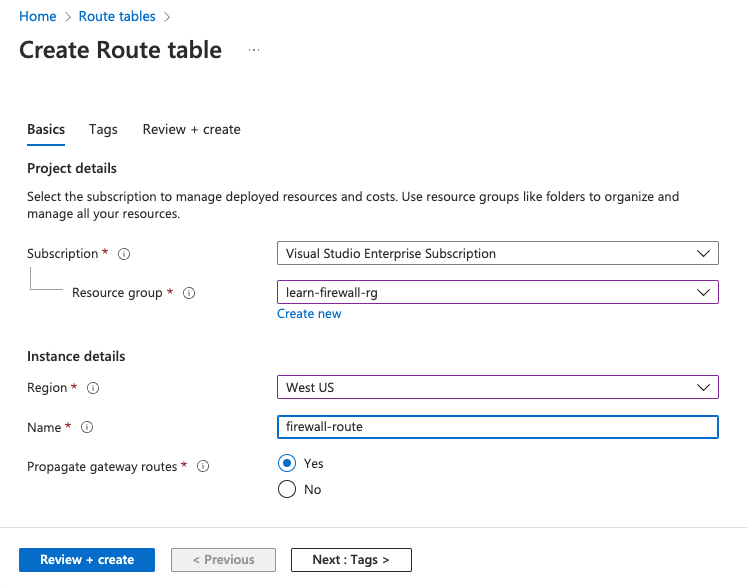

Tworzenie tabeli tras

Najpierw utworzysz tabelę tras o nazwie firewall-route.

Wybierz pozycję + Utwórz.

Użyj następujących wartości:

Pole Wartość Subskrypcja Twoja subskrypcja Grupa zasobów learn-firewall-rg Region Wybierz tę samą lokalizację, która była wcześniej używana. Nazwa zapora sieciowa - trasa

Wybierz Przejrzyj + utwórz>Utwórz.

Po zakończeniu wdrażania wybierz pozycję Przejdź do zasobu.

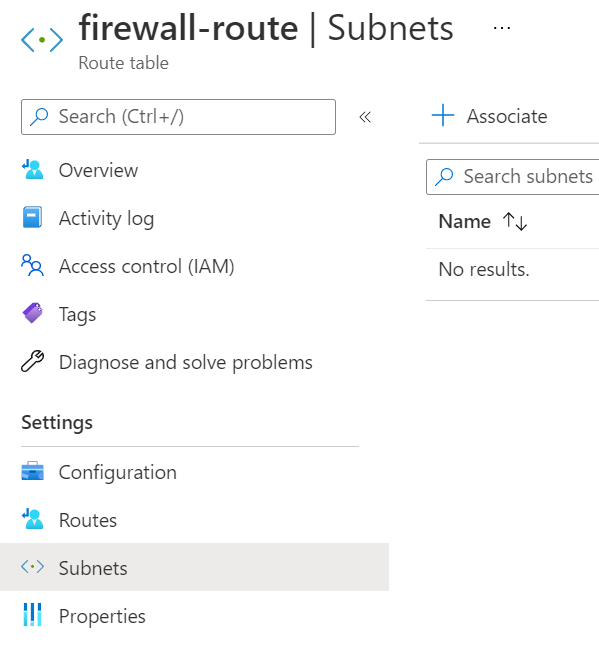

Kojarzenie tabeli tras z podsiecią obciążenia

Teraz skojarzysz trasę zapory z podsiecią puli hostów.

Na trasie zapory , w sekcji Ustawienia , wybierz Podsieci .

Wybierz + Przypisz.

Wybierz następujące wartości:

Pole Wartość Sieć wirtualna hostVNet Podsieć hostSubnet Wybierz OK i poczekaj na dodanie skojarzenia.

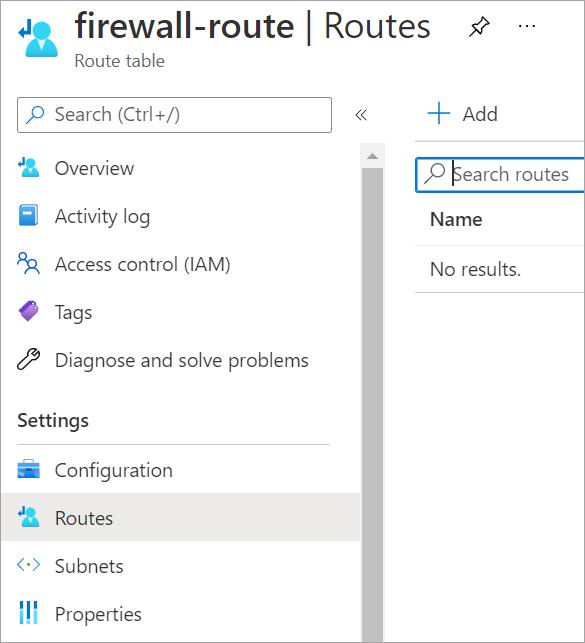

Dodawanie trasy do tabeli tras

Ostatnim krokiem jest dodanie trasy do usługi Azure Firewall w tabeli tras. Po wykonaniu tego kroku cały ruch sieciowy w sieci wirtualnej puli hostów będzie kierowany przez usługę Azure Firewall.

W obszarze Ustawienia wybierz Trasy .

Wybierz pozycję + Dodaj.

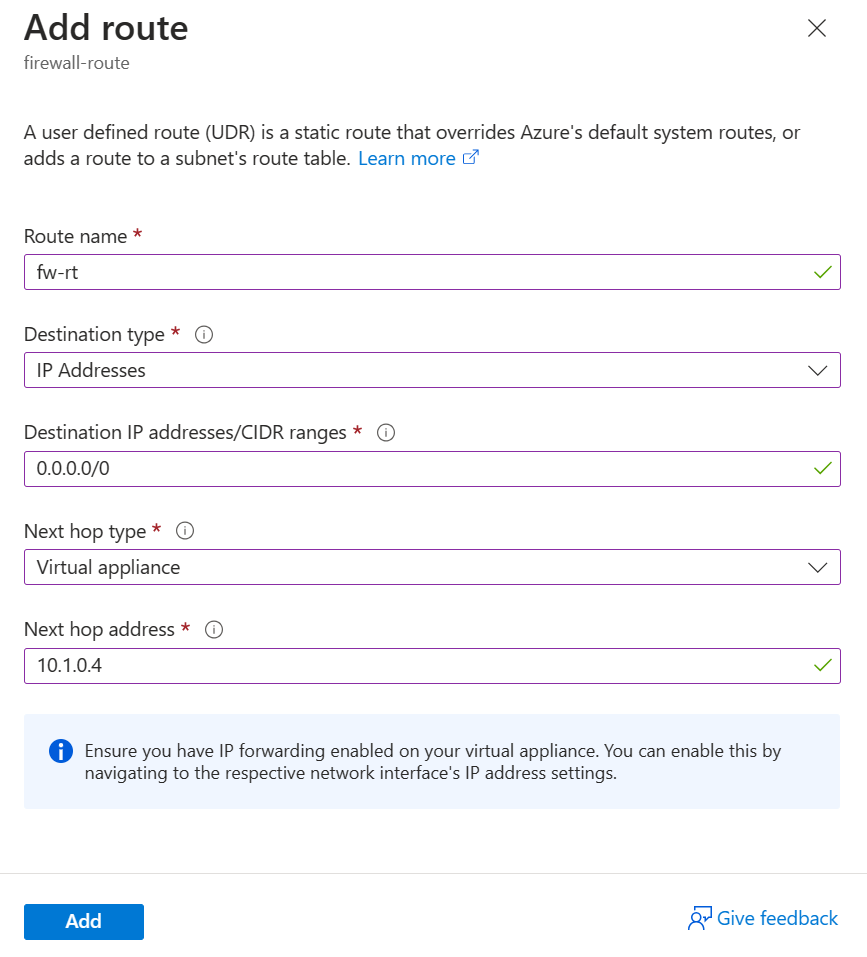

Wprowadź następujące wartości:

Pole Wartość Nazwa trasy fw-rt Typ miejsca docelowego Adresy IP Docelowe adresy IP/zakresy CIDR 0.0.0.0/0 Typ następnego przeskoku Urządzenie wirtualne Adres następnego przeskoku Wklej prywatny adres IP zapory z poprzedniej lekcji ćwiczenia. Można to znaleźć na stronie zapory jako prywatny adres IP zapory.

Wybierz pozycję Dodaj.

Tworzenie kolekcji reguł aplikacji

Domyślnie zapora odmawia dostępu do wszystkich elementów, dlatego należy skonfigurować warunki, w których ruch jest dozwolony przez zaporę.

Utwórz kolekcję reguł aplikacji z regułami, aby umożliwić usłudze Azure Virtual Desktop dostęp do kilku w pełni kwalifikowanych nazw domen (FQDN).

W witrynie Azure Portal wyszukaj i wybierz zapory .

Wybierz zaporę sieciową learn-fw.

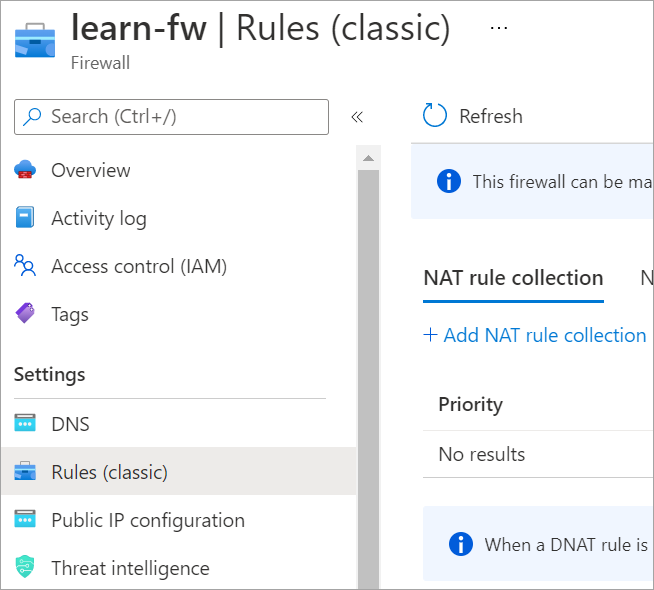

W obszarze Ustawieniawybierz pozycję Reguły (klasyczne).

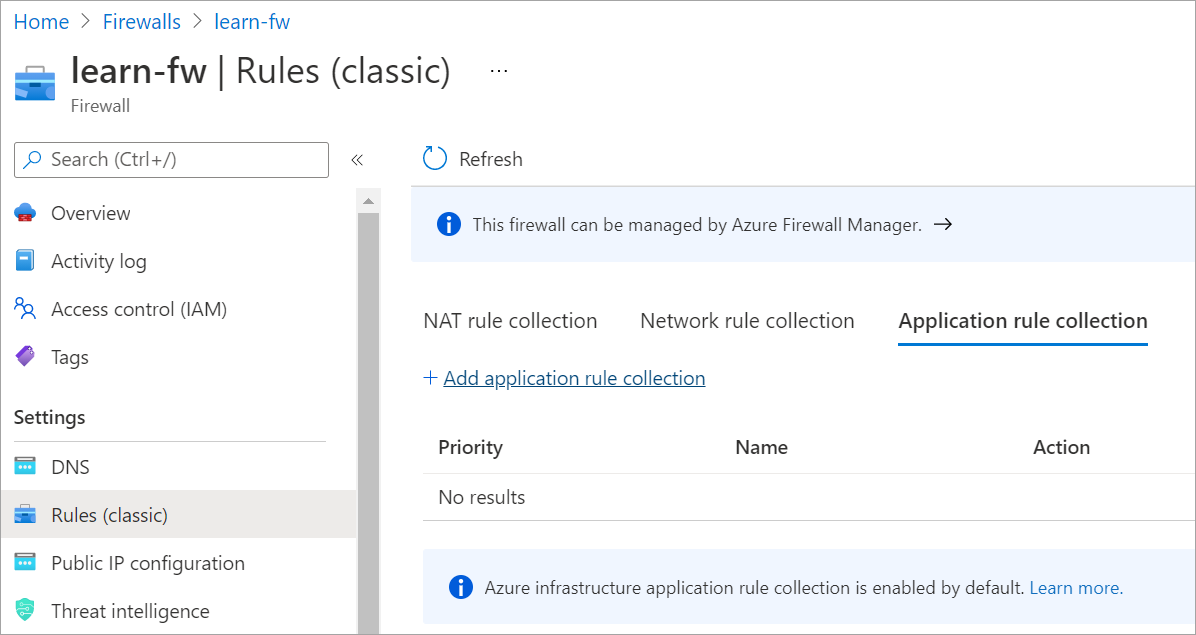

Wybierz kartę kolekcji reguł aplikacji, a następnie wybierz pozycję Dodaj kolekcję reguł aplikacji.

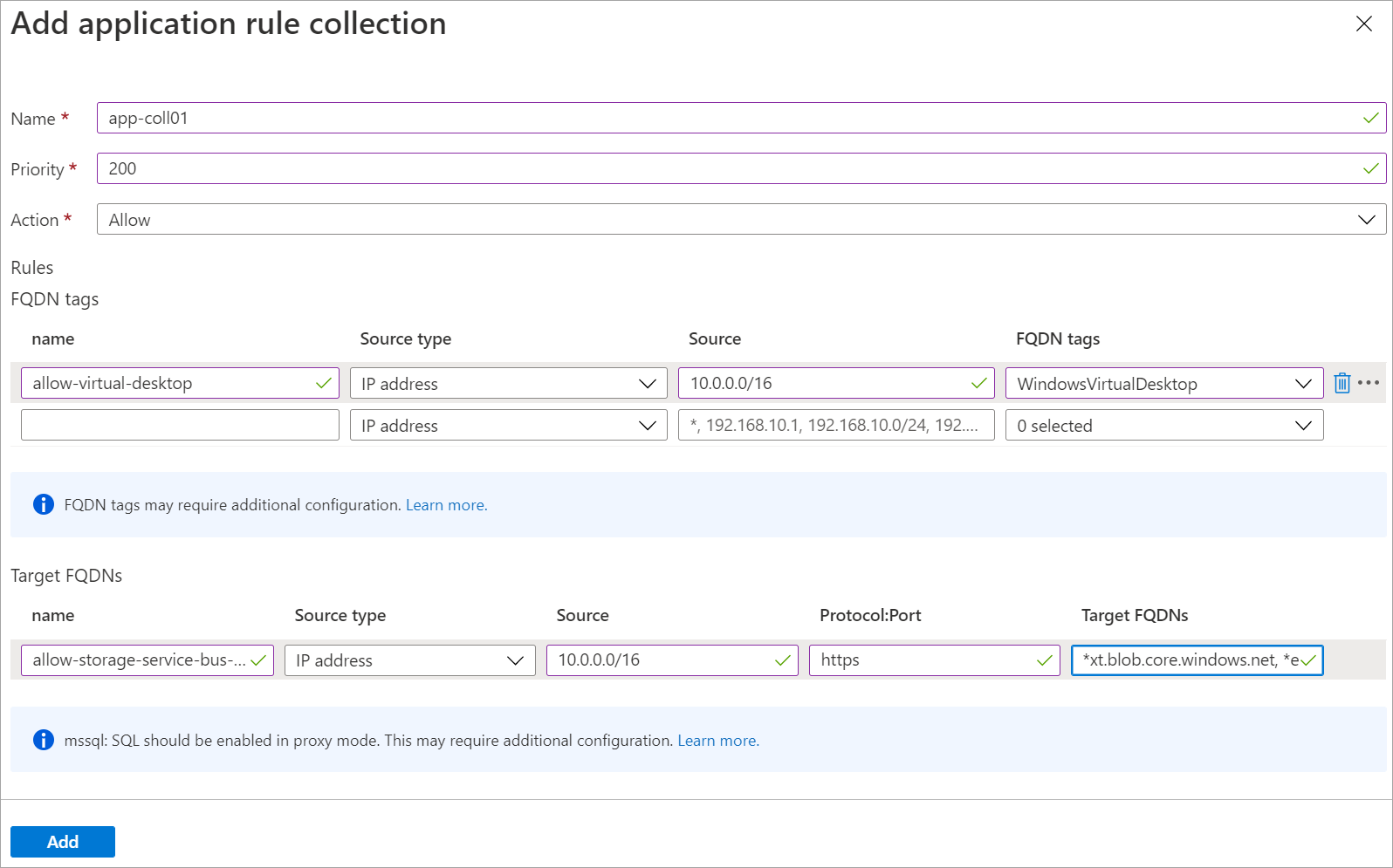

Wprowadź następujące informacje:

Pole Wartość Nazwa app-coll01 Priorytet 200 Akcja Zezwolić W sekcji Reguły , w obszarze tagów FQDN , wprowadź następujące informacje:

Pole Wartość Nazwa Zezwól-na-wirtualny-pulpit Typ źródła Adres IP Źródło Przestrzeń adresowa hostVNet, na przykład 10.0.0.0/16 Tagi FQDN Windows Virtual Desktop W obszarze reguły wprowadź następujące informacje w sekcji docelowych nazw FQDN:

Pole Wartość Nazwa zezwól-na-konta-usługi-magazynowej-bus Typ źródła Adres IP Źródło Przestrzeń adresowa hostVNet, na przykład 10.0.0.0/16 Protokół:Port https Docelowe nazwy FQDN *xt.blob.core.windows.net,*eh.servicebus.windows.net,*xt.table.core.windows.netPo zakończeniu formularz wygląda jak na poniższej ilustracji:

Wybierz pozycję Dodaj.

Tworzenie kolekcji reguł sieciowych

Załóżmy, że w naszym scenariuszu są używane usługi Microsoft Entra Domain Services (Microsoft Entra Domain Services), więc nie trzeba tworzyć reguły sieciowej, aby zezwolić na usługę DNS. Należy jednak utworzyć regułę zezwalania na ruch z maszyn wirtualnych usługi Azure Virtual Desktop do usługi aktywacji systemu Windows. Aby nasza reguła sieciowa zezwalała na Usługi Zarządzania Kluczami (KMS), użyj docelowego adresu IP serwera KMS dla globalnej chmury Azure.

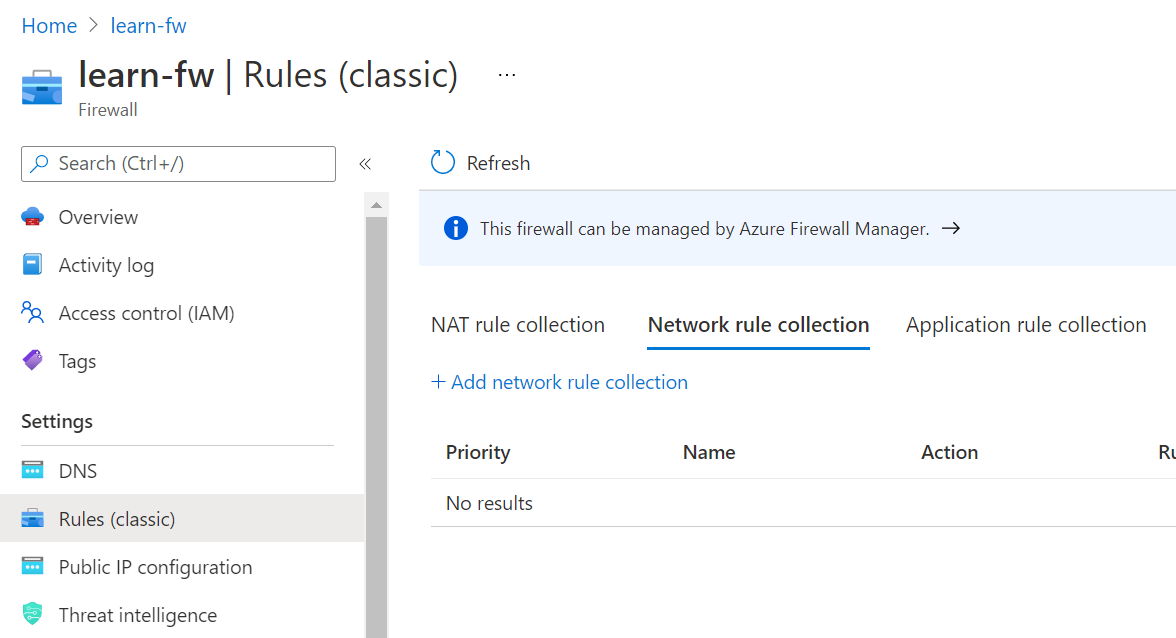

Na learn-fw>Rules (klasyczne)wybierz kolekcję reguł sieciowych.

Wybierz kartę Kolekcja reguł sieciowych, a następnie wybierz pozycję Dodaj kolekcję reguł sieciowych.

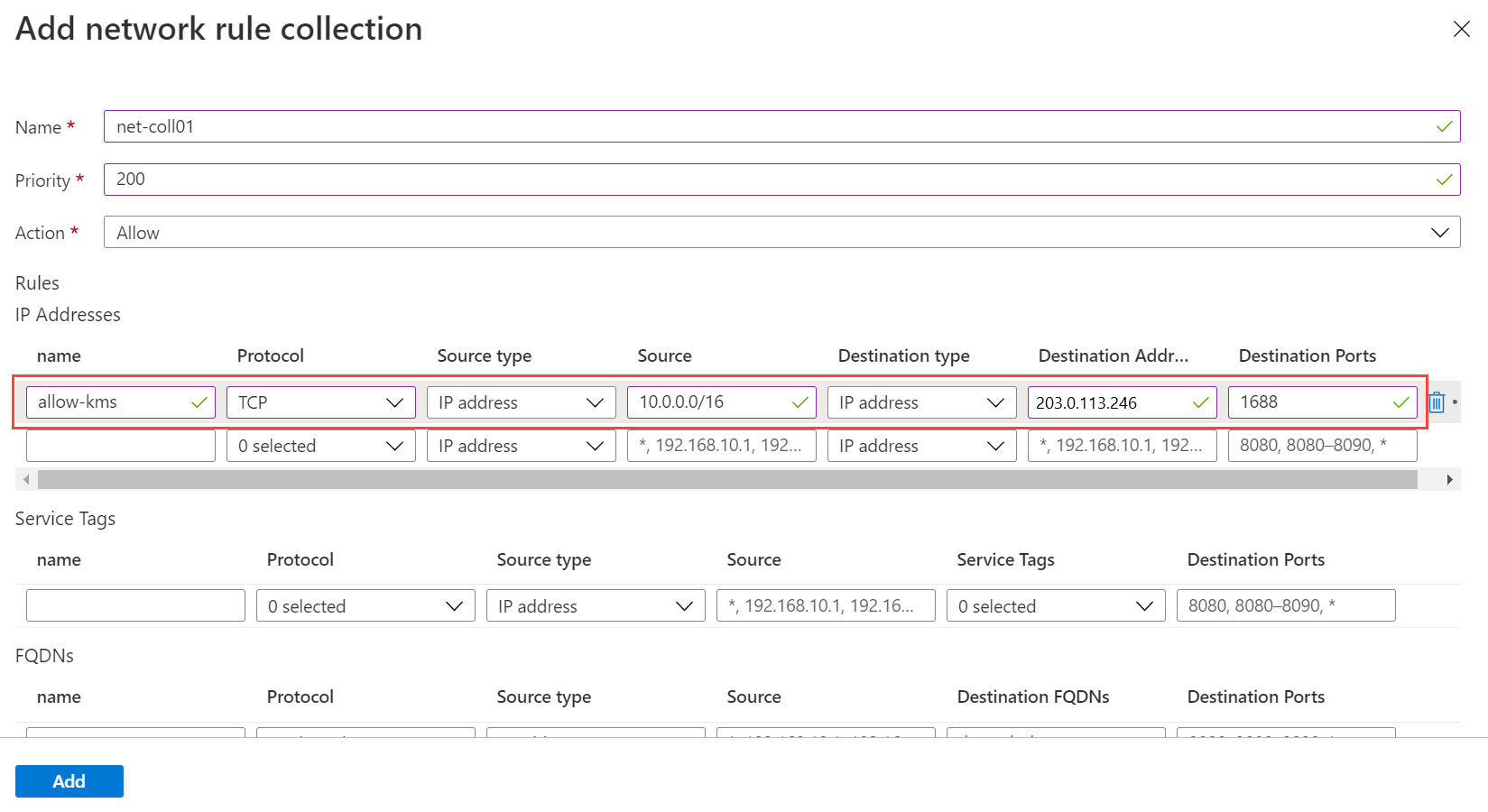

Wprowadź następujące informacje:

Pole Wartość Nazwa net-coll01 Priorytet 200 Akcja Zezwól W obszarze reguły w sekcji adresy IP wprowadź następujące informacje:

Pole Wartość Nazwa Zezwalaj na KMS Protokół TCP Typ źródła Adres IP Źródło Przestrzeń adresowa hostVNet, na przykład 10.0.0.0/16 Typ miejsca docelowego Adres IP Adres docelowy 23.102.135.246 Porty docelowe 1688 Gdy skończysz, formularz wygląda jak na poniższej ilustracji:

Wybierz pozycję Dodaj.

Sprawdź swoją pracę

W tym momencie cały ruch sieciowy dla usługi Azure Virtual Desktop został przekierowany przez zaporę. Upewnijmy się, że zapora działa zgodnie z oczekiwaniami. Wychodzący ruch sieciowy z puli hostów powinien być filtrowany przez zaporę sieciową do usługi Azure Virtual Desktop. Możesz sprawdzić, czy zapora zezwala na ruch do usługi, kontrolując status komponentów usługi.

W usłudze Azure Cloud Shell uruchom następujące polecenie:

"rdgateway", "rdbroker","rdweb"|% ` {Invoke-RestMethod -Method:Get ` -Uri https://$_.wvd.microsoft.com/api/health}|ft ` -Property Health,TimeStamp,ClusterUrlPowinieneś uzyskać wyniki podobne do następujących, gdzie wszystkie trzy komponenty usług są oznaczone jako zdrowe.

Health TimeStamp ClusterUrl ------ --------- ---------- RDGateway is Healthy 7/2/2021 6:00:00 PM https://rdgateway-c101-cac-r1.wvd.microsoft.com/ RDBroker is Healthy 7/2/2021 6:00:00 PM https://rdbroker-c100-cac-r1.wvd.microsoft.com/ RDWeb is Healthy 7/2/2021 6:00:00 PM https://rdweb-c100-cac-r1.wvd.microsoft.com/Jeśli jeden lub więcej składników nie jest sprawny, zapora nie działa zgodnie z oczekiwaniami.