Zezwalaj na wychodzący dostęp sieciowy do usługi Azure Virtual Desktop

Podczas planowania wdrożenia usługi Azure Firewall w celu ochrony obciążenia, takiego jak usługa Azure Virtual Desktop, musisz wiedzieć, jakie reguły należy wdrożyć, aby zezwolić na odpowiedni ruch sieciowy.

W przykładzie firmy księgowej pamiętaj, że nie można mieć żadnego nieautoryzowanego ruchu sieciowego w środowisku usługi Azure Virtual Desktop. Chcesz ograniczyć wychodzący ruch sieciowy dla usługi Azure Virtual Desktop przy użyciu usługi Azure Firewall.

Aby usługa Azure Virtual Desktop działała, pula hostów wymaga wychodzącego dostępu do Internetu do usługi Azure Virtual Desktop. Pula hostów może również wymagać wychodzącego dostępu do Internetu dla użytkowników.

Tworzenie reguł zapory

Aby zezwolić na odpowiedni ruch sieciowy dla usługi Azure Virtual Desktop, należy utworzyć reguły zapory aplikacji i sieci. Należy zezwolić na wychodzący dostęp do sieci dla puli hostów do usługi Azure Virtual Desktop i usług pomocniczych. W zależności od potrzeb organizacji możesz włączyć bezpieczny, wychodzący dostęp do Internetu dla użytkowników końcowych.

Konfigurowanie reguł aplikacji

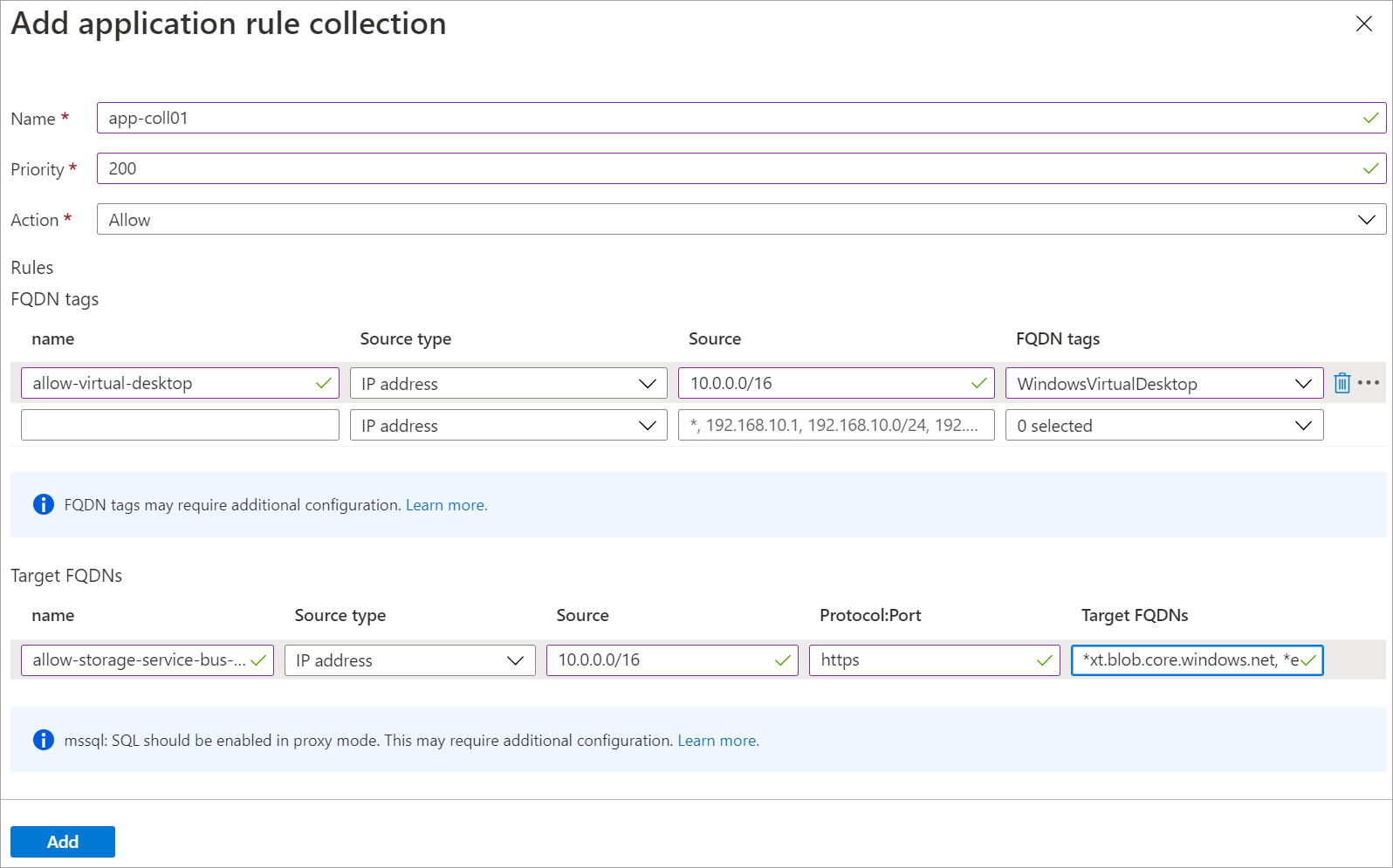

Aby zezwolić na wychodzący dostęp do sieci puli hostów do usługi Azure Virtual Desktop, utwórz kolekcję reguł aplikacji z następującymi dwiema regułami:

| Reguła | opis |

|---|---|

| Zezwalaj na usługę Azure Virtual Desktop | Użyj tagu FQDN WindowsVirtualDesktop , aby zezwolić na ruch z sieci wirtualnej puli hostów. |

| Zezwalaj na konta magazynu i usługi Service Bus | Użyj docelowych nazw FQDN, aby zezwolić na dostęp z sieci wirtualnej puli hostów do zestawu kont magazynu i magistrali usług używanych przez pulę hostów. Użyj nazw FQDN z symbolami wieloznacznymi, aby włączyć wymagany dostęp lub, aby być bardziej restrykcyjne, dodaj dokładne nazwy FQDN. |

W poniższej tabeli przedstawiono opcje docelowe, których można użyć do utworzenia reguły zezwalania na konta magazynu i usługi Service Bus:

| Opcje | Nazwy FQDN do użycia |

|---|---|

| Nazwa FQDN symbolu wieloznakowego | *xt.blob.core.windows.net, *eh.servicebus.windows.net |

| Dokładne nazwy FQDN | Użyj następującego zapytania usługi Log Analytics w dziennikach usługi Azure Monitor, aby wyświetlić listę dokładnych wymaganych nazw FQDN używanych przez pulę hostów. |

AzureDiagnostics

| where Category == "AzureFirewallApplicationRule"

| search "Deny"

| search "gsm*eh.servicebus.windows.net" or "gsm*xt.blob.core.windows.net"

| parse msg_s with Protocol " request from " SourceIP ":" SourcePort:int " to " FQDN ":" *

| project TimeGenerated,Protocol,FQDN

Po dodaniu obu reguł kolekcja reguł będzie wyglądać podobnie do poniższego zrzutu ekranu:

W następnym ćwiczeniu omówisz konkretne kroki tworzenia kolekcji reguł aplikacji.

Konfigurowanie reguł sieci

Aby umożliwić działanie usługi Azure Virtual Desktop, należy dodać reguły usługi Azure Firewall dla systemu DNS i usługi aktywacji systemu Windows.

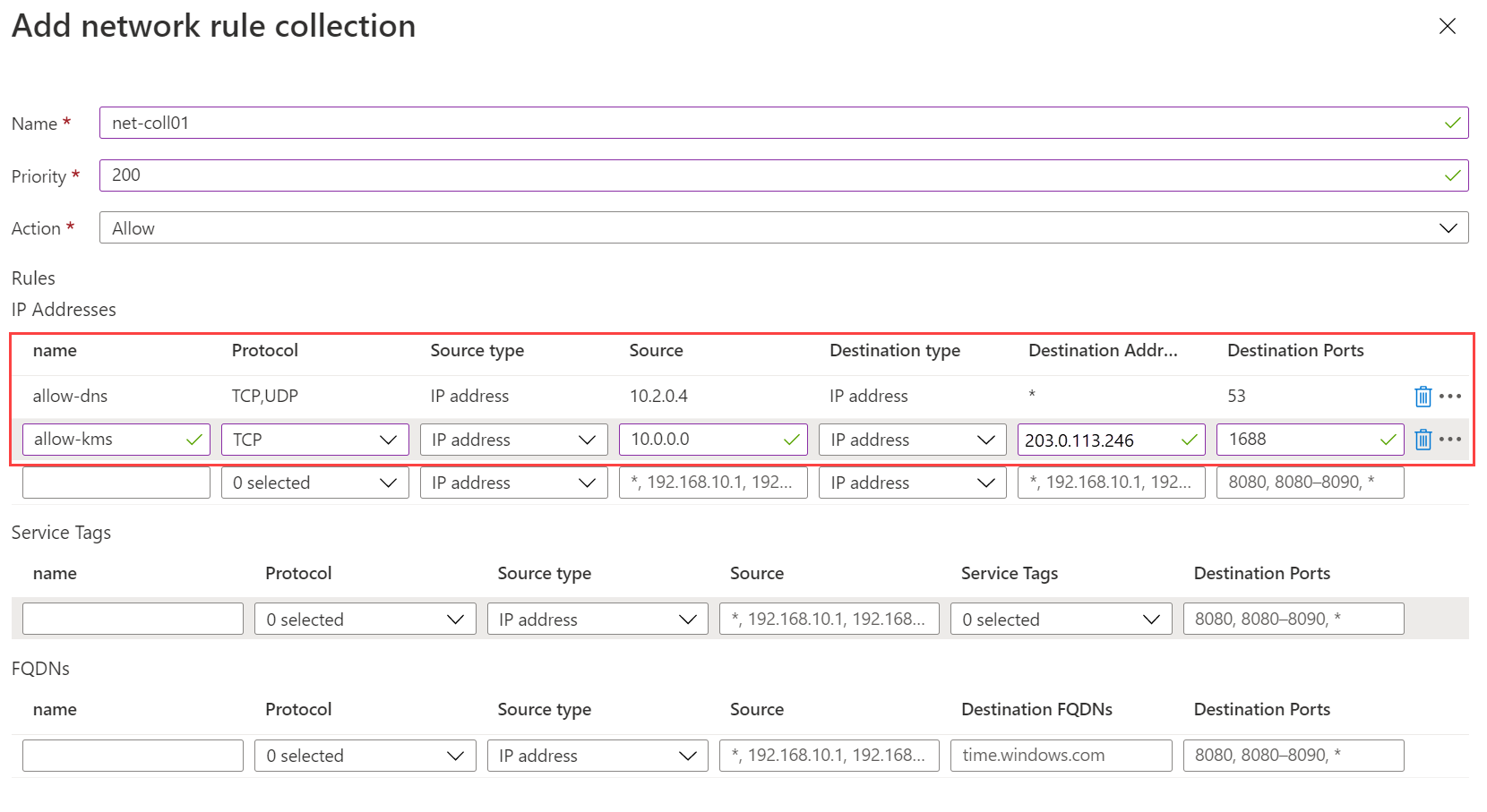

Utwórz kolekcję reguł sieciowych i dodaj następujące reguły:

| Reguła | opis |

|---|---|

| Zezwalaj na system DNS | Zezwalaj na ruch z prywatnego adresu IP serwera domena usługi Active Directory do * dla portów TCP i UDP 53. Niektóre wdrożenia mogą nie wymagać reguł DNS. Na przykład usługa Microsoft Entra Domain Services przekazuje zapytania DNS do usługi Azure DNS pod adresem 168.63.129.16. |

| Zezwalaj na usługi KMS | Zezwalaj na ruch z maszyn wirtualnych usługi Azure Virtual Desktop do portu TCP usługi aktywacji systemu Windows 1688. |

Po dodaniu obu reguł sieci kolekcja reguł będzie wyglądać podobnie do poniższego zrzutu ekranu:

W następnym ćwiczeniu omówisz konkretne kroki tworzenia kolekcji reguł sieciowych.

Zezwalaj na bezpieczny wychodzący dostęp do Internetu dla użytkowników

Może być konieczne utworzenie większej liczby reguł aplikacji i sieci usługi Azure Firewall, jeśli chcesz zezwolić użytkownikom na wychodzący dostęp do Internetu.

Jeśli masz dobrze zdefiniowaną listę dozwolonych miejsc docelowych, takich jak platforma Microsoft 365, użyj aplikacji usługi Azure Firewall i reguł sieciowych, aby kierować ruch użytkowników końcowych bezpośrednio do miejsc docelowych. Aby uzyskać informacje o adresie IP i usłudze sieci Web adresu URL usługi Office 365, zobacz zasoby wymienione w sekcji Podsumowanie tego modułu.

Możesz odfiltrować wychodzący ruch internetowy użytkowników przy użyciu istniejącej, lokalnej, bezpiecznej bramy internetowej. W tym celu można skonfigurować przeglądarki internetowe lub inne aplikacje uruchamiane w puli hostów usługi Azure Virtual Desktop z jawną konfiguracją serwera proxy. Na przykład możesz użyć opcji wiersza polecenia przeglądarki Microsoft Edge, aby skonfigurować ustawienia serwera proxy. Te ustawienia serwera proxy mają wpływ tylko na dostęp do Internetu dla użytkowników i zezwalają na ruch wychodzący usługi Azure Virtual Desktop bezpośrednio za pośrednictwem usługi Azure Firewall. Aby uzyskać więcej informacji, zobacz zasoby wymienione w sekcji Podsumowanie tego modułu.