Informacje na temat ochrony urządzeń i zarządzania nimi

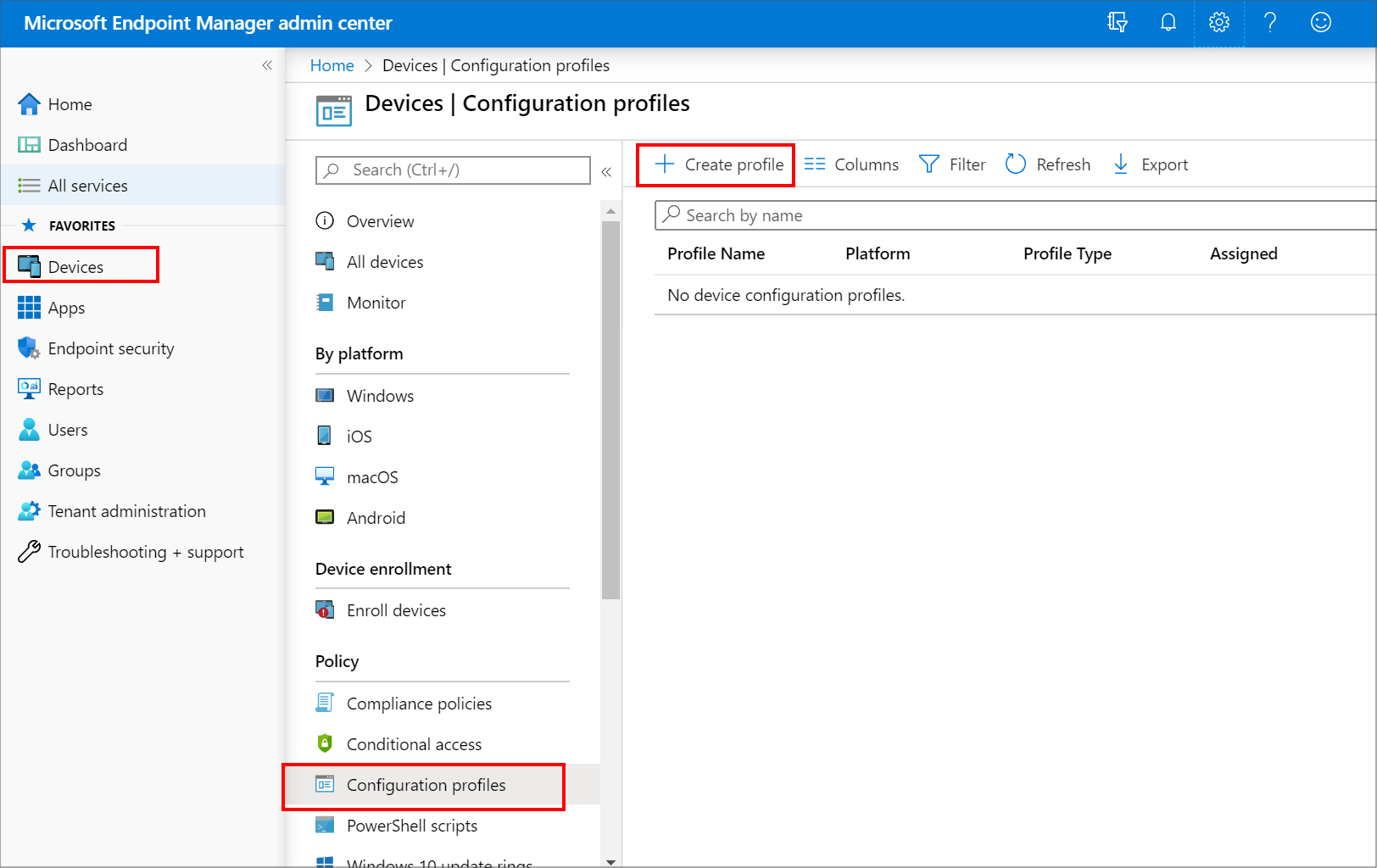

W ramach działań związanych z ochroną punktów końcowych możesz tworzyć i stosować zasady dotyczące urządzeń. Usługa Microsoft Intune ułatwia ochronę zarządzanych urządzeń i danych przechowywanych na tych urządzeniach. Chronione urządzenia są również nazywane urządzeniami zarządzanymi. Usługa Intune zawiera ustawienia i funkcje, które można włączać lub wyłączać dla różnych urządzeń w organizacji. Te ustawienia i funkcje są dodawane do profilów konfiguracji. Profile można tworzyć dla różnych urządzeń i różnych platform, w tym dla systemów iOS/iPadOS, macOS, Android, Android Enterprise i Windows. Następnie użyj usługi Intune, aby zastosować lub "przypisać" profil do urządzeń.

Typy zasad urządzeń

Zasady urządzeń umożliwiają wykonywanie kilku różnych typów akcji w celu ochrony urządzeń. Zasady urządzeń zezwalają na przykład na następujące typy akcji na urządzeniach w organizacji:

- Ogranicz

- Reset

- Wymagaj

- Konfigurowanie

- Ochrona

- Kontrolka

- Wycofaj

Przykłady zasad konfiguracji urządzeń

Zasady konfiguracji usługi Intune pomagają chronić i konfigurować urządzenia, umożliwiając kontrolowanie wielu ustawień i funkcji. Możesz na przykład:

- Ogranicz korzystanie z funkcji sprzętowych na urządzeniu, takich jak aparat lub Bluetooth.

- Zresetować kod dostępu, gdy użytkownik zablokuje urządzenie.

- Wymagać, aby urządzenia były zgodne z wymaganiami dotyczącymi ochrony wdrożonymi w organizacji, na przykład aby dostęp do każdego urządzenia był możliwy po wprowadzeniu kodu PIN.

- Konfigurować aplikacje zgodne i niezgodne. Otrzymasz alert, jeśli zainstalowano niezgodną aplikację (a niektóre platformy mogą rzeczywiście zablokować instalację).

- Chronić aplikacje i używane przez nie dane.

- Ochrona urządzeń na podstawie tożsamości przez dodanie dodatkowej warstwy ochrony do urządzeń.

- Kontrolować ustawienia funkcji Windows Hello dla firm, która jest alternatywną metodą logowania dla systemu Windows 10 i nowszych.

- Wycofać urządzenie i usunąć dane.

- Skonfiguruj pocztę e-mail, zezwalając użytkownikom końcowym na dostęp do firmowej poczty e-mail na swoich urządzeniach osobistych bez żadnej wymaganej konfiguracji.