Informacje o wdrażaniu reguł zabezpieczeń

Za pomocą węzła Zabezpieczenia punktu końcowego w usłudze Microsoft Intune można skonfigurować zabezpieczenia urządzeń i zarządzać zadaniami zabezpieczeń dla urządzeń, gdy te urządzenia są zagrożone. Zasady zabezpieczeń punktu końcowego zostały zaprojektowane tak, aby ułatwić skoncentrowanie się na zabezpieczeniach urządzeń i ograniczeniu ryzyka. Dostępne zadania ułatwiają identyfikowanie zagrożonych urządzeń, korygowanie tych urządzeń i przywracanie ich do zgodnego lub bezpieczniejszego stanu.

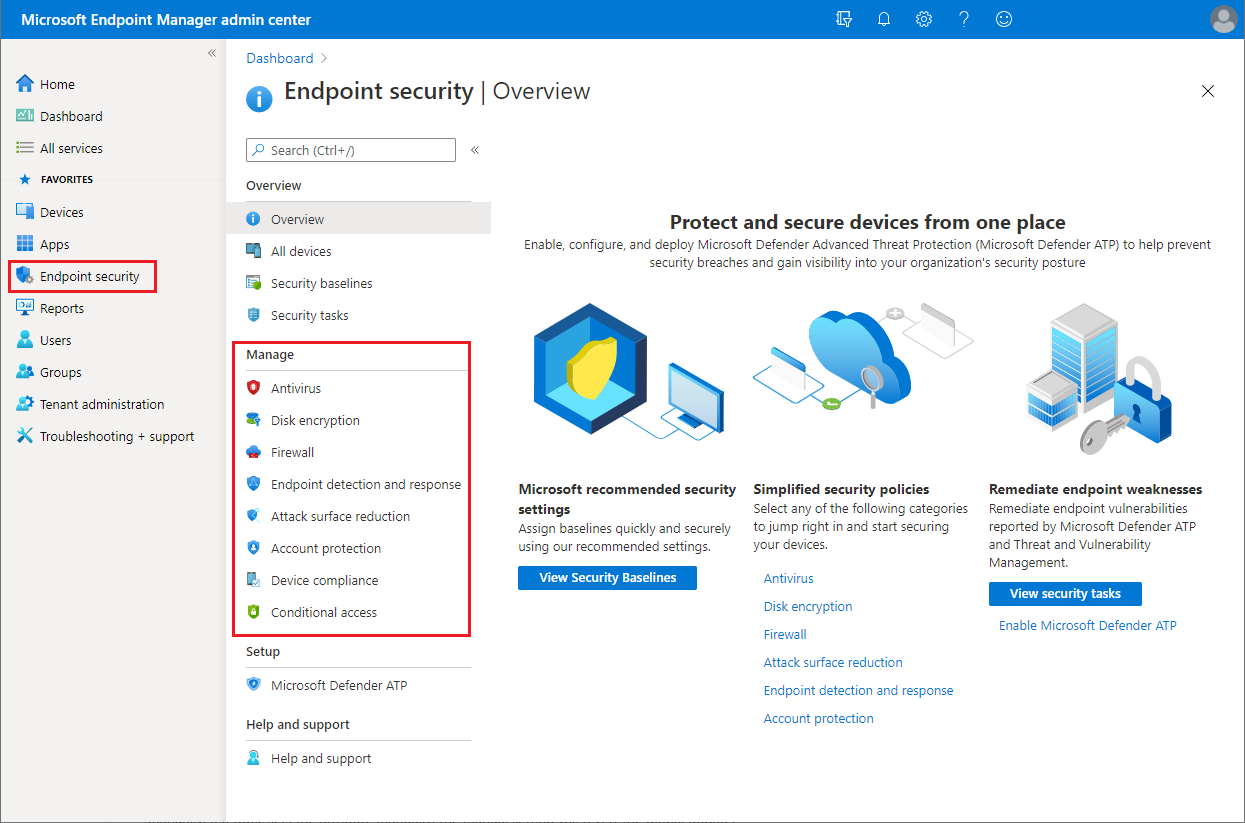

Węzeł Zabezpieczenia punktu końcowego grupuje narzędzia dostępne za pośrednictwem usługi Intune, których używasz do zapewnienia bezpieczeństwa urządzeń:

- Przejrzyj stan wszystkich zarządzanych urządzeń: możesz wyświetlić zgodność urządzeń na wysokim poziomie i przejść do szczegółów określonych urządzeń, aby zrozumieć, które zasady zgodności nie są spełnione, aby można je było rozwiązać.

- Wdrażanie punktów odniesienia zabezpieczeń, które ustanawiają konfiguracje zabezpieczeń najlepszych rozwiązań dla urządzeń: usługa Intune obejmuje punkty odniesienia zabezpieczeń dla urządzeń z systemem Windows i rosnącą listę aplikacji, takich jak Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Edge. Punkty odniesienia zabezpieczeń to wstępnie skonfigurowane grupy ustawień systemu Windows, które ułatwiają stosowanie znanej grupy ustawień i wartości domyślnych zalecanych przez odpowiednie zespoły ds. zabezpieczeń. Za pomocą punktów odniesienia zabezpieczeń można szybko wdrożyć konfigurację najlepszych rozwiązań dotyczących ustawień urządzeń i aplikacji w celu ochrony użytkowników i urządzeń. Punkty odniesienia zabezpieczeń są obsługiwane dla urządzeń z systemem Windows 10 w wersji 1809 lub nowszej.

- Zarządzanie konfiguracjami zabezpieczeń na urządzeniach za pomocą ściśle ukierunkowanych zasad: każda zasada zabezpieczeń punktu końcowego koncentruje się na aspektach zabezpieczeń urządzeń, takich jak oprogramowanie antywirusowe, szyfrowanie dysków, zapory i kilka obszarów udostępnianych za pośrednictwem integracji z Ochrona punktu końcowego w usłudze Microsoft Defender.

- Ustanów wymagania dotyczące urządzeń i użytkowników za pomocą zasad zgodności: W przypadku zasad zgodności należy ustawić reguły urządzeń i użytkowników, które muszą spełniać, aby można je było uznać za zgodne. Reguły mogą obejmować wersje systemu operacyjnego, wymagania dotyczące haseł, poziomy zagrożeń urządzeń i nie tylko. Po zintegrowaniu z zasadami dostępu warunkowego firmy Microsoft Entra w celu wymuszania zasad zgodności można uruchomić bramę dostępu do zasobów firmy zarówno dla zarządzanych urządzeń, jak i urządzeń, które nie są jeszcze zarządzane. Zasady zabezpieczeń punktu końcowego to jedna z kilku metod w usłudze Intune do konfigurowania ustawień na urządzeniach. Podczas zarządzania ustawieniami ważne jest, aby zrozumieć, jakie inne metody są używane w środowisku, które mogą konfigurować urządzenia i unikać konfliktów.

- Integracja usługi Intune z Ochrona punktu końcowego w usłudze Microsoft Defender: dzięki integracji z Ochrona punktu końcowego w usłudze Microsoft Defender uzyskujesz dostęp do zadań zabezpieczeń. Zadania zabezpieczeń ściśle łączą Ochrona punktu końcowego w usłudze Microsoft Defender i usługę Intune. Pomagają one zespołowi ds. zabezpieczeń identyfikować zagrożone urządzenia i przekazać szczegółowe kroki korygowania administratorom usługi Intune, którzy mogą następnie działać.

- Integrowanie programu Configuration Manager z Ochrona punktu końcowego w usłudze Microsoft Defender: korzystanie z dołączania dzierżawy w scenariuszu zarządzania współzarządzanymi punktami końcowymi umożliwia integrację programu Configuration Manager z Ochrona punktu końcowego w usłudze Microsoft Defender. Uzyskujesz dostęp do zadań zabezpieczeń, które ułatwiają przedsiębiorstwom wykrywanie, badanie i reagowanie na zaawansowane ataki w ich sieciach.