Definiowanie strategii dostępu uprzywilejowanego dla użytkowników administracyjnych

Co to jest usługa Privileged Identity Management (PIM)?

PIM to usługa w usłudze Microsoft Entra ID do zarządzania dostępem do uprzywilejowanych zasobów. Usługa PIM umożliwia zarządzanie, kontrolowanie i monitorowanie dostępu do ważnych zasobów w organizacji. Takie zasoby obejmują te w usłudze Microsoft Entra ID, Azure i innych usługach online firmy Microsoft, takich jak Microsoft 365 lub Microsoft Intune.

Co robi usługa PIM?

Usługa PIM zapewnia aktywację roli opartą na czasie i zatwierdzania w celu uzyskania dostępu do zasobów. Pomaga to ograniczyć ryzyko nadmiernego, niepotrzebnego lub nieprawidłowego użycia uprawnień dostępu do zasobów, które cię interesują. Najważniejsze funkcje usługi PIM obejmują:

- Zapewnianie uprzywilejowanego dostępu just in time do identyfikatora Entra firmy Microsoft i zasobów platformy Azure

- Przypisywanie czasowego dostępu do zasobów przy użyciu daty rozpoczęcia i zakończenia

- Wymaganie zatwierdzenia aktywowania ról uprzywilejowanych

- Wymuszanie uwierzytelniania wieloskładnikowego platformy Azure w celu aktywowania dowolnej roli

- Używanie uzasadnień w celu uzyskania informacji, dlaczego użytkownicy aktywują role

- Otrzymywanie powiadomień o aktywowaniu ról uprzywilejowanych

- Przeprowadzanie przeglądów dostępu w celu upewnienia się, że użytkownicy nadal potrzebują ról

- Pobieranie historii inspekcji w celu przeprowadzenia inspekcji wewnętrznej lub zewnętrznej

Przed wdrożeniem usługi PIM w organizacji postępuj zgodnie z instrukcjami i zapoznaj się z pojęciami w tej sekcji. Pomoże to utworzyć plan dostosowany do wymagań dotyczących tożsamości uprzywilejowanych w organizacji.

Uwaga

Usługa PIM wymaga licencji Premium P2.

Identyfikowanie uczestników projektu

W poniższej sekcji opisano wszystkie osoby biorące udział w projekcie. Zobaczysz, kto musi zatwierdzić, przejrzeć lub być na bieżąco. Zawiera ona oddzielne tabele do wdrażania usługi PIM dla ról firmy Microsoft Entra i USŁUGI PIM dla ról platformy Azure. Dodaj uczestników projektu do poniższej tabeli zgodnie z potrzebami organizacji.

SO = Zatwierdzenie w tym projekcie

R = Przejrzyj ten projekt i podaj dane wejściowe

I = Informowany o tym projekcie

Osoby biorące udział w projekcie: role Privileged Identity Management for Microsoft Entra

| Nazwa/nazwisko | Rola | Akcja |

|---|---|---|

| Nazwa i adres e-mail | Architekt tożsamości lub globalny Administracja istrator platformy Azure — przedstawiciel zespołu ds. zarządzania tożsamościami odpowiedzialny za zdefiniowanie sposobu dopasowania tej zmiany do podstawowej infrastruktury zarządzania tożsamościami w organizacji. | SO/R/I |

| Nazwa i adres e-mail | Właściciel usługi lub menedżer linii — przedstawiciel właścicieli IT usługi lub grupy usług. Są one kluczowe w podejmowaniu decyzji i pomaganiu w wdrożeniu usługi PIM dla swojego zespołu. | SO/R/I |

| Nazwa i adres e-mail | Właściciel zabezpieczeń — przedstawiciel zespołu ds. zabezpieczeń, który może zatwierdzić, że plan spełnia wymagania dotyczące zabezpieczeń organizacji. | SO/R |

| Nazwa i adres e-mail | Menedżer pomocy technicznej IT / Pomoc techniczna — przedstawiciel organizacji pomocy technicznej IT, który może przekazać opinię na temat możliwości wsparcia tej zmiany z perspektywy pomocy technicznej. | R/I |

| Nazwa i adres e-mail dla użytkowników pilotażowych | Użytkownicy ról uprzywilejowanych — grupa użytkowników, dla których zaimplementowano uprzywilejowane zarządzanie tożsamościami. Należy wiedzieć, jak aktywować swoje role po zaimplementowaniu usługi PIM. | I |

Uczestnicy projektu: Privileged Identity Management dla ról platformy Azure

| Nazwa/nazwisko | Rola | Akcja |

|---|---|---|

| Nazwa i adres e-mail | Właściciel subskrypcji/zasobu — przedstawiciel właścicieli IT każdej subskrypcji lub zasobu, dla którego chcesz wdrożyć usługę PIM. | SO/R/I |

| Nazwa i adres e-mail | Właściciel zabezpieczeń — przedstawiciel zespołu ds. zabezpieczeń, który może zatwierdzić, że plan spełnia wymagania dotyczące zabezpieczeń organizacji. | SO/R |

| Nazwa i adres e-mail | Menedżer pomocy technicznej IT / Pomoc techniczna — przedstawiciel organizacji pomocy technicznej IT, który może przekazać opinię na temat możliwości wsparcia tej zmiany z perspektywy pomocy technicznej. | R/I |

| Nazwa i adres e-mail dla użytkowników pilotażowych | Użytkownicy ról platformy Azure — grupa użytkowników, dla których zaimplementowano uprzywilejowane zarządzanie tożsamościami. Należy wiedzieć, jak aktywować swoje role po zaimplementowaniu usługi PIM. | I |

Rozpoczęcie korzystania z usługi Privileged Identity Management

W ramach procesu planowania przygotuj usługę PIM, postępując zgodnie z artykułem "Rozpocznij korzystanie z usługi Privileged Identity Management". Usługa PIM zapewnia dostęp do niektórych funkcji, które zostały zaprojektowane w celu ułatwienia wdrożenia.

Jeśli Twoim celem jest wdrożenie usługi PIM dla zasobów platformy Azure, postępuj zgodnie z artykułem "Odnajdywanie zasobów platformy Azure w celu zarządzania usługą Privileged Identity Management". Tylko właściciele subskrypcji i grup zarządzania mogą przenieść te zasoby do zarządzania przez usługę PIM. Po zakończeniu zarządzania funkcja PIM jest dostępna dla właścicieli na wszystkich poziomach, w tym grupy zarządzania, subskrypcji, grupy zasobów i zasobów. Jeśli jesteś globalnym Administracja istratorem próbującym wdrożyć usługę PIM dla zasobów platformy Azure, możesz podnieść poziom dostępu do zarządzania wszystkimi subskrypcjami platformy Azure, aby zapewnić sobie dostęp do wszystkich zasobów platformy Azure w katalogu na potrzeby odnajdywania. Zalecamy jednak uzyskanie zgody od wszystkich właścicieli subskrypcji przed zarządzaniem ich zasobami za pomocą usługi PIM.

Wymuszanie zasady najniższych uprawnień

Ważne jest, aby upewnić się, że w twojej organizacji została wymusina zasada najniższych uprawnień zarówno dla twojej firmy Microsoft Entra D, jak i ról platformy Azure.

Planowanie delegowania najniższych uprawnień

W przypadku ról firmy Microsoft Entra często organizacje przypisują rolę globalnego Administracja istratora do wielu administratorów, gdy większość administratorów potrzebuje tylko jednej lub dwóch określonych i mniej zaawansowanych ról administratora. W przypadku dużej liczby administratorów globalnych Administracja istratorów lub innych ról o wysokim poziomie uprawnień trudno jest uważnie śledzić przypisania ról uprzywilejowanych.

Wykonaj następujące kroki, aby zaimplementować zasadę najniższych uprawnień dla ról firmy Microsoft Entra.

Poznaj stopień szczegółowości ról, czytając i zapoznając się z dostępnymi rolami administratora firmy Microsoft Entra. Ty i Twój zespół powinni również odwoływać się do ról administratora według zadania tożsamości w usłudze Microsoft Entra ID, co wyjaśnia najmniej uprzywilejowaną rolę dla określonych zadań.

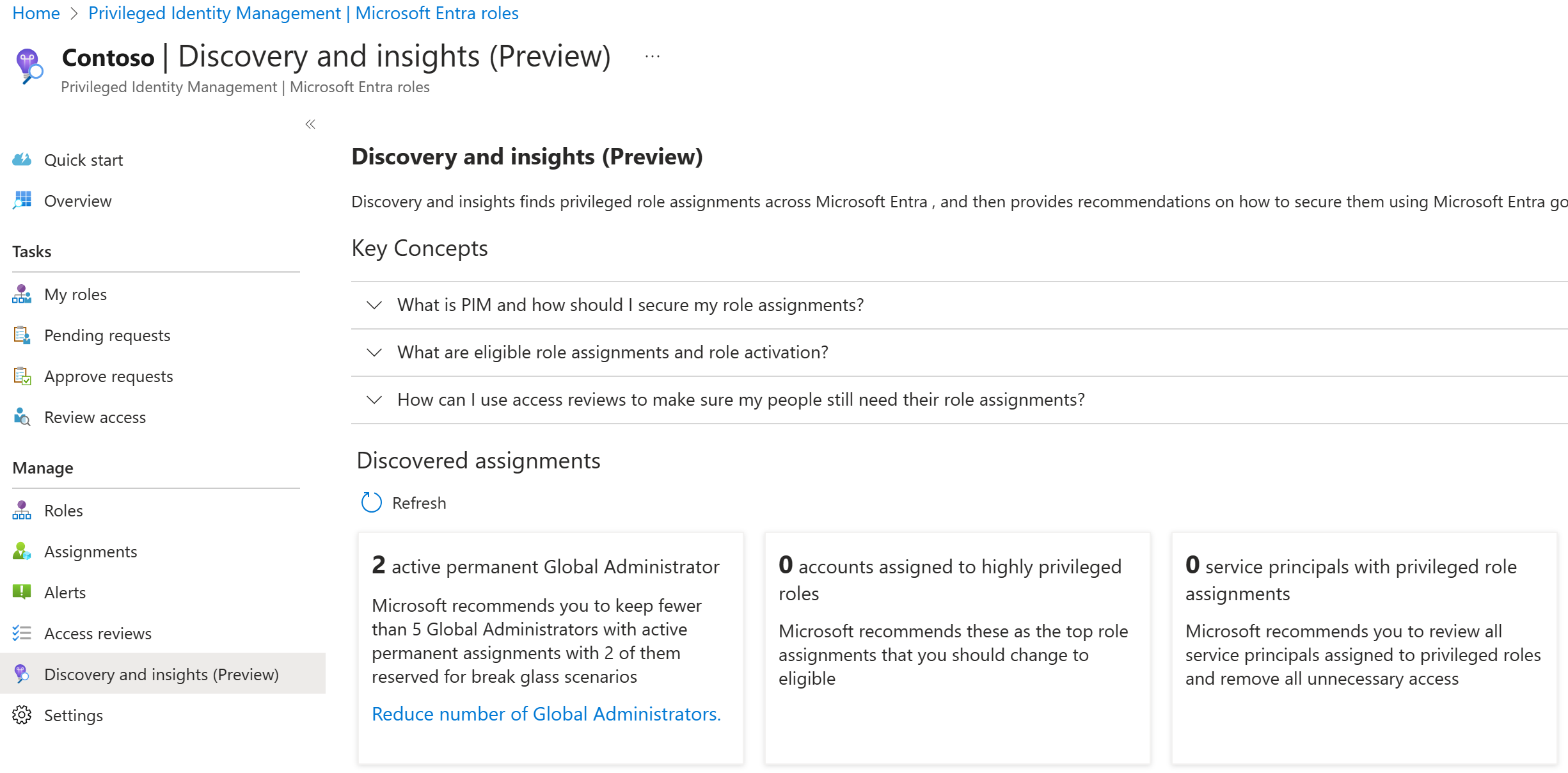

Lista osób, które mają uprzywilejowane role w organizacji. Aby zmniejszyć narażenie, możesz użyć odnajdywania i szczegółowych informacji usługi PIM (wersja zapoznawcza).

Dla wszystkich globalnych Administracja istratorów w organizacji dowiedz się, dlaczego potrzebują roli. Następnie usuń je z roli Global Administracja istrator i przypisz wbudowane role lub role niestandardowe z niższymi uprawnieniami wewnątrz identyfikatora Entra firmy Microsoft. FYI, firma Microsoft ma obecnie tylko około 10 administratorów z rolą Global Administracja istrator.

W przypadku wszystkich innych ról firmy Microsoft Entra przejrzyj listę przypisań, zidentyfikuj administratorów, którzy nie potrzebują już roli, i usuń je z ich przypisań.

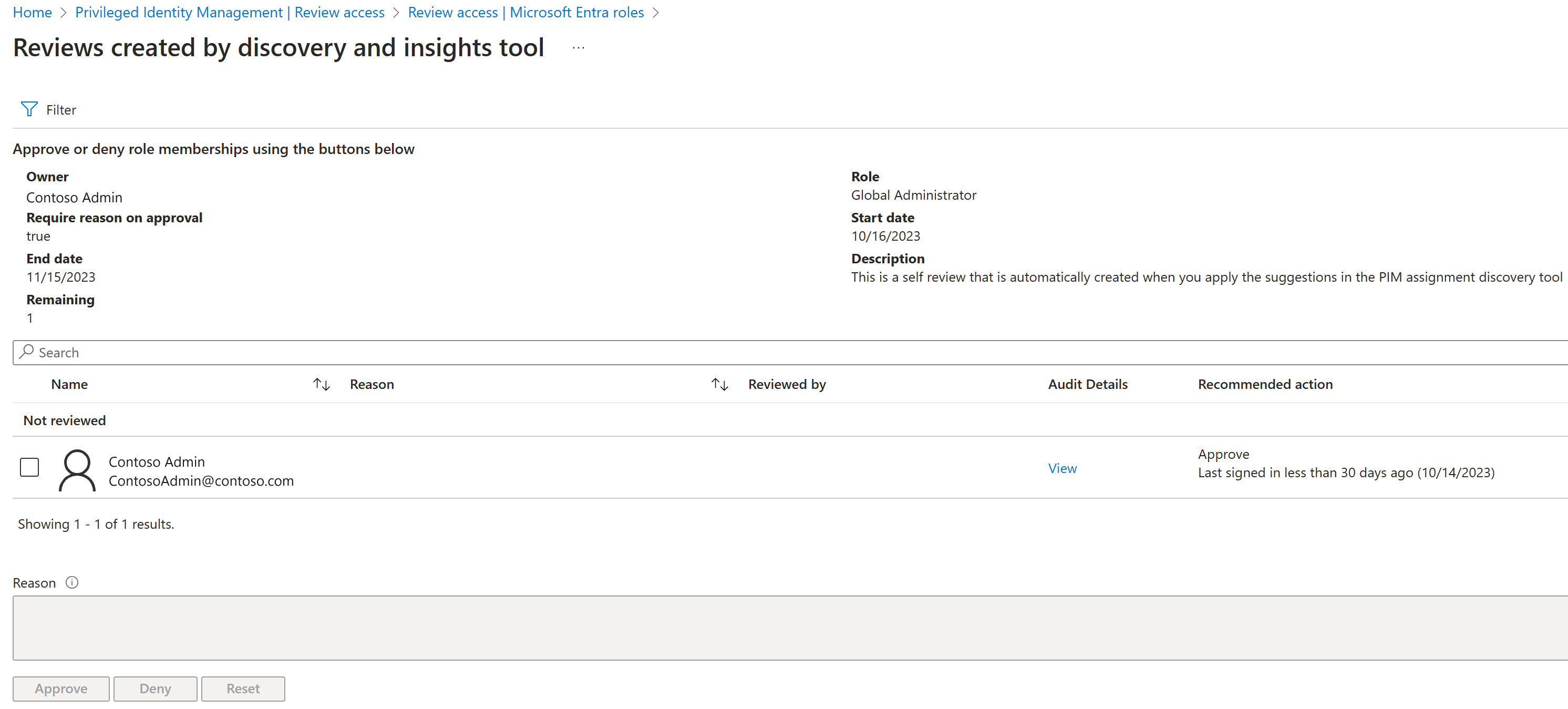

Aby zautomatyzować ostatnie dwa kroki, możesz użyć przeglądów dostępu w usłudze PIM. Wykonując kroki opisane w temacie "Rozpocznij przegląd dostępu dla ról firmy Microsoft Entra w usłudze Privileged Identity Management", możesz skonfigurować przegląd dostępu dla każdej roli identyfikatora Entra firmy Microsoft, która ma co najmniej jednego członka.

Ustaw recenzentów na Członkowie (samodzielnie). Wszyscy użytkownicy w roli otrzymają wiadomość e-mail z prośbą o potwierdzenie, że potrzebują dostępu. Włącz również opcję Wymagaj przyczyny zatwierdzenia w ustawieniach zaawansowanych, aby użytkownicy musieli stwierdzić, dlaczego potrzebują roli. Na podstawie tych informacji można usunąć użytkowników z niepotrzebnych ról lub delegować ich do bardziej szczegółowych ról administratorów.

Przeglądy dostępu polegają na wiadomościach e-mail, aby powiadomić użytkowników o przejrzeniu dostępu do ról. Jeśli masz uprzywilejowane konta, które nie mają połączonych wiadomości e-mail, pamiętaj o wypełnieniu pola pomocniczej poczty e-mail na tych kontach.

Planowanie delegowania roli zasobów platformy Azure

W przypadku subskrypcji i zasobów platformy Azure można skonfigurować podobny proces przeglądu dostępu, aby przejrzeć role w każdej subskrypcji lub zasobie. Celem tego procesu jest zminimalizowanie przypisań właściciela i dostępu użytkowników Administracja istrator dołączonych do każdej subskrypcji lub zasobu i usunięcie niepotrzebnych przypisań. Jednak organizacje często delegują takie zadania do właściciela każdej subskrypcji lub zasobu, ponieważ lepiej rozumieją określone role (zwłaszcza role niestandardowe).

Jeśli jesteś w roli globalnej Administracja istrator próbuje wdrożyć usługę PIM dla ról platformy Azure w organizacji, możesz podnieść poziom dostępu do zarządzania wszystkimi subskrypcjami platformy Azure, aby uzyskać dostęp do każdej subskrypcji. Następnie możesz znaleźć każdego właściciela subskrypcji i pracować z nimi, aby usunąć niepotrzebne przypisania i zminimalizować przypisanie roli właściciela.

Użytkownicy z rolą Właściciel subskrypcji platformy Azure mogą również używać przeglądów dostępu dla zasobów platformy Azure do przeprowadzania inspekcji i usuwania niepotrzebnych przypisań ról podobnych do opisanego wcześniej procesu dla ról firmy Microsoft Entra.

Zdecyduj, które przypisania ról powinny być chronione przez usługę Privileged Identity Management

Po oczyszczeniu przypisań ról uprzywilejowanych w organizacji należy zdecydować, które role mają być chronione za pomocą usługi PIM.

Jeśli rola jest chroniona przez usługę PIM, uprawnieni użytkownicy przypisani do niej muszą podnieść poziom uprawnień, aby korzystać z uprawnień przyznanych przez rolę. Proces podniesienia uprawnień może również obejmować uzyskanie zatwierdzenia, korzystanie z uwierzytelniania wieloskładnikowego platformy Azure i podanie przyczyny aktywowania. Usługa PIM może również śledzić podniesienie uprawnień za pośrednictwem powiadomień oraz dzienników zdarzeń inspekcji usługi PIM i firmy Microsoft Entra.

Wybór ról do ochrony za pomocą usługi PIM może być trudny i będzie inny dla każdej organizacji. Ta sekcja zawiera nasze najlepsze rozwiązania dotyczące ról firmy Microsoft i ról platformy Azure.

Role Microsoft Entra

Ważne jest, aby priorytetowo chronić role firmy Microsoft Entra, które mają największe uprawnienia. Na podstawie wzorców użycia wśród wszystkich klientów pim 10 najważniejszych ról firmy Microsoft zarządzanych przez usługę PIM są:

Globalny administrator usługi

Administrator zabezpieczeń

Administrator użytkowników

Administrator programu Exchange

Administracja istrator programu SharePoint

Administrator usługi Intune

Czytelnik zabezpieczeń

Administrator usługi

Administrator rozliczeń

Skype dla firm Administracja istrator

Napiwek

Firma Microsoft zaleca zarządzanie wszystkimi administratorami globalnymi Administracja istratorami i Administracja istratorami zabezpieczeń przy użyciu usługi PIM jako pierwszego kroku, ponieważ są to użytkownicy, którzy mogą wyrządzić największe szkody w przypadku naruszenia zabezpieczeń.

Ważne jest, aby wziąć pod uwagę najbardziej poufne dane i uprawnienia dla organizacji. Na przykład niektóre organizacje chcą chronić rolę Administracja istratora usługi Power BI lub rolę Administracja istratora usługi Teams przy użyciu usługi PIM, ponieważ mogą uzyskiwać dostęp do danych i zmieniać podstawowe przepływy pracy.

Jeśli istnieją jakiekolwiek role z przypisanymi użytkownikami-gośćmi, są narażone na ataki.

Napiwek

Firma Microsoft zaleca zarządzanie wszystkimi rolami użytkowników-gości przy użyciu usługi PIM w celu zmniejszenia ryzyka związanego z naruszonymi kontami użytkowników-gości.

Role czytelnika, takie jak Czytelnik katalogu, Czytelnik centrum wiadomości i Czytelnik zabezpieczeń, są czasami traktowane jako mniej ważne niż inne role, ponieważ nie mają uprawnień do zapisu. Mamy jednak niektórych klientów, którzy również chronią te role, ponieważ osoby atakujące z dostępem do tych kont mogą odczytywać poufne dane, w tym dane osobowe. Należy wziąć pod uwagę to ryzyko podczas podejmowania decyzji, czy chcesz zarządzać rolami czytelników w organizacji przy użyciu usługi PIM.

Role na platformie Azure

Podczas podejmowania decyzji, które przypisania ról powinny być zarządzane przy użyciu usługi PIM dla zasobów platformy Azure, należy najpierw zidentyfikować subskrypcje/zasoby, które są najważniejsze dla organizacji. Przykłady takich subskrypcji/zasobów to:

- Zasoby hostujące najbardziej poufne dane.

- Zasoby, od których zależą podstawowe aplikacje przeznaczone dla klientów.

Jeśli jesteś globalnym Administracja istratorem, który ma problemy z podjęciem decyzji, które subskrypcje i zasoby są najważniejsze, skontaktuj się z właścicielami subskrypcji w organizacji, aby zebrać listę zasobów zarządzanych przez każdą subskrypcję. Następnie skontaktuj się z właścicielami subskrypcji, aby zgrupować zasoby na podstawie poziomu ważności w przypadku naruszenia zabezpieczeń (niski, średni, wysoki). Określanie priorytetów zarządzania zasobami za pomocą usługi PIM na podstawie tego poziomu ważności.

Napiwek

Firma Microsoft zaleca pracę z właścicielami subskrypcji/zasobów usług krytycznych w celu skonfigurowania przepływu pracy usługi PIM dla wszystkich ról w poufnych subskrypcjach/zasobach.

Usługa PIM dla zasobów platformy Azure obsługuje konta usług powiązanych czasowo. Należy traktować konta usług dokładnie tak samo, jak w przypadku zwykłego konta użytkownika.

W przypadku subskrypcji/zasobów, które nie są tak krytyczne, nie trzeba konfigurować usługi PIM dla wszystkich ról. Jednak nadal należy chronić role właściciela i dostępu użytkowników Administracja istrator za pomocą usługi PIM.

Napiwek

Firma Microsoft zaleca zarządzanie rolami właściciela i dostępem użytkowników Administracja istrator ról wszystkich subskrypcji/zasobów przy użyciu usługi PIM.

Zdecyduj, czy chcesz użyć grupy do przypisania ról

Określenie, czy przypisanie roli do grupy zamiast do poszczególnych użytkowników jest decyzją strategiczną. Podczas planowania rozważ przypisanie roli do grupy w celu zarządzania przypisaniami ról, gdy:

- Wielu użytkowników jest przypisanych do roli.

- Chcesz delegować przypisanie roli.

Wielu użytkowników jest przypisanych do roli

Ręczne śledzenie, kto jest przypisany do roli i zarządzanie swoimi przypisaniami w zależności od tego, kiedy ich potrzebują, może zająć trochę czasu. Aby przypisać grupę do roli, najpierw utwórz grupę z możliwością przypisania roli, a następnie przypisz grupę jako kwalifikującą się do roli. Ta akcja powoduje, że wszyscy w grupie mają taki sam proces aktywacji, jak użytkownicy, którzy kwalifikują się do podniesienia uprawnień do roli. Członkowie grupy aktywują swoje przypisania do grupy indywidualnie przy użyciu procesu żądania aktywacji i zatwierdzenia usługi PIM. Grupa nie jest aktywowana — tylko członkostwo użytkownika w grupie.

Chcesz delegować przypisanie roli

Właściciel grupy może zarządzać członkostwem w grupie. W przypadku grup z możliwością przypisywania ról identyfikatora entra firmy Microsoft tylko Administracja istrator ról uprzywilejowanych, Administracja istrator globalny i właściciele grup mogą zarządzać członkostwem w grupach. Gdy administrator dodaje nowych członków do grupy, członek uzyskuje dostęp do ról, do których jest przypisana grupa, czy przypisanie jest uprawnione, czy aktywne. Użyj właścicieli grup, aby delegować zarządzanie członkostwem grupy dla przypisanej roli, aby zmniejszyć zakres wymaganych uprawnień.

Napiwek

Firma Microsoft zaleca przeniesienie grup z możliwością przypisywania ról przez usługę MICROSOFT Entra ID do zarządzania przez usługę PIM. Gdy grupa z możliwością przypisania roli zostanie przeniesiona do zarządzania przez usługę PIM, jest nazywana uprzywilejowaną grupą dostępu. Użyj usługi PIM, aby wymagać od właścicieli grupy aktywowania przypisania roli Właściciela, zanim będą mogli zarządzać członkostwem w grupie.

Decydowanie, które przypisania ról powinny być stałe lub kwalifikujące się

Po wybraniu listy ról, które mają być zarządzane przez usługę PIM, musisz zdecydować, którzy użytkownicy powinni uzyskać kwalifikującą się rolę w porównaniu z trwale aktywną rolą. Stałe aktywne role to normalne role przypisane za pośrednictwem identyfikatora Entra firmy Microsoft i zasobów platformy Azure, a kwalifikujące się role można przypisywać tylko w usłudze PIM.

Firma Microsoft zaleca, aby w przypadku ról firmy Microsoft Entra i ról platformy Azure nie było żadnych aktywnych trwale aktywnych przypisań niż zalecane dwa konta dostępu awaryjnego ze szkła awaryjnego, które powinny mieć stałą rolę globalnego Administracja istratora.

Mimo że zalecamy zero stałych administratorów, czasami trudno jest organizacjom od razu to osiągnąć. Podczas podejmowania tej decyzji należy wziąć pod uwagę następujące kwestie:

Częstotliwość podniesienia uprawnień — jeśli użytkownik potrzebuje tylko przydziału uprzywilejowanego raz, nie powinien mieć trwałego przypisania. Z drugiej strony, jeśli użytkownik potrzebuje roli do codziennego zadania i korzystania z usługi PIM znacznie zmniejszy wydajność pracy, może być brany pod uwagę w celu uzyskania stałej roli.

Przypadki specyficzne dla Twojej organizacji — jeśli osoba, której nadano kwalifikującą się rolę, pochodzi z odległego zespołu lub wysokiego szczebla kadry kierowniczej do momentu, w którym komunikacja i wymuszanie procesu podniesienia uprawnień jest trudna, można je uznać za stałą rolę.

Napiwek

Firma Microsoft zaleca skonfigurowanie cyklicznych przeglądów dostępu dla użytkowników z stałymi przypisaniami ról.

Wersje robocze ustawień usługi Privileged Identity Management

Przed wdrożeniem rozwiązania PIM dobrym rozwiązaniem jest opracowanie wersji roboczej ustawień usługi PIM dla każdej roli uprzywilejowanej używanej przez organizację. Ta sekcja zawiera kilka przykładów ustawień usługi PIM dla określonych ról; są one przeznaczone tylko do celów referencyjnych i mogą być inne dla Twojej organizacji. Każde z tych ustawień zostało szczegółowo wyjaśnione zaleceniami firmy Microsoft po tabelach.

Ustawienia usługi Privileged Identity Management dla ról usługi Microsoft Entra

| Ustawienie | Globalny administrator usługi | Administracja istrator programu Exchange | Pomoc techniczna Administracja istrator |

|---|---|---|---|

| Wymagaj uwierzytelniania wieloskładnikowego; weryfikacja dwuetapowa | Tak | Tak | Nie. |

| Powiadomienie | Tak | Tak | Nie. |

| Bilet zdarzenia | Tak | Nie | Tak |

| Wymagaj zatwierdzenia | Tak | Nie. | Nie. |

| Osoba zatwierdzająca | Inne Administracja istratory globalne | Brak | Brak |

| Czas trwania aktywacji | 1 godzina | 2 godziny | 8 godzin |

| Stały administrator | Konta dostępu awaryjnego | Brak | Brak |

Ustawienia usługi Privileged Identity Management dla ról platformy Azure

| Ustawienie | Właściciel krytycznych subskrypcji | Administracja istrator dostępu użytkowników dla mniej krytycznych subskrypcji | Współautor maszyny wirtualnej |

|---|---|---|---|

| Wymagaj uwierzytelniania wieloskładnikowego; weryfikacja dwuetapowa | Tak | Tak | Nie. |

| Powiadomienie | Tak | Tak | Tak |

| Wymagaj zatwierdzenia | Tak | Nie. | Nie. |

| Osoba zatwierdzająca | Inni właściciele subskrypcji | Brak | Brak |

| Czas trwania aktywacji | 1 godzina | 1 godzina | 3 godziny |

| Aktywny administrator | Brak | None | Brak |

| Aktywne wygaśnięcie | nie dotyczy | nie dotyczy | nie dotyczy |

W poniższej tabeli opisano poszczególne ustawienia.

| Ustawienie | Opis |

|---|---|

| Rola | Nazwa roli, dla której definiujesz ustawienia. |

| Wymagaj uwierzytelniania wieloskładnikowego; weryfikacja dwuetapowa | Czy uprawniony użytkownik musi wykonać uwierzytelnianie wieloskładnikowe; weryfikacja dwuetapowa przed aktywacją roli. |

| Firma Microsoft zaleca wymuszanie uwierzytelniania wieloskładnikowego; weryfikacja dwuetapowa dla wszystkich ról administratorów, zwłaszcza jeśli role mają użytkowników-gości. | |

| Powiadomienie | Jeśli ustawiono wartość true, globalny Administracja istrator, Administracja istrator ról uprzywilejowanych i Administracja istrator zabezpieczeń w organizacji otrzyma powiadomienie e-mail, gdy uprawniony użytkownik aktywuje rolę. |

| Niektóre organizacje nie mają adresu e-mail powiązanego z kontami administratora. Aby otrzymywać te powiadomienia e-mail, ustaw alternatywny adres e-mail, aby administratorzy otrzymywali te wiadomości e-mail. | |

| Bilet zdarzenia | Czy uprawniony użytkownik musi zarejestrować numer biletu zdarzenia podczas aktywowania roli. To ustawienie pomaga organizacji zidentyfikować każdą aktywację przy użyciu wewnętrznego numeru zdarzenia w celu ograniczenia niepożądanych aktywacji. |

| Firma Microsoft zaleca korzystanie z numerów biletów zdarzeń w celu wiązania usługi PIM z systemem wewnętrznym. Ta metoda może być przydatna w przypadku osób zatwierdzających, którzy potrzebują kontekstu aktywacji. | |

| Wymagaj zatwierdzenia | Czy uprawniony użytkownik musi uzyskać zatwierdzenie, aby aktywować rolę. |

| Firma Microsoft zaleca skonfigurowanie zatwierdzania ról z największymi uprawnieniami. Na podstawie wzorców użycia wszystkich klientów usługi PIM, globalnego Administracja istratora, Administracja istratora użytkowników, Administracja istratora zabezpieczeń, Administracja istratora zabezpieczeń i Administracja istratora haseł są najczęściej używane role z wymaganym zatwierdzeniem. | |

| Osoba zatwierdzająca | Jeśli zatwierdzenie jest wymagane do aktywowania kwalifikującej się roli, wyświetl listę osób, które powinny zatwierdzić żądanie. Domyślnie usługa PIM ustawia osoby zatwierdzające jako wszystkich użytkowników, którzy są administratorami ról uprzywilejowanych, niezależnie od tego, czy są one trwałe, czy uprawnione. |

| Jeśli użytkownik kwalifikuje się zarówno do roli Entra firmy Microsoft, jak i osoby zatwierdzającej roli, nie będzie mógł zatwierdzić siebie. | |

| Firma Microsoft zaleca wybranie osób zatwierdzających jako użytkowników, którzy są najbardziej wiedzy na temat roli i jej częstych użytkowników, a nie globalnego Administracja istratora. | |

| Czas trwania aktywacji | Czas aktywowania użytkownika w roli przed jego wygaśnięciem. |

| Stały administrator | Lista użytkowników, którzy będą stałym administratorem roli (nigdy nie trzeba ich aktywować). |

| Firma Microsoft zaleca, aby dla wszystkich ról z wyjątkiem administratorów globalnych Administracja istratorów. | |

| Aktywny administrator | W przypadku zasobów platformy Azure aktywny administrator to lista użytkowników, którzy nigdy nie będą musieli aktywować tej roli. Ta lista nie jest określana jako stała administrator, na przykład w rolach firmy Microsoft Entra, ponieważ można ustawić czas wygaśnięcia, gdy użytkownik utraci tę rolę. |

| Aktywne wygaśnięcie | Aktywne przypisania ról platformy Azure wygasają po skonfigurowanym czasie trwania. Możesz wybrać 15 dni, 1 miesiąc, 3 miesiące, 6 miesięcy, 1 rok lub trwale aktywne. |

| Kwalifikowane wygaśnięcie | Kwalifikujące się przypisania ról platformy Azure wygasają po upływie tego czasu. Możesz wybrać spośród 15 dni, 1 miesiąca, 3 miesięcy, 6 miesięcy, 1 roku lub trwale uprawnionych. |