Zagadnienia dotyczące planowania bezpiecznej konfiguracji

Biorąc pod uwagę wdrożenie serwerów z obsługą usługi Arc obejmuje tysiące maszyn w wielu biurach obsługujących obciążenia krytyczne dla działania firmy, bezpieczeństwo jest najważniejsze dla firmy Wide World Importers. Podczas planowania bezpiecznego wdrożenia należy wziąć pod uwagę sposób stosowania ról dostępu, zasad i sieci w celu zapewnienia zgodności i ochrony zasobów.

Serwery z obsługą usługi Azure Arc nie tylko korzystają z wbudowanych zabezpieczeń dzięki starannemu szyfrowaniu i udostępnianiu danych zgodnie z projektem, ale także mają szereg dodanych konfiguracji zabezpieczeń. Aby zapewnić bezpieczne wdrożenie, może być konieczne przygotowanie efektywnej strefy docelowej dla zasobów z obsługą usługi Arc przez skonfigurowanie odpowiednich mechanizmów kontroli dostępu, infrastruktury ładu i zaawansowanych opcji sieciowych. W tej lekcji nauczysz się:

Konfigurowanie kontroli dostępu opartej na rolach (RBAC): opracuj plan dostępu, aby kontrolować, kto ma dostęp do zarządzania serwerami z obsługą usługi Azure Arc i możliwością wyświetlania danych z innych usług platformy Azure.

Opracowywanie planu ładu usługi Azure Policy: określ, w jaki sposób zaimplementujesz zarządzanie serwerami hybrydowymi i maszynami w zakresie subskrypcji lub grupy zasobów za pomocą usługi Azure Policy.

Wybierz pozycję Zaawansowane opcje sieci: sprawdź, czy serwer proxy, czy usługa Azure Private Link będzie niezbędna do wdrożenia serwera z obsługą usługi Arc

Zabezpieczanie tożsamości i kontrola dostępu

Każdy serwer z obsługą usługi Azure Arc ma tożsamość zarządzaną w ramach grupy zasobów w ramach subskrypcji platformy Azure. Ta tożsamość reprezentuje serwer działający lokalnie lub w innym środowisku chmury. Dostęp do tego zasobu jest kontrolowany przez standardową kontrolę dostępu opartą na rolach (RBAC) platformy Azure. Dwie role specyficzne dla serwera z obsługą usługi Arc to rola dołączania maszyny połączonej platformy Azure i rola Administratora zasobów połączonej maszyny platformy Azure.

Rola dołączania maszyny połączonej platformy Azure jest dostępna na potrzeby dołączania na dużą skalę i może tylko odczytywać lub tworzyć nowe serwery z obsługą usługi Azure Arc na platformie Azure. Nie można usunąć serwerów, które zostały już zarejestrowane ani zarządzać rozszerzeniami. Najlepszym rozwiązaniem jest przypisanie tej roli tylko do jednostki usługi Microsoft Entra używanej do dołączania maszyn na dużą skalę.

Użytkownicy z rolą administratora zasobów połączonej maszyny platformy Azure mogą odczytywać, modyfikować, ponownie dołączać i usuwać maszynę. Ta rola jest przeznaczona do obsługi zarządzania serwerami z obsługą usługi Azure Arc, ale nie innymi zasobami w grupie zasobów lub subskrypcji.

Ponadto agent usługi Azure Connected Machine używa uwierzytelniania klucza publicznego do komunikowania się z usługą platformy Azure. Po dołączeniu serwera do usługi Azure Arc klucz prywatny jest zapisywany na dysku i używany za każdym razem, gdy agent komunikuje się z platformą Azure. W przypadku kradzieży klucz prywatny może być używany na innym serwerze do komunikowania się z usługą i działać tak, jakby był to oryginalny serwer. Obejmuje to uzyskiwanie dostępu do tożsamości przypisanej przez system i wszystkich zasobów, do których ta tożsamość ma dostęp. Plik klucza prywatnego jest chroniony, aby zezwolić na dostęp do konta HIMDS tylko do jego odczytu. Aby zapobiec atakom w trybie offline, zdecydowanie zalecamy użycie pełnego szyfrowania dysku (na przykład funkcji BitLocker, narzędzia dm-crypt itp.) na woluminie systemu operacyjnego serwera.

Zarządzanie usługą Azure Policy

Zgodność z przepisami w usłudze Azure Policy udostępnia utworzone i zarządzane przez firmę Microsoft definicje inicjatyw, znane jako elementy wbudowane, dla domen zgodności i mechanizmów zabezpieczeń związanych z różnymi standardami zgodności. Niektóre zasady zgodności z przepisami dotyczące platformy Azure obejmują:

- Australian Government ISM PROTECTED

- Test porównawczy zabezpieczeń platformy Azure

- Test porównawczy zabezpieczeń platformy Azure w wersji 1

- Canada Federal PBMM

- CmMC Poziom 3

- FedRAMP High

- FedRAMP Moderate

- HIPAA HITRUST 9.2

- IRS 1075 września 2016 r.

- ISO 27001:2013

- Nowa Zelandia z ograniczeniami ISM

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- UK OFFICIAL i UK NHS

Przed wdrożeniem serwerów z obsługą usługi Azure Arc w grupie zasobów można systemowo definiować i przypisywać zasady platformy Azure przy użyciu odpowiednich zadań korygujących na poziomie grupy zasobów, subskrypcji lub grupy zarządzania, aby upewnić się, że są stosowane zabezpieczenia inspekcji i zgodności.

Zabezpieczanie sieci za pomocą usługi Private Link

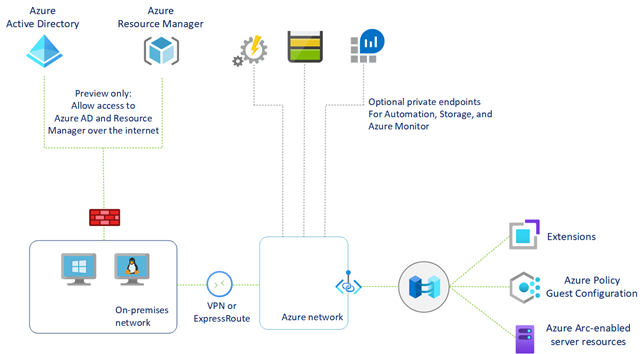

Poza publicznym punktem końcowym dwie inne bezpieczne opcje sieci dla serwerów z obsługą usługi Azure Arc to serwer proxy i usługa Azure Private Link.

Jeśli maszyna komunikuje się za pośrednictwem serwera proxy w celu nawiązania połączenia z Internetem, możesz określić adres IP serwera proxy lub nazwę i numer portu, który będzie używany przez maszynę do komunikowania się z serwerem proxy. Tę specyfikację można ustawić bezpośrednio w witrynie Azure Portal podczas generowania skryptu do dołączania wielu maszyn do usługi Arc.

W przypadku scenariuszy o wysokim poziomie zabezpieczeń usługa Azure Private Link umożliwia bezpieczne łączenie usług PaaS platformy Azure z siecią wirtualną przy użyciu prywatnych punktów końcowych. W przypadku wielu usług wystarczy skonfigurować punkt końcowy na zasób. Oznacza to, że można połączyć lokalne lub wielochmurowe serwery z usługą Azure Arc i wysyłać cały ruch przez usługę Azure ExpressRoute lub połączenie sieci VPN typu lokacja-lokacja zamiast korzystać z sieci publicznych. Korzystając z usługi Private Link z serwerami z obsługą usługi Arc, można wykonywać następujące czynności:

- Połącz się prywatnie z usługą Azure Arc bez otwierania dostępu do sieci publicznej.

- Upewnij się, że dane z maszyny lub serwera z obsługą usługi Azure Arc są dostępne tylko za pośrednictwem autoryzowanych sieci prywatnych.

- Bezpiecznie połącz prywatną sieć lokalną z usługą Azure Arc przy użyciu usługi ExpressRoute i usługi Private Link.

- Zachowaj cały ruch wewnątrz sieci szkieletowej platformy Microsoft Azure.