Implementowanie zabezpieczeń w celu ochrony usługi Azure SQL

Zrozumienie i efektywne zarządzanie regułami zapory serwera i bazy danych, a także usługą Microsoft Defender for SQL, jest niezbędne do zapewnienia ochrony zasobów usługi Azure SQL podczas migracji i poza nią.

Konfigurowanie reguł zapory serwera i bazy danych

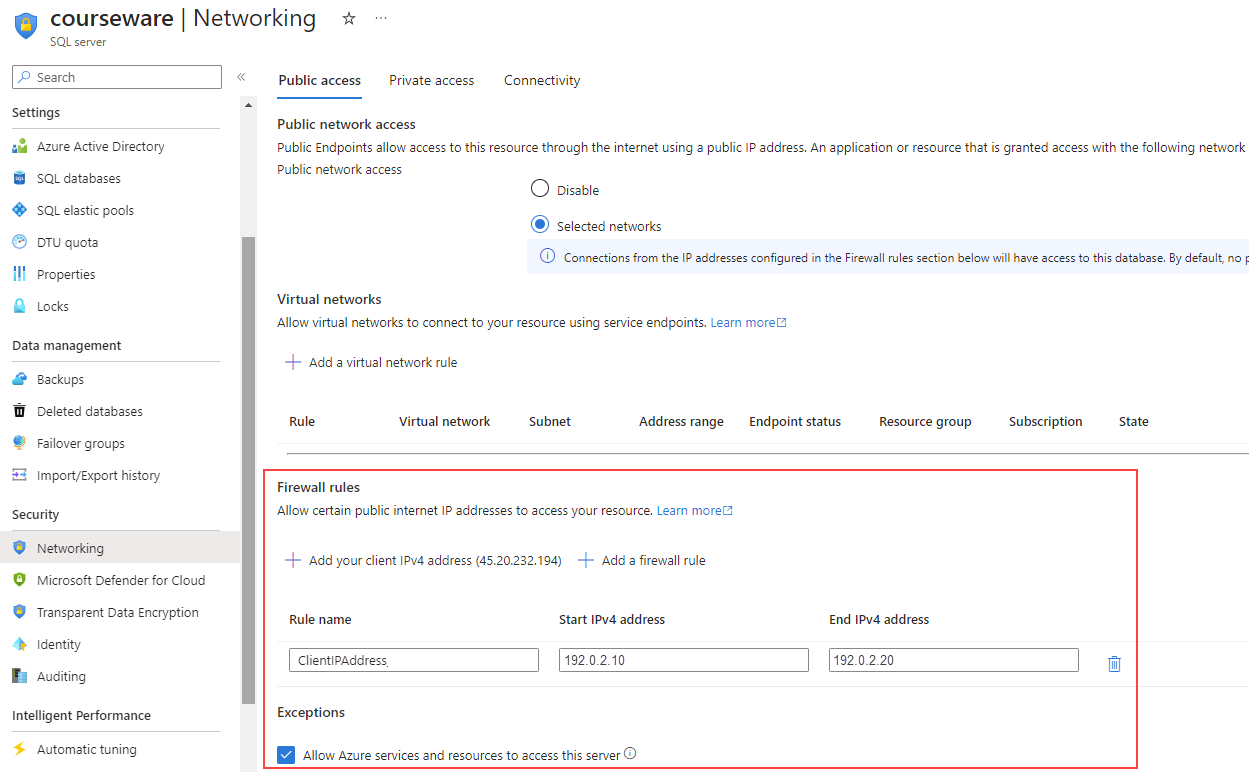

W usłudze Azure SQL Database można skonfigurować reguły zapory zarówno na poziomie serwera, jak i na poziomie bazy danych.

Reguły zapory na poziomie serwera

Reguły zapory na poziomie serwera kontrolują dostęp do usługi Azure SQL Database na szerszym poziomie, określając, które adresy IP mogą łączyć się z serwerem. Natomiast

Reguły zapory na poziomie serwera umożliwiają użytkownikom łączenie się ze wszystkimi bazami danych serwera, podczas gdy zapory na poziomie bazy danych kontrolują dostęp do określonych adresów IP do poszczególnych baz danych.

Reguły zapory na poziomie serwera można skonfigurować za pośrednictwem witryny Azure Portal lub procedury sp_set_firewall_rule składowanej w bazie danych master .

Uwaga

Ustawienie Zezwalaj usługom i zasobom platformy Azure na dostęp do tego serwera jest liczone jako pojedyncza reguła zapory po włączeniu. Domyślnie blokuj cały dostęp i otwieraj go tylko w razie potrzeby.

Reguły zapory na poziomie bazy danych

Reguły na poziomie bazy danych oferują bardziej szczegółową kontrolę w poszczególnych bazach danych. Reguły zapory na poziomie bazy danych można skonfigurować tylko za pomocą języka T-SQL, korzystając sp_set_database_firewall_rule z procedury składowanej z poziomu bazy danych użytkownika.

Podczas nawiązywania połączenia usługa Azure SQL Database sprawdza regułę zapory na poziomie bazy danych specyficzną dla podanej nazwy bazy danych. Jeśli ta reguła nie zostanie znaleziona, sprawdza reguły zapory adresów IP na poziomie serwera, które mają zastosowanie do wszystkich baz danych na serwerze. Jeśli istnieje którakolwiek reguła, zostanie nawiązane połączenie.

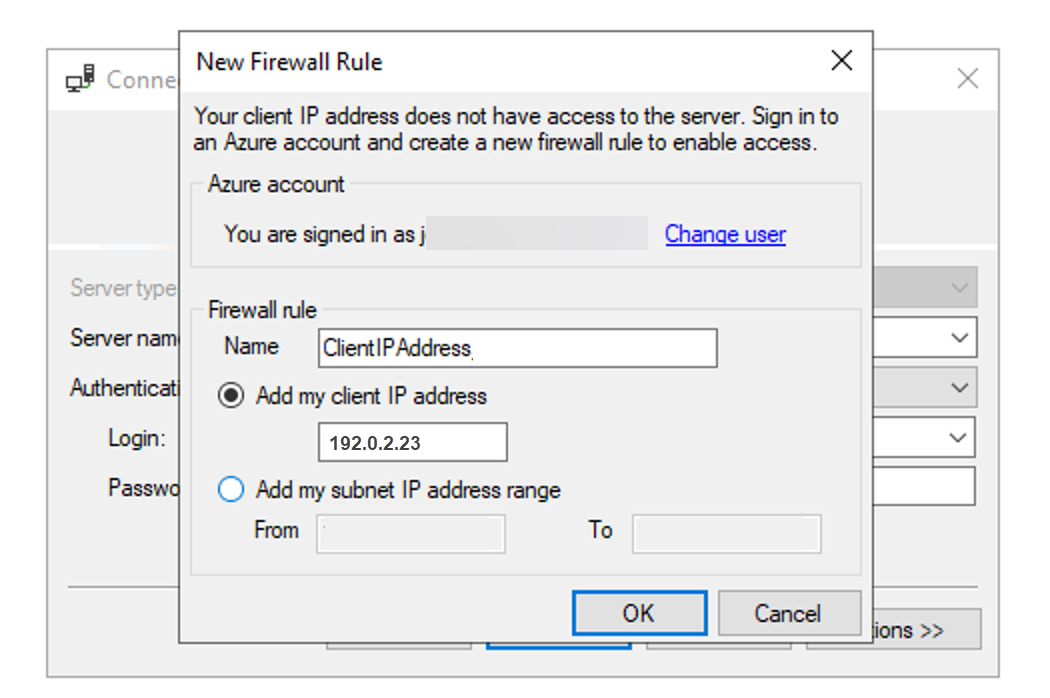

Jeśli żadna reguła nie istnieje, a użytkownik używa programu SQL Server Management Studio lub programu Azure Data Studio do nawiązania połączenia, zostanie wyświetlony monit o utworzenie reguły zapory.

Aby dowiedzieć się więcej na temat reguł zapory na poziomie serwera i reguł zapory na poziomie bazy danych, zobacz Reguły zapory adresów IP usługi Azure SQL Database i Azure Synapse.

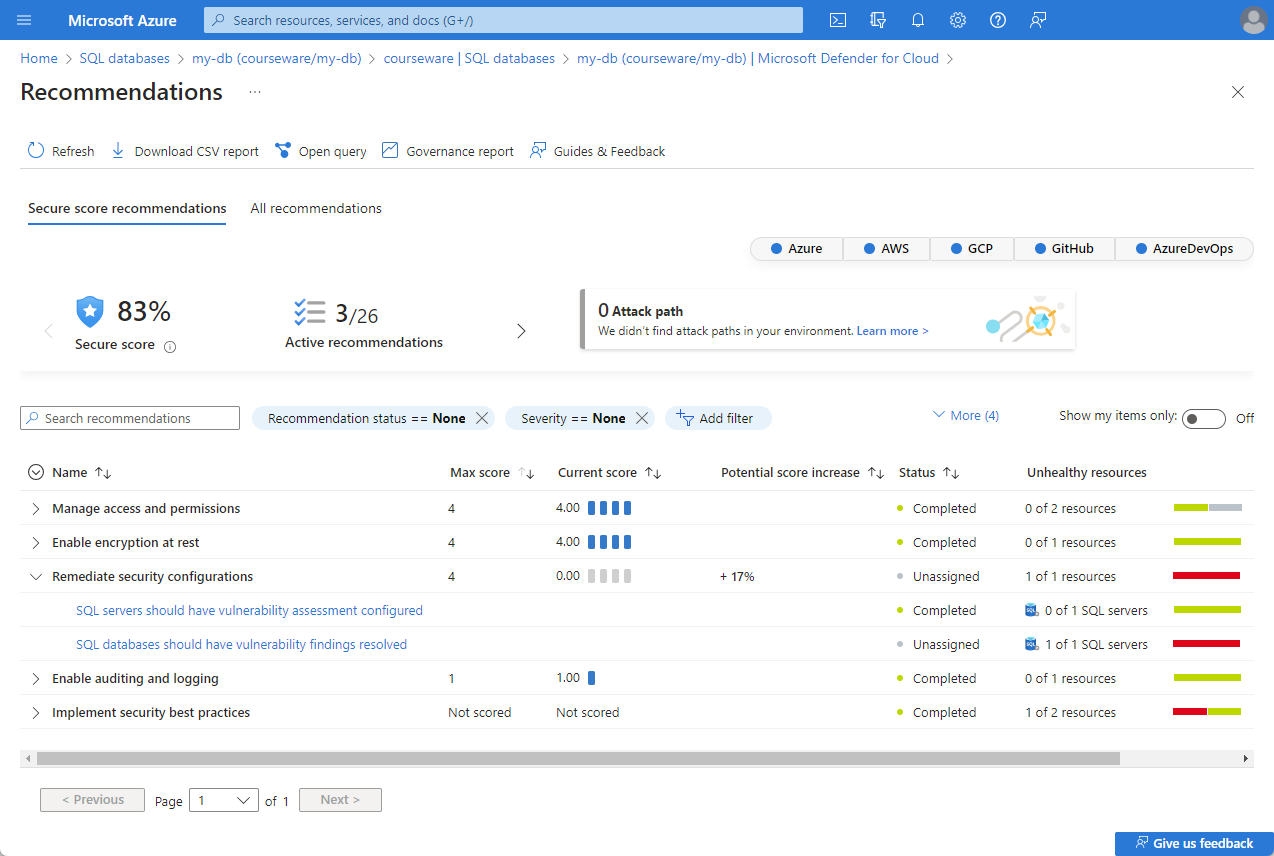

Usługa Microsoft Defender dla usługi SQL

Usługa Microsoft Defender for SQL to kompleksowe rozwiązanie zabezpieczeń dla usług Azure SQL Database, Azure SQL Managed Instance i SQL Server na maszynie wirtualnej platformy Azure. Stale monitoruje i ocenia zabezpieczenia bazy danych, oferując dostosowane rekomendacje w celu jej wzmocnienia.

Ponadto zapewnia zaawansowane funkcje zabezpieczeń, w tym ocenę luk w zabezpieczeniach SQL i zaawansowaną ochronę przed zagrożeniami, aby aktywnie chronić stan danych. To rozwiązanie typu all-in-one pomaga zachować wysoki poziom zabezpieczeń w środowisku SQL.

Istnieją dwa różne sposoby włączania usługi Microsoft Defender for SQL.

| Metoda | opis |

|---|---|

| Poziom subskrypcji (zalecane) | Włącz ją na poziomie subskrypcji, aby zapewnić kompleksową ochronę wszystkich baz danych w usługach Azure SQL Database i Azure SQL Managed Instance. W razie potrzeby można je wyłączyć indywidualnie. |

| Poziom zasobu | Alternatywnie można ją włączyć na poziomie zasobu, jeśli wolisz zarządzać ochroną określonych baz danych ręcznie. |

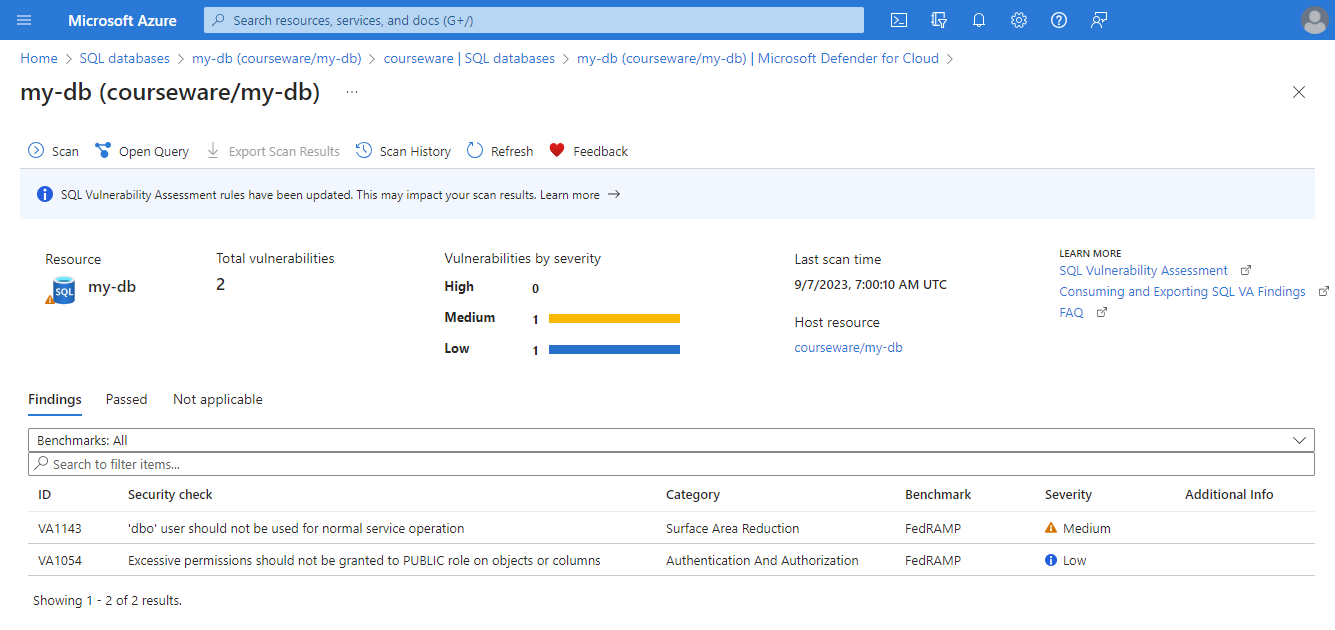

Ocena luk w zabezpieczeniach SQL

Ocena luk w zabezpieczeniach SQL używa baza wiedzy reguł opartych na najlepszych rozwiązaniach firmy Microsoft. Flaguje luki w zabezpieczeniach, błędy konfiguracji, nadmierne uprawnienia i niechronione poufne dane.

Istnieją dwie opcje konfiguracji oceny luk w zabezpieczeniach SQL:

Konfiguracja ekspresowa: jest to opcja domyślna i nie wymaga zewnętrznego magazynu dla wyników punktu odniesienia i skanowania.

Konfiguracja klasyczna: wymaga ona zarządzania kontem usługi Azure Storage na potrzeby przechowywania danych punktów odniesienia i wyników skanowania.

Zaawansowana ochrona przed zagrożeniami

Usługa Advanced Threat Protection zwiększa bezpieczeństwo usługi Azure SQL przez wykrywanie nietypowych lub potencjalnie szkodliwych prób dostępu do bazy danych i reagowanie na nietypowe lub potencjalnie szkodliwe.

Zapewnia alerty zabezpieczeń dotyczące podejrzanych działań bazy danych, potencjalnych luk w zabezpieczeniach, ataków polegających na wstrzyknięciu kodu SQL i nietypowych wzorców dostępu zintegrowanych z Microsoft Defender dla Chmury. Ta integracja oferuje szczegółowe informacje i zalecane akcje do badania i ograniczania zagrożeń, dzięki czemu jest dostępny dla ekspertów niezwiązanych z zabezpieczeniami.

Listę alertów można znaleźć w temacie Alerts for SQL Database and Azure Synapse Analytics in Microsoft Defender dla Chmury (Alerty dla usług SQL Database i Azure Synapse Analytics).