Badanie pliku

Zbadaj szczegóły pliku skojarzonego z określonym alertem, zachowaniem lub zdarzeniem, aby ustalić, czy plik wykazuje złośliwe działania, zidentyfikować motywację ataku i zrozumieć potencjalny zakres naruszenia.

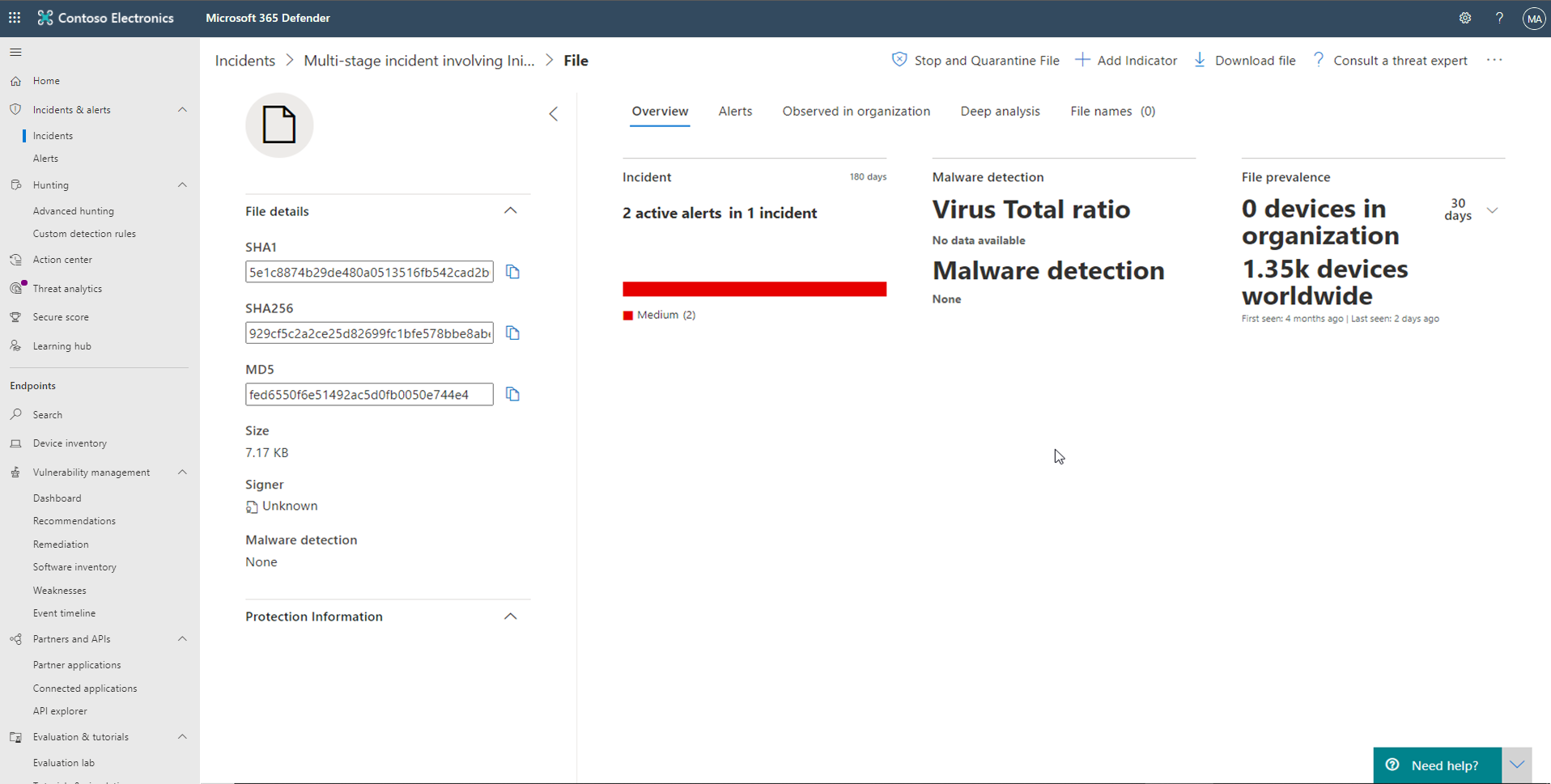

Istnieje wiele sposobów uzyskiwania dostępu do szczegółowej strony profilu określonego pliku. Możesz na przykład użyć funkcji wyszukiwania, wybrać link z drzewa procesów alertów, wykresu incydentu, osi czasu artefaktu lub wybrać zdarzenie wymienione na osi czasu urządzenia. Informacje można uzyskać w następujących sekcjach w widoku pliku:

Szczegóły pliku, wykrywanie złośliwego oprogramowania, częstość występowania plików

Szczegóły pliku, wykrywanie złośliwego oprogramowania i częstość występowania plików

Alerty

Obserwowane w organizacji

Głęboka analiza

Nazwy plików

W górnej części strony profilu nad kartami informacyjnym pliku. Akcje, które można wykonać w tym miejscu, obejmują:

Zatrzymywanie i kwarantanna

Dodawanie/edytowanie wskaźnika

Pobierz plik

Skontaktuj się z ekspertem ds. zagrożeń

Centrum akcji

Szczegółowa strona profilu

Szczegóły pliku, wykrywanie złośliwego oprogramowania i częstość występowania plików

Szczegóły pliku, incydent, wykrywanie złośliwego oprogramowania i karty występowania plików zawierają różne atrybuty dotyczące pliku. Zobaczysz szczegóły, takie jak md5 pliku, współczynnik wykrywania całkowitego wirusa i wykrywanie av w usłudze Microsoft Defender, jeśli są dostępne, oraz częstość występowania pliku, zarówno na całym świecie, jak i w organizacjach.

Alerty

Karta Alerty zawiera listę alertów skojarzonych z plikiem. Ta lista obejmuje wiele tych samych informacji co kolejka alertów, z wyjątkiem grupy urządzeń, do której należy urządzenie, do którego dotyczy problem, jeśli ma to zastosowanie. Możesz wybrać, jakiego rodzaju informacje są wyświetlane, wybierając pozycję Dostosuj kolumny na pasku narzędzi powyżej nagłówków kolumn.

Obserwowane w organizacji

Na karcie Obserwowane w organizacji można określić zakres dat, aby zobaczyć, które urządzenia zostały zaobserwowane w pliku. Na tej karcie będzie wyświetlanych maksymalnie 100 urządzeń. Aby wyświetlić wszystkie urządzenia z plikiem, wyeksportuj kartę do pliku CSV, wybierając pozycję Eksportuj z menu akcji nad nagłówkami kolumn karty.

Użyj suwaka lub selektora zakresu, aby szybko określić okres, który ma być sprawdzany pod kątem zdarzeń dotyczących pliku. Możesz określić przedział czasu tak mały, jak jeden dzień. Pozwoli to zobaczyć tylko pliki, które komunikowały się z tym adresem IP w tym czasie, znacząco zmniejszając niepotrzebne przewijanie i wyszukiwanie.

Głęboka analiza

Karta Analiza głęboka umożliwia przesłanie pliku do szczegółowej analizy w celu uzyskania dodatkowych szczegółów dotyczących zachowania pliku i jego wpływu w organizacjach. Po przesłaniu pliku raport analizy głębokiej zostanie wyświetlony na tej karcie po udostępnieniu wyników. Jeśli głęboka analiza nie znalazła niczego, raport będzie pusty, a przestrzeń wyników pozostanie pusta.

Nazwy plików

Karta Nazwy plików zawiera listę wszystkich nazw, których plik zaobserwowano do użycia w organizacjach.

Głęboka analiza plików

Dochodzenia w sprawie bezpieczeństwa cybernetycznego są zwykle wyzwalane przez alert. Alerty są powiązane z co najmniej jednym obserwowanym plikiem, które są często nowe lub nieznane. Kliknięcie pliku spowoduje przejście do widoku pliku, w którym można wyświetlić metadane pliku. Aby wzbogacić dane związane z plikiem, możesz przesłać plik do szczegółowej analizy.

Funkcja Analizy głębokiej wykonuje plik w bezpiecznym, w pełni instrumentowanych środowiskach w chmurze. Wyniki szczegółowej analizy pokazują działania pliku, obserwowane zachowania i skojarzone artefakty, takie jak porzucone pliki, modyfikacje rejestru i komunikacja z adresami IP. Analiza głęboka obsługuje obecnie obszerną analizę przenośnych plików wykonywalnych (PE) (w tym plików .exe i .dll).

Głęboka analiza pliku trwa kilka minut. Po zakończeniu analizy plików karta Analiza głęboka zostanie zaktualizowana, aby wyświetlić datę i godzinę najnowszych dostępnych wyników oraz podsumowanie samego raportu.

Podsumowanie szczegółowej analizy zawiera listę obserwowanych zachowań, z których niektóre mogą wskazywać na złośliwe działanie i obserwowalne, w tym kontaktowane adresy IP i pliki utworzone na dysku. Jeśli nic nie zostanie znalezione, w tych sekcjach zostanie wyświetlony krótki komunikat.

Szczegółowe wyniki analizy są dopasowywane do analizy zagrożeń, a wszystkie dopasowania będą generować odpowiednie alerty.

Użyj funkcji głębokiej analizy, aby zbadać szczegóły dowolnego pliku, zwykle podczas badania alertu lub z jakiegokolwiek innego powodu, w którym podejrzewasz złośliwe zachowanie. Ta funkcja jest dostępna na karcie Analiza głęboka na stronie profilu pliku.

Przesyłanie do głębokiej analizy jest włączone, gdy plik jest dostępny w kolekcji przykładów zaplecza usługi Defender for Endpoint lub jeśli zaobserwowano go na urządzeniu z systemem Windows 10, które obsługuje przesyłanie do głębokiej analizy. Możesz również ręcznie przesłać próbkę za pośrednictwem portalu Microsoft Security Center, jeśli plik nie został zaobserwowany na urządzeniu z systemem Windows 10 i poczekać na udostępnienie przycisku Prześlij, aby uzyskać dostęp do szczegółowej analizy.

Po zebraniu przykładu usługa Defender for Endpoint uruchamia plik w bezpiecznym środowisku i tworzy szczegółowy raport obserwowanych zachowań i skojarzonych artefaktów, takich jak pliki porzucone na urządzeniach, komunikacja z adresami IP i modyfikacje rejestru.

Przesyłanie plików do szczegółowej analizy:

Wybierz plik, który chcesz przesłać do szczegółowej analizy. Możesz wybrać lub przeszukać plik z dowolnego z następujących widoków:

Alerty — wybierz linki do pliku z osi czasu Opis lub Szczegóły na osi czasu Artefakt

Lista Urządzeń — wybierz linki do plików z sekcji Opis lub Szczegóły w sekcji Urządzenie w organizacji

Pole wyszukiwania — wybierz pozycję Plik z menu rozwijanego i wprowadź nazwę pliku

Na karcie Analiza głęboka widoku pliku wybierz pozycję Prześlij.

Obsługiwane są tylko pliki PE, w tym pliki .exe i .dll . Zostanie wyświetlony pasek postępu i zawiera informacje na różnych etapach analizy. Następnie możesz wyświetlić raport po zakończeniu analizy.

Wyświetlanie raportów analizy głębokiej

Wyświetl szczegółowy raport analizy zapewniany przez usługę Defender dla punktu końcowego, aby wyświetlić szczegóły szczegółowej analizy przeprowadzonej w przesłanym pliku. Ta funkcja jest dostępna w kontekście widoku pliku.

Możesz wyświetlić kompleksowy raport, który zawiera szczegółowe informacje na temat następujących sekcji:

Zachowania

Obserwowalne

Podane szczegóły mogą pomóc w zbadaniu, czy istnieją oznaki potencjalnego ataku.

Wybierz plik przesłany do szczegółowej analizy.

Wybierz kartę Analiza głęboka. Jeśli istnieją jakiekolwiek poprzednie raporty, podsumowanie raportu zostanie wyświetlone na tej karcie.

Rozwiązywanie problemów z głęboką analizą

Jeśli wystąpi problem podczas próby przesłania pliku, spróbuj wykonać każde z poniższych kroków rozwiązywania problemów.

Upewnij się, że plik, którego dotyczy pytanie, jest plikiem PE. Pliki PE zwykle mają rozszerzenia .exe lub .dll (programy wykonywalne lub aplikacje).

Upewnij się, że usługa ma dostęp do pliku, że nadal istnieje i nie została uszkodzona ani zmodyfikowana.

Możesz poczekać chwilę i spróbować przesłać plik ponownie, jeśli kolejka jest pełna lub wystąpił tymczasowy błąd połączenia lub komunikacji.

Jeśli przykładowe zasady kolekcji nie są skonfigurowane, domyślne zachowanie polega na zezwalaniu na przykładową kolekcję. Jeśli jest skonfigurowany, sprawdź, czy ustawienie zasad zezwala na przykładową kolekcję przed ponownym przesłaniem pliku. Po skonfigurowaniu przykładowej kolekcji sprawdź następującą wartość rejestru:

Ścieżka: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection

Nazwa: AllowSampleCollection

Typ: DWORD

Wartość szesnastkowa:

Wartość = 0 — kolekcja przykładów blokowych

Wartość = 1 — zezwalaj na przykładową kolekcję

Zmień jednostkę organizacyjną za pomocą zasad grupy.

Akcje odpowiedzi na plik

Szybkie reagowanie na wykryte ataki przez zatrzymywanie i kwarantowanie plików lub blokowanie pliku. Po wykonaniu akcji dla plików możesz sprawdzić szczegóły działania w Centrum akcji. Akcje odpowiedzi są dostępne na szczegółowej stronie profilu pliku.

Akcje odpowiedzi są uruchamiane u góry strony pliku i obejmują:

Zatrzymywanie i kwarantanna pliku

Dodaj wskaźnik

Pobierz plik

Centrum akcji

Zatrzymywanie i kwarantanna pliku

Możesz powstrzymać atak w organizacji, zatrzymując złośliwy proces i kwarantując plik, w którym został zaobserwowany.

Tę akcję można wykonać tylko w następujących przypadkach:

Na urządzeniu, na którym działa system Windows 10 w wersji 1703 lub nowszej

Plik nie należy do zaufanych wydawców innych firm ani nie jest podpisany przez firmę Microsoft

Program antywirusowy Microsoft Defender musi działać co najmniej w trybie pasywnym.

Akcja Zatrzymaj i Plik kwarantanny obejmuje zatrzymywanie uruchomionych procesów, kwarantowanie plików i usuwanie trwałych danych, takich jak wszystkie klucze rejestru. Akcja zatrzymania i kwarantanny pliku jest ograniczona do maksymalnie 1000 urządzeń. Aby zatrzymać plik na większej liczbie urządzeń, zobacz Dodawanie wskaźnika w celu zablokowania lub zezwolenia na plik.

Zatrzymywanie i kwarantanna plików

Wybierz plik, który chcesz zatrzymać i poddać kwarantannie. Możesz wybrać plik z dowolnego z następujących widoków lub użyć pola Wyszukiwania:

Alerty — wybierz odpowiednie linki z osi czasu Opis lub Szczegóły na osi czasu Artefakt

Pole wyszukiwania — wybierz pozycję Plik z menu rozwijanego i wprowadź nazwę pliku

Przejdź do górnego paska i wybierz pozycję Zatrzymaj i Plik kwarantanny.

Określ przyczynę, a następnie wybierz pozycję Potwierdź.

Centrum akcji zawiera informacje dotyczące przesyłania:

- Submission time - Shows when the action was submitted.

- Success - Shows the number of devices where the file has been stopped and quarantined.

- Failed - Shows the number of devices where the action failed and details about the failure.

- Pending - Shows the number of devices where the file is yet to be stopped and quarantined from. This can take time for cases when the device is offline or not connected to the network.

Wybierz dowolny wskaźnik stanu, aby wyświetlić więcej informacji o akcji. Na przykład wybierz pozycję Nie można zobaczyć, gdzie akcja nie powiodła się. Gdy plik zostanie usunięty z urządzenia, użytkownik otrzyma powiadomienie.

Nowe zdarzenie jest dodawane dla każdego urządzenia na osi czasu urządzenia, na którym plik został zatrzymany i poddany kwarantannie. W przypadku plików powszechnie używanych w całej organizacji jest wyświetlane ostrzeżenie przed podjęciem akcji w celu sprawdzenia, czy operacja jest przeznaczona.

Przywracanie pliku z kwarantanny

Możesz wycofać i usunąć plik z kwarantanny, jeśli ustalisz, że jest on czysty po badaniu. Uruchom następujące polecenie na każdym urządzeniu, na którym plik został poddany kwarantannie.

Otwórz wiersz polecenia z podwyższonym poziomem uprawnień na urządzeniu:

Przejdź do pozycji Start i wpisz cmd.

Kliknij prawym przyciskiem myszy wiersz polecenia i wybierz polecenie Uruchom jako administrator.

Wprowadź następujące polecenie i naciśnij Enter:

“%ProgramFiles%\Windows Defender\MpCmdRun.exe” –Restore –Name EUS:Win32/CustomEnterpriseBlock –All

Dodawanie wskaźnika do blokowania lub zezwalania na plik

Można zapobiec dalszemu propagowaniu ataku w organizacji, zakazując potencjalnie złośliwych plików lub podejrzanego złośliwego oprogramowania. Jeśli znasz potencjalnie złośliwy przenośny plik wykonywalny (PE), możesz go zablokować. Ta operacja uniemożliwi jej odczyt, zapis lub wykonanie na urządzeniach w organizacji.

Włączanie funkcji pliku blokowego

Aby rozpocząć blokowanie plików, najpierw należy włączyć funkcję Blokuj lub zezwalaj w obszarze Ustawienia.

Zezwalanie na plik lub blokowanie go

Po dodaniu skrótu wskaźnika dla pliku możesz zgłosić alert i zablokować plik za każdym razem, gdy urządzenie w organizacji spróbuje go uruchomić. Pliki automatycznie blokowane przez wskaźnik nie będą wyświetlane w centrum akcji plików, ale alerty będą nadal widoczne w kolejce Alerty. Aby uzyskać więcej informacji na temat blokowania i zgłaszania alertów dotyczących plików, zobacz zarządzanie wskaźnikami. Aby zatrzymać blokowanie pliku, usuń wskaźnik. Możesz to zrobić za pomocą akcji Edytuj wskaźnik na stronie profilu pliku. Ta akcja będzie widoczna w tej samej pozycji, w którą przed dodaniem wskaźnika był akcja Dodaj wskaźnik. Wskaźniki można również edytować na stronie Ustawienia w obszarze Wskaźniki reguł > . Wskaźniki są wyświetlane w tym obszarze według skrótu pliku.

Pobierz plik

Wybranie pozycji Pobierz plik z akcji odpowiedzi umożliwia pobranie lokalnego, chronionego hasłem .zip archiwum zawierającego plik. Po wybraniu tej akcji zostanie wyświetlone okno wysuwane. W oknie wysuwanym możesz zarejestrować przyczynę pobierania pliku. Możesz również ustawić hasło, aby otworzyć plik. Jeśli plik nie jest jeszcze przechowywany przez usługę Defender dla punktu końcowego, nie można go pobrać. Zamiast tego zobaczysz przycisk Zbieraj plik w tej samej lokalizacji. Jeśli plik nie był widoczny w organizacji w ciągu ostatnich 30 dni, zbieranie plików zostanie wyłączone.

Sprawdzanie szczegółów działania w centrum akcji

Centrum akcji zawiera informacje o akcjach, które zostały wykonane na urządzeniu lub pliku. Będzie można wyświetlić następujące szczegóły:

Badanie kolekcji pakietów

Skanowanie antywirusowe

Ograniczenie aplikacji

Izolacja urządzenia

Wszystkie inne powiązane szczegóły są również wyświetlane, na przykład data/godzina przesłania, przesłanie użytkownika i jeśli akcja zakończyła się powodzeniem lub niepowodzeniem.