Zarządzanie alertami i badanie ich

Zarządzanie alertami

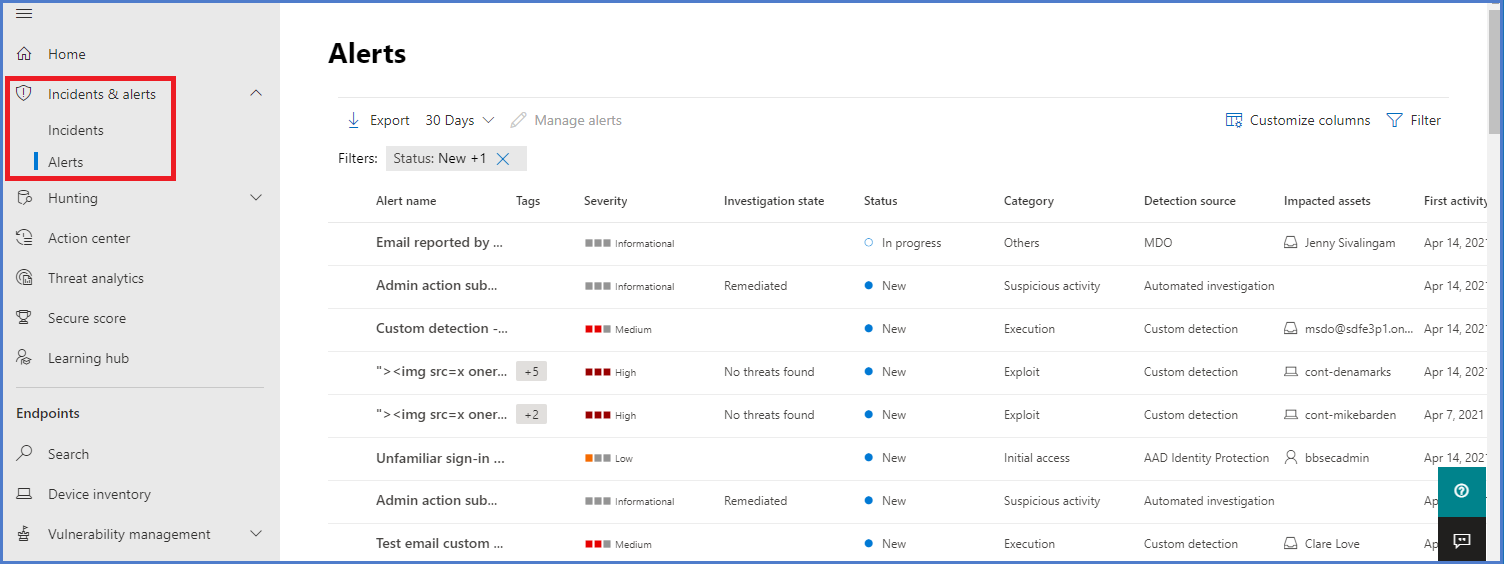

Alerty można zarządzać, wybierając alert w kolejce Alerty lub kartę Alerty na stronie Urządzenie dla poszczególnych urządzeń. Wybranie alertu w jednym z tych miejsc powoduje wyświetlenie okienka Zarządzania alertami.

Zarządzanie alertami

Możesz wyświetlać i ustawiać metadane dotyczące podglądu alertu lub strony szczegółów alertu.

Pola metadanych obejmują i akcje obejmują:

Ważność

Wysoki (czerwony) — alerty często spotykane z zaawansowanymi trwałymi zagrożeniami (APT). Te alerty wskazują na wysokie ryzyko ze względu na ważność uszkodzeń, jakie mogą wyrządzić urządzeniom. Przykłady obejmują działania narzędzi kradzieży poświadczeń, działania wymuszające okup niezwiązane z żadną grupą, manipulowanie czujnikami zabezpieczeń lub wszelkie złośliwe działania wskazujące na człowieka przeciwnika.

Średni (pomarańczowy) — alerty z wykrywanie i reagowanie w punktach końcowych zachowania po naruszeniu zabezpieczeń, które mogą być częścią zaawansowanego trwałego zagrożenia (APT). Obejmuje to obserwowane zachowania typowe dla etapów ataku, nietypową zmianę rejestru, wykonywanie podejrzanych plików itd. Chociaż niektóre mogą być częścią testów zabezpieczeń wewnętrznych, wymaga badania, ponieważ może być również częścią zaawansowanego ataku.

Niski (żółty) — alerty dotyczące zagrożeń związanych z rozpowszechnionym złośliwym oprogramowaniem. Na przykład narzędzia hack-tools, narzędzia niezwiązane z złośliwym oprogramowaniem, takie jak uruchamianie poleceń eksploracji, czyszczenie dzienników itp. często nie wskazują zaawansowanego zagrożenia skierowanego do organizacji. Może to również pochodzić z izolowanego narzędzia zabezpieczeń testowanego przez użytkownika w organizacji.

Informacyjny (szary) — alerty, które mogą nie być uważane za szkodliwe dla sieci, ale mogą zwiększyć świadomość zabezpieczeń organizacji na temat potencjalnych problemów z zabezpieczeniami.

Program antywirusowy Microsoft Defender (Microsoft Defender AV) i Defender for Endpoint alerty są różne, ponieważ reprezentują różne zakresy. Ważność zagrożenia av usługi Microsoft Defender reprezentuje bezwzględną ważność wykrytego zagrożenia (złośliwego oprogramowania) i jest przypisywana na podstawie potencjalnego ryzyka dla poszczególnych urządzeń, jeśli zostanie zainfekowane.

Ważność alertu usługi Defender dla punktu końcowego reprezentuje ważność wykrytego zachowania, rzeczywiste ryzyko dla urządzenia i co najważniejsze potencjalne zagrożenie dla organizacji.

Na przykład:

Ważność alertu usługi Defender for Endpoint o wykrytym zagrożeniu wykrytym przez usługę Microsoft Defender AV, które zostało zablokowane i nie zainfekowała urządzenia, jest kategoryzowana jako "Informacyjna", ponieważ nie było żadnych rzeczywistych uszkodzeń.

Alert dotyczący złośliwego oprogramowania komercyjnego został wykryty podczas wykonywania, ale zablokowany i skorygowany przez usługę Microsoft Defender AV, jest klasyfikowany jako "Niski", ponieważ może to spowodować uszkodzenie poszczególnych urządzeń, ale nie stanowi zagrożenia organizacyjnego.

Alert dotyczący złośliwego oprogramowania wykrytego podczas wykonywania, który może stanowić zagrożenie nie tylko dla poszczególnych urządzeń, ale także dla organizacji, niezależnie od tego, czy został ostatecznie zablokowany, może zostać sklasyfikowany jako "Średni" lub "Wysoki".

Podejrzane alerty behawioralne, które nie zostały zablokowane lub skorygowane, zostaną sklasyfikowane jako "Niski", "Średni" lub "Wysoki" zgodnie z tymi samymi zagadnieniami dotyczącymi zagrożeń organizacyjnych.

Kategorie

Kategorie alertów są ściśle dopasowane do taktyki i technik ataku w macierzy MITRE ATT&CK Enterprise.

Uwaga

Kategorie alertów obejmują również elementy (na przykład Unwanted Software), które nie są częścią macierzy ATT&CK.

Kategorie to:

Zbieranie — lokalizowanie i zbieranie danych na potrzeby eksfiltracji

Sterowanie i kontrola — Połączenie do infrastruktury sieciowej kontrolowanej przez osobę atakującą w celu przekazywania danych lub odbierania poleceń

Dostęp poświadczeń — uzyskiwanie prawidłowych poświadczeń w celu rozszerzenia kontroli nad urządzeniami i innymi zasobami w sieci

Uchylanie się od obrony — unikanie mechanizmów kontroli zabezpieczeń przez, na przykład wyłączanie aplikacji zabezpieczeń, usuwanie implantów i uruchamianie zestawów rootkit

Odnajdywanie — zbieranie informacji o ważnych urządzeniach i zasobach, takich jak komputery administratora, kontrolery domeny i serwery plików

Wykonywanie — uruchamianie narzędzi atakujących i złośliwego kodu, w tym ataków RAT i backdoorów

Eksfiltracja — wyodrębnianie danych z sieci do zewnętrznej lokalizacji kontrolowanej przez osobę atakującą

Exploit — działanie wykorzystujące kod wykorzystujący luki w zabezpieczeniach i możliwe działanie wykorzystujące luki w zabezpieczeniach

Początkowy dostęp — uzyskiwanie początkowego wpisu do sieci docelowej, zwykle obejmujące odgadywanie haseł, luki w zabezpieczeniach lub wiadomości e-mail wyłudzające informacje

Ruch poprzeczny — przechodzenie między urządzeniami w sieci docelowej w celu osiągnięcia krytycznych zasobów lub uzyskania trwałości sieci

Złośliwe oprogramowanie — backdoors, trojany i inne typy złośliwego kodu

Trwałość — tworzenie punktów rozszerzalności automatycznego uruchamiania (ASEPs) w celu zachowania aktywności i przetrwania ponownych uruchomień systemu

Eskalacja uprawnień — uzyskiwanie wyższych poziomów uprawnień dla kodu przez uruchomienie go w kontekście uprzywilejowanego procesu lub konta

Oprogramowanie wymuszające okup — złośliwe oprogramowanie szyfrujące pliki i wymuszenie płatności w celu przywrócenia dostępu

Podejrzane działanie — atypowe działanie , które może być działaniem złośliwego oprogramowania lub częścią ataku

Niechciane oprogramowanie — aplikacje i aplikacje o niskiej reputacji, które wpływają na produktywność i środowisko użytkownika; wykryte jako potencjalnie niechciane aplikacje (PUA)

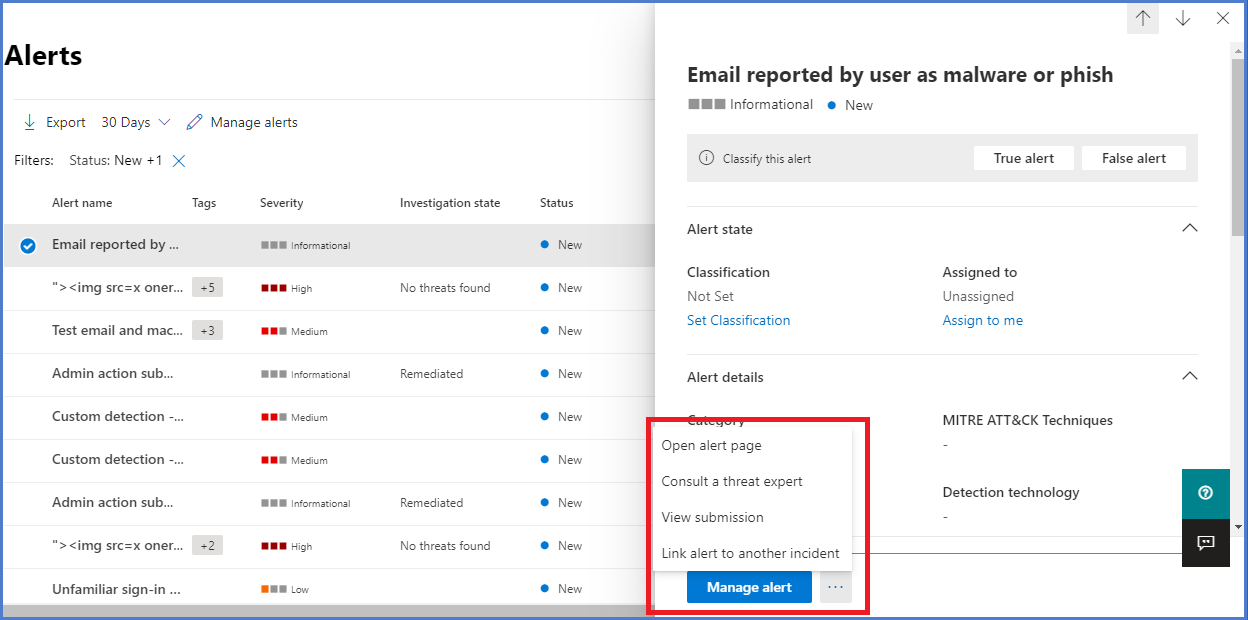

Łącze do innego incydentu

Możesz utworzyć nowe zdarzenie na podstawie alertu lub połączyć się z istniejącym zdarzeniem.

Przypisywanie alertów

Jeśli alert nie został jeszcze przypisany, możesz wybrać pozycję Przypisz do mnie, aby przypisać alert do siebie.

Pomijanie alertów

Mogą istnieć scenariusze, w których należy pominąć alerty z wyświetlania w Centrum zabezpieczeń usługi Microsoft Defender. Usługa Defender for Endpoint umożliwia tworzenie reguł pomijania dla określonych alertów, które są znane jako nieszkodliwe, takie jak znane narzędzia lub procesy w organizacji.

Reguły pomijania można utworzyć na podstawie istniejącego alertu. W razie potrzeby można je wyłączyć i ponownie włączyć.

Po utworzeniu reguły pomijania następuje od momentu utworzenia reguły. Reguła nie będzie mieć wpływu na istniejące alerty już w kolejce przed utworzeniem reguły. Reguła zostanie zastosowana tylko do alertów spełniających warunki ustawione po utworzeniu reguły.

Istnieją dwa konteksty reguły pomijania, którą można wybrać:

Pomijanie alertu na tym urządzeniu

Pomijanie alertu w mojej organizacji

Kontekst reguły umożliwia dostosowanie elementów wyświetlanych w portalu i upewnienie się, że do portalu są udostępniane tylko rzeczywiste alerty zabezpieczeń.

Zmienianie stanu alertu

Alerty można skategoryzować jako Nowe, W toku lub Rozwiązane, zmieniając ich stan w miarę postępu badania. Ułatwia to organizowanie alertów i zarządzanie tym, jak zespół może reagować na alerty.

Na przykład lider zespołu może przejrzeć wszystkie nowe alerty i zdecydować się na przypisanie ich do kolejki W toku w celu dalszej analizy.

Alternatywnie lider zespołu może przypisać alert do kolejki Rozwiązane, jeśli wiedzą, że alert jest łagodny, pochodzący z nieistotnego urządzenia (takiego jak jeden należący do administratora zabezpieczeń) lub jest traktowany za pośrednictwem wcześniejszego alertu.

Klasyfikacja alertów

Możesz nie ustawić klasyfikacji lub określić, czy alert jest prawdziwym alertem, czy fałszywym alertem. Ważne jest, aby zapewnić klasyfikację wyników prawdziwie dodatnich/fałszywie dodatnich, ponieważ służy do monitorowania jakości alertów i zapewniania dokładności alertów. Pole "determinacja" definiuje dodatkową wierność klasyfikacji "prawdziwie dodatniej".

Dodawanie komentarzy i wyświetlanie historii alertu

Możesz dodawać komentarze i wyświetlać zdarzenia historyczne dotyczące alertu, aby zobaczyć poprzednie zmiany wprowadzone w alercie. Za każdym razem, gdy zostanie wprowadzona zmiana lub komentarz do alertu, jest on rejestrowany w sekcji Komentarze i historia. Dodano komentarze natychmiast wyświetlane w okienku.

Badanie alertów

Zbadaj alerty wpływające na sieć, dowiedz się, co oznaczają i jak je rozwiązać.

Wybierz alert z kolejki alertów, aby przejść do strony alertu. Ten widok zawiera tytuł alertu, zasoby, których dotyczy problem, okienko po stronie szczegółów i historię alertów.

Na stronie alertu rozpocznij badanie, wybierając zasoby, których dotyczy problem, lub dowolną jednostkę w widoku drzewa historii alertów. Okienko szczegółów zostanie automatycznie wypełnione dalszymi informacjami na temat wybranej opcji.

Badanie przy użyciu scenariusza alertu

Historia alertu zawiera szczegółowe informacje o tym, dlaczego alert został wyzwolony, powiązane zdarzenia, które wystąpiły przed i po, oraz inne powiązane jednostki.

Jednostki można klikać, a każda jednostka, która nie jest alertem, można rozwinąć przy użyciu ikony rozwijania po prawej stronie karty tej jednostki. Jednostka w fokusie zostanie oznaczona niebieskim paskiem po lewej stronie karty tej jednostki, a alert w tytule znajduje się na początku fokusu.

Wybranie jednostki powoduje przełączenie kontekstu okienka szczegółów do tej jednostki i umożliwi przejrzenie dalszych informacji i zarządzanie tą jednostką. Wybieranie... po prawej stronie karty jednostki wyświetla wszystkie akcje dostępne dla tej jednostki. Te same akcje są wyświetlane w okienku szczegółów, gdy ta jednostka znajduje się w fokusie.

Wykonywanie akcji w okienku szczegółów

Po wybraniu interesującej cię jednostki okienko szczegółów zmieni się w celu wyświetlenia informacji o wybranym typie jednostki, informacjach historycznych, gdy jest ona dostępna, oraz zaoferowaniu kontrolek do podjęcia działań na tej jednostce bezpośrednio ze strony alertu.

Po zakończeniu badania wróć do alertu, od którego rozpoczęto pracę, oznacz stan alertu jako Rozwiązany i sklasyfikowaj go jako Fałszywy alert lub Prawdziwy alert. Klasyfikowanie alertów ułatwia dostrojenie tej funkcji w celu zapewnienia większej liczby prawdziwych alertów i mniejszej liczby fałszywych alertów.

Jeśli sklasyfikowasz go jako prawdziwy alert, możesz również wybrać determinację.

Jeśli występuje fałszywy alert z aplikacją biznesową, utwórz regułę pomijania, aby uniknąć tego typu alertu w przyszłości.