Ograniczanie dostępu za pomocą kontroli dostępu opartej na rolach

Usługa Azure Monitor przechowuje dzienniki zbierane z systemów zarządzanych w obszarze roboczym usługi Log Analytics. Każdy obszar roboczy stanowi granicę zabezpieczeń, którą można chronić za pomocą kontroli dostępu opartej na rolach na poziomie obszaru roboczego. Jednak zawartość każdego obszaru roboczego podlega również mechanizmowi kontroli dostępu, który przegląda uprawnienia przypisane do poszczególnych zasobów, z których zostały zebrane dzienniki.

Określenie, które z tych dwóch mechanizmów ma wpływ, opiera się na kilku czynnikach, w tym:

Tryb dostępu. Reprezentuje metodę używaną do uzyskiwania dostępu do obszaru roboczego i definiuje automatycznie zastosowany tryb kontroli dostępu. Istnieją dwa tryby dostępu:

- Kontekst obszaru roboczego. Ten tryb dostępu ma zastosowanie podczas uzyskiwania dostępu do dzienników z bloku Azure Monitor w witrynie Azure Portal. W takim przypadku zakres jest ustawiony na wszystkie dane we wszystkich tabelach w obszarze roboczym.

- Kontekst zasobu. Ten tryb dostępu ma zastosowanie w przypadku uzyskiwania dostępu do dzienników z okienka pojedynczego zasobu. W takim przypadku zakres jest ustawiony na wszystkie dane tylko dla tego konkretnego zasobu.

Tryb kontroli dostępu. Jest to ustawienie na poziomie obszaru roboczego, które definiuje sposób określania uprawnień na poziomie obszaru roboczego i zasobu. Istnieją dwa tryby kontroli dostępu:

- Wymagaj uprawnień obszaru roboczego. Ten tryb jest oparty na uprawnieniach na poziomie obszaru roboczego w kontekście obszaru roboczego lub zasobu.

- Użyj uprawnień do zasobów lub obszaru roboczego. Ten tryb jest oparty na uprawnieniach na poziomie obszaru roboczego podczas działania w kontekście obszaru roboczego oraz na uprawnieniach na poziomie zasobów podczas działania w kontekście zasobu. Jest to ustawienie domyślne dla wszystkich obszarów roboczych.

Chociaż działa to zgodnie z oczekiwaniami dla zasobów platformy Azure, stanowi wyzwanie podczas uzyskiwania dostępu do danych zebranych z komputerów lokalnych. Dzieje się tak, ponieważ nie podlegają kontroli dostępu opartej na rolach platformy Azure. Usługa Azure Arc pomaga rozwiązać ten problem, ponieważ przypisuje identyfikator zasobu i odpowiednią grupę zasobów platformy Azure do każdego komputera spoza platformy Azure. W ten sposób można skonfigurować dostęp do dzienników zebranych z komputerów lokalnych przy użyciu tego samego mechanizmu, który ma zastosowanie do zasobów platformy Azure.

Zarządzanie dostępem

Aby zarządzać dostępem przy użyciu kontroli dostępu opartej na rolach dla zasobów lokalnych, wykonaj następującą procedurę:

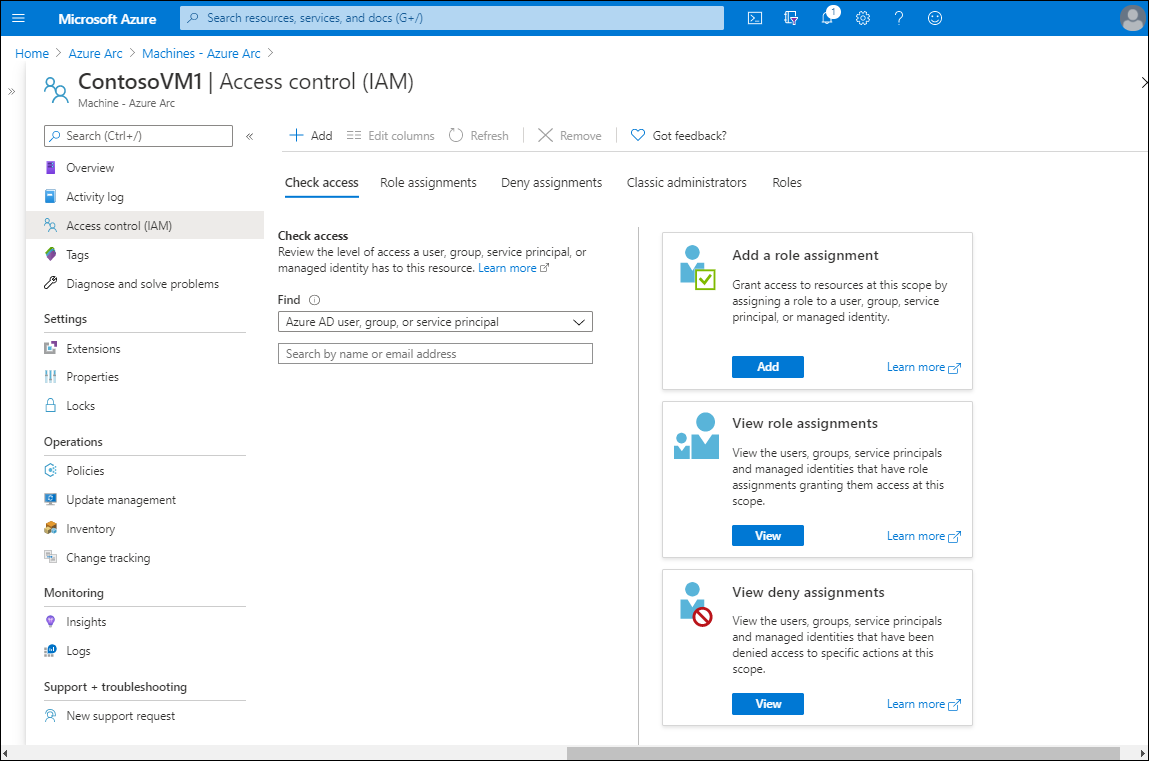

- W witrynie Azure Portal przejdź do usługi Azure Arc.

- Wybierz pozycję Zarządzaj serwerami.

- Z listy serwerów zarządzanych wybierz odpowiedni serwer, a następnie w okienku nawigacji wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami).

W poniższej tabeli opisano pięć dostępnych kart na stronie Kontrola dostępu (zarządzanie dostępem i tożsamościami) oraz akcje, które można wykonać na nich.

Zakładka

Wyjaśnienie

Sprawdzanie dostępu

Możesz użyć linków na karcie Sprawdź dostęp , aby dodać przypisanie roli do zasobu, przejrzeć przypisania ról i wyświetlić przypisania odmowy. Możesz również wyszukać określone podmioty zabezpieczeń firmy Microsoft, takie jak użytkownicy i grupy, i określić poziomy dostępu, które mają w zasobie. Dowiedz się więcej w przewodniku Szybki start: Wyświetlanie dostępu użytkownika do zasobów platformy Azure.

Przypisania ról

Na karcie Przypisania ról możesz przejrzeć bieżące przypisania ról i wprowadzić zmiany zgodnie z potrzebami. Więcej informacji na temat przypisań ról można uzyskać w artykule Dodawanie lub usuwanie przypisań ról platformy Azure przy użyciu witryny Azure Portal.

Przypisania odmowy

Użyj karty Odmów przypisań, aby przejrzeć zablokowanych użytkowników, którzy nie mogą wykonywać określonych akcji, nawet jeśli przypisanie roli przyzna im wymagany dostęp. Dowiedz się więcej na temat przypisań odmowy na stronie Wyświetlanie listy przypisań odmowy platformy Azure przy użyciu witryny Azure Portal.

Administratorzy klasyczni

Na karcie Administratorzy klasyczni przejrzyj klasycznych administratorów w organizacji. Ci użytkownicy są niezbędni tylko wtedy, gdy nadal używasz wdrożeń klasycznych platformy Azure. Aby dowiedzieć się więcej, zobacz Klasyczne administratorzy subskrypcji platformy Azure.

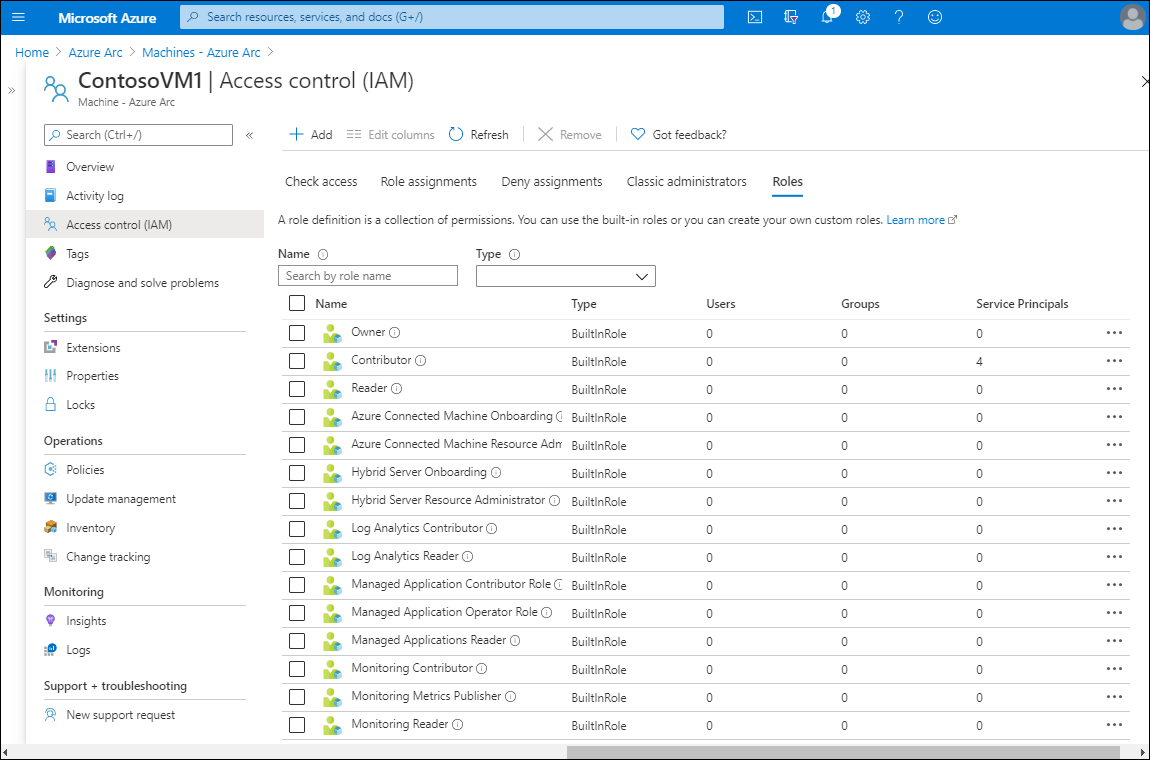

Role

Na karcie Role możesz przypisać konta użytkowników do wbudowanych ról. Dodasz przypisanie roli z paska narzędzi. Więcej informacji na temat ról można uzyskać w artykule Dodawanie lub usuwanie przypisań ról platformy Azure przy użyciu witryny Azure Portal.

Napiwek

Na pasku narzędzi wybierz pozycję + Dodaj , aby dodać współadministratora lub nowe przypisanie roli.

Materiały uzupełniające

Aby dowiedzieć się więcej, zapoznaj się z następującym dokumentem.