Implementowanie zabezpieczeń dostępu do danych

Usługa HDInsight to usługa PaaS, a najbardziej zaimplementowany wzorzec to całkowite rozdzielenie zasobów obliczeniowych z magazynu. W takich wzorcach zabezpieczenia dostępu do danych zapewniają zabezpieczanie danych magazynowanych i zabezpieczanie ruchu między usługą HDInsight a warstwą danych. Te obszary zabezpieczeń wykraczają poza przegląd funkcji zabezpieczeń specyficznych dla usługi HDInsight i są realizowane przez funkcje zabezpieczeń dostępne w usłudze Azure Storage i usługach sieciowych. Poniżej znajduje się lista zaleceń dotyczących sposobu osiągnięcia zabezpieczeń dostępu do danych w klastrach usługi HDInsight. Możesz wdrożyć niektóre lub wszystkie te rekomendacje na podstawie twojego przypadku użycia.

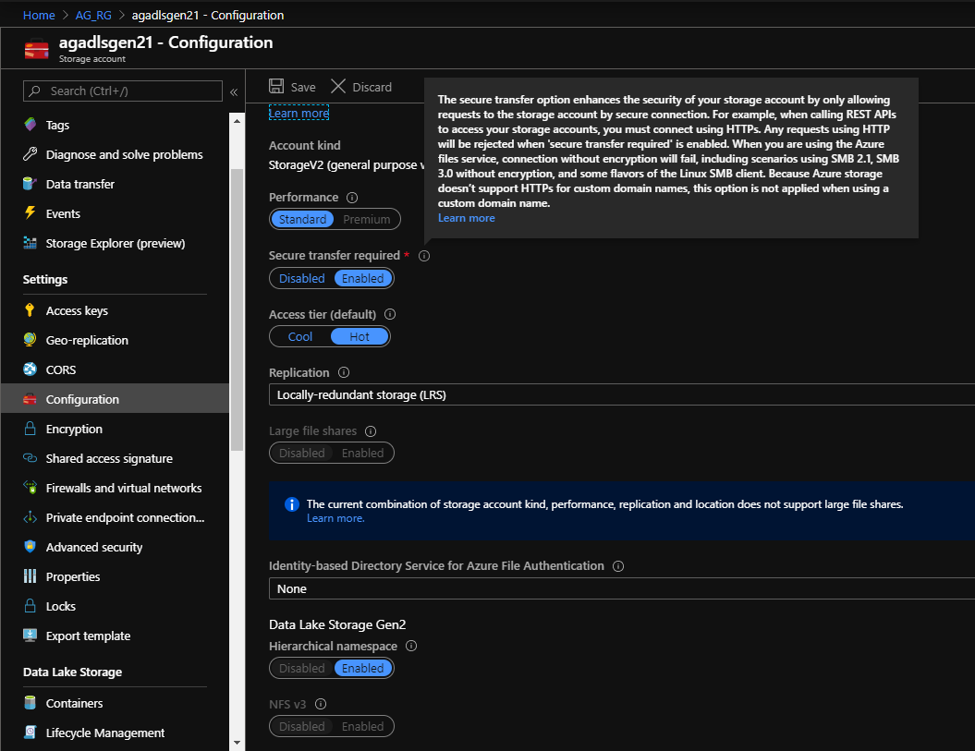

Zezwalaj na żądania do magazynu tylko z bezpiecznych połączeń

Bezpieczny transfer umożliwia przesyłanie żądań pochodzących z bezpiecznych połączeń (https) i odrzuca wszystkie połączenia pochodzące z protokołu HTTP. Przed utworzeniem klastra należy włączyć bezpieczny transfer. Kliknij przycisk suwaka "Wybierz wymagany bezpieczny transfer", aby wybrać opcję "Włączone". Zapoznaj się z zaleceniami dotyczącymi zabezpieczeń najlepszych rozwiązań dla usługi ADLSG2, w tym bezpiecznego transferu.

Implementowanie list kontroli dostępu (ACL) dla usługi ADLS Gen2

Model kontroli dostępu usługi ADLS Gen2 obsługuje zarówno kontrolę dostępu opartą na rolach (RBAC) platformy Azure, jak i model POSIX, taki jak kontrola dostępu (ACL). Możesz wdrożyć model listy ACL na poziomie POSIX dla usługi HDInsight w celu skonfigurowania uwierzytelniania przekazywanego dla plików i folderów. Każdy plik lub katalog w usłudze ADLS Gen2 ma odrębne uprawnienia dla tych tożsamości.

- Użytkownik będący właścicielem

- Grupa będąca właścicielem

- Użytkownicy nazwani

- Grupy nazwane

- Nazwane jednostki usługi

- Nazwane tożsamości zarządzane

- Wszyscy inni użytkownicy kontroli dostępu na poziomie POSIX dla plików i folderów usługi ADLS Gen2 mogą w związku z tym przyznać użytkownikom i grupom domeny usługi HDInsight, a te autoryzacje będą przestrzegane przez wszystkie usługi HDInsight podczas uzyskiwania dostępu. Dowiedz się więcej o kontroli dostępu w usłudze Azure Data lake Storage Gen2.

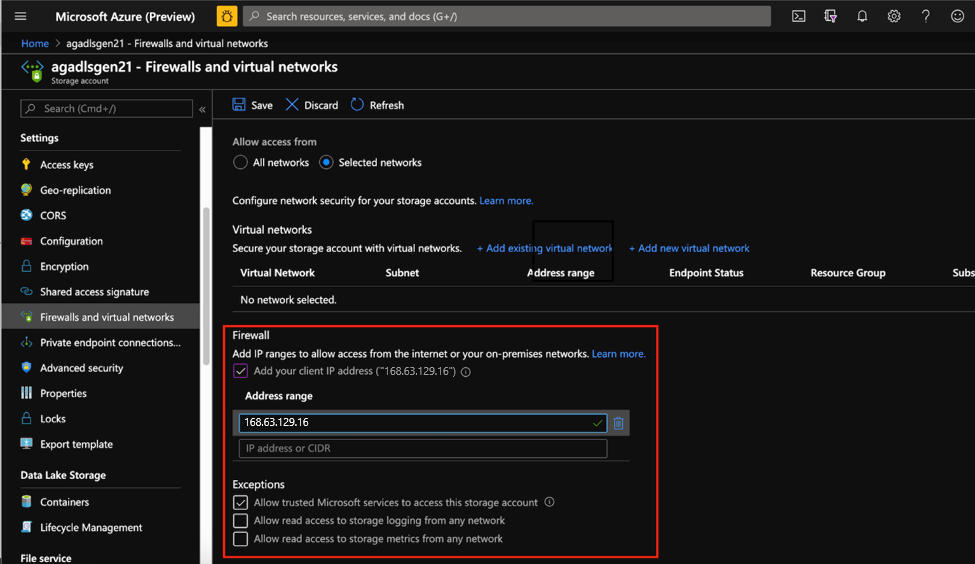

Zapory usługi Azure Storage

Zapora usługi Azure Storage używa zasad sieciowych "deny-all, permit-by-exception", aby upewnić się, że tylko dozwolone jednostki mogą uzyskać dostęp do konta magazynu. Zapory magazynu można skonfigurować tak, aby umożliwić dostęp do konta z stałego zaufanego adresu IP lub wstępnie określonego zaufanego zakresu adresów IP. Upewnij się, że dostęp do konta magazynu można uzyskać za pomocą zaufanego usługi firmy Microsoft w celu włączenia funkcji, takich jak rejestrowanie. Możesz włączyć usługę Azure Firewall na koncie magazynu z bloku Zapory i sieci wirtualne, jak pokazano poniżej.

Transport Layer Security (TLS) dla klienta magazynu poza klastrem usługi HDInsight

Włączenie protokołu TLS na koncie magazynu gwarantuje, że dane przesyłane do i z konta magazynu są szyfrowane. Usługa Azure Storage używa protokołu TLS 1.2 w publicznych punktach końcowych protokołu HTTPs, ale protokoły TLS 1.0 i TLS 1.1 są nadal obsługiwane w celu zapewnienia zgodności z poprzednimi wersjami. Aby zapewnić bezpieczne i zgodne połączenie z usługą Azure Storage, należy włączyć protokół TLS 1.2 lub nowszą wersję po stronie klienta przed wysłaniem żądań do obsługi usługi Azure Storage. W takim przypadku protokół TLS 1.2 jest już domyślnie włączony, gdy konto magazynu wymienia dane z usługą HDInsight i nie trzeba wykonywać żadnych czynności specyficznych dla jej włączenia. Dowiedz się więcej o bezpiecznym protokole TLS dla klientów usługi Azure Storage.

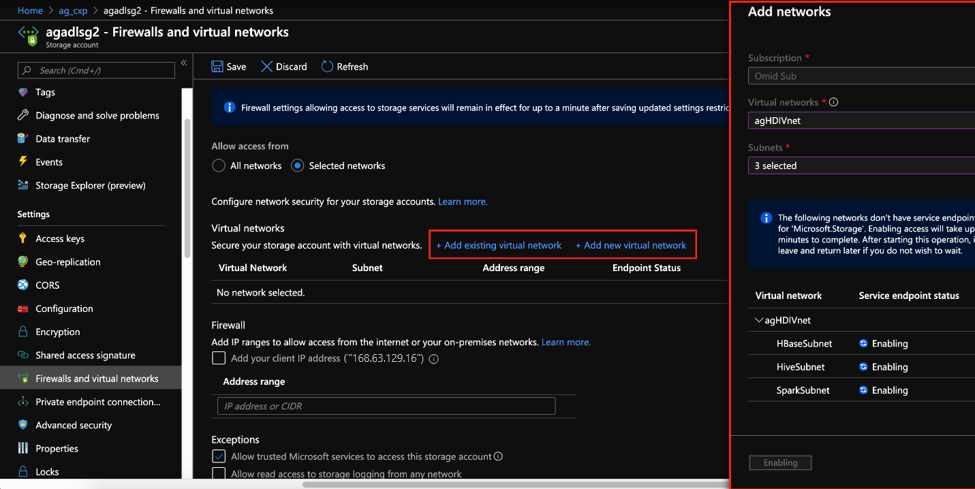

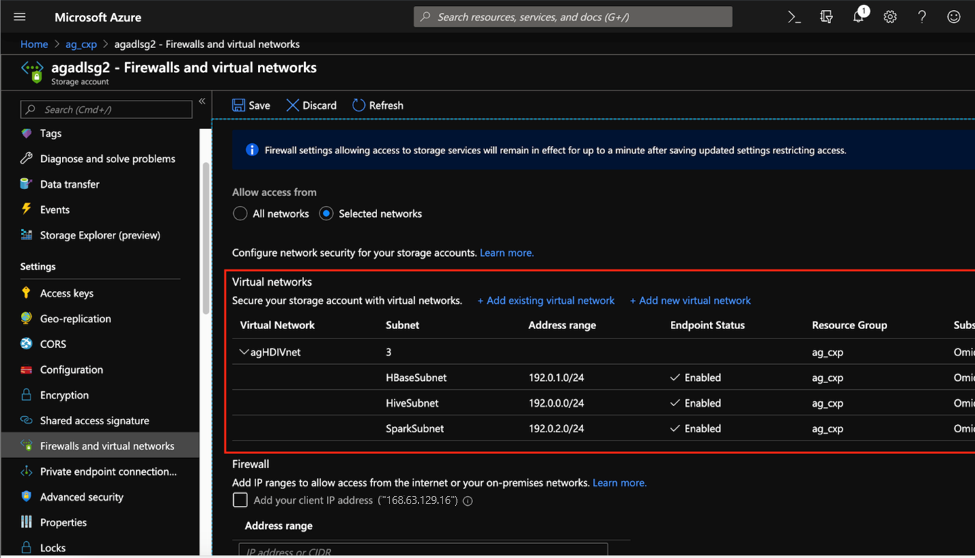

Punkty końcowe usługi dla sieci wirtualnej

Usługa HDInsight obsługuje punkty końcowe usługi sieci wirtualnej dla usługi Azure Blob Storage, Azure Data Lake Storage Gen2, Cosmos DB i SQL Database. W kontekście zabezpieczeń usługi HDInsight punkty końcowe usługi sieci wirtualnej można skonfigurować na kontach magazynu, magazynach metadanych klastra i usłudze Cosmos DB, aby zezwolić na dostęp tylko z podsieci usługi HDInsight. Ruch między tymi jednostkami a usługą HDInsight zawsze pozostaje w sieci szkieletowej platformy Azure. Na koncie magazynu punkty końcowe usługi sieci wirtualnej można włączyć w bloku Zapory i sieci wirtualne, klikając przycisk Dodaj istniejącą/nową sieć wirtualną, wybierając przycisk radiowy Zezwalaj na dostęp z sieci wybranej, a następnie podając informacje o sieci wirtualnej, z której ma być dozwolony dostęp. W takim przypadku należy umieścić sieć wirtualną i podsieć usługi HDInsight, z której chcesz uzyskać dostęp do tego konta magazynu. W poniższym przykładzie konto magazynu będzie mogło uzyskiwać dostęp do ruchu tylko z trzech podsieci usługi HDInsight, które zostały jawnie określone.

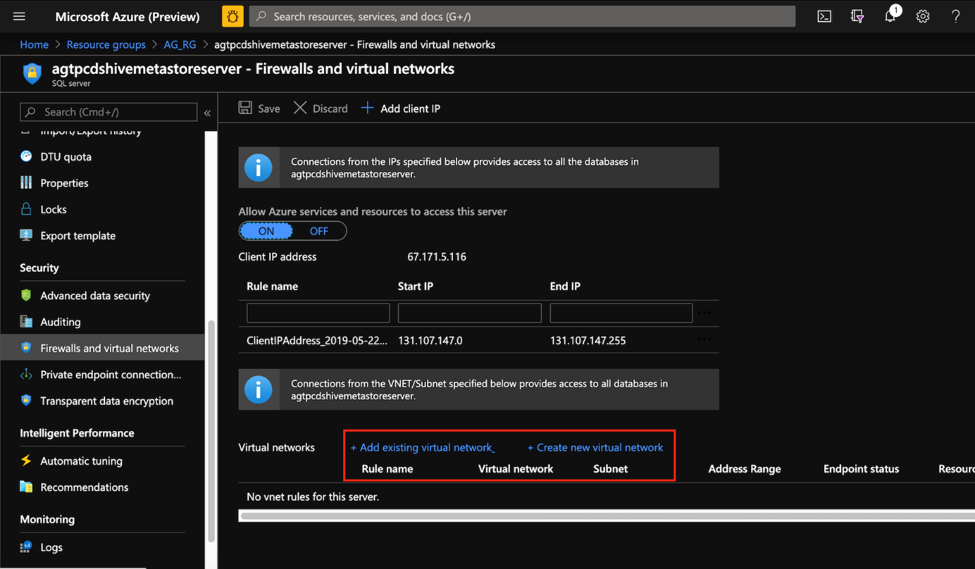

W przypadku baz danych SQL punkty końcowe usługi sieci wirtualnej można skonfigurować z poziomu bloku Zapory i sieci wirtualne.

Dowiedz się więcej o punktach końcowych usługi sieci wirtualnej na platformie Azure.

Klucze zarządzane przez klienta

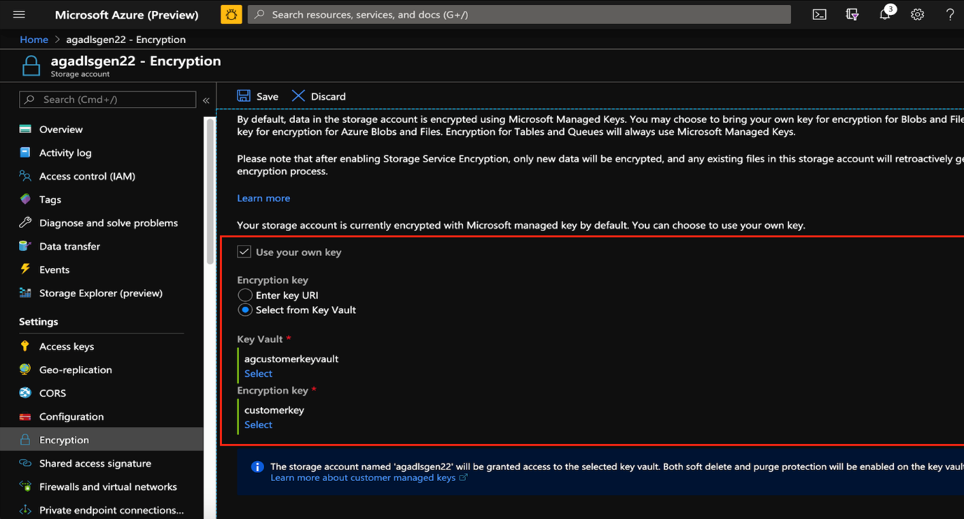

Szyfrowanie danych magazynowanych w kluczowym wymaganiu dotyczącym zabezpieczeń w środowiskach danych big data. Usługa Azure Storage domyślnie szyfruje wszystkie dane na koncie magazynu przy użyciu kluczy zarządzanych przez firmę Microsoft. Klienci mogą jednak zdecydować się na korzystanie z własnych kluczy w celu wykorzystania dodatkowej kontroli nad danymi. W portalu blok Szyfrowanie na koncie magazynu służy do określania ustawień klucza na koncie magazynu. Wybierz pozycję Użyj własnego klucza, a następnie wybierz identyfikator URI klucza lub wybierz klucz z usługi Azure Key Vault. Dowiedz się więcej o kluczach zarządzanych przez klienta dla usługi Azure Storage.

Podobnie w przypadku klastrów platformy Kafka można przenieść własny klucz podczas tworzenia klastra w celu zaszyfrowania wszystkich magazynowanych danych brokerów.