Co to jest tożsamość urządzenia na platformie Azure?

W tej lekcji dowiesz się więcej na temat opcji tożsamości i rejestracji urządzeń oraz sposobu ich stosowania do różnych urządzeń. Dowiesz się, jak zastosować dostęp warunkowy, aby poprawić kontrolę dostępu za pomocą urządzeń. Na koniec rozważysz korzyści i zagadnienia związane z używaniem tożsamości urządzenia na platformie Azure.

Podstawowe informacje o tożsamości urządzenia

Tożsamość urządzenia w usłudze Microsoft Entra ID ułatwia kontrolowanie urządzeń dodanych do wystąpienia firmy Microsoft w organizacji. Pomaga również kontrolować dane, zasoby i elementy zawartości, do których mają one dostęp. Zapewnia ona platformę do implementowania dostępu warunkowego opartego na urządzeniach. Aby ograniczyć dostęp urządzeń do zasobów organizacji, można użyć zasad dostępu warunkowego opartego na urządzeniach.

Współczesne środowisko pracy wykracza poza możliwe do kontrolowania granice lokalnego miejsca pracy. Pracownicy mogą teraz wykonywać swoje zadania z różnych miejsc, nie tylko w swoim kraju czy regionie, ale nawet za granicą. Użytkownicy mają dostęp do szerszego zakresu technologii. Twoja organizacja jest właścicielem niektórych z tych technologii, ale nie jest właścicielem innych.

Wyzwaniem, przed jakim stoi personel IT, jest zapewnienie użytkownikom elastyczności podczas ochrony danych firmy. Chcesz wspierać użytkowników i umożliwić im wydajną pracę wszędzie tam, gdzie pracują i na dowolnym urządzeniu, z którego korzystają, ale nadal musisz zapewnić bezpieczeństwo zasobów i zasobów organizacji.

Znalezienie równowagi między ochroną zasobów i zapewnieniem użytkownikom większej elastyczności na urządzeniach, z których korzystają, to kluczowy element tożsamości urządzenia. Każde urządzenie, które łączy się z Twoją z siecią, musi być znane. Narzędzia, takie jak usługa Microsoft Intune, mogą poprawić to, co wiemy o urządzeniu, zapewniając zgodność z wymaganiami organizacji.

Połączenie identyfikatora Microsoft Entra z logowaniem jednokrotnym oznacza, że użytkownicy mogą uzyskiwać dostęp do usług i aplikacji za pośrednictwem dowolnego urządzenia. To rozwiązanie spełnia potrzeby organizacji w celu ochrony zasobów i zasobów oraz zapewnia użytkownikom odpowiednią elastyczność.

Opcje rejestracji urządzeń

Masz trzy opcje rejestracji urządzeń, aby dodać urządzenie do identyfikatora Entra firmy Microsoft:

Zarejestrowana firma Microsoft Entra: te urządzenia należą do kategorii Przynieś własne urządzenie (BYOD). Są to na ogół urządzenia prywatne lub urządzenia, na których jest używane osobiste konto Microsoft lub inne konto lokalne. Ta metoda rejestracji urządzeń jest najmniej restrykcyjna, ponieważ obsługuje urządzenia z systemem Windows 10 lub nowszym, iOS, iPadOS, Android i macOS. Urządzenie jest zazwyczaj zabezpieczone hasłem, numerem PIN, wzorcem lub funkcją Windows Hello.

Microsoft Entra joined: Twoja organizacja jest właścicielem tych urządzeń. Użytkownicy uzyskują dostęp do wystąpienia firmy Microsoft Entra opartego na chmurze za pośrednictwem konta służbowego. Tożsamości urządzeń istnieją tylko w chmurze. Ta opcja jest dostępna tylko dla urządzeń z systemem Windows 10, Windows 11 lub Windows Server 2019. Instalacja Windows Server 2019 Server Core nie jest obsługiwana. Zabezpieczenia dla tej opcji używają hasła lub funkcji Windows Hello.

Dołączone hybrydowe rozwiązanie Microsoft Entra: ta opcja jest podobna do dołączonej do firmy Microsoft Entra. Organizacja jest właścicielem tych urządzeń i loguje się przy użyciu konta Microsoft Entra należącego do tej organizacji. Tożsamości urządzeń istnieją w chmurze i w środowisku lokalnym. Opcja hybrydowa jest lepiej dopasowana do organizacji, które wymagają dostępu lokalnego i w chmurze. Ta opcja obsługuje systemy Windows 8.1, 10 i 11 oraz Windows Server 2012 lub nowszy.

Dostęp warunkowy

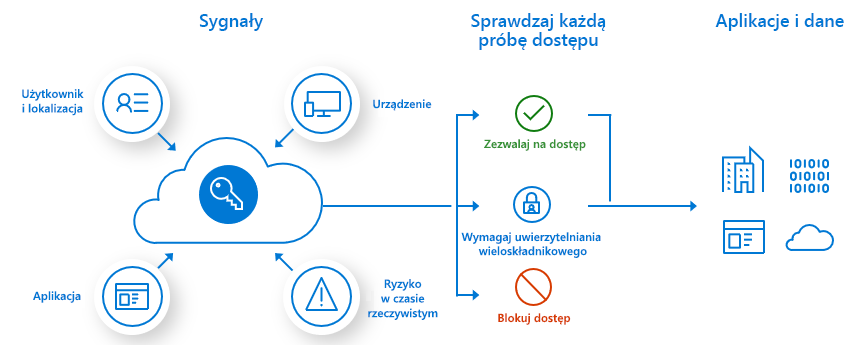

Dostęp warunkowy w usłudze Microsoft Entra ID używa danych ze źródeł znanych jako sygnały, weryfikuje je względem bazy reguł możliwych do zdefiniowania użytkownika i wybiera najlepszy wynik w celu wymuszenia zasad zabezpieczeń organizacji. Dostęp warunkowy umożliwia zarządzanie tożsamościami urządzeń, ale zasady dostępu warunkowego mogą być złożone.

Najprościej można traktować te zasady jako instrukcje "if-then". Jeśli użytkownik chce uzyskać dostęp do zasobu, musi spełnić warunek, aby ukończyć żądanie. Przykład: Menedżer płac chce uzyskać dostęp do aplikacji płacowej. Zasady dostępu warunkowego wymagają użycia zgodnego urządzenia i ukończenia uwierzytelniania wieloskładnikowego w celu uzyskania dostępu do aplikacji.

Zasady dostępu warunkowego są stosowane po pomyślnym ukończeniu uwierzytelniania pierwszego składnika przez użytkownika, zazwyczaj z nazwą użytkownika i hasłem. Te zasady nie zastępują uwierzytelniania pierwszego składnika. Są one używane do uzyskiwania dostępu do składników, takich jak urządzenie, lokalizacja bądź aplikacja, oraz do oceniania ryzyka w czasie rzeczywistym.

Popularne typy sygnałów

Dostęp warunkowy używa wielu typowych sygnałów, aby podjąć decyzję o tym, który wynik ma być zalecany.

Sygnały obejmują następujące typy:

- Członkostwo użytkownika lub grupy zapewnia szczegółowy dostęp do zasobów.

- Informacje o lokalizacji adresów IP używają listy dozwolonych zaufanych adresów IP i listy zablokowanych lub zakazanych adresów IP.

- Urządzenie umożliwia określenie typu urządzenia i jego stanu.

- Aplikacja pozwala kontrolować dostęp do aplikacji dla określonego urządzenia.

- Wykrywanie ryzyka w czasie rzeczywistym i obliczane umożliwia firmie Microsoft Entra ID identyfikowanie zachowań nie tylko podczas logowania, ale także w całej sesji użytkownika.

- Microsoft Defender dla Chmury Apps zapewnia monitorowanie w czasie rzeczywistym sesji użytkownika i dostępu do aplikacji. Defender dla Chmury Apps pomaga również kontrolować środowisko chmury.

Typowe decyzje

Dostęp warunkowy ocenia sygnały i podaje decyzję:

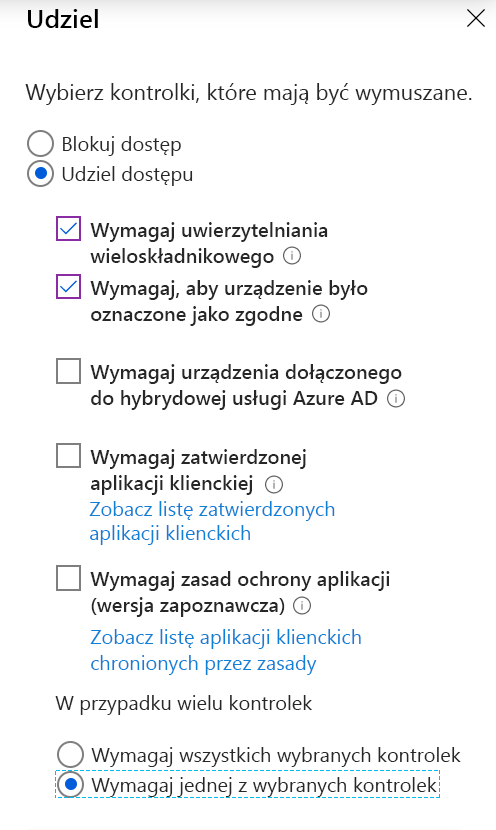

- Blokuj dostęp — ta decyzja jest najbardziej restrykcyjna.

- Udziel dostępu, co jest najmniej restrykcyjne, ale może wymagać dodatkowych kryteriów przed zezwoleniem na dostęp.

Te kryteria mogą być następujące:

- Uwierzytelnianie wieloskładnikowe

- Urządzenie oznaczone jako zgodne

- Urządzenie dołączone hybrydowe do firmy Microsoft Entra

- Zatwierdzona aplikacja

- Wymaganie zasad ochrony aplikacji

Jeśli Twoja organizacja korzysta z uwierzytelniania wieloskładnikowego firmy Microsoft Entra, użytkownicy nie muszą wykonywać uwierzytelniania wieloskładnikowego, gdy używają zgodnego urządzenia do zarządzania urządzeniami przenośnymi (MDM) i dołączonego do firmy Microsoft Entra. Możesz wybrać opcję Wymagaj jednej z wybranych kontrolek z wybranymi kontrolkami udzielania. Jeśli potrzebujesz dodatkowych zabezpieczeń dla aplikacji listy płac, wybierz pozycję Wymagaj wszystkich wybranych kontrolek , aby wymagać uwierzytelniania wieloskładnikowego i zgodnego urządzenia.

Najczęściej stosowane zasady

Wiele organizacji ma typowe problemy z dostępem, których mogą pomóc zasady dostępu warunkowego, takie jak:

- Wymaganie uwierzytelniania wieloskładnikowego w przypadku użytkowników z rolami administracyjnymi.

- Wymaganie uwierzytelniania wieloskładnikowego w przypadku zadań zarządzania platformy Azure.

- Blokowanie logowania użytkowników, który próbują korzystać ze starszych protokołów uwierzytelniania.

- Wymaganie zaufanych lokalizacji na potrzeby rejestracji uwierzytelniania wieloskładnikowego firmy Microsoft.

- Blokowanie lub udzielanie dostępu z określonych lokalizacji.

- Blokowanie ryzykownych zachowań logowania.

- Wymaganie urządzeń zarządzanych przez organizację dla określonych aplikacji.

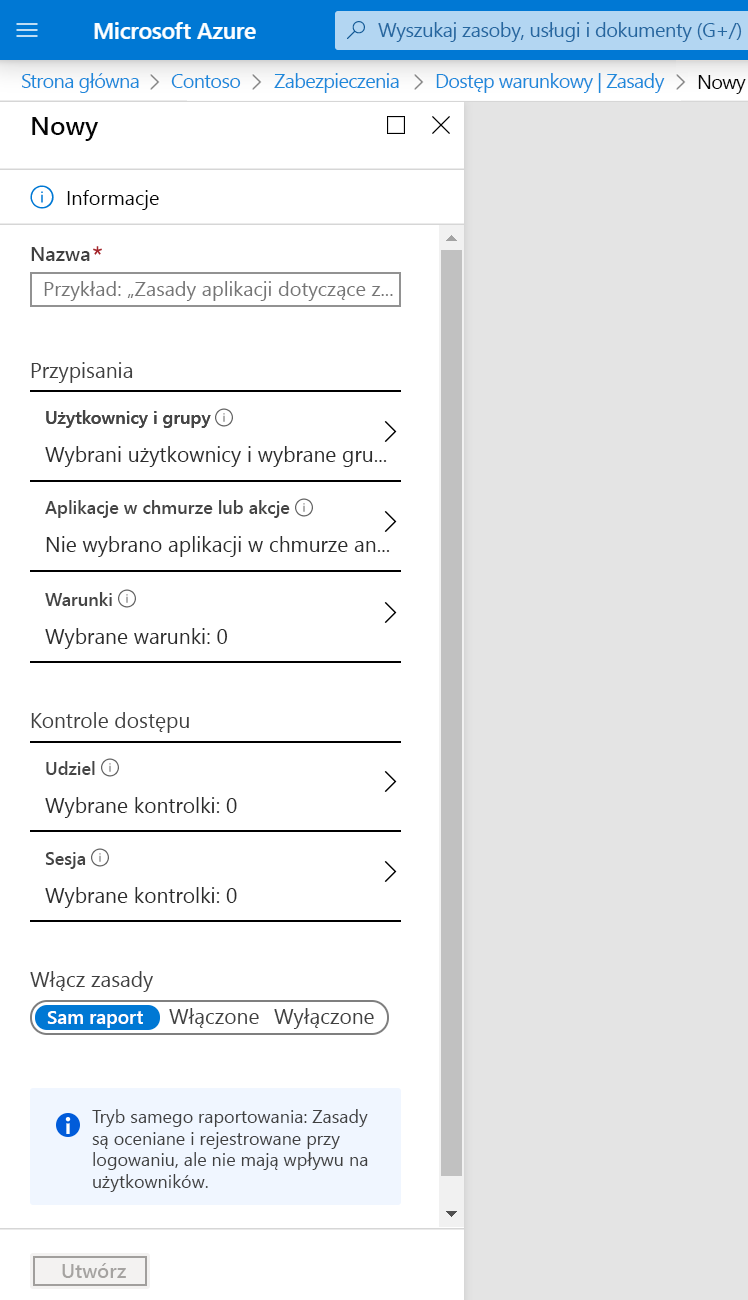

Opcje tworzenia zasad dostępu warunkowego

Aby utworzyć zasady dostępu warunkowego, przejdź do pozycji Microsoft Entra ID Security Conditional Access New policy in the Azure Portal (Nowe zasady dostępu>warunkowego zabezpieczeń>tożsamości>firmy Microsoft w witrynie Azure Portal).

Aby zasady działały, należy skonfigurować następujące elementy:

| Co | Jak | Dlaczego |

|---|---|---|

| Aplikacje w chmurze | Wybierz jedną lub kilka aplikacji. | Celem zasad dostępu warunkowego jest umożliwienie kontroli nad sposobem, w jaki autoryzowani użytkownicy mogą uzyskiwać dostęp do aplikacji w chmurze. |

| Użytkownicy i grupy | Wybierz co najmniej jednego użytkownika lub grupę, którzy mają uprawnienia dostępu do wybranych aplikacji w chmurze. | Zasady dostępu warunkowego, które nie mają przypisanych użytkowników i grup, nigdy nie są wyzwalane. |

| Kontrole dostępu | Wybierz co najmniej jedną kontrolę dostępu. | Jeśli warunki zostaną spełnione, procesor zasad musi wiedzieć, co należy zrobić. |

Zalety zarządzania tożsamościami urządzeń

Poniżej przedstawiono niektóre korzyści wynikające z używania tożsamości urządzenia w połączeniu z dostępem warunkowym w usłudze Microsoft Entra ID:

- Kombinacja upraszcza procedurę dodawania urządzeń i zarządzania nimi w usłudze Microsoft Entra ID.

- Połączenie zmniejsza liczbę problemów dla użytkowników podczas przełączania się między urządzeniami.

- Identyfikator Entra firmy Microsoft obsługuje narzędzia MDM, takie jak Microsoft Intune.

- W przypadku każdego zarejestrowanego lub dołączonego urządzenia można używać logowania jednokrotnego (SSO).

Kwestie do rozważenia podczas korzystania z zarządzania tożsamościami urządzeń

Podczas oceniania tożsamości urządzenia należy rozważyć następujące kwestie:

- Użycie opcji dołączonej do firmy Microsoft lub hybrydowej ogranicza korzystanie z systemu operacyjnego Windows lub Windows Server na urządzeniu.

- Dostęp warunkowy wymaga licencji Microsoft Entra ID P1 lub licencji platformy Microsoft 365 Business.