Wymuszanie uwierzytelniania wieloskładnikowego firmy Microsoft dla usługi Azure Virtual Desktop przy użyciu dostępu warunkowego

Użytkownicy mogą logować się do usługi Azure Virtual Desktop z dowolnego miejsca przy użyciu różnych urządzeń i klientów. Istnieją jednak pewne środki, które należy podjąć, aby zapewnić bezpieczeństwo środowiska i użytkowników. Korzystanie z uwierzytelniania wieloskładnikowego firmy Microsoft (MFA) w usłudze Azure Virtual Desktop wyświetla monity użytkowników podczas procesu logowania w celu uzyskania innej formy identyfikacji oprócz nazwy użytkownika i hasła. Możesz wymusić uwierzytelnianie wieloskładnikowe dla usługi Azure Virtual Desktop przy użyciu dostępu warunkowego, a także skonfigurować, czy dotyczy klienta internetowego, aplikacji mobilnych, klientów stacjonarnych, czy wszystkich klientów.

Gdy użytkownik łączy się z sesją zdalną, musi uwierzytelnić się w usłudze Azure Virtual Desktop i hoście sesji. Jeśli uwierzytelnianie wieloskładnikowe jest włączone, jest używane podczas nawiązywania połączenia z usługą Azure Virtual Desktop, a użytkownik jest monitowany o podanie konta użytkownika i drugiej formy uwierzytelniania w taki sam sposób, jak uzyskiwanie dostępu do innych usług. Gdy użytkownik rozpoczyna sesję zdalną, dla hosta sesji jest wymagana nazwa użytkownika i hasło, ale jest to bezproblemowe dla użytkownika, jeśli logowanie jednokrotne jest włączone. Aby uzyskać więcej informacji, zobacz Metody uwierzytelniania.

Oto, czego potrzebujesz, aby rozpocząć pracę:

- Przypisz użytkownikom licencję obejmującą identyfikator Microsoft Entra ID P1 lub P2.

- Grupa Microsoft Entra z użytkownikami usługi Azure Virtual Desktop przypisanymi jako członkowie grupy.

- Włącz uwierzytelnianie wieloskładnikowe firmy Microsoft.

Tworzenie zasady dostępu warunkowego

Poniżej przedstawiono sposób tworzenia zasad dostępu warunkowego, które wymagają uwierzytelniania wieloskładnikowego podczas nawiązywania połączenia z usługą Azure Virtual Desktop:

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

Przejdź do strony Ochrona > zasad dostępu > warunkowego.

Wybierz pozycję Nowe zasady.

Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

W obszarze Przypisania > Użytkownicy wybierz 0 wybranych użytkowników i grup.

Na karcie Dołączanie wybierz pozycję Wybierz użytkowników i grupy , a następnie zaznacz pozycję Użytkownicy i grupy, a następnie w obszarze Wybierz wybierz 0 wybranych użytkowników i grup.

W nowym okienku, które zostanie otwarte, wyszukaj i wybierz grupę zawierającą użytkowników usługi Azure Virtual Desktop jako członków grupy, a następnie wybierz pozycję Wybierz.

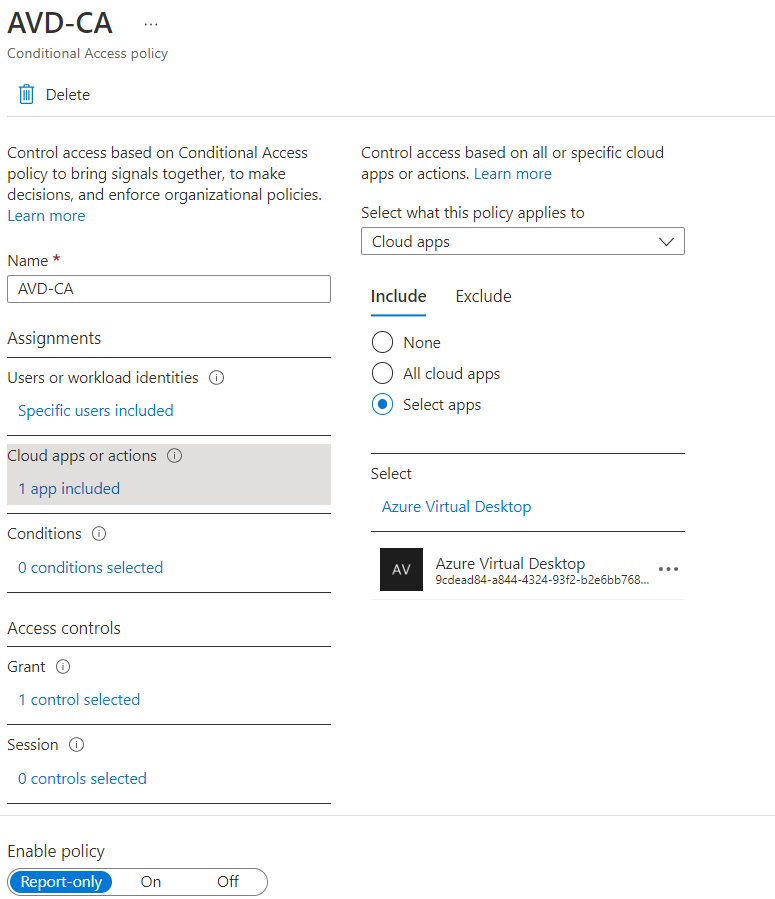

W obszarze Przypisania > Docelowe zasoby wybierz pozycję Nie wybrano zasobów docelowych.

Na karcie Dołączanie wybierz pozycję Wybierz aplikacje, a następnie w obszarze Wybierz wybierz pozycję Brak.

W nowym okienku, które zostanie otwarte, wyszukaj i wybierz niezbędne aplikacje na podstawie zasobów, które próbujesz chronić. Wybierz odpowiednią kartę dla danego scenariusza. Podczas wyszukiwania nazwy aplikacji na platformie Azure użyj terminów wyszukiwania rozpoczynających się od nazwy aplikacji w kolejności zamiast słów kluczowych, które nazwa aplikacji zawiera poza kolejnością. Jeśli na przykład chcesz użyć usługi Azure Virtual Desktop, musisz w tej kolejności wprowadzić wartość "Azure Virtual". Jeśli wprowadzisz ciąg "virtual" sam w sobie, wyszukiwanie nie zwróci żądanej aplikacji.

W przypadku usługi Azure Virtual Desktop (opartej na usłudze Azure Resource Manager) można skonfigurować uwierzytelnianie wieloskładnikowe w następujących różnych aplikacjach:

- Azure Virtual Desktop (identyfikator aplikacji 9cdead84-a844-4324-93f2-b2e6bb768d07), który ma zastosowanie, gdy użytkownik subskrybuje usługę Azure Virtual Desktop, uwierzytelnia się w bramie usługi Azure Virtual Desktop podczas połączenia i gdy informacje diagnostyczne są wysyłane do usługi z urządzenia lokalnego użytkownika.

- Pulpit zdalny Microsoft (identyfikator aplikacji a4a365df-50f1-4397-bc59-1a1564b8bb9c) i identyfikator logowania do chmury systemu Windows (identyfikator aplikacji 270efc09-cd0d-444b-a71f-39af4910ec45). Mają one zastosowanie, gdy użytkownik uwierzytelnia się na hoście sesji po włączeniu logowania jednokrotnego . Zaleca się dopasowanie zasad dostępu warunkowego między tymi aplikacjami i aplikacją usługi Azure Virtual Desktop, z wyjątkiem częstotliwości logowania.

Po wybraniu aplikacji wybierz pozycję Wybierz.

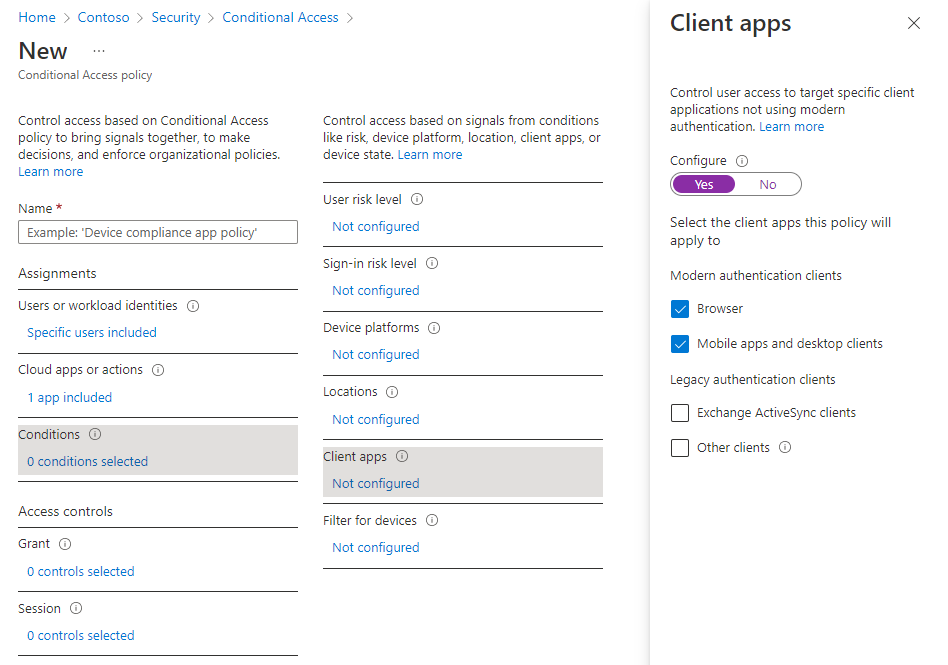

W obszarze Warunki przypisania > wybierz pozycję 0 warunków.

W obszarze Aplikacje klienckie wybierz pozycję Nieskonfigurowane.

W nowym okienku, które zostanie otwarte, w obszarze Konfiguruj wybierz pozycję Tak.

Wybierz aplikacje klienckie, których dotyczą następujące zasady:

- Wybierz pozycję Przeglądarka , jeśli chcesz, aby zasady miały zostać zastosowane do klienta internetowego.

- Wybierz pozycję Aplikacje mobilne i klienci klasyczni, jeśli chcesz zastosować zasady do innych klientów.

- Zaznacz oba pola wyboru, jeśli chcesz zastosować zasady do wszystkich klientów.

- Usuń zaznaczenie wartości dla starszych klientów uwierzytelniania.

Po wybraniu aplikacji klienckich, do których mają zastosowanie te zasady, wybierz pozycję Gotowe.

W obszarze Kontrole > dostępu Udziel wybierz wybrane kontrolki 0.

W nowym okienku, które zostanie otwarte, wybierz pozycję Udziel dostępu.

Zaznacz pole wyboru Wymagaj uwierzytelniania wieloskładnikowego, a następnie wybierz pozycję Wybierz.

W dolnej części strony ustaw opcję Włącz zasady na Wł. , a następnie wybierz pozycję Utwórz.

Uwaga

Gdy używasz klienta internetowego do logowania się do usługi Azure Virtual Desktop za pośrednictwem przeglądarki, w dzienniku zostanie wyświetlony identyfikator aplikacji klienckiej jako a85cf173-4192-42f8-81fa-777a763e6e2c (klient usługi Azure Virtual Desktop). Jest to spowodowane tym, że aplikacja kliencka jest wewnętrznie połączona z identyfikatorem aplikacji serwera, w którym ustawiono zasady dostępu warunkowego.