Wprowadzenie do najlepszych rozwiązań

W tym module opisano artykuł Zero Trust i najlepsze rozwiązania dotyczące możliwości cyberbezpieczeństwa firmy Microsoft.

Wyobraź sobie, że jesteś architektem cyberbezpieczeństwa w dużej organizacji. Masz za zadanie modernizację cyberbezpieczeństwa organizacji. Wiesz, że najlepsze rozwiązania są niezbędne do osiągnięcia tego celu, ale nie masz pewności, która struktura ma być używana. Słyszeliśmy o zero trust i jego potencjalnych korzyściach, ale nie masz pewności, jak rozpocząć pracę. Ten moduł pomaga zrozumieć najlepsze rozwiązania i jak ich używać jako architekt cyberbezpieczeństwa. Poznasz również koncepcję platformy Zero Trust i dowiesz się, jak rozpocząć pracę z nią w organizacji.

Moduł jest podzielony na pięć jednostek:

- Wprowadzenie do najlepszych rozwiązań

- Wprowadzenie do zera zaufania

- Inicjatywy zerowe zaufania

- Filary technologii Zero Trust — część 1

- Filary technologii Zero Trust — część 2

Po zakończeniu tego modułu możesz zrozumieć, jak używać najlepszych rozwiązań jako architekt cyberbezpieczeństwa, zrozumieć koncepcję modelu Zero Trust i jak może służyć do modernizacji cyberbezpieczeństwa organizacji oraz zrozumieć, kiedy używać różnych struktur najlepszych rozwiązań, takich jak MCRA, CAF i WAF.

Cele szkolenia

Po ukończeniu tego modułu osoba ucząca się może wykonywać następujące czynności:

- Dowiedz się, jak używać najlepszych rozwiązań jako architekta cyberbezpieczeństwa.

- Zapoznaj się z koncepcją zero trustu i sposobem jej wykorzystania do modernizacji cyberbezpieczeństwa organizacji.

- Dowiedz się, kiedy używać różnych platform najlepszych rozwiązań, takich jak MCRA, CAF i WAF.

Zawartość modułu ułatwia przygotowanie do egzaminu certyfikacyjnego SC-100: Microsoft Cybersecurity Architect.

Wymagania wstępne

- Koncepcyjna wiedza na temat zasad zabezpieczeń, wymagań, architektury zerowej zaufania i zarządzania środowiskami hybrydowymi

- Doświadczenie w pracy ze strategiami zerowego zaufania, stosowaniem zasad zabezpieczeń i opracowywaniem wymagań dotyczących zabezpieczeń na podstawie celów biznesowych

Najlepsze rozwiązania

Najlepsze rozwiązania to zalecane sposoby wykonywania rzeczy, które okazały się najbardziej skuteczne lub wydajne. Najlepsze rozwiązania pomagają uniknąć błędów i upewnić się, że zasoby i nakład pracy nie są marnowane.

Najlepsze rozwiązania są dostępne w wielu formach:

- dokładne instrukcje dotyczące tego, co należy zrobić, dlaczego to zrobić, kto powinien to zrobić i jak to zrobić

- ogólne zasady ułatwiające podejmowanie różnych decyzji i akcji

- wskazówki, które są częścią architektury referencyjnej, która opisuje składniki, które powinny być zawarte w rozwiązaniu i jak je zintegrować ze sobą

Firma Microsoft ma osadzone najlepsze rozwiązania w zakresie zabezpieczeń w różnych formach wskazówek, w tym:

- Architektury referencyjne cyberbezpieczeństwa firmy Microsoft

- Wzorzec bezpieczeństwa w chmurze Microsoft

- Przewodnik Cloud Adoption Framework (CAF)

- Azure Well-Architected Framework (WAF)

- Najlepsze rozwiązania dotyczące zabezpieczeń firmy Microsoft

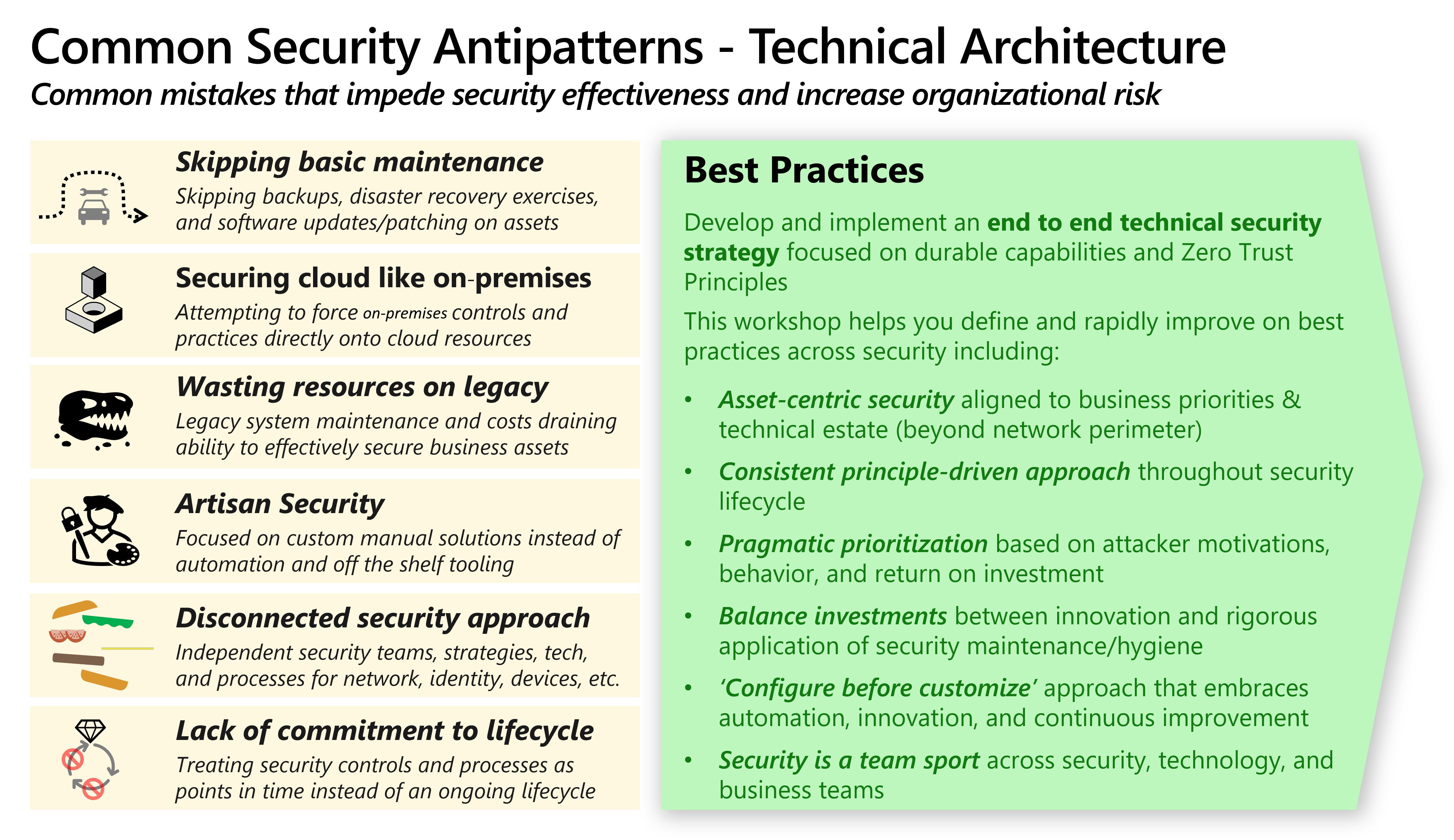

Antywzorzecy

Antywzorzec jest częstym błędem, który prowadzi do negatywnych wyników. Jest to przeciwieństwo najlepszych rozwiązań. Wiele najlepszych rozwiązań zostało zaprojektowanych w celu uniknięcia antywzorców.

Przykładem najlepszych rozwiązań, które pomagają przezwyciężyć wiele antywzorzec, jest regularne stosowanie poprawek zabezpieczeń. Firma Microsoft zaobserwowała wiele antywzorców, które regularnie stosują tę podstawową i krytycznie ważną najlepszą praktykę w zakresie zabezpieczeń:

Nie poprawiamy (chyba że jest to krytyczne) — ten antywzorzec unika instalacji poprawek z powodu niejawnego założenia, że poprawki nie są ważne. Inną wersją jest to, że "To nie stanie się z nami", przekonanie, że niewłaczone luki w zabezpieczeniach nie zostaną wykorzystane, ponieważ nie miało to miejsce wcześniej (lub nie zostało wykryte).

Oczekiwanie na perfekcję poprawek zamiast budowania odporności - Ta antywzorzec unika stosowania poprawek z powodu obawy, że coś może pójść nie tak z poprawkami. Ten antywzorzec zwiększa również prawdopodobieństwo przestoju ze strony atakujących.

Uszkodzony model odpowiedzialności — ten antywzorzec uwzględnia zabezpieczenia pod kątem negatywnych wyników poprawek. Ten model odpowiedzialności prowadzi do anulowania priorytetów przez inne zespoły konserwacji zabezpieczeń

Nadmierne dostosowywanie wyboru poprawek — ten antywzorzec używa unikatowych kryteriów stosowania poprawek zamiast stosowania wszystkich zalecanych poprawek producenta. To dostosowanie skutecznie tworzy niestandardowe kompilacje systemów Windows, Linux i aplikacji, które nigdy nie zostały przetestowane w tej dokładnej konfiguracji.

Skupienie się tylko na systemach operacyjnych — ta antywzorzec poprawki dotyczy tylko serwerów i stacji roboczych bez adresowania kontenerów, aplikacji, oprogramowania układowego i urządzeń IoT/OT

Jak architekci korzystają z najlepszych rozwiązań

Najlepsze rozwiązania w zakresie zabezpieczeń muszą być zintegrowane z umiejętnościami i nawykami ludzi, procesami organizacyjnymi oraz architekturą i implementacją technologii.

Architekci cyberbezpieczeństwa pomagają zintegrować najlepsze rozwiązania w zakresie zabezpieczeń i sprawić, że będą one możliwe do działania, wykonując następujące czynności:

- Integrowanie najlepszych rozwiązań z architekturą zabezpieczeń i zasadami

- Doradzanie liderom ds. zabezpieczeń w zakresie integrowania najlepszych rozwiązań z procesami biznesowymi, procesami technicznymi i kulturą.

- Doradzanie zespołom technicznym w zakresie implementowania najlepszych rozwiązań oraz możliwości technologii ułatwiają wdrażanie najlepszych rozwiązań.

- Doradzanie innym osobom w organizacji, takich jak Enterprise Architects, IT Architects, właściciele aplikacji, deweloperzy i nie tylko, jak zintegrować najlepsze rozwiązania w zakresie zabezpieczeń w swoich obszarach własności.

Postępuj zgodnie z najlepszymi rozwiązaniami, chyba że masz powód, aby ich uniknąć. Organizacje powinny przestrzegać dobrze zdefiniowanych i dobrze rozumowanych najlepszych rozwiązań, chyba że istnieje konkretny powód, aby ich uniknąć. Chociaż niektóre organizacje mogą ignorować niektóre najlepsze rozwiązania z dobrych powodów, organizacje powinny być ostrożne przed zignorowaniem najlepszych rozwiązań wysokiej jakości, takich jak te dostarczone przez firmę Microsoft. Najlepsze rozwiązania nie mają idealnego zastosowania do wszystkich sytuacji, ale okazały się działać gdzie indziej, więc nie należy ich ignorować ani zmieniać bez powodu.

Dostosuj się, ale nie dostosowuj — najlepsze rozwiązania to ogólne wskazówki, które działają w większości organizacji. Może być konieczne dostosowanie najlepszych rozwiązań do unikatowych okoliczności organizacji. Należy zachować ostrożność, aby nie dostosowywać ich do punktu, w którym utracono oryginalną wartość. Przykładem jest wdrożenie uwierzytelniania bez hasła i uwierzytelniania wieloskładnikowego, ale wyjątki dla najbardziej wpływających kont biznesowych i IT, które osoby atakujące cenią najwięcej.

Wdrożenie najlepszych rozwiązań zmniejszy typowe błędy i poprawi ogólną skuteczność i wydajność zabezpieczeń. Na poniższym diagramie przedstawiono podsumowanie ważnych antywzorzeców i najlepszych rozwiązań.

Którą strukturę należy wybrać?

| Framework | Podsumowanie | Kiedy używać | Odbiorcy | Organizacje | Materiały |

|---|---|---|---|---|---|

| Inicjatywy RaMP zero trust | Przewodnik Zero Trust oparty na inicjatywach mających na celu zapewnienie szybkich zwycięstw w obszarach o dużym wpływie. Plany zorganizowane chronologicznie i identyfikują kluczowe osoby biorące udział w projekcie. | Kiedy chcesz rozpocząć pracę z usługą Zero Trust i szybko rozpocząć pracę. | Architekci chmury, specjaliści IT i decydenci biznesowi | Osoby przyjmujące usługę Zero Trust i chmurę na wczesnym etapie | Plany projektu z listami kontrolnymi |

| Zero Trust — cele wdrożenia | Przewodnik Zero Trust ze szczegółowymi krokami konfiguracji dla każdego z filarów technologii. Bardziej kompleksowe niż inicjatywy RaMP. | Jeśli chcesz uzyskać bardziej kompleksowy przewodnik dotyczący wdrażania usługi Zero Trust. | Architekci chmury, specjaliści IT | Organizacje, które poczyniły pewne postępy dzięki zero trust i chcą uzyskać szczegółowe wskazówki, aby jak najbardziej wykorzystać technologię. | Plany wdrażania z podstawowymi i pomocniczymi celami. |

| MCRA | McRA to zestaw diagramów, który zawiera wiele najlepszych rozwiązań związanych z inicjatywą modernizacji kontroli dostępu w usłudze Zero Trust RaMP | Jeśli chcesz: szablon początkowy dla architektury zabezpieczeń, porównanie możliwości zabezpieczeń, aby dowiedzieć się więcej o możliwościach firmy Microsoft, aby dowiedzieć się więcej o inwestycjach w integrację firmy Microsoft | Architekci chmury, specjaliści IT | Wczesny etap wdrażania chmury i zerowego zaufania | Slajdy programu PowerPoint z diagramami |

| MCSB | Struktura oceny stanu zabezpieczeń środowiska chmury organizacji pod kątem standardów branżowych i najlepszych rozwiązań. | Szukasz wskazówek dotyczących implementowania mechanizmów kontroli zabezpieczeń i monitorowania ich pod kątem zgodności. | Architekci chmury, specjaliści IT | wszystkie | Szczegółowe specyfikacje kontrolek i punktów odniesienia usługi |

| CAF | Dokumentacja i struktura implementacji najlepszych rozwiązań w całym cyklu życia wdrażania chmury, zapewniając krok po kroku podejście do migracji do chmury i zarządzania przy użyciu platformy Azure. | Gdy chcesz tworzyć i implementować strategie biznesowe i technologiczne dla chmury. | Architekci chmury, specjaliści IT i decydenci biznesowi | Organizacje, które potrzebują wskazówek technicznych dotyczących platformy Microsoft Azure | Najlepsze rozwiązania, dokumentacja i narzędzia |

| WAF | Struktura zaprojektowana w celu ułatwienia klientom tworzenia bezpiecznej, wysokiej wydajności, odpornej i wydajnej infrastruktury dla aplikacji i obciążeń na platformie Azure przy użyciu pięciu filarów: optymalizacji kosztów, doskonałości operacyjnej, wydajności wydajności, niezawodności i zabezpieczeń. | Gdy chcesz poprawić jakość obciążenia w chmurze. | Architekci chmury, specjaliści IT | wszystkie | Przegląd dobrze zaprojektowanej architektury platformy Azure, Usługa Azure Advisor, dokumentacja, partnerzy, oferty pomocy technicznej i usługi, architektury referencyjne, zasady projektowania |