Jak działa usługa Microsoft Defender dla IoT

W tej lekcji opiszemy, jak działa usługa Microsoft Defender dla IoT w tle.

Elastyczne wdrożenia

Usługa Defender for IoT obsługuje wiele i elastycznych rozwiązań wdrażania:

- Wdrożenia w chmurze: czujniki OT wdrożone na urządzeniach fizycznych lub wirtualnych łączą się z usługą Defender for IoT w witrynie Azure Portal. Użyj witryny Azure Portal, aby zarządzać czujnikami i danymi czujników oraz integrować się z innymi usługi firmy Microsoft, takimi jak Microsoft Sentinel.

- Sieci z przerwami w powietrzu: w pełni wdróż usługę Defender dla IoT i połącz się z lokalnym systemem zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM). Usługę Microsoft Sentinel można zintegrować bezpośrednio lub z szeregiem narzędzi SOC partnerów, takich jak Splunk, IBM QRadar i ServiceNow.

- Wdrożenia hybrydowe: aby pracować w środowisku hybrydowym, możesz zarządzać czujnikami lokalnymi i nadal łączyć się z rozwiązaniem SIEM opartym na chmurze, takim jak Microsoft Sentinel.

Czujniki usługi Defender dla IoT

Czujniki usługi Defender for IoT są wdrażane lokalnie jako urządzenie wirtualne lub fizyczne. Odnajdują i stale monitorują urządzenia sieciowe oraz zbierają ruch sieciowy systemu kontroli przemysłowej (ICS).

Czujniki używają pasywnych lub bez agentów monitorowania urządzeń IoT/OT. Czujniki łączą się z portem SPAN lub siecią TAP w celu przeprowadzenia głębokiej inspekcji pakietów w ruchu sieciowym IoT/OT.

Wszystkie operacje zbierania, przetwarzania, analizy i alertów są wykonywane bezpośrednio na maszynie czujnika, co sprawia, że proces jest idealny dla lokalizacji z małą przepustowością lub łącznością o dużym opóźnieniu. Tylko metadane są przesyłane do witryny Azure Portal na potrzeby zarządzania.

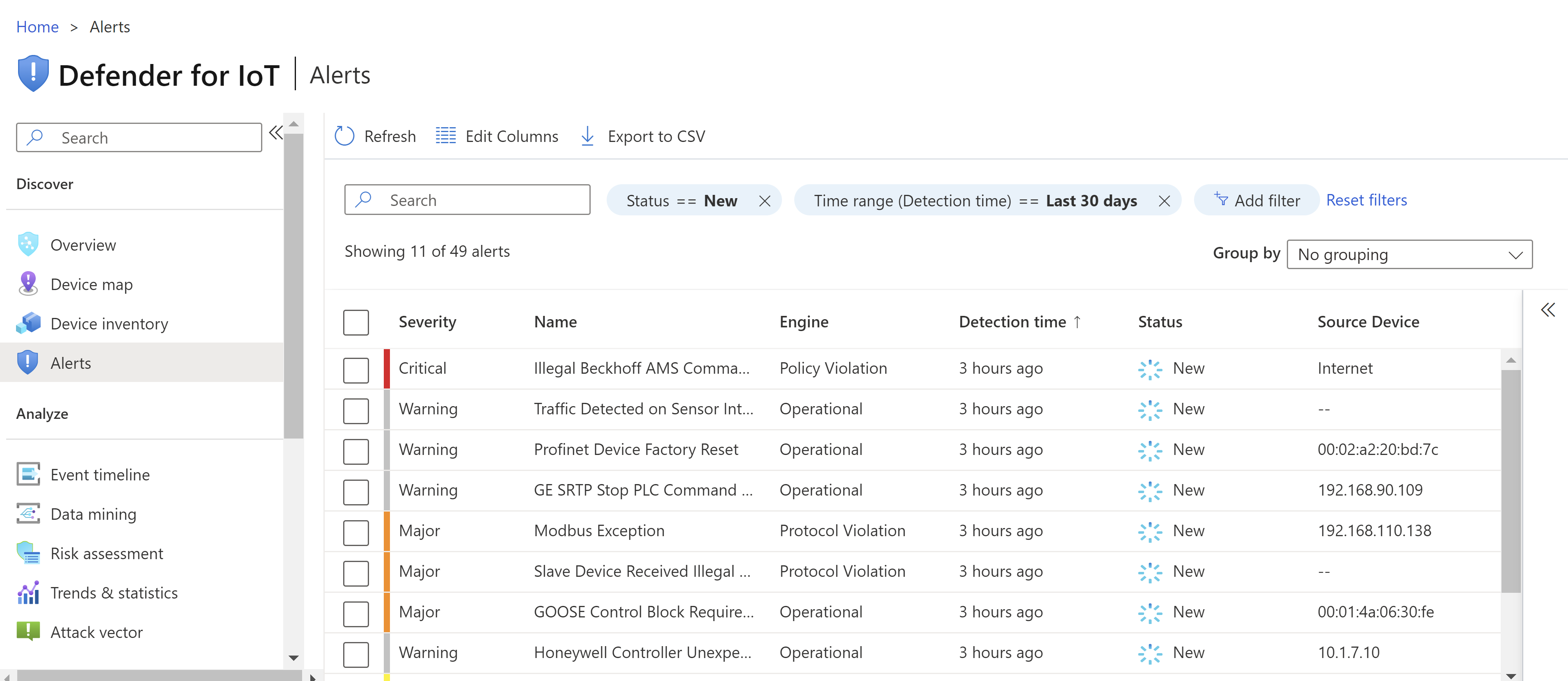

Na poniższej ilustracji przedstawiono przykładowy zrzut ekranu ze strony Alerty w konsoli czujnika. Przedstawia alerty wyzwalane przez urządzenia dołączone do tego czujnika.

Aparaty uczenia maszynowego usługi Defender dla IoT

Samodzielne uczenie — lub uczenie maszynowe — aparaty analityczne w usłudze Defender dla IoT eliminują konieczność aktualizowania podpisów lub definiowania reguł. Aparaty usługi Defender for IoT używają analizy behawioralnej specyficznej dla ICS i nauki o danych, aby stale analizować ruch sieciowy OT dla:

- Anomalii.

- Złośliwe oprogramowanie.

- Problemy operacyjne.

- Naruszenia protokołu.

- Odchylenia aktywności sieci bazowej.

Czujniki usługi Defender for IoT obejmują również pięć aparatów wykrywania analiz, które wyzwalają alerty na podstawie analizy zarówno ruchu w czasie rzeczywistym, jak i wstępnie utworzonego:

- Aparat wykrywania naruszeń zasad: używa uczenia maszynowego do zgłaszania alertów dotyczących odchyleń w zachowaniu punktu odniesienia, takiego jak nieautoryzowane użycie określonych kodów funkcji, dostęp do określonych obiektów lub zmiany konfiguracji urządzenia. Przykłady obejmują zmianę wersji oprogramowania deltaV, zmiany oprogramowania układowego i nieautoryzowane alerty programowania PLC.

- Aparat wykrywania naruszeń protokołu: określa użycie struktur pakietów i wartości pól naruszających specyfikacje protokołu ICS. Przykłady obejmują wyjątki Modbus i inicjowanie przestarzałych alertów kodu funkcji.

- Aparat wykrywania złośliwego oprogramowania: identyfikuje zachowania wskazujące obecność znanego złośliwego oprogramowania przemysłowego. Przykłady to Conficker, Black Energy, Havex, WannaCry, NotPetya i Triton.

- Aparat wykrywania anomalii: wykrywa nietypową komunikację i zachowania maszyny z maszyną. Przykłady obejmują nadmierne próby logowania za pomocą protokołu SMB lub skanowania sterowników PLC.

- Aparat wykrywania zdarzeń operacyjnych: wykrywa problemy operacyjne, takie jak sporadyczne połączenia, co może wskazywać na wczesne oznaki awarii sprzętu. Na przykład gdy urządzenie nie odpowiada i może zostać odłączone, alerty mogą być wysyłane za pomocą polecenia Siemens S7 stop PLC .