Co to jest usługa Microsoft Defender dla IoT?

Usługa Microsoft Defender dla IoT zapewnia pasywne i bez agentów monitorowanie odnajdywania zasobów i zabezpieczeń w środowiskach sieci o krytycznym znaczeniu dla działania firmy. Defender for IoT to rozwiązanie do wykrywania sieci i reagowania, które jest przeznaczone do odnajdywania i zabezpieczania urządzeń IoT/OT.

Usługa Defender dla IoT używa analizy behawioralnej i analizy zagrożeń z obsługą protokołu IoT/OT. Wykracza poza oparte na podpisach rozwiązania do przechwytywania nowoczesnych zagrożeń. Na przykład złośliwe oprogramowanie zero-dniowe i taktyka życia poza ziemią mogą zostać pominięte przez statyczne wskaźniki naruszenia, ale przechwycone przez usługę Defender for IoT.

Usługa Defender for IoT pomaga zespołom OT i IT automatycznie wykrywać wszelkie niezarządzane zasoby, połączenia i krytyczne luki w zabezpieczeniach. Usługa Defender dla IoT umożliwia wykrywanie nietypowego lub nieautoryzowanego zachowania bez wpływu na stabilność i wydajność IoT/OT.

Odnajdywanie sieci

Czy masz wgląd we wszystkie urządzenia w sieci? Możesz chronić tylko urządzenia, z których wiesz. Jeśli użyjemy naszego przykładu firmy zajmującej się zarządzaniem budynkami, odnajdywanie może obejmować urządzenia, takie jak windy, wejścia do parkingu, kamery i systemy oświetleniowe.

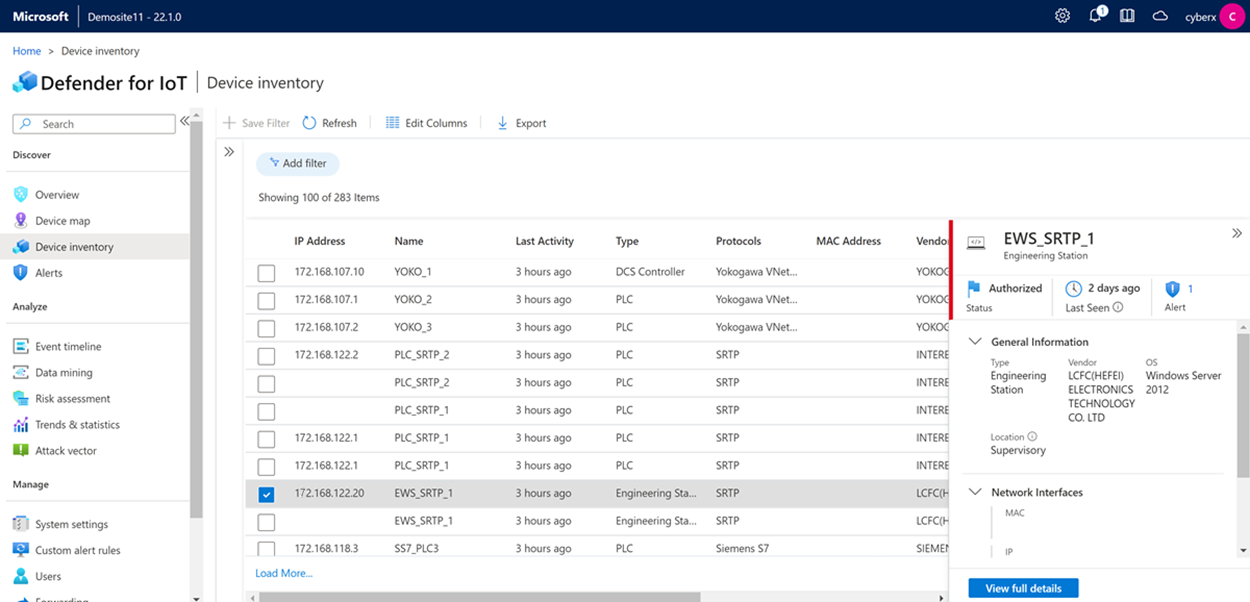

Konsola czujnika usługi Defender for IoT udostępnia stronę Spis urządzeń i stronę mapy urządzenia. Zapewniają one zarówno dane przechodzenia do szczegółów na każdym urządzeniu OT/IoT w sieci, jak i połączenia między nimi.

Spis urządzeń: wyświetl szczegóły urządzeń, takie jak adresy IP i dostawcy, powiązane protokoły, oprogramowanie układowe i alerty związane z urządzeniem.

Mapa urządzenia: Wyświetl ścieżki połączeń urządzeń OT, topologie sieci OT/IoT i mapowanie w modelu Purdue na potrzeby zabezpieczeń ICS.

Możesz na przykład użyć mapy Urządzenia podczas implementowania zasad Zero Trust. Należy zrozumieć połączenia między urządzeniami, aby podzielić je na własne sieci i zarządzać szczegółowym dostępem.

Zarządzanie zagrożeniami i lukami w zabezpieczeniach sieci

Po uzyskaniu widoczności i zrozumienia urządzeń w sieci należy śledzić wszelkie zagrożenia i luki w zabezpieczeniach urządzeń.

Raporty oceny ryzyka usługi Defender for IoT są dostępne w każdej konsoli czujnika. Raporty ułatwiają identyfikowanie luk w zabezpieczeniach w sieci. Na przykład luki w zabezpieczeniach mogą obejmować nieautoryzowane urządzenia, niesprawnione systemy, nieautoryzowane połączenia internetowe i urządzenia z nieużywanymi otwartymi portami.

Dane zgłaszane można używać do określania priorytetów działań w przypadku ograniczania ryzyka związanego z najbardziej poufnymi elementami zawartości OT/IoT, w tym urządzeń, których naruszenie mogłoby mieć duży wpływ na organizację. Przykłady wpływu mogą obejmować zdarzenia bezpieczeństwa, utratę przychodów lub kradzież poufnych adresów IP.

Bądź na bieżąco z najnowszą analizą zagrożeń

Wraz ze zmianą i rozwojem krajobrazu zabezpieczeń cały czas pojawiają się nowe zagrożenia i zagrożenia. Grupa badawcza ds. zabezpieczeń usługi Defender for IoT, sekcja 52, jest zespołem badaczy zabezpieczeń i analityków danych skoncentrowanego na technologii OT/IoT. Zespół sekcji 52 składa się z ekspertów w zakresie wyszukiwania zagrożeń, inżynierii odwrotnej złośliwego oprogramowania, reagowania na zdarzenia i analizy danych.

Sekcja 52 stale curates pakiety analizy zagrożeń utworzone specjalnie dla środowisk OT/IoT. Pakiety obejmują najnowsze:

- Incydenty związane z złośliwym oprogramowaniem, takie jak sygnatury złośliwego oprogramowania, złośliwe zapytania DNS i złośliwe adresy IP.

- Typowe luki w zabezpieczeniach i ekspozycje na potrzeby aktualizowania zarządzanie lukami w zabezpieczeniach raportowania dla usługi Defender dla IoT.

- Profile zasobów, które rozszerzają funkcje odnajdywania zasobów usługi Defender dla IoT.

Najnowsze zagrożenia OT/IoT można śledzić, zachowując aktualność wdrożenia usługi Defender dla IoT przy użyciu najnowszych pakietów analizy zagrożeń.

Zarządzanie witrynami i czujnikami

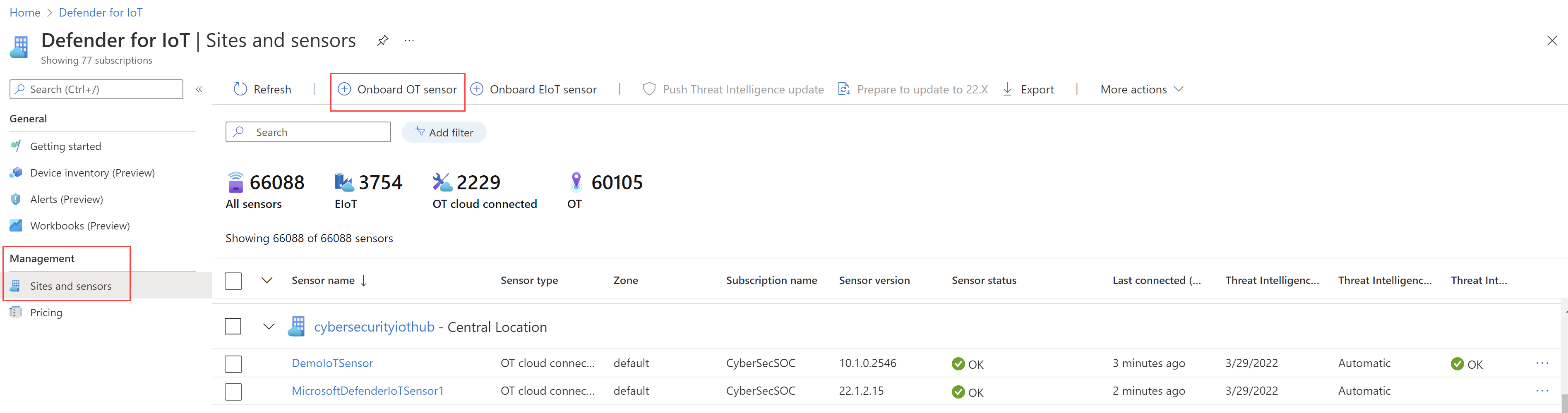

Usługę Defender for IoT można wdrożyć w środowisku lokalnym o czystej przerwie w powietrzu, ale można również dołączyć czujniki urządzeń lokalnych z chmury przy użyciu witryny Azure Portal. Możesz użyć strony Wprowadzenie , aby zarejestrować czujniki w określonej subskrypcji i zasobie platformy Azure. Wdrażanie z portalu jest przydatne, jeśli chcesz obniżyć wymagania operacyjne i konserwacyjne w systemach zarządzania oraz jeśli masz wdrożone inne usługi firmy Microsoft i platformy Azure.

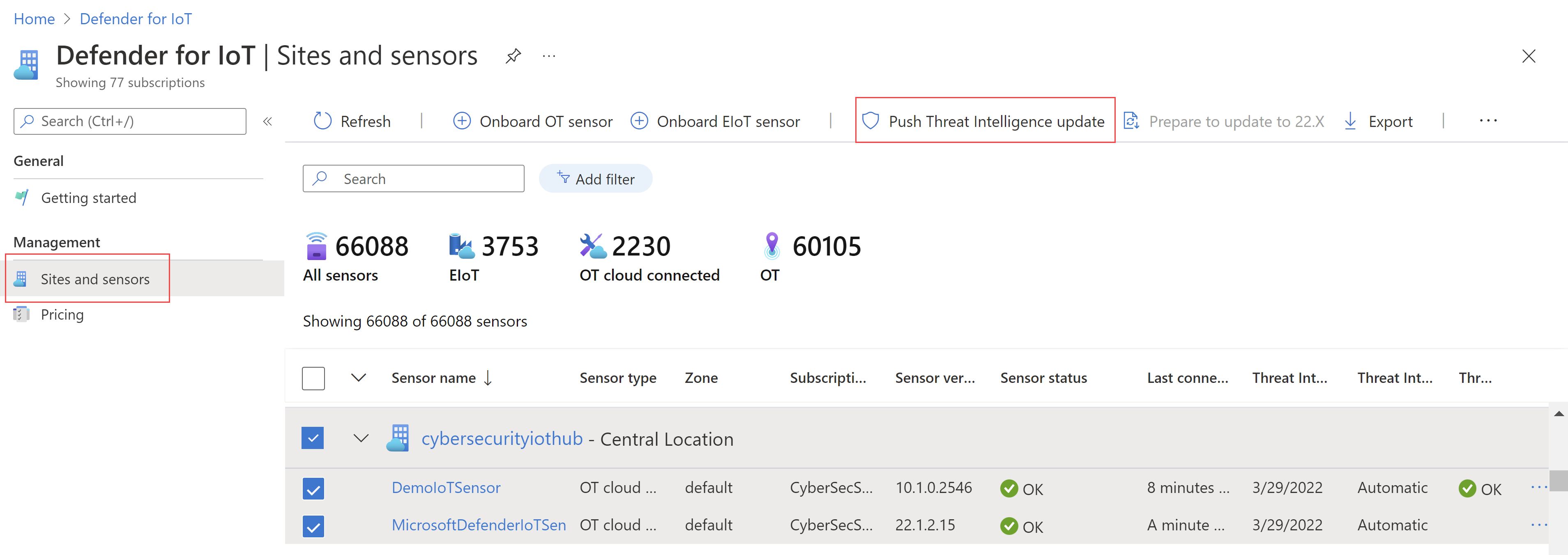

Dołączone czujniki są widoczne na stronie Witryny i czujniki usługi Defender for IoT w witrynie Azure Portal. Ta strona będzie wyglądać znajomo dla doświadczonych użytkowników platformy Azure i wyświetla szczegółowe informacje dotyczące każdej witryny i czujnika. Możesz użyć strony Witryny i czujniki , aby wyświetlić strefę każdego czujnika, stan połączenia i stan aktualizacji analizy zagrożeń. Można go również użyć, aby dodać więcej czujników do wdrożenia.

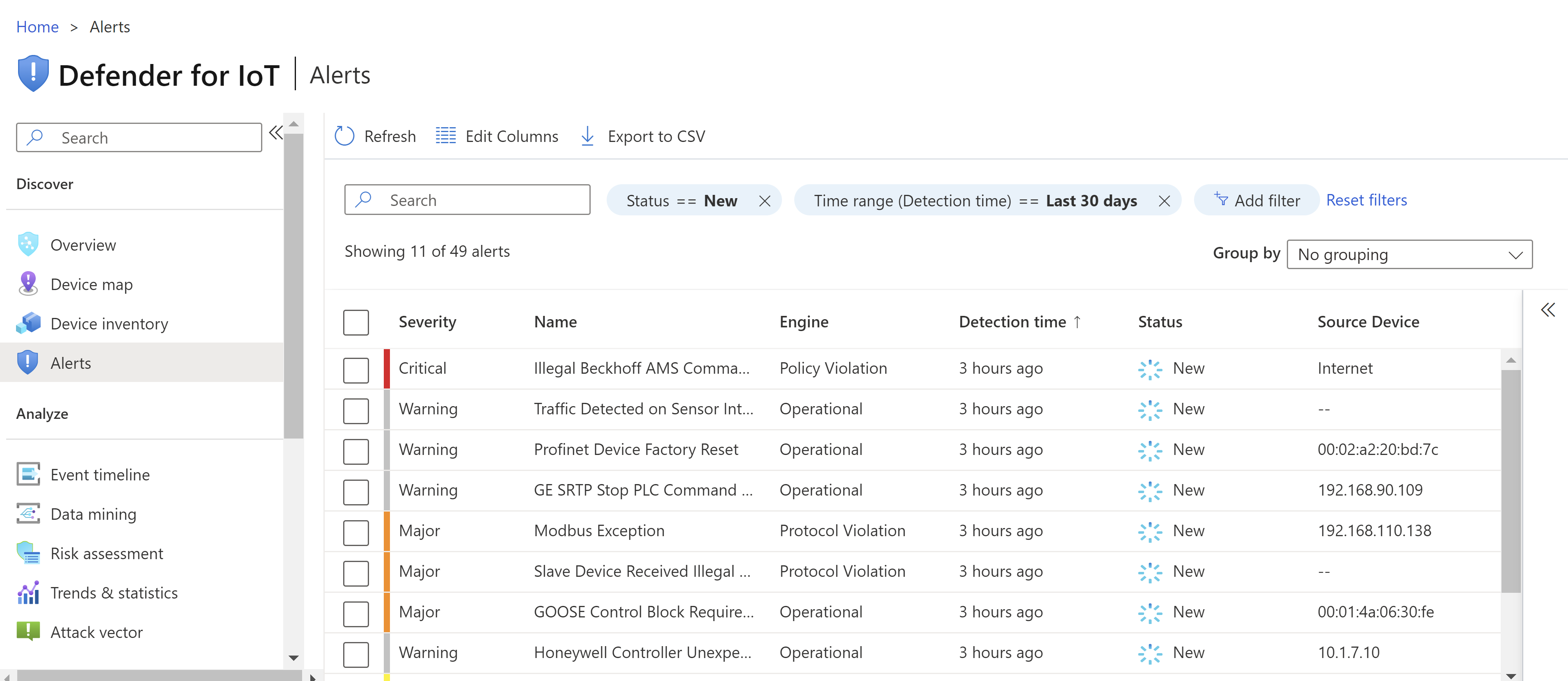

Po dołączeniu lokacji i czujników do usługi Defender dla IoT można użyć alertów operacyjnych do monitorowania zdarzeń występujących w sieci. Alerty operacyjne są przydatne w przypadku awarii lub nieprawidłowo skonfigurowanego sprzętu. Na przykład usługa Defender dla IoT stale skanuje sieć, można zidentyfikować nieprawidłowo skonfigurowany obszar roboczy inżynieryjny i szybko rozwiązać główne przyczyny problemów.

Integracja z innymi usługami firmy Microsoft i partnerami

Jeśli masz inne systemy wdrożone na potrzeby monitorowania zabezpieczeń i zapewniania ładu, możesz zintegrować zabezpieczenia OT/IoT z innymi systemami, aby zapewnić bezproblemowe środowisko dla zespołów.

Możesz na przykład zintegrować usługę Defender for IoT bezpośrednio z usługami Microsoft Sentinel lub partnerskimi, takimi jak Splunk, IBM QRadar lub ServiceNow.

Integrowanie usługi Defender dla IoT z innymi usługami w celu:

- Podziel silosy, które spowalniają komunikację między zespołami IT i OT i zapewniają wspólny język między systemami, aby pomóc w szybkim rozwiązywaniu problemów.

- Pomoc w szybkim rozwiązywaniu ataków, które przekraczają granice IT/OT, takie jak TRITON.

- Użyj przepływów pracy, szkoleń i narzędzi, które spędziłeś przez lata na tworzeniu zespołu SOC i zastosuj je do zabezpieczeń IoT/OT.

Integracja z usługą Microsoft Sentinel

Integracja usługi Defender dla IoT i usługi Microsoft Sentinel pomaga zespołom SOC wykrywać i reagować szybciej podczas całej osi czasu ataku. Integracja usługi Defender dla IoT i usługi Microsoft Sentinel może zwiększyć komunikację, procesy i czas odpowiedzi dla analityków zabezpieczeń i personelu OT. Skoroszyty usługi Microsoft Sentinel, reguły analizy oraz podręczniki dotyczące zabezpieczeń i odpowiedzi pomagają monitorować zagrożenia OT wykryte w usłudze Defender for IoT i reagować na nie.

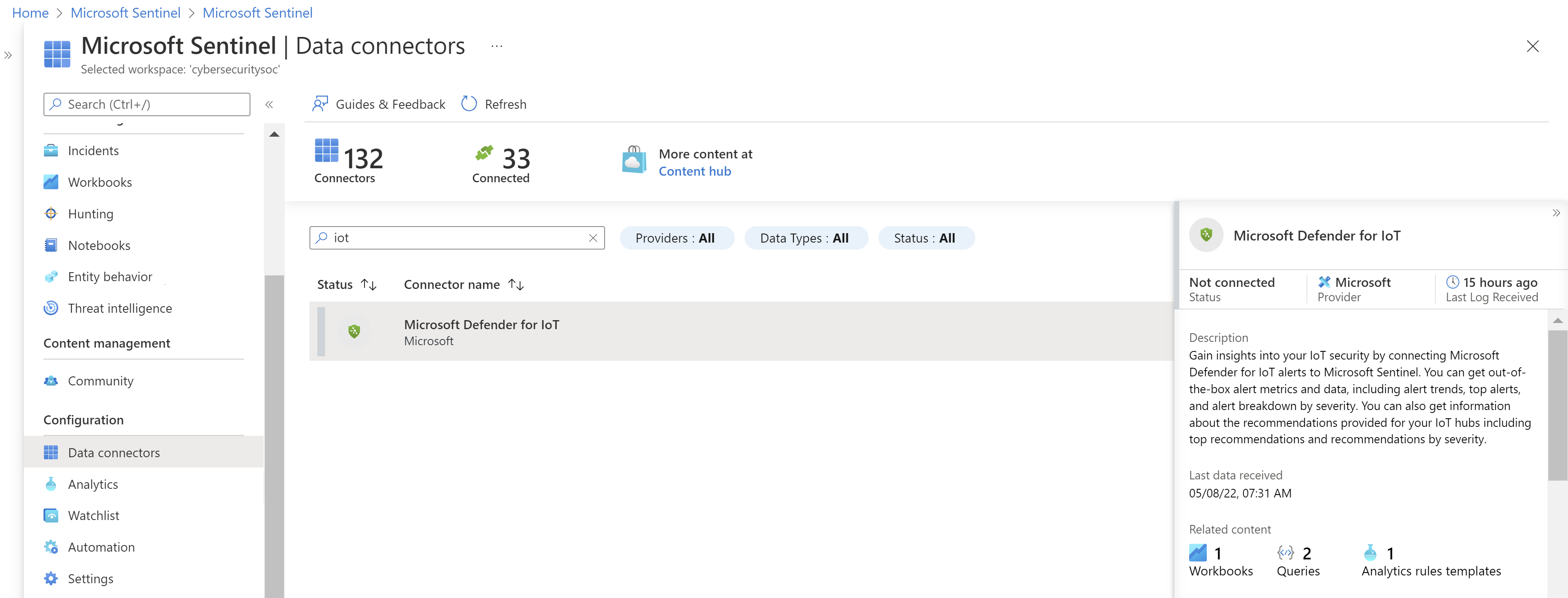

Zainstaluj łącznik danych usługi Defender for IoT w obszarze roboczym usługi Microsoft Sentinel. Łącznik danych usługi Defender for IoT zawiera następującą wbudowaną zawartość:

- Skoroszyty: użyj skoroszytów usługi Microsoft Sentinel, aby wizualizować i monitorować dane usługi Defender for IoT z usługi Microsoft Sentinel. Skoroszyty udostępniają badania z przewodnikiem dla jednostek OT na podstawie otwartych zdarzeń, powiadomień o alertach i działań dotyczących zasobów OT.

- Szablony reguł analizy: użyj szablonów reguł analizy usługi Microsoft Sentinel, aby skonfigurować wyzwalacze zdarzeń dla alertów generowanych przez usługę Defender dla IoT z ruchu OT.

Następnie możesz użyć podręczników usługi Microsoft Sentinel, aby utworzyć zautomatyzowane akcje korygowania, które będą uruchamiane jako rutynowe, aby pomóc zautomatyzować i zorganizować reagowanie na zagrożenia. Podręczniki można uruchamiać ręcznie lub ustawiać tak, aby były uruchamiane automatycznie w odpowiedzi na określone alerty lub zdarzenia. Użyj reguły analizy lub reguły automatyzacji jako wyzwalacza.