Kiedy należy używać usługi Azure Firewall

Wiesz, czym jest usługa Azure Firewall i jak działa. Teraz potrzebujesz pewnych kryteriów, które pomogą Ci ocenić, czy usługi Azure Firewall i Azure Firewall Manager są odpowiednimi wyborami dla Twojej firmy. Aby ułatwić podjęcie decyzji, rozważmy następujące scenariusze:

- Chcesz chronić sieć przed infiltracją.

- Chcesz chronić sieć przed błędem użytkownika.

- Twoja firma obejmuje handel elektroniczny lub płatności kartą kredytową.

- Chcesz skonfigurować łączność między szprychami.

- Chcesz monitorować ruch przychodzący i wychodzący.

- Sieć wymaga wielu zapór.

- Chcesz zaimplementować hierarchiczne zasady zapory.

W ramach oceny usług Azure Firewall i Azure Firewall Manager wiesz, że firma Contoso miała do czynienia z kilkoma z tych scenariuszy. Aby uzyskać więcej informacji, zapoznaj się z następującymi sekcjami.

Chcesz chronić sieć przed infiltracją

Typowym celem wielu złośliwych podmiotów jest infiltrowanie sieci. Te intruzów mogą chcieć korzystać z zasobów sieciowych lub badać, kraść lub zniszczyć poufne lub zastrzeżone dane.

Usługa Azure Firewall została zaprojektowana w celu zapobiegania takim włamaniom. Na przykład złośliwy haker może spróbować przeniknąć do sieci, żądając dostępu do zasobu sieciowego. Usługa Azure Firewall używa stanowej inspekcji pakietów sieciowych do badania kontekstu takich żądań. Jeśli żądanie jest odpowiedzią na wcześniejsze uzasadnione działanie, wtedy zapora prawdopodobnie na nie zezwala; jeśli żądanie pojawiło się pozornie znikąd — na przykład wysłane przez niedoszłego infiltratora — wtedy zapora je odrzuca.

Chcesz chronić sieć przed błędem użytkownika

Być może najczęstszą metodą infiltrowania sieci lub instalowania złośliwego oprogramowania na komputerze sieciowym jest sztuczka użytkownika sieciowego w celu kliknięcia linku w wiadomości e-mail. Ten link wysyła użytkownika do złośliwej witryny internetowej kontrolowanej przez hakerów, która instaluje złośliwe oprogramowanie lub oszuka użytkownika do wprowadzania poświadczeń sieciowych.

Usługa Azure Firewall uniemożliwia takie ataki przy użyciu analizy zagrożeń w celu odmowy dostępu do znanych złośliwych domen i adresów IP.

Twoja firma obejmuje handel elektroniczny lub płatności kartą kredytową

Czy Twoja firma ma składnik handlu elektronicznego, czy przetwarza płatności kartą kredytową online? Jeśli tak, twoja firma może być zgodna z standardem Payment Card Industry Data Security Standard (PCI DSS). PCI DSS to zestaw standardów zabezpieczeń utworzonych i utrzymywanych przez Radę Standardów Bezpieczeństwa PCI. Aby osiągnąć zgodność ze standardem PCI, PCI DSS zawiera kilkanaście wymagań. Oto pierwsze wymaganie:

- Instalowanie i obsługa konfiguracji zapory w celu ochrony danych posiadaczy kart.

PCI DSS określa, że należy skonfigurować konfigurację zapory, która ogranicza cały ruch przychodzący i wychodzący z niezaufanych sieci i hostów. Zapora musi również blokować cały inny ruch z wyjątkiem protokołów potrzebnych do przetwarzania kart płatniczych.

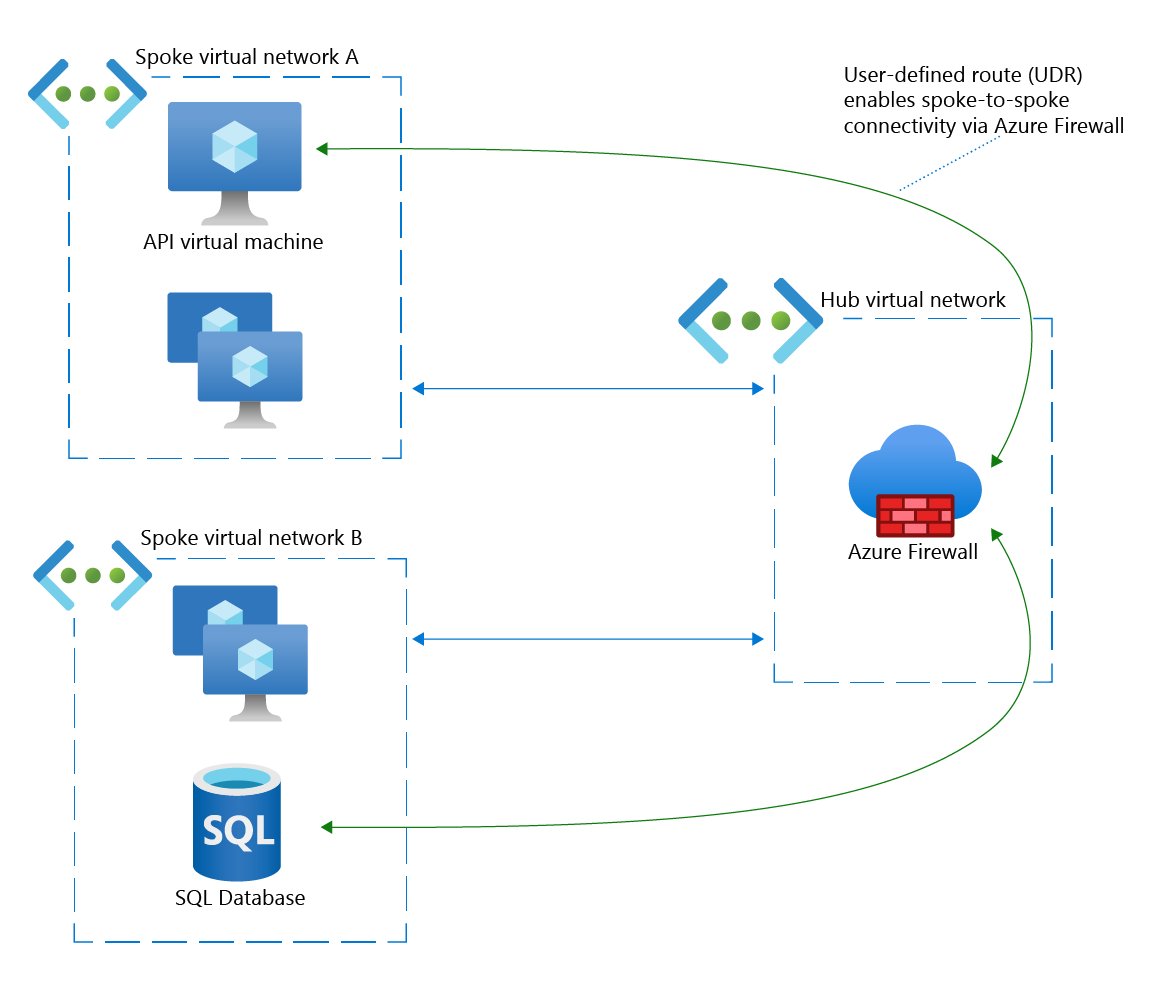

Chcesz skonfigurować łączność między szprychami

Typowa topologia sieci piasty i szprych ma następujące cechy:

- Jedna sieć wirtualna, która działa jako centralny punkt połączenia — centrum.

- Co najmniej jedna sieć wirtualna, która jest równorzędna z piastą — szprychami. Sieć lokalna połączona za pośrednictwem obwodu usługi ExpressRoute lub bramy sieci VPN można również uznać za szprychę w tej topologii.

Sieci szprych mogą wymieniać dane z piastą, ale szprychy nie mogą komunikować się bezpośrednio ze sobą. Może być konieczne takie bezpośrednie połączenie. Na przykład jedna sieć szprych może hostować interfejs programowania aplikacji (API), który wymaga informacji z bazy danych SQL wdrożonej w innej szprychy.

Jednym z rozwiązań jest komunikacja równorzędna między sieciami szprych. Działa to w przypadku kilku takich połączeń, ale wraz ze wzrostem liczby połączeń szybko staje się niewygodne.

Łatwiejsze i bezpieczniejsze rozwiązanie polega na używaniu usługi Azure Firewall do konfigurowania bezpośredniej łączności między szprychami. Tę łączność można osiągnąć, wdrażając najpierw wystąpienie usługi Azure Firewall w centrum. Następnie skonfigurujesz sieci wirtualne będące szprychami za pomocą tras zdefiniowanych przez użytkownika (UDR), które specjalnie kierują dane przez zaporę i do drugiej szprychy.

Chcesz monitorować ruch przychodzący i wychodzący

Firma może chcieć analizować szczegółowe raporty dotyczące ruchu przychodzącego i wychodzącego w sieci. Istnieje wiele powodów, dla których należy wymagać takich raportów, w tym zgodności z przepisami, wymuszania zasad firmy w zakresie korzystania z Internetu i rozwiązywania problemów.

Usługę Azure Firewall można skonfigurować tak, aby obsługiwała dzienniki diagnostyczne czterech typów działań zapory:

- Reguły aplikacji

- Reguły sieci

- Analiza zagrożeń

- Serwer proxy DNS

Na przykład dziennik reguł aplikacji zapory może zawierać wpisy, takie jak następujące dla żądania wychodzącego:

- Żądanie HTTPS z adresu 10.1.0.20:24352 do somewebsite.com:443. Akcja: Zezwalaj. Kolekcja reguł: kolekcja100. Reguła: rule105

Podobnie dziennik reguł sieciowych zapory może zawierać wpisy, takie jak następujące dla żądania przychodzącego:

- Żądanie TCP z 73.121.236.17:12354 do 10.0.0.30:3389. Akcja: Odmów

Po włączeniu rejestrowania diagnostycznego można monitorować i analizować dzienniki w następujący sposób:

- Dzienniki można sprawdzić bezpośrednio w natywnym formacie JSON.

- Dzienniki można sprawdzić w usłudze Azure Monitor.

- Możesz zbadać i przeanalizować dzienniki w skoroszycie usługi Azure Firewall.

Sieć wymaga wielu zapór

Jeśli ślad platformy Azure firmy obejmuje wiele regionów świadczenia usługi Azure, masz wiele połączeń internetowych, co oznacza, że dla każdego z tych połączeń jest wdrożone wystąpienie zapory. Te zapory można skonfigurować oddzielnie i zarządzać nimi, ale powoduje to kilka problemów:

- Zarządzanie wieloma zaporami jest bardzo dużo pracy.

- Zmiany reguł globalnych i ustawień muszą być propagowane do każdej zapory.

- Trudno jest zachować spójność we wszystkich zaporach.

Usługa Azure Firewall Manager rozwiązuje te problemy, zapewniając centralny interfejs zarządzania dla każdego wystąpienia usługi Azure Firewall we wszystkich regionach i subskrypcjach platformy Azure. Możesz utworzyć zasady zapory, a następnie zastosować je do każdej zapory, aby zachować spójność. Zmiany zasad są automatycznie propagowane do wszystkich wystąpień zapory.

Chcesz zaimplementować hierarchiczne zasady zapory

Wiele mniejszych firm może stosować uniwersalną politykę zapory; oznacza to, że małe firmy często tworzą jedną politykę zapory, która ma zastosowanie do każdego użytkownika i zasobu w sieci.

W przypadku większości większych firm wymagana jest jednak bardziej zniuansowana i szczegółowa metoda. Rozważmy na przykład następujące dwa scenariusze:

- Sklep DevOps może mieć sieć wirtualną do tworzenia aplikacji, innej sieci wirtualnej na potrzeby przemieszczania aplikacji oraz trzeciej sieci wirtualnej dla produkcyjnej wersji aplikacji.

- Duża firma może mieć oddzielne zespoły dla użytkowników bazy danych, inżynierii i sprzedaży. Każdy z tych zespołów ma własny zestaw aplikacji działających w oddzielnych sieciach wirtualnych.

Chociaż istnieją reguły zapory wspólne dla wszystkich, użytkownicy i zasoby w każdej sieci wirtualnej wymagają określonych reguł zapory. Dlatego większe firmy prawie zawsze wymagają hierarchicznych zasad zapory. Hierarchiczne zasady zapory składają się z następujących dwóch składników:

- Jedna bazowa polityka zapory, która implementuje reguły, które muszą być egzekwowane w całej firmie.

- Co najmniej jedna lokalna zasady zapory, które implementują reguły specyficzne dla określonej aplikacji, zespołu lub usługi. Zasady lokalne dziedziczą podstawowe zasady zapory, a następnie dodaj reguły powiązane z podstawową aplikacją, zespołem lub usługą.

W przypadku korzystania z usługi Azure Firewall Manager można skonfigurować podstawowe zasady zapory, a następnie utworzyć zasady lokalne, które dziedziczą zasady podstawowe i implementują określone reguły przeznaczone dla bazowego zasobu.