Jak działa usługa Azure Firewall

Znasz podstawowe funkcje usługi Azure Firewall i usługi Azure Firewall Manager. Teraz przyjrzyjmy się, jak działają te technologie, aby zapewnić bezpieczeństwo zasobów platformy Azure. Te informacje ułatwiają ocenę, czy usługa Azure Firewall jest właściwym narzędziem dla strategii zabezpieczeń sieci firmy Contoso.

Jak usługa Azure Firewall chroni sieć wirtualną platformy Azure

Aby zrozumieć, jak usługa Azure Firewall chroni sieć wirtualną, należy wiedzieć, że istnieją dwie kluczowe cechy każdego wdrożenia usługi Azure Firewall:

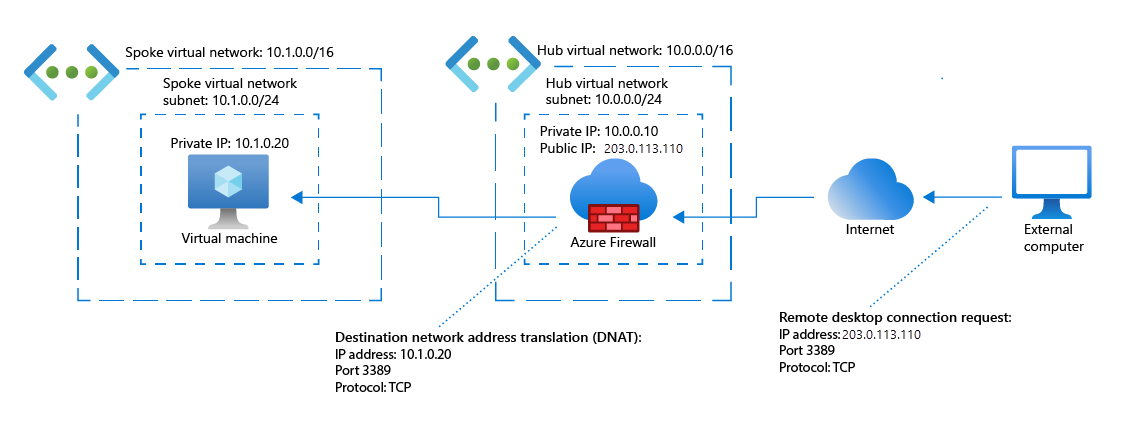

- Wystąpienie zapory ma publiczny adres IP, do którego jest wysyłany cały ruch przychodzący.

- Wystąpienie zapory ma prywatny adres IP, do którego jest wysyłany cały ruch wychodzący.

Oznacza to, że cały ruch — przychodzący i wychodzący — przechodzi przez zaporę. Domyślnie zapora odmawia dostępu do wszystkiego. Twoim zadaniem jest skonfigurowanie zapory z warunkami, w których ruch jest dozwolony przez zaporę. Każdy warunek jest nazywany regułą, a każda reguła stosuje co najmniej jedną kontrolę danych. Tylko ruch, który przekazuje wszystkie reguły zapory, może przechodzić.

Sposób zarządzania ruchem sieciowym przez usługę Azure Firewall zależy od tego, skąd pochodzi ruch:

- W przypadku dozwolonego ruchu przychodzącego usługa Azure Firewall używa protokołu DNAT do tłumaczenia publicznego adresu IP zapory na prywatny adres IP odpowiedniego zasobu docelowego w sieci wirtualnej.

- W przypadku dozwolonego ruchu wychodzącego usługa Azure Firewall używa protokołu SNAT do tłumaczenia źródłowego adresu IP na publiczny adres IP zapory.

Uwaga

Usługa Azure Firewall używa protokołu SNAT tylko wtedy, gdy docelowy adres IP znajduje się poza siecią wirtualną. Jeśli docelowy adres IP pochodzi z prywatnej przestrzeni adresowej sieci wirtualnej, usługa Azure Firewall nie używa protokołu SNAT w ruchu.

Gdzie usługa Azure Firewall pasuje do sieci wirtualnej

Aby usługa Azure Firewall skutecznie wykonywać swoje zadania, należy skonfigurować ją jako barierę między zaufaną siecią, którą chcesz chronić, a niezaufaną siecią, która oferuje potencjalne zagrożenia. Najczęściej usługa Azure Firewall jest wdrażana jako bariera między siecią wirtualną platformy Azure a Internetem.

Usługa Azure Firewall jest najlepiej wdrażana przy użyciu topologii sieci piasty i szprych z następującymi cechami:

- Sieć wirtualna działająca jako centralny punkt łączności. Ta sieć jest siecią wirtualną koncentratora.

- Co najmniej jedna sieć wirtualna, która jest równorzędna z koncentratorem. Te węzły równorzędne to sieci wirtualne będące szprychami i służą do aprowizowania serwerów obciążeń.

Wystąpienie zapory należy wdrożyć w podsieci sieci wirtualnej koncentratora, a następnie skonfigurować cały ruch przychodzący i wychodzący, aby przechodzić przez zaporę.

Aby skonfigurować wystąpienie usługi Azure Firewall, wykonaj następujące czynności ogólne:

- Utwórz sieć wirtualną koncentratora zawierającą podsieć dla wdrożenia zapory.

- Utwórz sieci wirtualne będące szprychami oraz ich podsieci i serwery.

- Komunikacja równorzędna sieci piasty i szprych.

- Wdróż zaporę w podsieci centrum.

- W przypadku ruchu wychodzącego utwórz trasę domyślną, która wysyła ruch ze wszystkich podsieci do prywatnego adresu IP zapory.

- Skonfiguruj zaporę z regułami, aby filtrować ruch przychodzący i wychodzący.

Typy reguł usługi Azure Firewall

W poniższej tabeli opisano trzy typy reguł, które można utworzyć dla zapory platformy Azure.

| Typ reguły | opis |

|---|---|

| NAT | Przetłumacz i przefiltruj przychodzący ruch internetowy na podstawie publicznego adresu IP zapory i określonego numeru portu. Aby na przykład włączyć połączenie pulpitu zdalnego z maszyną wirtualną, możesz użyć reguły TRANSLATOR adresów sieciowych, aby przetłumaczyć publiczny adres IP zapory i port 3389 na prywatny adres IP maszyny wirtualnej. |

| Aplikacja | Filtrowanie ruchu na podstawie nazwy FQDN. Na przykład możesz użyć reguły aplikacji, aby zezwolić na ruch wychodzący w celu uzyskania dostępu do wystąpienia usługi Azure SQL Database przy użyciu server10.database.windows.net nazwy FQDN. |

| Sieć | Filtruj ruch na podstawie co najmniej jednego z następujących trzech parametrów sieciowych: adres IP, port i protokół. Na przykład można użyć reguły sieciowej, aby zezwolić na ruch wychodzący w celu uzyskania dostępu do określonego serwera DNS na określonym adresie IP przy użyciu portu 53. |

Ważne

Usługa Azure Firewall stosuje reguły w kolejności priorytetu. Reguły oparte na analizie zagrożeń zawsze mają najwyższy priorytet i są przetwarzane jako pierwsze. Następnie reguły są stosowane według typu: reguły NAT, a następnie reguły sieci, a następnie reguły aplikacji. W ramach każdego typu reguły są przetwarzane zgodnie z wartościami priorytetu, które przypisujesz podczas tworzenia reguły, od najniższej wartości do najwyższej wartości.

Opcje wdrażania usługi Azure Firewall

Usługa Azure Firewall oferuje wiele funkcji zaprojektowanych w celu ułatwienia tworzenia reguł i zarządzania nimi. Poniższa tabela zawiera podsumowanie tych funkcji.

| Funkcja | opis |

|---|---|

| Nazwa FQDN | Nazwa domeny hosta lub co najmniej jeden adres IP. Dodanie nazwy FQDN do reguły aplikacji umożliwia dostęp do tej domeny. W przypadku używania nazwy FQDN w regule aplikacji można użyć symboli wieloznacznych, takich jak *.google.com. |

| Tag nazwy FQDN | Grupa dobrze znanych nazw FQDN firmy Microsoft. Dodanie tagu FQDN do reguły aplikacji umożliwia wychodzący dostęp do nazw FQDN tagu. Istnieją tagi FQDN dla usług Windows Update, Azure Virtual Desktop, Diagnostyka systemu Windows, Azure Backup i inne. Firma Microsoft zarządza tagami FQDN i nie można ich modyfikować ani tworzyć. |

| Tag usługi | Grupa prefiksów adresów IP powiązanych z określoną usługą platformy Azure. Dodanie tagu usługi do reguły sieciowej umożliwia dostęp do usługi reprezentowanej przez tag. Istnieją tagi usług dla kilkudziesięciu usług platformy Azure, w tym Azure Backup, Azure Cosmos DB, Logic Apps i nie tylko. Firma Microsoft zarządza tagami usług i nie można ich modyfikować ani tworzyć. |

| Grupy adresów IP | Grupa adresów IP, takich jak 10.2.0.0/16 lub 10.1.0.0-10.1.0.31. Możesz użyć grupy adresów IP jako adresu źródłowego w regule translatora adresów sieciowych lub aplikacji albo jako adresu źródłowego lub docelowego w regule sieciowej. |

| Niestandardowe DNS | Niestandardowy serwer DNS, który rozpoznaje nazwy domen na adresy IP. Jeśli używasz niestandardowego serwera DNS, a nie usługi Azure DNS, musisz również skonfigurować usługę Azure Firewall jako serwer proxy DNS. |

| Serwer proxy DNS | Usługę Azure Firewall można skonfigurować tak, aby działała jako serwer proxy DNS, co oznacza, że wszystkie żądania DNS klienta przechodzą przez zaporę przed przejściem do serwera DNS. |