Hybrydowe aplikacje w chmurze

Firma Tailwind Traders ma kilka aplikacji ze składnikami frontonu, które obecnie są uruchomione lokalnie w sieci obwodowej. Elementy zaplecza znajdują się w chronionej sieci wewnętrznej. Jednym z głównych celów firmy Tailwind Traders związanych z przejściem do chmury hybrydowej jest wycofanie sieci obwodowej i hostowanie wszystkich obciążeń publicznych w chmurze. Ze względu na wymagania związane ze zgodnością i obawy właścicieli obciążeń niektóre z tych obciążeń powinny pozostać fizycznie w obiektach firmy Tailwind Traders, a nie w centrum danych platformy Azure.

Firma Tailwind Traders posiada kilka innych aplikacji, do których dostęp można uzyskać za pośrednictwem połączenia sieci VPN z wewnętrznymi sieciami chronionymi w centrach danych w Sydney, Melbourne i Auckland. Te aplikacje zwykle wymagają od użytkowników uwierzytelnienia za pomocą lokalnego wystąpienia usługi Active Directory.

Podczas tej lekcji poznasz technologie, które umożliwią firmie Tailwind Traders obsługę aplikacji, z którymi użytkownicy nawiązują połączenie za pośrednictwem platformy Azure, mimo że dane lub same aplikacje są nadal hostowane na sprzęcie firmy Tailwind Traders.

Co to jest usługa Azure Relay?

Azure Relay to usługa, której można użyć do bezpiecznego uwidaczniania obciążeń działających w sieci wewnętrznej organizacji w chmurze publicznej. Dzięki tej usłudze można to zrobić bez konieczności otwierania portu wejściowego w zaporze sieci obwodowej.

Usługa Azure Relay obsługuje następujące scenariusze łączności pomiędzy usługami lokalnymi a aplikacjami uruchomionymi na platformie Azure:

- Tradycyjne, jednokierunkowe żądania/odpowiedzi oraz komunikacja równorzędna;

- Dystrybucja zdarzeń w celu realizacji scenariuszy publikowania i subskrybowania

- Dwukierunkowa i niebuforowana komunikacja gniazda pomiędzy granicami sieci

Usługa Azure Relay oferuje następujące funkcje:

- Połączenia hybrydowe. Ta funkcja korzysta z gniazd internetowych w otwartym standardzie i może być używana w architekturach wieloplatformowych. Obsługuje środowiska .NET Core, .NET Framework, Java Script/Node.js, otwarte protokoły oparte na standardach oraz modele programowania z wykorzystaniem zdalnego wywołania procedury.

- WCF Relay. Ta funkcja używa usługi Windows Communication Foundation (WCF) do obsługi zdalnych wywołań procedur. Jest to opcja, z której korzysta wielu klientów w programach WCF. Obsługuje również platformę .NET Framework.

Usługa Azure Relay umożliwia firmie Tailwind Traders publikowanie niektórych aplikacji uruchomionych w sieci wewnętrznej dla klientów w Internecie bez konieczności używania połączenia sieci VPN. Gdy nie ma żadnej aplikacji internetowej frontonu uruchomionej na platformie Azure, firma powinna korzystać z usługi Azure Relay zamiast połączeń hybrydowych usługi Azure App Service. Usługa Azure Relay powinna być używana zamiast serwera proxy aplikacji Microsoft Entra, gdy aplikacja nie wymaga uwierzytelniania firmy Microsoft Entra.

Co to są połączenia hybrydowe usługi App Service?

Połączenia hybrydowe usługi Azure App Service pozwalają użyć dowolnego zasobu aplikacji w dowolnej sieci, która umożliwia wysyłanie żądań wychodzących na platformę Azure przez port 443. Połączeń hybrydowych można na przykład użyć, aby umożliwić aplikacji internetowej uruchomionej na platformie Azure korzystanie z bazy danych programu SQL Server uruchomionej lokalnie. Funkcja Połączenia hybrydowe zapewnia dostęp z aplikacji uruchomionej na platformie Azure do punktu końcowego TCP.

Połączenia hybrydowe usługi nie są ograniczone do obciążeń uruchomionych na platformach systemu Windows Server. Można je skonfigurować w celu uzyskania dostępu do dowolnego zasobu, pod warunkiem, że działa on jako punkt końcowy TCP — bez względu na używany protokół aplikacji. Można na przykład skonfigurować połączenie hybrydowe pomiędzy aplikacją internetową uruchomioną na platformie Azure a bazą danych MySQL uruchomioną na lokalnej maszynie wirtualnej z systemem Linux.

Połączenia hybrydowe korzystają z agenta przekazywania, którego należy wdrożyć w lokalizacji, gdzie agent może nawiązać połączenie z punktem końcowym TCP w sieci wewnętrznej oraz połączenie z platformą Azure. To połączenie jest zabezpieczane przy użyciu protokołu Transport Layer Security (TLS) 1.2. Do celów uwierzytelniania i autoryzacji używane są klucze sygnatury dostępu współdzielonego.

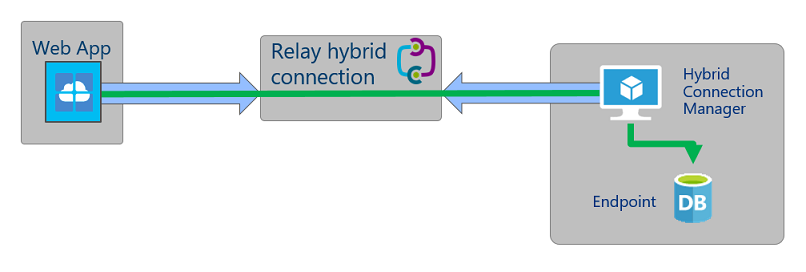

Na poniższej ilustracji przedstawiono połączenie hybrydowe pomiędzy aplikacją internetową uruchomioną na platformie Azure a punktem końcowym bazy danych uruchomionym lokalnie.

Połączenia hybrydowe działają następująco:

- Aplikacje uruchomione na platformie Azure mogą w bezpieczny sposób uzyskiwać dostęp do systemów i usług lokalnych.

- Lokalne systemy lub usługi nie muszą być bezpośrednio dostępne dla hostów w Internecie.

- Nie ma konieczności otwierania portu na zaporze w celu umożliwienia dostępu przychodzącego z platformy Azure do agenta przekazywania. Cała komunikacja jest inicjowana w sposób wychodzący z agenta przekazywania przez port 443.

Połączenia hybrydowe mają następujące ograniczenia:

- Nie mogą być używane do zainstalowania udziału SMB w sieci lokalnej.

- Nie mogą korzystać z protokołu UDP (User Datagram Protocol).

- Nie mogą uzyskiwać dostępu do usług opartych na protokole TCP wykorzystujących porty dynamiczne.

- Nie obsługują protokołu LDAP z uwagi na konieczność korzystania z protokołu UDP.

- Nie mogą być używane do wykonywania operacji dołączania do domeny usług Active Directory Domain Services.

Połączenia hybrydowe umożliwią firmie Tailwind Traders wycofanie kilku aplikacji, które obecnie mają fronton uruchomiony w sieci obwodowej firmy Tailwind Traders. Te aplikacje można migrować do platformy Azure. Połączenia hybrydowe zapewnią bezpieczne połączenie z sieciami chronionymi, w których hostowane są składniki zaplecza aplikacji.

Co to jest serwer proxy aplikacji Entra firmy Microsoft?

Serwer proxy aplikacji Firmy Microsoft Entra umożliwia zapewnienie bezpiecznego dostępu zdalnego do aplikacji internetowej działającej w środowisku lokalnym za pośrednictwem zewnętrznego adresu URL. Serwer proxy aplikacji można skonfigurować tak, aby umożliwiał dostęp zdalny i logowanie jednokrotne w programie SharePoint, aplikacji Microsoft Teams, aplikacjach internetowych IIS oraz na pulpicie zdalnym. Serwer proxy aplikacji można wdrożyć zamiast połączeń sieci VPN w przypadku sieci wewnętrznych lub zwrotnych serwerów proxy.

Serwer proxy aplikacji działa z następującymi aplikacjami:

- Aplikacje internetowe wykorzystujące uwierzytelnianie Integrated Windows Authentication

- Aplikacje internetowe wykorzystujące uwierzytelnianie na podstawie nagłówka lub formularza

- Aplikacje hostowane za pomocą bramy usług pulpitu zdalnego

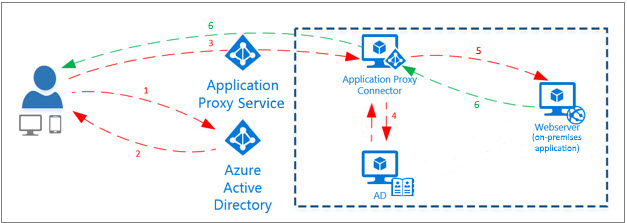

Serwer proxy aplikacji działa w następujący sposób:

- Użytkownik łączy się z aplikacją za pośrednictwem publicznie dostępnego punktu końcowego, a następnie wykonuje logowanie microsoft Entra.

- Po zakończeniu logowania na urządzenie użytkownika jest przekazywany token.

- Urządzenie klienta przekazuje dalej token do usługi serwera proxy aplikacji, która zwraca główną nazwę użytkownika oraz nazwę podmiotu zabezpieczeń na podstawie tokenu. Następnie serwer proxy aplikacji przekazuje żądanie dalej do łącznika serwera proxy aplikacji.

- Jeśli włączono logowanie jednokrotne, łącznik serwera proxy aplikacji wykonuje dodatkowe uwierzytelnianie.

- Łącznik serwera proxy aplikacji przekazuje żądanie dalej do aplikacji lokalnej.

- Odpowiedź jest przesyłana do użytkownika przez łącznik i usługę serwera proxy aplikacji.

Przedstawiono ten proces na poniższej ilustracji:

Użytkownicy sieci wewnętrznych umożliwiających bezpośrednie połączenie z aplikacjami powinni unikać korzystania z serwera proxy aplikacji.

Firma Tailwind Traders może używać serwera proxy aplikacji Firmy Microsoft Entra, aby zapewnić użytkownikom zewnętrznym dostęp do aplikacji wewnętrznych korzystających z uwierzytelniania usługi Active Directory.