Jak działa usługa Azure Bastion

Protokoły RDP i SSH są często podstawowymi środkami używanymi do nawiązywania połączenia z zdalnymi maszynami wirtualnymi IaaS, ale uwidacznianie tych portów zarządzania w Internecie stwarza znaczne zagrożenie bezpieczeństwa. W tej lekcji opisano, jak można bezpiecznie połączyć się z tymi protokołami, wdrażając usługę Azure Bastion po publicznej stronie sieci obwodowej. W tej lekcji poznasz następujące informacje:

- Architektura usługi Azure Bastion.

- Jak usługa Azure Bastion zapewnia bezpieczne połączenia RDP/SSH z hostowanymi maszynami wirtualnymi.

- Wymagania dotyczące usługi Azure Bastion, dzięki czemu można ocenić jego znaczenie w organizacji.

Architektura usługi Azure Bastion

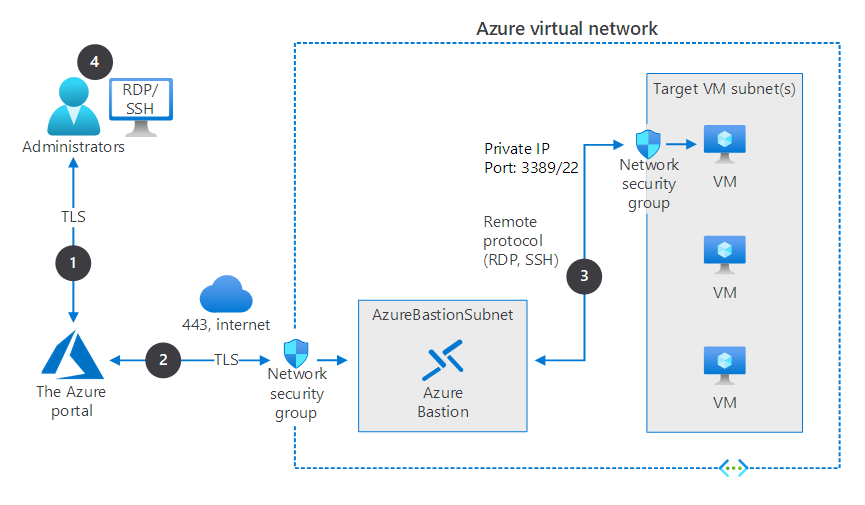

Na poniższym diagramie przedstawiono architekturę typowego wdrożenia usługi Azure Bastion i opisano proces kompleksowego połączenia. Na tym diagramie:

- Usługa Azure Bastion jest wdrażana w sieci wirtualnej, która zawiera kilka maszyn wirtualnych platformy Azure.

- Sieciowe grupy zabezpieczeń chronią podsieci w sieci wirtualnej.

- Sieciowa grupa zabezpieczeń chroniąca podsieć maszyny wirtualnej umożliwia ruch RDP i SSH z podsieci usługi Azure Bastion.

- Usługa Azure Bastion obsługuje komunikację tylko za pośrednictwem portu TCP 443 z witryny Azure Portal lub za pośrednictwem klienta natywnego (nie pokazano).

Uwaga

Chronione maszyny wirtualne i host usługi Azure Bastion są połączone z tą samą siecią wirtualną, chociaż w różnych podsieciach.

Typowy proces połączenia w usłudze Azure Bastion jest następujący:

- Administrator łączy się z witryną Azure Portal przy użyciu dowolnej przeglądarki HTML5 przy użyciu połączenia zabezpieczonego przy użyciu protokołu TLS. Administrator wybiera maszynę wirtualną, z którą chcesz nawiązać połączenie.

- Portal łączy się za pośrednictwem zabezpieczonego połączenia z usługą Azure Bastion za pośrednictwem sieciowej grupy zabezpieczeń chroniącej sieć wirtualną, która hostuje docelową maszynę wirtualną.

- Usługa Azure Bastion inicjuje połączenie z docelową maszyną wirtualną.

- Sesja protokołu RDP lub SSH zostanie otwarta w przeglądarce w konsoli administratora. Usługa Azure Bastion przesyła strumieniowo informacje o sesji za pośrednictwem pakietów niestandardowych. Te pakiety są chronione przez protokół TLS.

Korzystając z usługi Azure Bastion, należy pominąć konieczność bezpośredniego uwidocznienia protokołu RDP/SSH w Internecie w publicznym adresie IP. Zamiast tego łączysz się z usługą Azure Bastion bezpiecznie za pomocą protokołu SSL (Secure Sockets Layer) i łączysz się z docelowymi maszynami wirtualnymi przy użyciu prywatnego adresu IP.

Wymagania dotyczące użycia

Administratorzy, którzy chcą nawiązać połączenie z maszynami wirtualnymi IaaS na platformie Azure za pośrednictwem usługi Azure Bastion, muszą mieć rolę Czytelnik:

- Docelowa maszyna wirtualna.

- Interfejs sieciowy z prywatnym adresem IP na docelowej maszynie wirtualnej.

- Zasób usługi Azure Bastion.

Podczas wdrażania usługi Azure Bastion należy wdrożyć ją we własnej podsieci w sieci wirtualnej lub równorzędnej sieci wirtualnej.

Napiwek

Podsieć musi mieć nazwę AzureBastionSubnet.

Ponieważ usługa Azure Bastion jest chroniona przez sieciową grupę zabezpieczeń sieci wirtualnej, sieciowa grupa zabezpieczeń musi obsługiwać następujący przepływ ruchu:

- Przychodzących:

- Połączenia RDP i SSH z podsieci usługi Azure Bastion do docelowej podsieci maszyny wirtualnej

- Dostęp do portu TCP 443 z Internetu do publicznego adresu IP usługi Azure Bastion

- Dostęp TCP z usługi Azure Gateway Manager na portach 443 lub 4443

- Wychodzących:

- Dostęp TCP z platformy Azure na porcie 443 w celu obsługi rejestrowania diagnostycznego

Uwaga

Menedżer bramy platformy Azure zarządza połączeniami portalu do usługi Azure Bastion.