Wprowadzenie

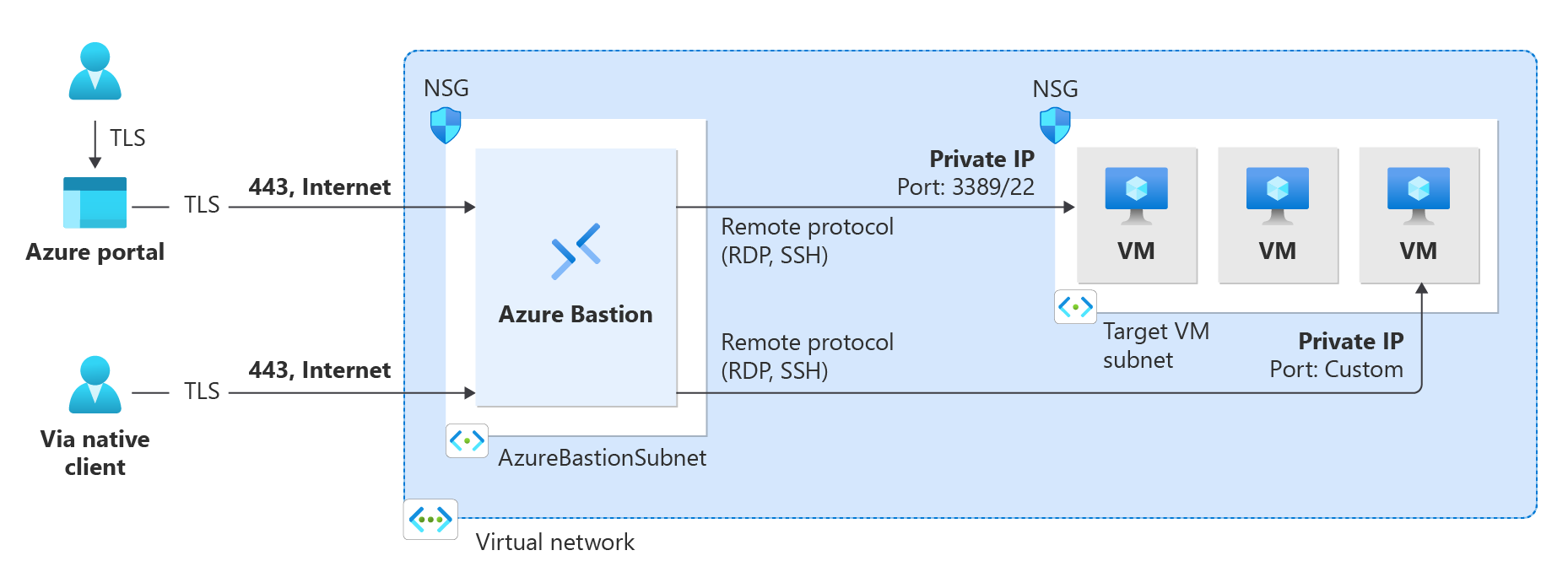

Administratorzy serwera rozumieją, że jest wydajna zdalnie administrować serwerami i obsługiwać je w lokalnym centrum danych. W przypadku wdrażania maszyn wirtualnych (IaaS) infrastruktury jako usługi (IaaS) infrastruktury systemu Windows na platformie Azure administratorzy muszą polegać wyłącznie na zdalnym zarządzaniu w celu administrowania zasobami opartymi na chmurze i utrzymywania ich. Jednak jak administratorzy mogą bezpiecznie łączyć się ze zdalnymi maszynami wirtualnymi opartymi na chmurze bez uwidaczniania interfejsów zarządzania tych maszyn wirtualnych z Internetem? Azure Bastion to usługa, której można użyć do bezpiecznego łączenia się z maszynami wirtualnymi platformy Azure zdalnie bez konieczności uwidaczniania zdalnych portów administracyjnych do Internetu.

Przykładowy scenariusz

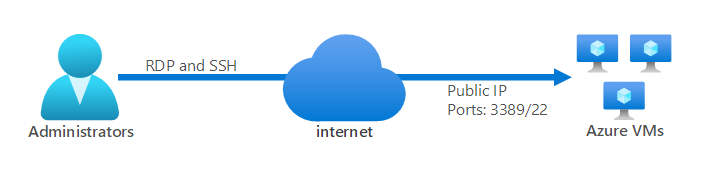

Załóżmy, że masz aplikację biznesową,która obsługuje dział badań organizacji. W przeszłości ta aplikacja działała na kilku komputerach z systemem Windows Server w głównym centrum danych. Zawsze, gdy trzeba administrować aplikacją, nawiązaliśmy połączenie przy użyciu protokołu RDP (Remote Desktop Protocol) za pośrednictwem portu TCP 3389. Do administrowania maszynami wirtualnymi użyto również protokołu Secure Shell (SSH) za pośrednictwem portu 22. Ponieważ aplikacja była hostowana w zasobie obliczeniowym w prywatnym centrum danych, masz pewne obawy dotyczące dostępu ze strony złośliwych hakerów przez Internet. Jednak aplikacja działa teraz na maszynach wirtualnych hostowanych na platformie Azure.

Aby nawiązać połączenie z maszynami wirtualnymi, musisz teraz uwidocznić publiczny adres IP na każdej maszynie wirtualnej dla połączeń RDP/SSH. Jednak potencjalne luki w zabezpieczeniach protokołu sprawiają, że tego typu połączenie jest niepożądane. Jako rozwiązanie można użyć maszyny wirtualnej przesiadkowej do działania jako pośrednika między konsolą zarządzania a docelowymi maszynami wirtualnymi. Możesz też rozważyć zaimplementowanie usługi Azure Bastion.

Co zrobimy?

Poznaj korzyści wynikające z korzystania z usługi Azure Bastion, aby chronić hostowane maszyny wirtualne, pokazując, jak usługa Azure Bastion:

- Usuwa konieczność uwidocznienia portów RDP i SSH w Internecie.

- Bezpiecznie używa protokołów RDP i SSH.

Jaki jest główny cel?

Po zakończeniu tej sesji możesz określić, jak można użyć usługi Azure Bastion, aby ułatwić zabezpieczanie sesji zdalnego zarządzania maszynami wirtualnymi hostowanymi na platformie Azure.