Zarządzanie współpracą zewnętrzną

Microsoft Entra External Identities to funkcja, która umożliwia użytkownikom spoza organizacji dostęp do aplikacji i zasobów. Twoi partnerzy, dystrybutory, dostawcy, dostawcy i inni użytkownicy-goście mogą "przynieść własne tożsamości". Niezależnie od tego, czy mają tożsamość cyfrową wydaną przez firmę, czy też niezarządzaną tożsamość społeczną, np. Google lub Facebook, mogą używać własnych poświadczeń do logowania. Dostawca tożsamości użytkownika zewnętrznego zarządza swoją tożsamością i zarządza dostępem do aplikacji za pomocą identyfikatora Entra firmy Microsoft, aby zachować ochronę zasobów.

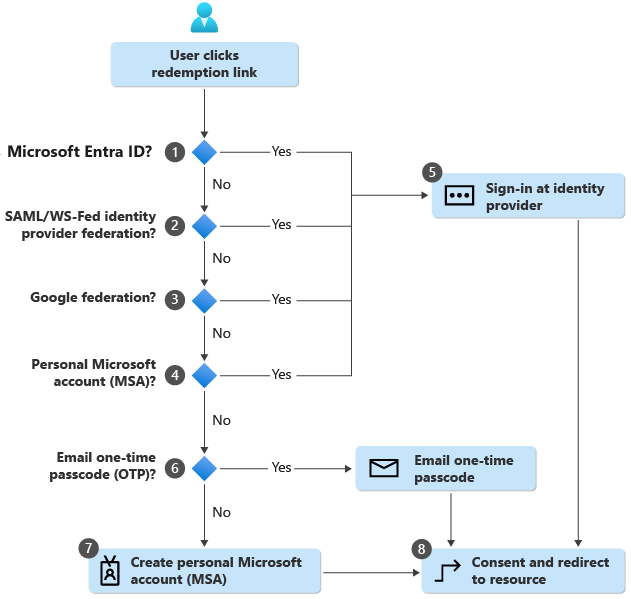

Przepływ realizacji zaproszeń

- Identyfikator entra firmy Microsoft wykonuje odnajdywanie oparte na użytkownikach, aby określić, czy użytkownik już istnieje w zarządzanej dzierżawie firmy Microsoft Entra. (Niezarządzane konta Microsoft Entra nie mogą być już używane do realizacji). Jeśli główna nazwa użytkownika (UPN) jest zgodna zarówno z istniejącym kontem Microsoft Entra, jak i osobistym kontem MSA, użytkownik zostanie poproszony o wybranie konta, za pomocą którego chcesz zrealizować.

- Jeśli administrator włączył federację dostawcy tożsamości SAML/WS-Fed, identyfikator Entra firmy Microsoft sprawdza, czy sufiks domeny użytkownika jest zgodny z domeną skonfigurowanego dostawcy tożsamości SAML/WS-Fed i przekierowuje użytkownika do wstępnie skonfigurowanego dostawcy tożsamości.

- Jeśli administrator włączył federację Google, identyfikator Firmy Microsoft Entra sprawdza, czy sufiks domeny użytkownika jest gmail.com, lub googlemail.com i przekierowuje użytkownika do Google.

- Proces realizacji sprawdza, czy użytkownik ma istniejącą osobistą umowę MSA. Jeśli użytkownik ma już istniejące konto MSA, zaloguje się przy użyciu istniejącego konta MSA.

- Po zidentyfikowaniu katalogu macierzystego użytkownika użytkownik jest wysyłany do odpowiedniego dostawcy tożsamości w celu zalogowania się.

- Jeśli nie znaleziono katalogu macierzystego i funkcja jednorazowego kodu dostępu wiadomości e-mail jest włączona dla gości, kod dostępu jest wysyłany do użytkownika za pośrednictwem zaproszonej wiadomości e-mail. Użytkownik pobiera i wprowadza ten kod dostępu na stronie logowania firmy Microsoft Entra.

- Jeśli nie znaleziono katalogu macierzystego i jednorazowy kod dostępu wiadomości e-mail dla gości jest wyłączony, użytkownik zostanie poproszony o utworzenie konta MSA odbiorcy z zaproszoną pocztą e-mail. Obsługujemy tworzenie konta MSA z służbowymi wiadomościami e-mail w domenach, które nie są weryfikowane w identyfikatorze Entra firmy Microsoft.

- Użytkownik po uwierzytelnieniu u odpowiedniego dostawcy tożsamości jest przekierowywany do identyfikatora Entra firmy Microsoft, aby ukończyć środowisko wyrażania zgody.

Scenariusze tożsamości zewnętrznych

Microsoft Entra External Identities koncentruje się mniej na relacji użytkownika z twoją organizacją i nie tylko na tym, jak użytkownik chce zalogować się do aplikacji i zasobów. W ramach tej struktury identyfikator Entra firmy Microsoft obsługuje różne scenariusze.

Scenariusz współpracy B2B umożliwia zapraszanie użytkowników zewnętrznych do własnej dzierżawy jako "gościa", do których można przypisać uprawnienia (na potrzeby autoryzacji), umożliwiając im używanie istniejących poświadczeń (na potrzeby uwierzytelniania). Użytkownicy logują się do zasobów udostępnionych przy użyciu prostego procesu zaproszenia i realizacji przy użyciu służbowego lub innego konta e-mail. Możesz również użyć zarządzania upoważnieniami firmy Microsoft, aby skonfigurować zasady, które zarządzają dostępem dla użytkowników zewnętrznych. Teraz dzięki dostępności przepływów użytkowników rejestracji samoobsługowej możesz zezwolić użytkownikom zewnętrznym na samodzielne rejestrowanie się w aplikacjach. Środowisko można dostosować, aby umożliwić rejestrację przy użyciu tożsamości służbowej lub społecznościowej (np. Google lub Facebook). Możesz również zbierać informacje o użytkowniku podczas procesu rejestracji.

Poniższa lista identyfikuje przykładowy scenariusz współpracy B2B i zawiera szczegółowe informacje o niektórych funkcjach, które zapewnia:

- Scenariusz podstawowy — współpraca przy użyciu aplikacji firmy Microsoft (Microsoft 365, Teams itd.) lub własnych aplikacji (aplikacji SaaS, niestandardowych aplikacji itd.).

- Przeznaczony dla — współpraca z partnerami biznesowymi z organizacji zewnętrznych, takich jak dostawcy, partnerzy, dostawcy. Użytkownicy są wyświetlani jako użytkownicy-goście w katalogu.

- Obsługiwani dostawcy tożsamości — użytkownicy zewnętrzni mogą współpracować przy użyciu kont służbowych, kont szkolnych, dowolnego adresu e-mail, dostawców tożsamości opartych na protokole SAML i WS-Fed, Gmail i Facebook.

- Zarządzanie użytkownikami zewnętrznymi — użytkownicy zewnętrzni są zarządzani w tym samym katalogu co pracownicy, ale zazwyczaj są oznaczani jako użytkownicy-goście. Użytkownicy-goście mogą być zarządzani w taki sam sposób jak pracownicy, dodawani do tych samych grup itd.

- Logowanie jednokrotne (SSO) — jest obsługiwane logowanie jednokrotne do wszystkich aplikacji połączonych z firmą Microsoft. Możesz na przykład zapewnić dostęp do aplikacji platformy Microsoft 365 lub lokalnych oraz do innych aplikacji SaaS, takich jak Salesforce lub Workday.

- Zasady zabezpieczeń i zgodność — zarządzane przez hosta/organizację zapraszania (na przykład z zasadami dostępu warunkowego).

- Znakowanie — jest używana marka organizacji host/zapraszanie.

Zarządzanie ustawieniami współpracy zewnętrznej w usłudze Microsoft Entra ID

W tej lekcji opisano, jak włączyć współpracę firmy Microsoft Entra B2B. Następnie zbadamy możliwość wyznaczenia, kto może zapraszać gości i określać uprawnienia, które mają goście.

Domyślnie wszyscy użytkownicy i goście w katalogu mogą zapraszać gości, nawet jeśli nie są przypisani do roli administratora. Ustawienia współpracy zewnętrznej umożliwiają włączanie i wyłączanie zaproszeń dla gości w przypadku różnych typów użytkowników w organizacji. Możesz też delegować zaproszenia do poszczególnych użytkowników, przypisując role umożliwiające zapraszanie gości.

Microsoft Entra ID umożliwia ograniczenie tego, co zewnętrzni użytkownicy-goście mogą zobaczyć w katalogu Microsoft Entra. Domyślnie użytkownicy-goście mają ograniczony poziom uprawnień. Goście nie mogą wyświetlać listy użytkowników, grup lub innych zasobów katalogu, ale goście mogą zobaczyć członkostwo w nieukrywanych grupach. Administratorzy mogą zmienić ustawienie uprawnień gościa, co pozwala jeszcze bardziej ograniczyć dostęp gościa, aby goście mogli wyświetlać tylko własne informacje o profilu. Aby uzyskać szczegółowe informacje, zobacz Ograniczanie uprawnień dostępu gościa.

Konfigurowanie ustawień współpracy zewnętrznej między firmami

Dzięki współpracy firmy Microsoft Entra B2B (business to Business to Business) administrator dzierżawy może ustawić następujące zasady zaproszeń:

- Wyłączanie zaproszeń (nie można zapraszać użytkowników zewnętrznych)

- Tylko administratorzy i użytkownicy w roli zapraszania gościa mogą zapraszać (mogą zapraszać tylko administratorzy i użytkownicy w roli zapraszania gościa)

- Administratorzy, rola zapraszania gościa i członkowie mogą zapraszać (tak samo jak powyżej, ale zaproszeni członkowie mogą również zapraszać użytkowników zewnętrznych)

- Wszyscy użytkownicy, w tym goście, mogą zapraszać (jak wskazuje nazwa, wszyscy użytkownicy w dzierżawie mogą zapraszać użytkowników zewnętrznych)

Domyślnie wszyscy użytkownicy, w tym goście, mogą zapraszać użytkowników-gości.