Opis topologii sieci platformy Azure

Firma Contoso ma rozbudowaną sieć lokalną, która stanowi podstawę komunikacji między zasobami wdrożonym w różnych centrach danych i biurach. Ważne jest, aby pracownicy IT mogli wdrażać składniki sieciowe na platformie Azure, aby umożliwić komunikację między zasobami platformy Azure i między zasobami platformy Azure i zasobami lokalnymi.

Jako główny inżynier systemu określasz, że sieć platformy Microsoft Azure zapewnia łączność z zasobami na platformie Azure, między usługami na platformie Azure i między platformą Azure a środowiskiem lokalnym. W związku z dodatkową korzyścią istnieje wiele składników sieciowych platformy Azure, które mogą dostarczać i chronić aplikacje oraz zwiększać bezpieczeństwo sieci.

Co to jest sieć wirtualna?

Podczas wdrażania komputerów w środowisku lokalnym zazwyczaj łączy się je z siecią, aby umożliwić im bezpośrednią komunikację ze sobą. Sieci wirtualne platformy Azure obsługują ten sam podstawowy cel.

Umieszczając maszynę wirtualną w tej samej sieci wirtualnej co inne maszyny wirtualne, skutecznie zapewniasz bezpośrednią łączność IP między nimi w tej samej prywatnej przestrzeni adresowej IP. Możesz również połączyć różne sieci wirtualne razem. Ponadto istnieje możliwość łączenia sieci wirtualnych na platformie Azure z sieciami lokalnymi, dzięki czemu platforma Azure jest rozszerzeniem własnego centrum danych.

Sieć wirtualna platformy Azure stanowi granicę logiczną zdefiniowaną przez wybraną prywatną przestrzeń adresową IP. Tę przestrzeń adresów IP należy podzielić na co najmniej jedną podsiecię, tak samo jak w sieci lokalnej. Jednak na platformie Azure wszelkie dodatkowe zadania zarządzania siecią są prostsze.

Na przykład niektóre funkcje sieciowe, takie jak routing między podsieciami w tej samej sieci wirtualnej, są dostępne automatycznie. Podobnie domyślnie każda maszyna wirtualna może uzyskiwać dostęp do Internetu, co obejmuje obsługę połączeń wychodzących i rozpoznawania nazw DNS.

Co to jest interfejs sieciowy?

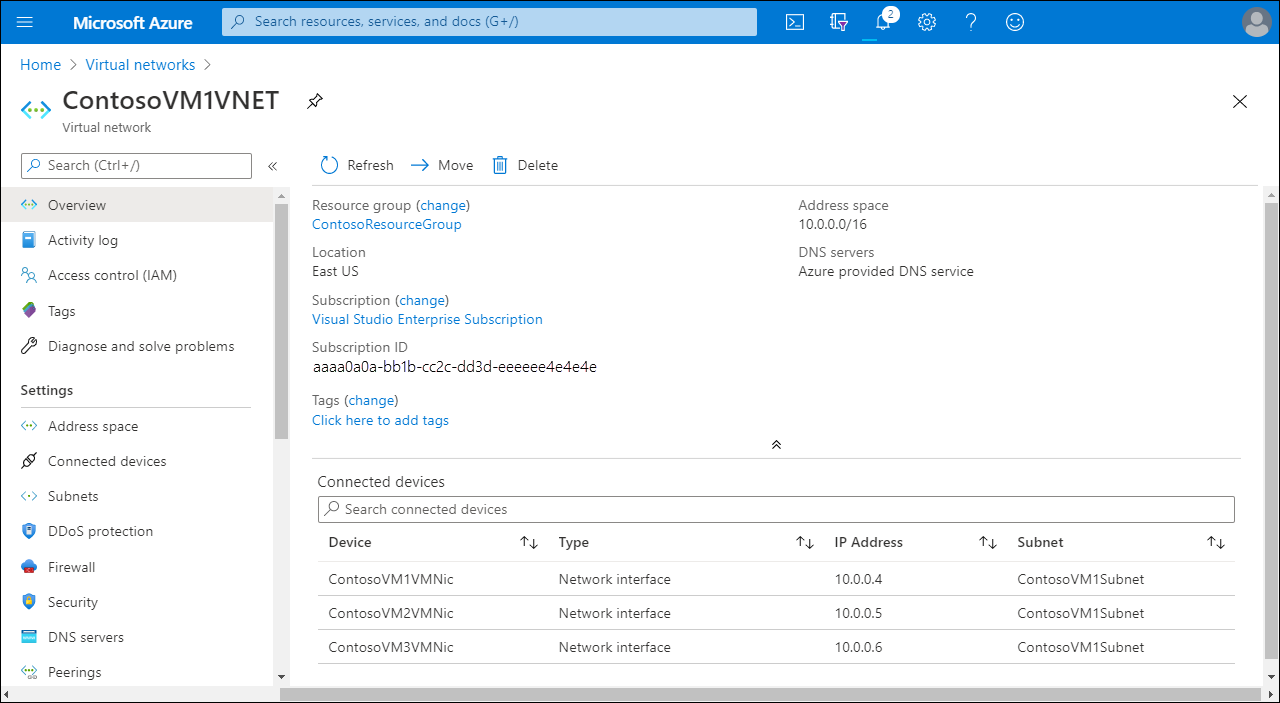

Interfejs sieciowy to połączenie między maszyną wirtualną a siecią wirtualną. Maszyna wirtualna musi mieć co najmniej jeden interfejs sieciowy (połączony z siecią wirtualną), ale może mieć więcej niż jeden, w zależności od rozmiaru tworzonej maszyny wirtualnej. Maszynę wirtualną można utworzyć z wieloma interfejsami sieciowymi i dodawać lub usuwać interfejsy sieciowe w całym cyklu życia maszyny wirtualnej. Wiele interfejsów sieciowych umożliwia maszynie wirtualnej łączenie się z różnymi podsieciami w tej samej sieci wirtualnej i wysyłanie lub odbieranie ruchu przez najbardziej odpowiedni interfejs.

Każdy interfejs sieciowy dołączony do maszyny wirtualnej musi:

- Istnieje w tej samej lokalizacji i subskrypcji co maszyna wirtualna.

- Połącz się z siecią wirtualną, która istnieje w tej samej lokalizacji i subskrypcji platformy Azure co maszyna wirtualna.

Co to jest sieciowa grupa zabezpieczeń?

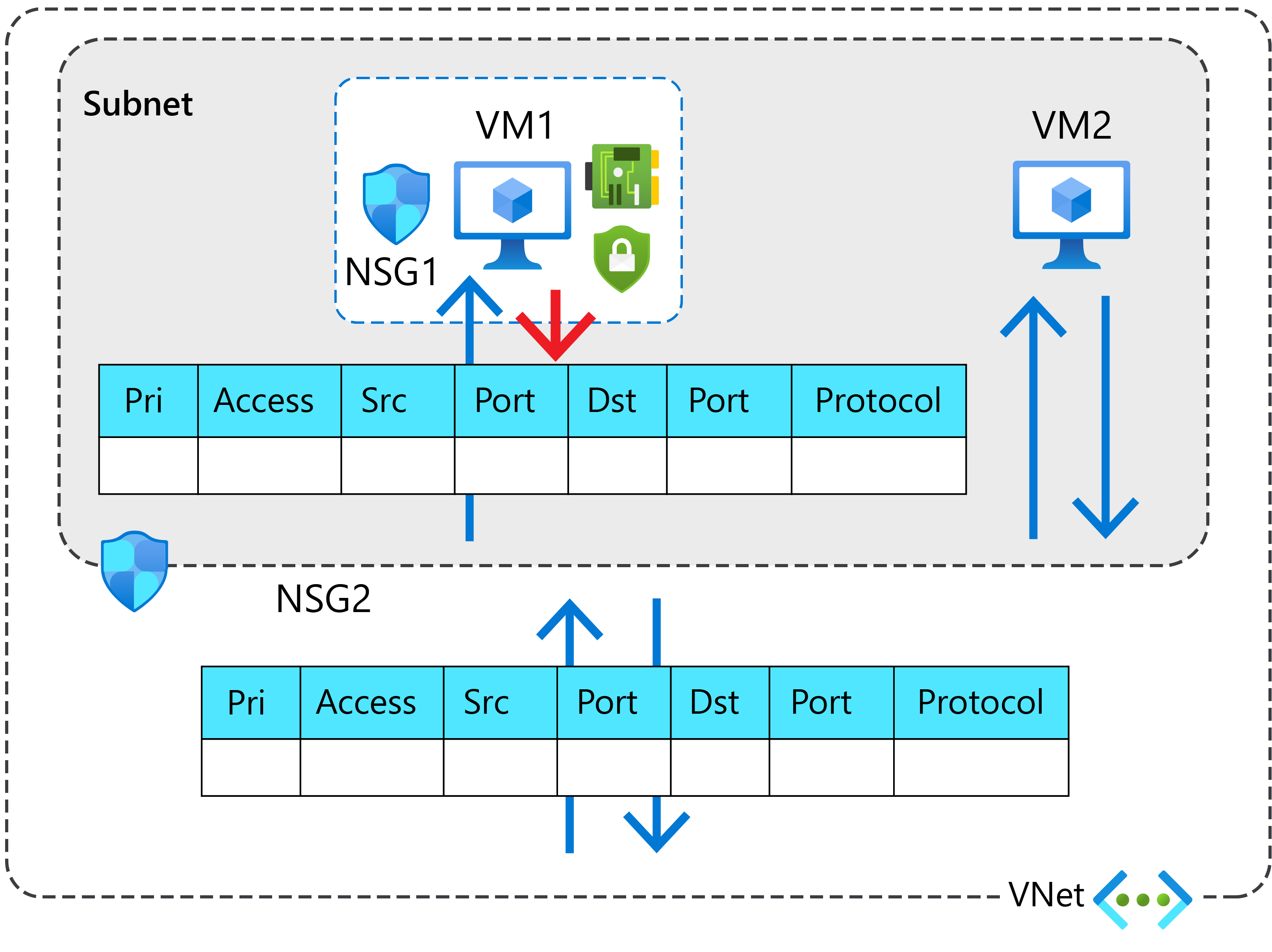

Sieciowa grupa zabezpieczeń filtruje przychodzący i wychodzący ruch sieciowy oraz zawiera reguły zabezpieczeń używane do zezwalania na przefiltrowany ruch sieciowy lub odmawiania go. Skonfigurowanie tych reguł zabezpieczeń sieciowej grupy zabezpieczeń umożliwia sterowanie ruchem sieciowym przez zezwolenie na określone typy ruchu lub ich odrzucanie.

Sieciową grupę zabezpieczeń można przypisać do:

- Interfejs sieciowy do filtrowania ruchu sieciowego tylko w tym interfejsie.

- Podsieć do filtrowania ruchu we wszystkich połączonych interfejsach sieciowych w podsieci.

Sieciowe grupy zabezpieczeń można również przypisać do interfejsów sieciowych i podsieci. Następnie każda sieciowa grupa zabezpieczeń jest oceniana niezależnie.

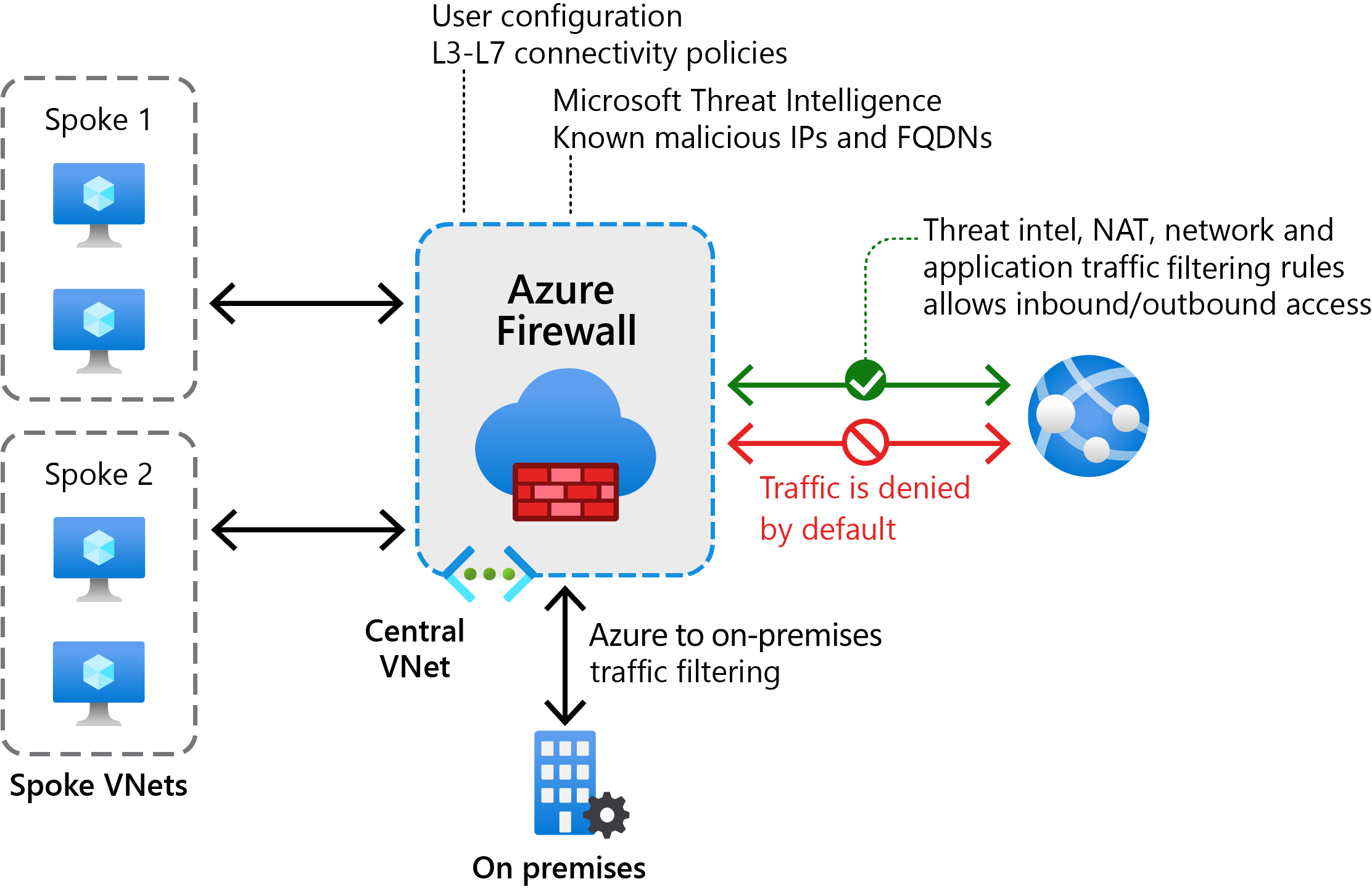

Co to jest usługa Azure Firewall?

Azure Firewall to oparta na chmurze usługa zabezpieczeń sieci, która pomaga chronić zasoby sieci wirtualnej. Za pomocą usługi Azure Firewall można centralnie tworzyć profile łączności sieciowej i zarządzać nimi w całej organizacji.

Usługa Azure Firewall używa statycznego publicznego adresu IP dla zasobów sieci wirtualnej. W związku z tym zewnętrzne zapory mogą identyfikować ruch pochodzący z sieci wirtualnej organizacji. Usługa Azure Firewall jest również w pełni zintegrowana z usługą Azure Monitor, umożliwiając obsługę rejestrowania i analizy.

Czym jest usługa Azure VPN Gateway?

Brama sieci VPN to określony typ bramy sieci wirtualnej, którego można użyć do wysyłania zaszyfrowanego ruchu między lokalizacjami. Na przykład możesz użyć bramy sieci VPN platformy Azure do wysyłania zaszyfrowanego ruchu między:

- Sieć wirtualna platformy Azure i lokalizacja lokalna przez Internet.

- Sieci wirtualne platformy Azure i inne sieci wirtualne platformy Azure za pośrednictwem sieci firmy Microsoft.

Każda sieć wirtualna może mieć tylko jedną bramę sieci VPN, ale można utworzyć wiele połączeń z tą samą bramą sieci VPN.

Co to jest usługa Azure ExpressRoute?

Usługa ExpressRoute umożliwia rozszerzanie sieci lokalnych na chmurę firmy Microsoft. W przeciwieństwie do połączenia sieci VPN usługa ExpressRoute korzysta z połączenia prywatnego obsługiwanego przez dostawcę usług telekomunikacyjnych. Za pomocą usługi ExpressRoute można nawiązywać połączenia z usługami w chmurze firmy Microsoft, w tym z platformami Azure i Microsoft Office 365.

Co to jest usługa Azure Virtual WAN?

Azure Virtual WAN to usługa sieciowa, która zapewnia funkcje sieci, zabezpieczeń i routingu. Usługa Virtual WAN używa architektury piasty i szprych z wbudowaną skalą i wydajnością. Regiony platformy Azure służą jako koncentratory, z którymi można nawiązać połączenie. Wszystkie koncentratory są połączone w pełnej siatce w standardowej wirtualnej sieci WAN, co ułatwia użytkownikowi korzystanie z sieci szkieletowej firmy Microsoft na potrzeby łączności typu dowolna-dowolna (dowolna szprycha).

Usługa Azure Virtual WAN obejmuje następujące funkcje:

- Łączność biura oddziału

- Łączność sieci VPN typu lokacja-lokacja (S2S)

- Łączność sieci VPN typu punkt-lokacja (punkt-lokacja) (użytkownik zdalny)

- Łączność usługi ExpressRoute

- Łączność wewnątrz chmury

- Łączność między sieciami VPN usługi ExpressRoute

- Routing

- Azure Firewall

- Szyfrowanie

Nie musisz włączać i używać wszystkich tych funkcji, aby rozpocząć korzystanie z usługi Virtual WAN. Zamiast tego możesz wybrać wymaganą teraz funkcję i dodać więcej w miarę dyktowania potrzeb organizacji.

Rozszerzenie podsieci platformy Azure

Rozważając rozszerzenie obciążeń do chmury, pracownicy firmy Contoso zbadali szereg rozwiązań oferowanych przez platformę Azure, w tym rozszerzenia podsieci platformy Azure. Rozszerzenie podsieci umożliwia uwzględnienie zasobów platformy Azure w ramach własnych lokalnych, lokalnych podsieci, co zasadniczo sprawia, że te oddzielne lokalizacje są częścią tej samej domeny emisji IP. Szczególnie atrakcyjną cechą rozszerzenia podsieci jest to, że pracownicy infrastruktury w firmie Contoso nie muszą koniecznie zmienić architektury topologii sieci lokalnej.

Uwaga

Należy unikać używania rozszerzenia podsieci, chyba że jest to tymczasowa miara w celu rozwiązania konkretnego problemu.

Podsieć lokalną można rozszerzyć na platformę Azure przy użyciu rozwiązania opartego na sieci warstwy 3. Zazwyczaj używasz rozwiązania VXLAN do rozszerzania sieci warstwy 2 przy użyciu sieci nakładki warstwy 3.

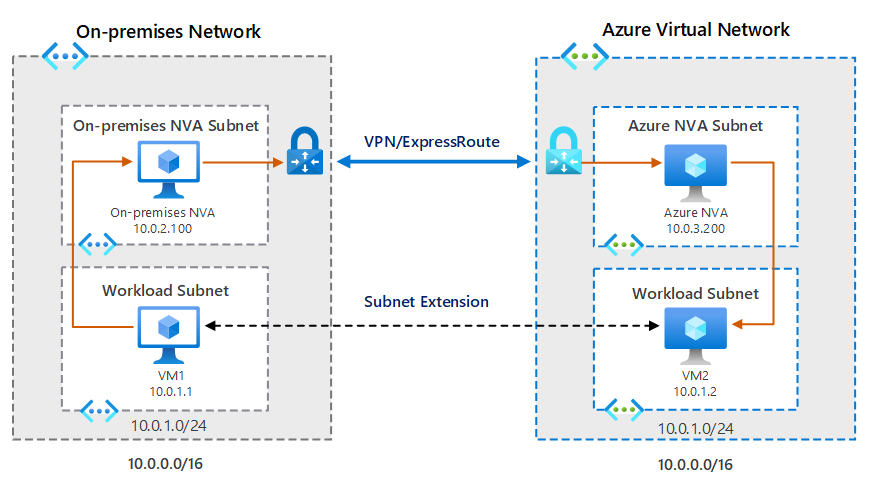

Na poniższym diagramie przedstawiono uogólniony scenariusz. W scenariuszu podsieć 10.0.1.0/24 istnieje po obu stronach; oznacza to zarówno na platformie Azure, jak i w środowisku lokalnym. Obie te podsieci zawierają zwirtualizowane obciążenia. Rozszerzenie podsieci łączy te dwie części tej samej podsieci. Zespół ds. infrastruktury przypisał adresy IP z podsieci do maszyn wirtualnych na platformie Azure i lokalnie.

Gdzie indziej w infrastrukturze, w środowisku lokalnym, wirtualne urządzenie sieciowe (WUS) łączy się za pośrednictwem połączenia usługi ExpressRoute z urządzeniem WUS w innej podsieci na platformie Azure. Gdy maszyna wirtualna w sieci lokalnej próbuje nawiązać komunikację z maszyną wirtualną platformy Azure, lokalne urządzenie WUS przechwytuje pakiet, hermetyzuje go i wysyła go za pośrednictwem połączenia VPN/ExpressRoute z siecią platformy Azure. Urządzenie WUS platformy Azure odbiera pakiet, decapsulatuje go i przekazuje go do zamierzonego odbiorcy w sieci. Ruch powrotny działa przy użyciu tej samej logiki, ale odwrotnie.