Eksplorowanie tworzenia zapytań dotyczących zagrożeń i zarządzania nimi

Usługa Microsoft Sentinel zawiera zaawansowane narzędzia do wykonywania zapytań, które mogą pomóc w zespole usługi Security Operations Center, znajdowaniu i izolowanym zagrożeniom bezpieczeństwa oraz niepożądanym działaniu w środowisku firmy Contoso.

Wyszukiwanie za pomocą wbudowanych zapytań

Narzędzia wyszukiwania i zapytań w usłudze Microsoft Sentinel umożliwiają wyszukiwanie zagrożeń bezpieczeństwa i taktyki w całym środowisku. Te narzędzia umożliwiają filtrowanie dużych ilości zdarzeń i źródeł danych zabezpieczeń w celu identyfikowania potencjalnych zagrożeń lub śledzenia znanych lub oczekiwanych zagrożeń.

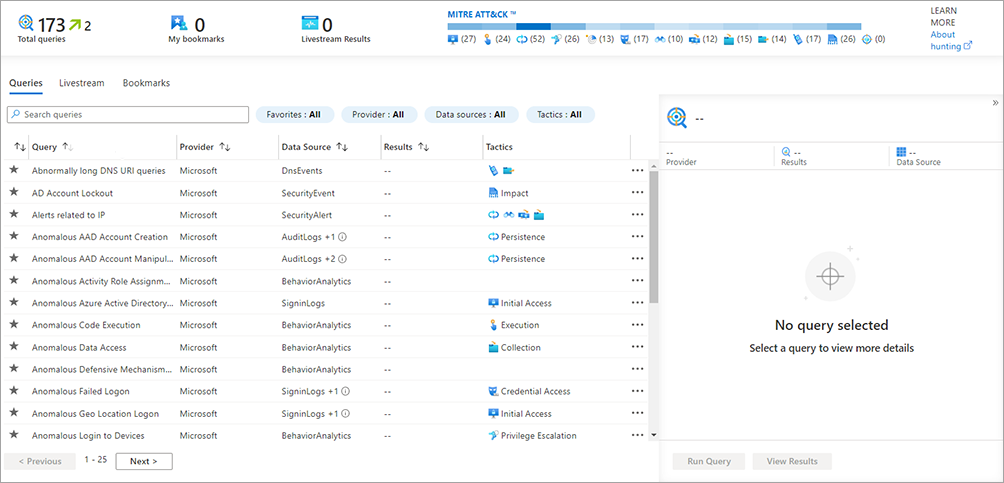

Strona Wyszukiwanie zagrożeń w usłudze Microsoft Sentinel zawiera wbudowane zapytania, które mogą kierować procesem wyszukiwania zagrożeń i pomóc w realizacji odpowiednich ścieżek wyszukiwania zagrożeń w celu wykrycia problemów w środowisku. Zapytania dotyczące wyszukiwania zagrożeń mogą ujawniać problemy, które nie są wystarczająco znaczące samodzielnie, aby wygenerować alert, ale często zdarzały się wystarczająco często w czasie, aby uzasadnić badanie.

Strona Wyszukiwanie zagrożeń zawiera listę wszystkich zapytań wyszukiwania zagrożeń. Zapytania można filtrować i sortować według nazwy, dostawcy, źródła danych, wyników i taktyki. Zapytania można zapisywać, wybierając ikonę gwiazdki Ulubione dla zapytania na liście.

Napiwek

Po wybraniu zapytania jako ulubionego jest ono uruchamiane automatycznie za każdym razem, gdy otworzysz stronę Wyszukiwanie zagrożeń .

Zarządzanie zapytaniami na potrzeby wyszukiwania zagrożeń

Po wybraniu zapytania z listy szczegóły zapytania są wyświetlane w nowym okienku zawierającym opis, kod i inne informacje o zapytaniu. Te informacje obejmują powiązane jednostki i zidentyfikowane taktyki. Zapytanie można uruchomić interaktywnie, wybierając pozycję Uruchom zapytanie w okienku szczegółów.

Wyszukiwanie zagrożeń za pomocą struktury MITRE ATT&CK

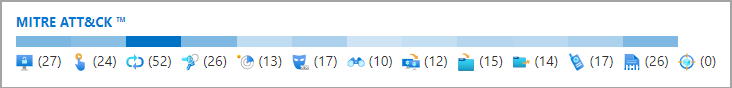

Usługa Microsoft Sentinel używa struktury MITRE ATT&CK do kategoryzowania i zamawiania zapytań według taktyki. ATT&CK to baza wiedzy taktyki i technik, które są używane i obserwowane w globalnym krajobrazie zagrożeń. Za pomocą usługi MITRE ATT&CK można opracowywać i informować modele i metody wyszukiwania zagrożeń w usłudze Microsoft Sentinel. W przypadku wyszukiwania zagrożeń w usłudze Microsoft Sentinel możesz użyć struktury ATT&CK do kategoryzowania i uruchamiania zapytań przy użyciu osi czasu taktyki MITRE ATT&CK.

Uwaga

Możesz wybrać pojedynczą taktykę MITRE ATT&CK z osi czasu na stronie Wyszukiwanie zagrożeń .

Wybranie dowolnej taktyki filtruje dostępne zapytania według wybranej taktyki. Następujące taktyki polowania pochodzą z macierzy ATT&CK Enterprise i ICS (Industrial Control Systems):

- Rekonesans. Taktyka używana przez przeciwnika do znajdowania informacji, których mogą używać do planowania przyszłych operacji.

- Opracowywanie zasobów. Taktyka używana przez przeciwnika do ustanawiania zasobów, których mogą używać do obsługi operacji. Zasoby obejmują infrastrukturę, konta lub możliwości.

- Dostęp początkowy. Taktyka używana przez przeciwnika w celu uzyskania dostępu do sieci przez wykorzystanie luk w zabezpieczeniach lub słabości konfiguracji w systemach publicznych. Przykładem jest ukierunkowane wyłudzanie informacji.

- Wykonywanie. Taktyka powodująca uruchamianie kodu przez osobę niepożądaną w systemie docelowym. Na przykład złośliwy haker może uruchomić skrypt programu PowerShell, aby pobrać więcej narzędzi atakujących i/lub przeskanować inne systemy.

- Stan trwały. Taktyka, która umożliwia przeciwnikowi utrzymanie dostępu do systemu docelowego, nawet po ponownym uruchomieniu i zmianie poświadczeń. Przykładem techniki trwałości jest osoba atakująca, która tworzy zaplanowane zadanie uruchamiające kod w określonym czasie lub po ponownym uruchomieniu.

- Eskalacja uprawnień. Taktyka używana przez przeciwnika w celu uzyskania uprawnień wyższego poziomu w systemie, takich jak administrator lokalny lub główny.

- Uchylanie się od obrony. Taktyka używana przez osoby atakujące w celu uniknięcia wykrywania. Taktyka uchylania obejmuje ukrywanie złośliwego kodu w zaufanych procesach i folderach, szyfrowanie lub zaciemnianie kodu osoby niepożądanej lub wyłączanie oprogramowania zabezpieczającego.

- Dostęp do poświadczeń. Taktyka wdrożone w systemach i sieciach w celu kradzieży nazw użytkowników i poświadczeń do ponownego użycia.

- Odnajdywanie. Taktyka używana przez przeciwników do uzyskiwania informacji o systemach i sieciach, które chcą wykorzystać lub wykorzystać w celu uzyskania korzyści taktycznych.

- Ruch poprzeczny. Taktyka, która umożliwia atakującemu przechodzenie z jednego systemu do drugiego w sieci. Typowe techniki obejmują metody pass-the-hash uwierzytelniania użytkowników i nadużyć protokołu Remote Desktop Protocol.

- Zbieranie. Taktyka używana przez przeciwnika do zbierania i konsolidowania informacji, które były kierowane w ramach ich celów.

- Polecenia i kontrola. Taktyka używana przez osobę atakującą do komunikowania się z systemem pod kontrolą. Przykładem może być osoba atakująca komunikująca się z systemem za pośrednictwem nietypowego lub wysokiego numeru portu w celu uniknięcia wykrycia przez urządzenia zabezpieczeń lub serwery proxy.

- Wyprowadzanie. Taktyka używana do przenoszenia danych z sieci naruszonej do systemu lub sieci, która jest w pełni pod kontrolą osoby atakującej.

- Wpływ. Taktyka, której osoba atakująca używa do wpływania na dostępność systemów, sieci i danych. Metody w tej kategorii obejmują ataki typu "odmowa usługi" oraz oprogramowanie do wyczyszczenie dysku lub wyczyszczenie danych.

- Upośledzenie kontroli procesu. Taktyka, która jest używana przez przeciwnika do manipulowania, wyłączania lub uszkodzenia procesów kontroli fizycznej.

- Hamuj funkcję odpowiedzi. Taktyka stosowane przez przeciwników w celu zapobiegania bezpieczeństwu, ochronie, kontroli jakości i funkcji interwencji operatora reagowania na awarię, zagrożenie lub niebezpieczny stan.

- Brak.

Tworzenie niestandardowych zapytań w celu uściślenia wyszukiwania zagrożeń

Wszystkie zapytania wyszukiwania zagrożeń usługi Microsoft Sentinel używają składni język zapytań Kusto (KQL) używanej w usłudze Log Analytics. Zapytanie można zmodyfikować w okienku szczegółów i uruchomić nowe zapytanie. Możesz też zapisać je jako nowe zapytanie, które można użyć ponownie w obszarze roboczym usługi Microsoft Sentinel.

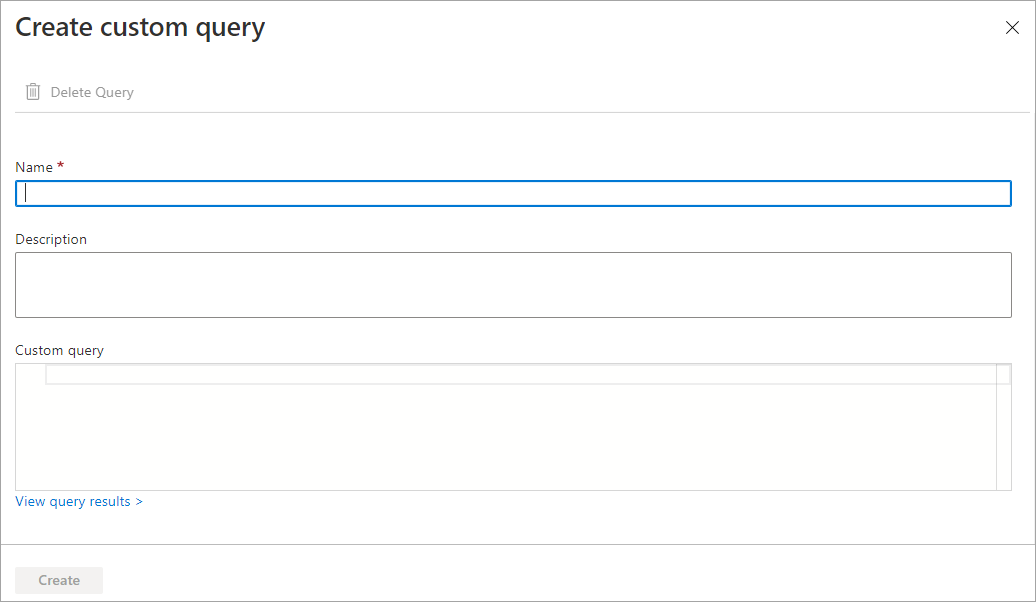

Możesz również utworzyć własne zapytania niestandardowe przy użyciu kodu KQL w celu wyszukiwania zagrożeń.

Zapytania niestandardowe umożliwiają zdefiniowanie następujących elementów:

| Parametr zapytania | opis |

|---|---|

| Nazwa/nazwisko | Podaj nazwę zapytania niestandardowego. |

| opis | Podaj opis funkcji zapytania. |

| Zapytanie niestandardowe | Zapytanie wyszukiwania zagrożeń języka KQL. |

| Mapowanie jednostek | Mapuj typy jednostek na kolumny z wyniku zapytania, aby wypełnić wyniki zapytania bardziej przydatnymi informacjami. Jednostki można również mapować przy użyciu kodu w zapytaniu KQL. |

| Taktyka i techniki | Określ taktykę, którą zapytanie ma uwidocznić. |

Zapytania niestandardowe są wyświetlane obok wbudowanych zapytań do zarządzania.

Eksplorowanie usługi Microsoft Sentinel w witrynie GitHub

Repozytorium usługi Microsoft Sentinel zawiera gotowe do użycia wykrycia, zapytania eksploracji, zapytania wyszukiwania zagrożeń, skoroszyty, podręczniki i nie tylko, aby ułatwić zabezpieczanie środowiska i wyszukiwanie zagrożeń. Firma Microsoft i społeczność usługi Microsoft Sentinel współtworzyją to repozytorium.

Repozytorium zawiera foldery z zawartością współautorską dla kilku obszarów funkcji usługi Microsoft Sentinel, w tym zapytań dotyczących wyszukiwania zagrożeń. Możesz użyć kodu z tych zapytań, aby utworzyć zapytania niestandardowe w obszarze roboczym usługi Microsoft Sentinel.

Wybierz najlepszą odpowiedź na następujące pytanie.