Zabezpieczanie sieci piasty i szprych

Platforma Azure oferuje wiele usług, które ułatwiają organizacji zabezpieczanie i ochronę infrastruktury chmury. Twoja organizacja musi zrozumieć, jak zabezpieczyć nową sieć i jakie inne usługi platformy Azure są dostępne.

W tej lekcji zapoznasz się z bezpieczną siecią na platformie Azure i zapoznasz się z omówieniem usługi Azure Firewall. Dowiesz się również, jak zabezpieczyć sieci wirtualne przy użyciu sieciowych grup zabezpieczeń.

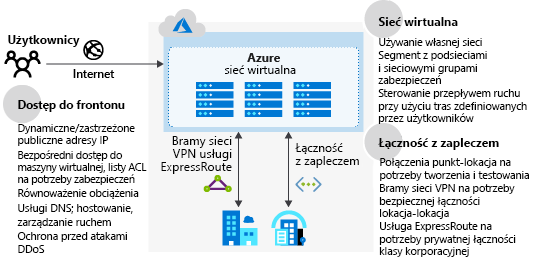

Bezpieczny projekt sieci na platformie Azure

Na powyższym diagramie przedstawiono infrastrukturę sieci platformy Azure oraz metody, które umożliwiają bezpieczne łączenie się ze środowiskiem lokalnym, zasobami hostowanymi na platformie Azure i publicznym Internetem.

Istnieje kilka funkcji, które należy wziąć pod uwagę w ramach zabezpieczania projektu sieci:

- azure Virtual Network: zapewnia podstawową warstwę zabezpieczeń przez logiczne izolowanie środowisk na platformie Azure, aby zapobiec nieautoryzowanemu lub niepożądanemu dostępowi.

- Azure DNS: usługa hostingu nazw domenowych. Azure DNS to bezpieczna usługa, która zarządza i rozpoznaje nazwy domen w sieci wirtualnej.

- Azure Application Gateway: To dedykowane urządzenie wirtualne, które zapewnia kontroler dostarczania aplikacji jako usługę, w tym zaporę sieciową aplikacji internetowej (WAF).

- Azure Traffic Manager: to usługa do kontrolowania dystrybucji ruchu użytkowników na platformie Azure.

- Azure Load Balancer: zapewnia wysoką dostępność i wydajność sieci dla aplikacji platformy Azure.

- sieć obwodowa: Segmentuje zasoby między siecią wirtualną platformy Azure a Internetem.

Ponadto rozważ włączenie niektórych z następujących elementów do architektury sieci w celu zwiększenia bezpieczeństwa sieci:

- Kontrola dostępu do sieci. Te kontrolki zapewniają, że usługi platformy Azure są dostępne tylko dla użytkowników i urządzeń, których potrzebujesz.

- Sieciowe grupy zabezpieczeń jako zapora filtrowania pakietów w celu kontrolowania ruchu w sieci wirtualnej.

- Kontrola tras i wymuszone tunelowanie, aby definiować niestandardowe trasy w ramach infrastruktury i zapewnić, że usługi nie mogą łączyć się z urządzeniami internetowymi.

- Włączanie wirtualnego urządzenia zabezpieczeń sieci za pośrednictwem witryny Azure Marketplace.

- Użyj usługi Azure ExpressRoute dla dedykowanego linku sieci WAN, aby bezpiecznie rozszerzyć sieci lokalne na platformę Azure.

- Usługa Microsoft Defender dla Chmury umożliwia zapobieganie zagrożeniom, ich wykrywanie i reagowanie na nie.

- Usługa Azure Firewall jako usługa zabezpieczeń sieci.

Istnieje wiele różnych rozwiązań zabezpieczeń dla organizacji, z których wiele uzupełnia siebie, aby zapewnić więcej warstw zabezpieczeń. Twoja organizacja powinna być zgodna z zalecanymi najlepszymi rozwiązaniami firmy Microsoft. Następnie należy zaimplementować wszystkie funkcje potrzebne do spełnienia wymagań w zakresie zabezpieczeń wewnętrznych organizacji.

Podstawowe składniki zabezpieczeń platformy Azure dla topologii piasty i szprych

Chcesz mieć pewność, że zasoby są chronione przed nieautoryzowanym dostępem lub atakiem, kontrolując ruch sieciowy. W modelu piasty i szprych należy zaimplementować kilka składników:

sieciowa grupa zabezpieczeń

Każda podsieć w topologii ma skonfigurowaną sieciową grupę zabezpieczeń. Sieciowe grupy zabezpieczeń implementują reguły zabezpieczeń, aby zezwalać na ruch sieciowy do i z każdego zasobu w topologii lub blokować go.

sieć obwodowa

Skonfiguruj sieć obwodową we własnej podsieci w sieci wirtualnej koncentratora na potrzeby routingu ruchu zewnętrznego. Sieć obwodowa jest przeznaczona do hostowania wirtualnych urządzeń sieciowych w celu zapewnienia funkcjonalności zabezpieczeń, takich jak zapory i inspekcja pakietów. Ruch wychodzący można kierować z sieci obwodowej za pośrednictwem urządzeń wirtualnych. Ruch jest następnie monitorowany, zabezpieczony i poddany inspekcji.

wirtualne urządzenie sieciowe

Wirtualne urządzenia sieciowe (WUS) zapewniają bezpieczną granicę sieci, sprawdzając cały ruch sieciowy przychodzący i wychodzący. Następnie urządzenie WUS przekazuje tylko ruch, który spełnia reguły zabezpieczeń sieci, zasadniczo działając jako zapora.

Usługa Azure Firewall może zastąpić niektóre składniki omówione w tym artykule, aby kontrolować dostęp do zasobów sieciowych platformy Azure. Aby uzyskać więcej informacji, zobacz sekcję Azure Firewall.

Azure ExpressRoute

Usługa ExpressRoute tworzy dedykowane prywatne połączenie sieci WAN między lokalnymi zasobami a podsiecią bramy wirtualnej sieci hubowej platformy Azure. Dodasz urządzenie zabezpieczeń sieci między siecią lokalną a routerami brzegowymi dostawcy usługi ExpressRoute. To urządzenie ogranicza przepływ nieautoryzowanego ruchu z sieci wirtualnej.

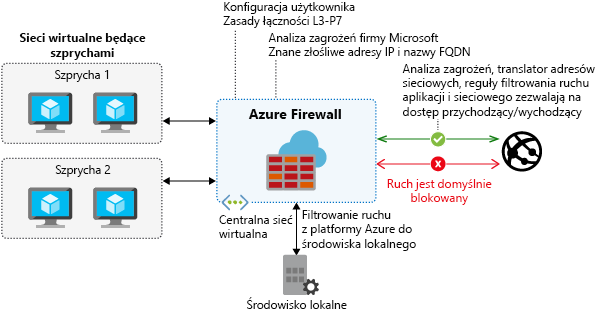

Azure Firewall

Firma Microsoft zarządza tą sieciową usługą zabezpieczeń. Chroni sieci wirtualne platformy Azure i ich zasoby, umożliwiając centralne zarządzanie zasadami łączności i ich wymuszanie. Usługa Azure Firewall używa statycznego, publicznego adresu IP dla zasobów sieci wirtualnej, co umożliwia zewnętrznym zaporom identyfikowanie ruchu w sieci wirtualnej.

Usługa Azure Firewall to w pełni stanowiskowa zapora sieciowa, która śledzi stan operacyjny oraz cechy charakterystyczne połączeń sieciowych przechodzących przez nią. Usługa Azure Firewall umożliwia centralną kontrolę nad całą komunikacją sieciową za pośrednictwem wymuszania zasad. Te zasady można wymuszać w sieciach wirtualnych, regionach i subskrypcjach platformy Azure. W topologii piasty i szprych usługa Azure Firewall jest zwykle aprowizowana w centrum w celu pełnej kontroli nad ruchem przez sieć.

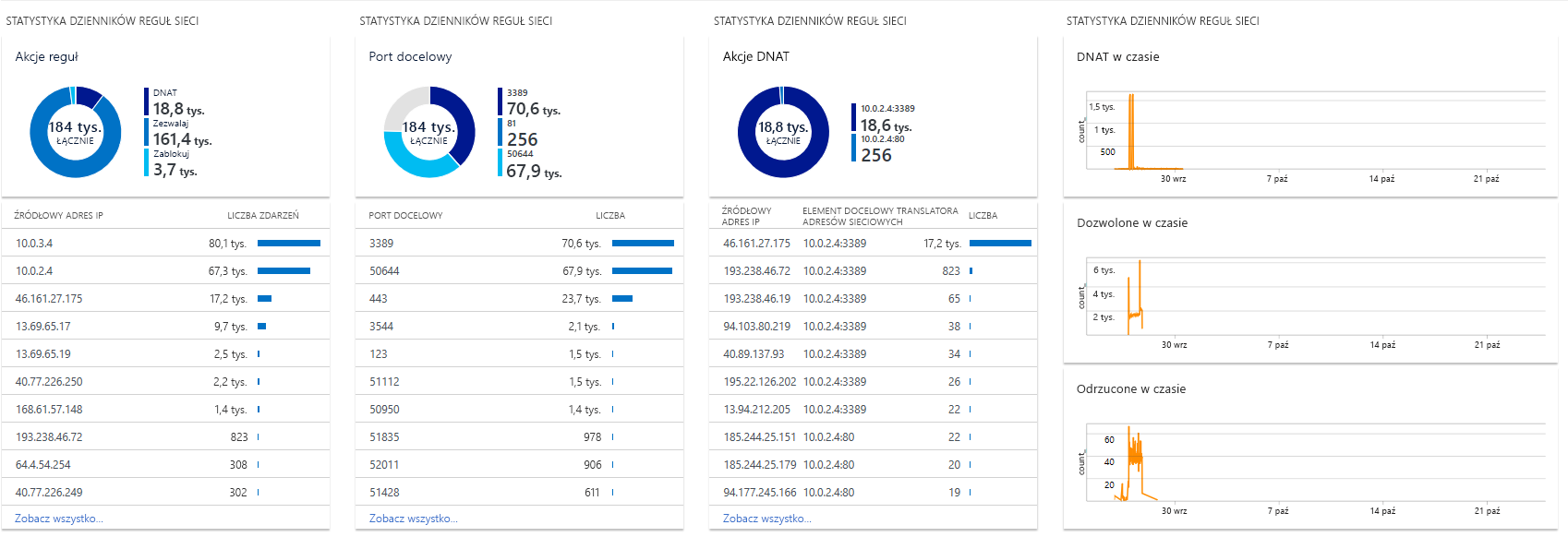

Monitorowanie usługi Azure Firewall polega na przeglądaniu dzienników zapory sieciowej i aktywności. Ponieważ usługa Azure Firewall jest zintegrowana z dziennikami usługi Azure Monitor, możesz wyświetlić tam pełne dzienniki. Niektóre dzienniki są również dostępne do wyświetlenia w witrynie Azure Portal.

Dzienniki mogą być przechowywane na koncie usługi Azure Storage, przesyłane strumieniowo do usługi Azure Event Hubs lub wysyłane do dzienników usługi Azure Monitor.

Zabezpieczenia sieciowe z sieciowymi grupami zabezpieczeń

Sieciowe grupy zabezpieczeń wymuszają i kontrolują reguły ruchu sieciowego. Dostęp jest kontrolowany przez zezwolenie na komunikację między obciążeniami w sieci wirtualnej lub odmawianie jej. Grupy Zabezpieczeń Sieciowych są oparte na regułach i oceniają ruch przy użyciu pięciokrotkowej metody. Aby określić, czy ruch jest dozwolony, czy blokowany, grupy zabezpieczeń sieci oceniają ruch przy użyciu kryteriów:

- Źródłowy adres IP

- Port źródłowy

- Docelowy adres IP

- Port docelowy

- Protokół

Definiowanie reguł zabezpieczeń

Reguły zabezpieczeń w sieciowej grupie zabezpieczeń zapewniają mechanizm definiujący kontrolę przepływu ruchu. Grupa Zabezpieczeń Sieciowych (NSG) ma domyślnie zestaw reguł. Tych reguł nie można usunąć, ale można je zastąpić własnymi regułami niestandardowymi. Reguły domyślne to:

- Ruch pochodzący z i kończący się siecią wirtualną jest dozwolony.

- Ruch wychodzący do Internetu jest dozwolony, ale ruch przychodzący jest blokowany.

- Usługa Azure Load Balancer może sondować kondycję maszyn wirtualnych lub wystąpień ról.

Inne zagadnienia dotyczące zabezpieczeń

Możliwość kontrolowania sposobu kierowania ruchu przez zasoby jest ważnym zabiegiem bezpieczeństwa. Platforma Azure pomaga zwiększyć bezpieczeństwo ogólnej infrastruktury, oferując inne usługi:

- grupy zabezpieczeń aplikacji: zapewnia centralne zarządzanie zasadami i zabezpieczeniami dla aplikacji. Użyj grup zabezpieczeń aplikacji, aby zdefiniować szczegółowe zasady zabezpieczeń sieci za pomocą identyfikatora. Następnie można użyć podejścia zerowego zaufania, w którym dozwolone są tylko określone przepływy.

- Azure Network Watcher: umożliwia wgląd w rejestrowanie i diagnostykę sieci. Usługa Network Watcher umożliwia zrozumienie kondycji i wydajności sieci platformy Azure.

- punkty końcowe usługi sieci wirtualnej: rozszerza prywatną przestrzeń adresową sieci wirtualnej, aby udostępnić ją usługom platformy Azure. Punkty końcowe umożliwiają ograniczenie dostępu do zasobów platformy Azure.

- Azure DDoS Protection: umożliwia łagodzenie ataków wolumetrycznych, na warstwę protokołów i warstwę zasobów.