Tworzenie, przypisywanie i interpretowanie zasad zabezpieczeń oraz inicjatyw w usłudze Azure Policy

Jeśli chodzi o zabezpieczanie środowiska platformy Azure, poznasz dwa podstawowe narzędzia: zasady zabezpieczeń platformy Azure i inicjatywy zabezpieczeń platformy Azure. Obie odgrywają krytyczne role w utrzymaniu zgodności, ale służą one różnym celom. Przeanalizujmy ich funkcje i przypadki użycia.

Zasady zabezpieczeń platformy Azure:

Definicja: Usługa Azure Policy jest jak staranny strażnik, który gwarantuje, że zasoby są zgodne z określonymi regułami. Umożliwia definiowanie i wymuszanie zasad w środowisku platformy Azure.

Składniki:

- Definicja zasad: określa warunki, które chcesz kontrolować (np. dozwolone typy zasobów, obowiązkowe tagi).

- Przypisanie zasad: określa, gdzie zasady obowiązują (poszczególne zasoby, grupy zasobów, grupy zarządzania).

- Parametry zasad: dostosowuje zachowanie zasad (np. Jednostki przechowywania zapasów maszyny wirtualnej, lokalizacja).

Przypadki użycia:

- Spójne wymuszanie określonych reguł.

- Zapewnienie jednolitego oznaczania.

- Kontrolowanie typów zasobów.

Inicjatywy dotyczące zabezpieczeń platformy Azure:

Definicja: Inicjatywy platformy Azure można traktować jako pakiety zasad. Grupują one powiązane definicje zasad platformy Azure w określonym celu.

Składniki:

- Definicje (zasady): kolekcja zasad dołączonych do pojedynczego elementu.

- Przypisanie: Inicjatywy są stosowane do zakresu (np. subskrypcji, grupy zasobów).

- Parametry: Dostosowywanie zachowania inicjatywy.

Przypadki użycia:

- Osiąganie szerszych celów zgodności (np. Payment Card Industry Data Security Standard, Health Insurance Portability and Accountability Act).

- Zarządzanie powiązanymi zasadami spójnie.

Kiedy należy użyć polecenia , które:

Azure Policy:

- Użyj jej dla poszczególnych zasad, gdy określone reguły wymagają wymuszania.

- Czasami wystarczy jedna zasada.

Inicjatywy platformy Azure:

- Zalecane nawet w przypadku pojedynczych zasad, ponieważ upraszcza zarządzanie.

- Inicjatywy umożliwiają zarządzanie wieloma zasadami jako spójną jednostką.

- Przykład: Zamiast obsługiwać 20 oddzielnych zasad zgodności PCI-DSS, użyj inicjatywy, która ocenia je wszystkie jednocześnie.

Zasady zabezpieczeń platformy Azure koncentrują się na szczegółowej kontroli, a inicjatywy zabezpieczeń platformy Azure zapewniają skonsolidowane podejście. Wybierz rozsądnie na podstawie potrzeb organizacji i złożoności zgodności. Oba te narzędzia są podstawowymi narzędziami w przyborniku zabezpieczeń platformy Azure.

Tworzenie zasad i zarządzanie nimi w celu wymuszania zgodności

Zrozumienie sposobu tworzenia zasad i zarządzania nimi na platformie Azure jest ważne, aby zachować zgodność ze standardami firmowymi i umowami dotyczącymi poziomu usług. W tym przykładzie nauczysz się używać usługi Azure Policy do wykonywania niektórych typowych zadań związanych z tworzeniem, przypisywaniem i zarządzaniem zasadami w organizacji, takimi jak:

- Przypisywanie zasad w celu wymuszania warunku dla zasobów tworzonych w przyszłości

- Tworzenie i przypisywanie definicji inicjatywy w celu śledzenia zgodności dla wielu zasobów

- Rozwiązywanie problemu w przypadku niezgodnego lub odrzuconego zasobu

- Implementowanie nowych zasad w całej organizacji

Wymagania wstępne

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Przypisywanie zasad

Pierwszym krokiem w celu wymuszenia zgodności za pomocą usługi Azure Policy jest przypisanie definicji zasad. Definicja zasad określa, w jakim przypadku zasady zostaną wymuszone oraz jaki efekt przyniosą. W tym przykładzie przypisz wbudowaną definicję zasad o nazwie Dziedzicz tag z grupy zasobów, jeśli brakuje określonego tagu z wartością z nadrzędnej grupy zasobów do nowych lub zaktualizowanych zasobów bez tagu.

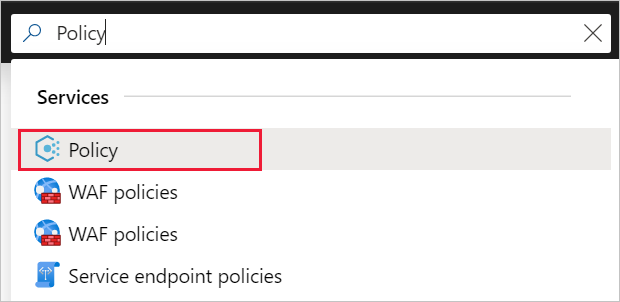

- Przejdź do witryny Azure Portal, aby przypisać zasady. Wyszukaj i wybierz pozycję Zasady.

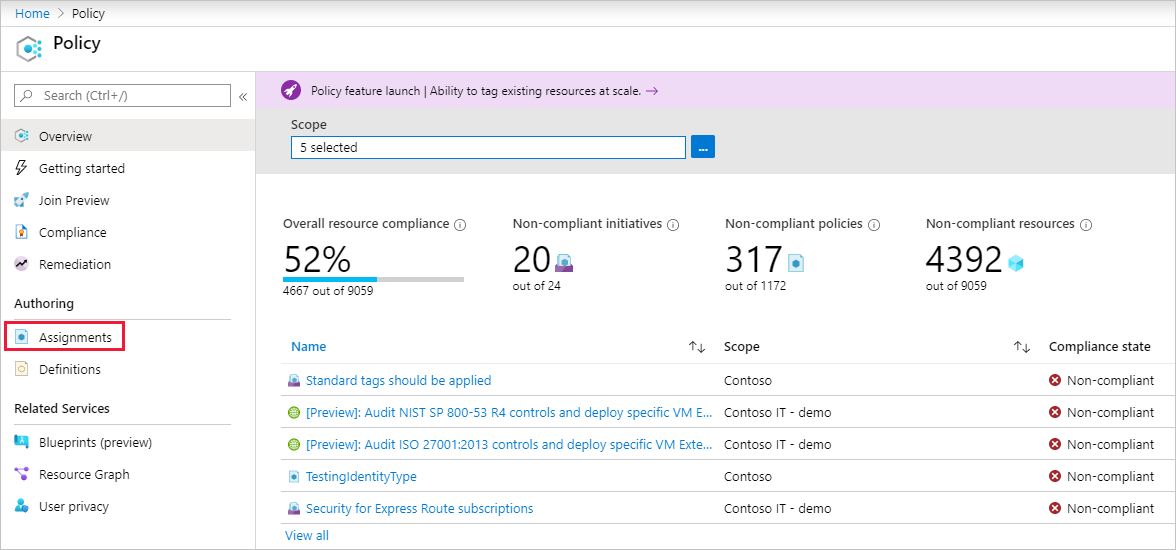

- Wybierz pozycję Przypisania w lewej części strony usługi Azure Policy. Przypisanie to zasady, które zostały przypisane do określonego zakresu.

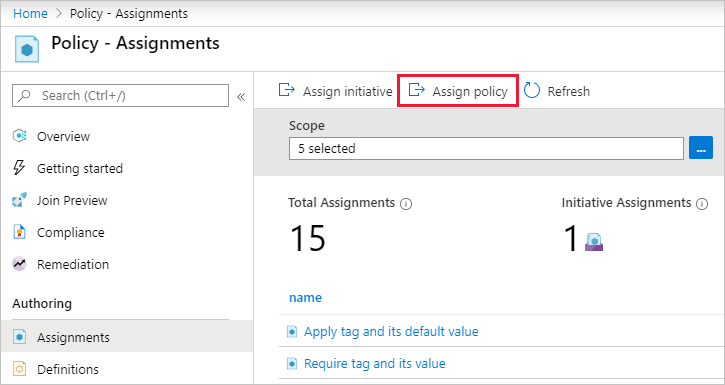

- Wybierz pozycję Przypisz zasady w górnej części strony Zasady — Przypisania.

- Na stronie Przypisywanie zasad i Podstawy wybierz zakres, wybierając wielokropek i wybierając grupę zarządzania lub subskrypcję. Opcjonalnie możesz wybrać grupę zasobów. Zakres określa, jakie zasoby lub grupy zasobów są wymuszane w ramach przypisania zasad. Następnie kliknij przycisk Wybierz w dolnej części strony Zakres. W tym przykładzie użyto subskrypcji Contoso. Twoja subskrypcja będzie inna.

- Zasoby można wykluczyć na podstawie opcji Zakres. Wykluczenia są uruchamiane o jeden poziom niżej od poziomu opcji Zakres. Pole Wykluczenia jest opcjonalne, więc na razie można je pozostawić puste.

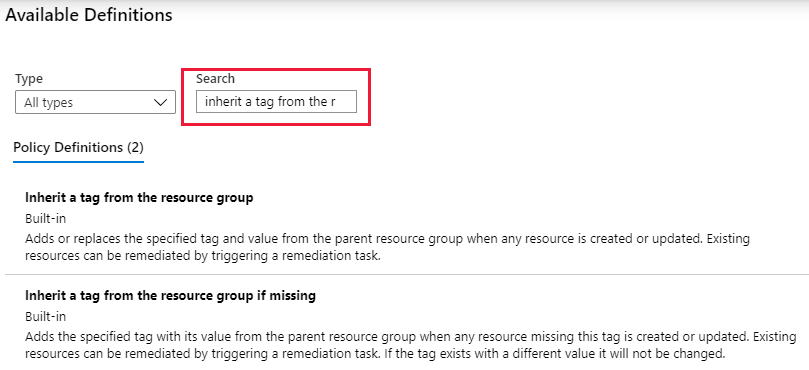

- W polu Definicja zasad wybierz wielokropek, aby otworzyć listę dostępnych definicji. Możesz filtrować definicję zasad Typ do wbudowanej, aby wyświetlić wszystkie opisy i przeczytać ich opisy.

- Wybierz pozycję Dziedzicz tag z grupy zasobów, jeśli brakuje. Jeśli nie możesz go od razu znaleźć, wpisz dziedzicz tag w polu wyszukiwania, a następnie naciśnij ENTER lub wybierz z pola wyszukiwania. Po znalezieniu i wybraniu definicji zasad kliknij pozycję Wybierz w dolnej części strony DostępneDefinitions.

- W polu Nazwa przypisania jest automatycznie wpisywana nazwa wybranej zasady, ale można ją zmienić. W tym przykładzie pozostaw opcję Dziedzicz tag z grupy zasobów, jeśli jej brakuje. Można również dodać opcjonalny Opis. Opis zawiera szczegóły dotyczące danego przypisania zasad.

- Pozostaw wymuszanie zasad jako Włączone. Po wyłączeniu to ustawienie umożliwia testowanie wyników zasad bez wyzwalania efektu. Aby uzyskać więcej informacji, zobacz tryb wymuszania.

- Pole Przypisane przez jest wypełniane automatycznie w zależności od tego, kto jest zalogowany. To pole jest opcjonalne, dzięki czemu można wprowadzić wartości niestandardowe.

- Wybierz kartę Parametry w górnej części kreatora.

- W polu Nazwa tagu wprowadź wartość Środowisko.

- Wybierz kartę Korygowanie w górnej części kreatora.

- Pozostaw pozycję Utwórz zadanie korygowania niezaznaczone. To pole umożliwia utworzenie zadania w celu zmiany istniejących zasobów oprócz nowych lub zaktualizowanych zasobów.

- Tworzenie tożsamości zarządzanej jest automatycznie sprawdzane, ponieważ ta definicja zasad używa efektu modyfikacji. Uprawnienia są ustawiane na Wartość Współautor automatycznie na podstawie definicji zasad. Aby uzyskać więcej informacji, zobacz tożsamości zarządzane i sposób działania kontroli dostępu korygowania.

- Wybierz kartę Komunikaty o niezgodności w górnej części kreatora.

- Ustaw komunikat o niezgodności na Wartość Ten zasób nie ma wymaganego tagu. Ten komunikat niestandardowy jest wyświetlany, gdy zasób zostanie odrzucony lub nie jest zgodny z zasobami podczas regularnej oceny.

- Wybierz kartę Przeglądanie i tworzenie w górnej części kreatora.

- Przejrzyj wybrane opcje, a następnie wybierz pozycję Utwórz w dolnej części strony.