Eksplorowanie zerowego zaufania przy użyciu tożsamości

Organizacje potrzebują nowego modelu zabezpieczeń, który dostosowuje się do złożoności środowisk hybrydowych i wielochmurowych. Pomoc techniczna jest wymagana w środowisku chmury, obejmująca pracowników mobilnych i chroni osoby, urządzenia, aplikacje i dane wszędzie tam, gdzie się znajdują. Zero Trust to podstawowa strategia. Zamiast wierzyć, że wszystko za zaporą firmową jest bezpieczne, model Zero Trust zakłada naruszenie i weryfikuje każde żądanie tak, jakby pochodziło z niekontrolowanych sieci. Niezależnie od tego, skąd pochodzi żądanie lub jakiego zasobu uzyskuje dostęp, model Zero Trust uczy nas "nigdy nie ufać, zawsze weryfikować".

Zasady zerowego zaufania — wskazówki dotyczące projektowania architektury

| Weryfikowanie jawnie | Korzystanie z dostępu z najmniejszymi uprawnieniami | Zakładanie naruszeń zabezpieczeń |

|---|---|---|

| Zawsze sprawdzaj wszystkie dostępne punkty danych, w tym: | Aby zabezpieczyć zarówno dane, jak i produktywność, ogranicz dostęp użytkowników przy użyciu: | Zminimalizuj promień wybuchu pod kątem naruszeń i zapobiegaj ruchowi bocznemu przez: |

| Tożsamość użytkownika i lokalizacja | Just-in-time (JIT) | Segmentowanie dostępu według sieci, użytkowników, urządzeń i rozpoznawania aplikacji |

| Kondycja urządzenia | Just-enough-access (JEA) | Szyfrowanie wszystkich sesji kończy się |

| Kontekst usługi lub obciążenia | Zasady adaptacyjne oparte na ryzyku | Korzystanie z analizy na potrzeby wykrywania zagrożeń, widoczności stanu i ulepszania ochrony |

| Klasyfikacja danych | Ochrona danych przed wektorami poza pasmem | |

| Anomalie |

Zero Trust ma na celu dostosowanie się do złożoności nowoczesnych warunków pracy. Twoje bezpieczeństwo obejmuje pracowników mobilnych. Konfiguracje chronią osoby, urządzenia, aplikacje i dane. Ochrona odbywa się wszędzie tam, gdzie znajduje się działanie.

Wdrażanie rozwiązań zero trust

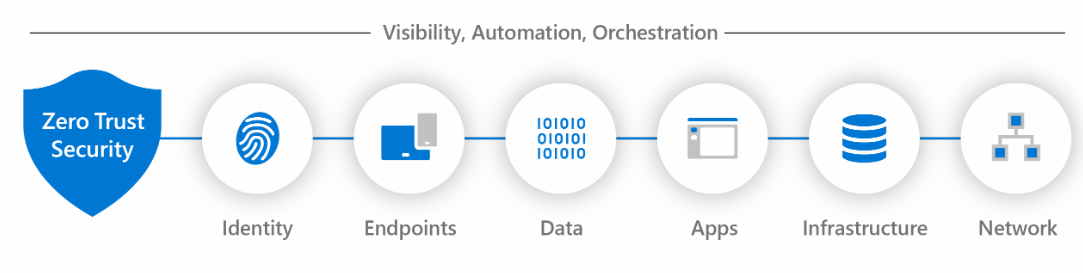

Podejście Zero Trust powinno obejmować cały majątek cyfrowy i służyć jako zintegrowana filozofia zabezpieczeń i kompleksowa strategia. Należy zaimplementować kontrolki i technologie Zero Trust w sześciu podstawowych elementach. Każdy element jest źródłem sygnału, płaszczyzną sterowania do wymuszania i krytycznym zasobem do obrony.

W przypadku tej zawartości skupimy się specjalnie na tożsamości zabezpieczeń z zerowym filarem zaufania . Tożsamości, niezależnie od tego, czy reprezentują osoby, usługi, czy urządzenia IoT definiują płaszczyznę sterowania Zero Trust. Gdy tożsamość próbuje uzyskać dostęp do zasobu, sprawdź, czy tożsamość ma silne uwierzytelnianie, i upewnij się, że dostęp jest zgodny i typowy dla tej tożsamości. Postępuj zgodnie z zasadami dostępu z najmniejszymi uprawnieniami.

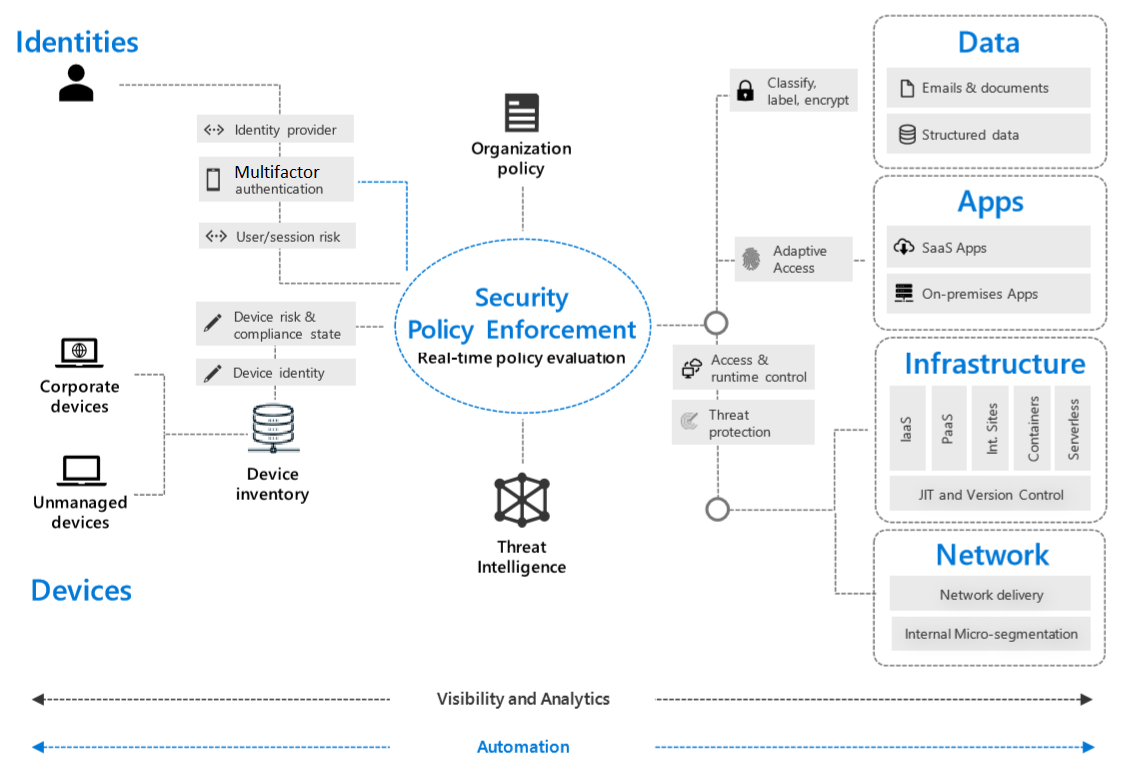

Architektura zero trust

Zasady zabezpieczeń zarządzają wszystkimi elementami. Tożsamość służy do weryfikowania tożsamości i dostępu. Ponadto diagram zawiera bloki danych, aplikacji, sieci i infrastruktury promieniujących na zewnątrz.

Zasady zabezpieczeń zarządzają wszystkimi elementami. Tożsamość służy do weryfikowania tożsamości i dostępu. Ponadto diagram zawiera bloki danych, aplikacji, sieci i infrastruktury promieniujących na zewnątrz.

Zintegrowany zestaw rozwiązań i możliwości oferuje wbudowane mechanizmy kontroli Zero Trust, które umożliwiają implementowanie modelu zabezpieczeń Zero Trust w całej organizacji osiągalne na dużą skalę. W centrum strategii Zero Trust potrzebny jest aparat zasad do podejmowania dynamicznych decyzji dotyczących dostępu dla zaufanych użytkowników w krytycznych punktach kontrolnych — dostęp do sieci, aplikacji i danych. Rozwiązania do zarządzania tożsamościami i dostępem oraz zarządzania punktami końcowymi umożliwiają organizacji jawne weryfikowanie użytkowników i urządzeń. Weryfikacja jest przeprowadzana przy użyciu zaawansowanego sygnału, takiego jak kondycja urządzenia i ryzyko logowania. Patrząc na sygnał umożliwia systemom podejmowanie świadomych decyzji na podstawie zasad dostępu.

Rozwiązania do ochrony informacji i zabezpieczeń w chmurze pomagają wymuszać decyzje i chronić zasoby w całym środowisku w czasie rzeczywistym. Rozwiązania sieciowe ułatwiają korzystanie z ochrony przed zagrożeniami w czasie rzeczywistym w celu wykrywania zagrożeń i reagowania na nie w sieciach i infrastrukturze.

Na koniec zintegrowane rozwiązania do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) oraz rozszerzonego wykrywania i reagowania (XDR) zapewniające rzeczywiste, kompleksowe zapobieganie zagrożeniom, wykrywanie i reagowanie. Razem rozwiązanie Microsoft SIEM + XDR zapewnia organizacji wgląd w zagrożenia we wszystkich zasobach, połącz sygnał ze sobą, aby powiedzieć, co jest najważniejsze i umożliwić szybkie reagowanie dzięki zintegrowanym funkcjom korygowania. Inteligentne podejście do zabezpieczeń pomaga zapewnić, że tylko odpowiednie osoby uzyskują odpowiedni poziom dostępu w całej organizacji, zwiększając zarówno bezpieczeństwo, jak i produktywność użytkowników końcowych.