Wyjaśnienie krajobrazu tożsamości

Przed przejrzeniem innych pojęć związanych z tożsamościami ważne jest zrozumienie krajobrazu tożsamości. Jak firma Microsoft myśli o tożsamości podczas projektowania produktów i rozwiązań? Podstawowy cykl życia tożsamości.

| 1) Zero Trust |

|---|

| 2) Tożsamość | 3) Akcje |

|---|---|

| Firma-firma (B2B) | Uwierzytelnianie — potwierdzanie — AuthN |

| Firma-klient (B2C) | Autoryzowanie — pobieranie — AuthZ |

| Weryfikowalne poświadczenia | Administrowanie — konfigurowanie |

| (Dostawcy zdecentralizowani) | Inspekcja — raport |

| 4) Użycie | 5) Obsługa |

|---|---|

| Uzyskiwanie dostępu do aplikacji i danych | Ochrona — wykrywanie — reagowanie |

| Zabezpieczanie — kryptografia | |

| Dolary — licencje |

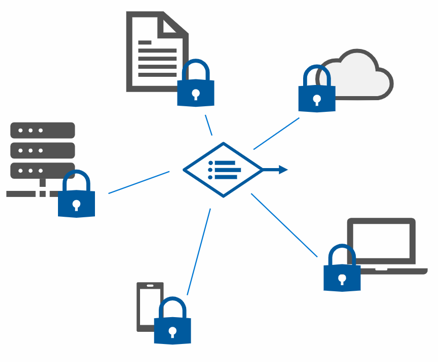

Najpierw masz wskazówki dotyczące myślenia i projektowania z zerowym zaufaniem. Nie należy po prostu udzielać dostępu do danych i aplikacji, ponieważ użytkownik miał wcześniej dostęp. Zawsze musisz potwierdzić.

Po drugie , systemy zapewniają zweryfikowane konta dla użytkowników i aplikacji. Usługi tożsamości pochodzą z firmy Microsoft Entra ID, od federacji biznesowej, od firm do klienta i od zdecentralizowanych dostawców tożsamości.

Po trzecie , masz określoną tożsamość akcji i aby zachować działanie systemów. Użytkownicy i aplikacje mogą uwierzytelniać się i autoryzować w celu uzyskania dostępu do systemów. Administratorzy muszą monitorować i obsługiwać systemy tożsamości przy użyciu odpowiedniego ładu.

Po czwarte uzyskasz wiele akcji, które można wykonać po zweryfikowaniu poświadczeń. Używaj aplikacji i danych, korzystając z innych usług opartych na tożsamościach.

Po piąte i wreszcie należy zawsze aktualizować systemy.

Z tożsamości klasycznej do tożsamości zerowej zaufania

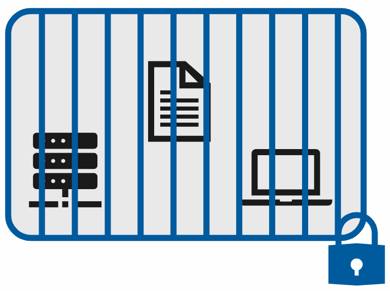

W przeszłości tożsamość przechowywała wszystkie zasoby za zaporą. Prześlij nazwę użytkownika i hasło, aby przejść przez bramę i masz pełny dostęp do wszystkiego. We współczesnym świecie, z dużą liczbą cyberataków zabezpieczanych tylko sieć nie działa. Jeden utracony lub skradziony poświadczenie i złe aktorzy mają dostęp do wszystkiego. Dzięki zerowej relacji zaufania możesz chronić zasoby w dowolnym miejscu za pomocą zasad.

| Tożsamość klasyczna | Tożsamość zerowego zaufania |

|---|---|

|

|

| Ograniczanie wszystkich elementów do bezpiecznej sieci | Ochrona zasobów w dowolnym miejscu za pomocą centralnych zasad |

Każdy z tych tematów zostanie omówiony bardziej szczegółowo w pozostałej części tego modułu.