Opisywanie metod uwierzytelniania

Jedną z głównych funkcji platformy tożsamości jest weryfikowanie lub uwierzytelnianie poświadczeń, gdy użytkownik loguje się do urządzenia, aplikacji lub usługi. Identyfikator Entra firmy Microsoft oferuje różne metody uwierzytelniania.

Passwords

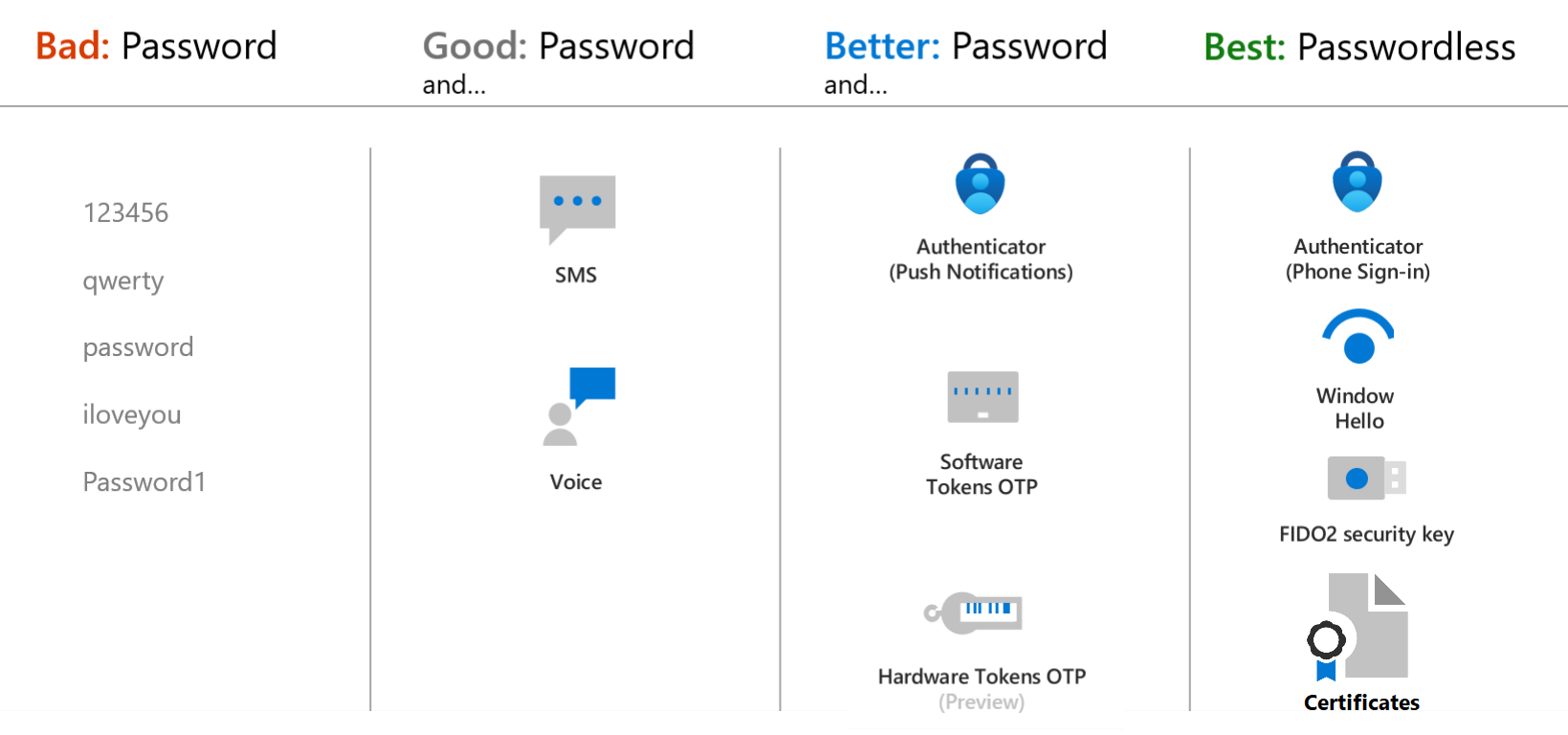

Hasła są najczęstszą formą uwierzytelniania, ale mają wiele problemów, zwłaszcza jeśli są używane w uwierzytelnianiu jednoskładnikowym, w którym jest używana tylko jedna forma uwierzytelniania. Jeśli są one wystarczająco łatwe do zapamiętania, są łatwe do naruszenia bezpieczeństwa przez hakera. Silne hasła, które nie są łatwo zhakowane, są trudne do zapamiętania i wpływają na produktywność użytkowników po zapomnieniu.

Użycie haseł powinno zostać uzupełnione lub zastąpione bardziej bezpiecznymi metodami uwierzytelniania dostępnymi w usłudze Microsoft Entra ID.

Phone

Identyfikator Entra firmy Microsoft obsługuje dwie opcje uwierzytelniania opartego na telefonie.

Uwierzytelnianie oparte na wiadomościACH SMS. Krótka usługa wiadomości (SMS) używana w wiadomościach sms urządzenia przenośnego może służyć jako podstawowa forma uwierzytelniania. W przypadku logowania opartego na wiadomościACH SMS użytkownicy nie muszą znać nazwy użytkownika i hasła w celu uzyskania dostępu do aplikacji i usług. Użytkownik wprowadza swój zarejestrowany numer telefonu komórkowego, otrzymuje wiadomość SMS z kodem weryfikacyjnym i wprowadza go w interfejsie logowania.

Użytkownicy mogą również zweryfikować swoją tożsamość za pomocą wiadomości SMS na telefonie komórkowym, jako pomocniczą formę uwierzytelniania podczas samoobsługowego resetowania hasła (SSPR) lub uwierzytelniania wieloskładnikowego firmy Microsoft. Na przykład użytkownicy mogą uzupełnić swoje hasło przy użyciu wiadomości SMS. Wiadomość SMS jest wysyłana do numeru telefonu komórkowego zawierającego kod weryfikacyjny. Aby ukończyć proces logowania, podany kod weryfikacyjny jest wprowadzany w interfejsie logowania.

Weryfikacja połączeń głosowych. Użytkownicy mogą używać połączeń głosowych jako pomocniczej formy uwierzytelniania, aby zweryfikować swoją tożsamość podczas samoobsługowego resetowania hasła (SSPR) lub uwierzytelniania wieloskładnikowego firmy Microsoft. W przypadku weryfikacji połączenia telefonicznego do numeru telefonu zarejestrowanego przez użytkownika jest wykonywane automatyczne połączenie głosowe. Aby ukończyć proces logowania, użytkownik jest monitowany o naciśnięcie przycisku # na klawiaturze. Połączenia głosowe nie są obsługiwane jako podstawowa forma uwierzytelniania w identyfikatorze Entra firmy Microsoft.

PRZYSIĘGA

OATH (otwarte uwierzytelnianie) to otwarty standard określający sposób generowania kodów haseł jednorazowych (TOTP). Jednorazowe kody haseł mogą służyć do uwierzytelniania użytkownika. Protokół OATH TOTP jest implementowany przy użyciu oprogramowania lub sprzętu do generowania kodów.

Tokeny OATH oprogramowania to zazwyczaj aplikacje. Microsoft Entra ID generuje tajny klucz lub seed, który jest wprowadzany do aplikacji i używany do generowania każdego OTP.

Tokeny sprzętowe OATH TOTP (obsługiwane w publicznej wersji zapoznawczej) to małe urządzenia sprzętowe, które wyglądają jak klucz fob wyświetlający kod odświeżający co 30 lub 60 sekund. Tokeny sprzętowe OATH TOTP zwykle są dostarczane z kluczem tajnym lub inicjatorem wstępnie zaprogramowanym w tokenie. Te klucze i inne informacje specyficzne dla każdego tokenu muszą być wprowadzane do identyfikatora Entra firmy Microsoft, a następnie aktywowane do użytku przez użytkowników końcowych.

Tokeny oprogramowania I sprzętu OATH są obsługiwane tylko jako pomocnicze formy uwierzytelniania w identyfikatorze Entra firmy Microsoft, aby zweryfikować tożsamość podczas samoobsługowego resetowania hasła (SSPR) lub uwierzytelniania wieloskładnikowego firmy Microsoft.

Uwierzytelnianie bez hasła

Celem końcowym dla wielu organizacji jest usunięcie użycia haseł w ramach zdarzeń logowania. Gdy użytkownik loguje się przy użyciu metody bez hasła, poświadczenia są dostarczane przy użyciu metod, takich jak biometria z Windows Hello dla firm lub klucz zabezpieczeń FIDO2. Te metody uwierzytelniania nie mogą być łatwo zduplikowane przez osobę atakującą.

Microsoft Entra ID udostępnia sposoby natywnego uwierzytelniania przy użyciu metod bez hasła, aby uprościć środowisko logowania dla użytkowników i zmniejszyć ryzyko ataków.

W poniższym filmie wideo wyjaśniono problem z hasłami i dlaczego uwierzytelnianie bez hasła jest tak ważne.

Windows Hello for Business

Windows Hello dla firm zastępuje hasła silnym uwierzytelnianiem dwuskładnikowym na urządzeniach. To uwierzytelnianie dwuskładnikowe jest kombinacją klucza lub certyfikatu powiązanego z urządzeniem i czymś, co osoba zna (numer PIN) lub coś, co dana osoba (biometria). Wpis numeru PIN i gest biometryczny wyzwalają użycie klucza prywatnego do kryptograficznego podpisywania danych wysyłanych do dostawcy tożsamości. Dostawca tożsamości weryfikuje tożsamość użytkownika i uwierzytelnia użytkownika.

Windows Hello dla firm pomaga chronić przed kradzieżą poświadczeń, ponieważ osoba atakująca musi mieć zarówno urządzenie, jak i dane biometryczne lub numer PIN, co utrudnia uzyskanie dostępu bez wiedzy pracownika.

Jako metoda uwierzytelniania bez hasła Windows Hello dla firm służy jako podstawowa forma uwierzytelniania. Ponadto Windows Hello dla firm można użyć jako pomocniczej formy uwierzytelniania w celu zweryfikowania tożsamości podczas uwierzytelniania wieloskładnikowego.

FIDO2

Fast Identity Online (FIDO) to otwarty standard uwierzytelniania bez hasła. FiDO umożliwia użytkownikom i organizacjom wykorzystanie standardu do logowania się do swoich zasobów przy użyciu zewnętrznego klucza zabezpieczeń lub klucza platformy wbudowanego w urządzenie, eliminując konieczność użycia nazwy użytkownika i hasła.

FIDO2 to najnowszy standard, który zawiera standard uwierzytelniania internetowego (WebAuthn) i jest obsługiwany przez identyfikator Entra firmy Microsoft. Klucze zabezpieczeń FIDO2 to niefeksowa metoda uwierzytelniania bez hasła oparta na standardach, która może mieć dowolny współczynnik. Te klucze zabezpieczeń FIDO2 są zwykle urządzeniami USB, ale mogą być również urządzeniami opartymi na technologii Bluetooth lub Nfc (Near Field Communication), które są używane do transferu danych bezprzewodowych z krótkim zakresem. W przypadku urządzenia sprzętowego obsługującego uwierzytelnianie bezpieczeństwo konta jest zwiększane, ponieważ nie ma hasła, które można ujawnić lub odgadnąć.

Za pomocą kluczy zabezpieczeń FIDO2 użytkownicy mogą logować się do urządzeń z systemem Windows 10 dołączonych hybrydowo do firmy Microsoft lub Microsoft Entra ID i uzyskiwać logowanie jednokrotne do zasobów w chmurze i lokalnych. Użytkownicy mogą również zalogować się do obsługiwanych przeglądarek. Klucze zabezpieczeń FIDO2 są doskonałym rozwiązaniem dla przedsiębiorstw, które są bardzo wrażliwe na zabezpieczenia lub mają scenariusze lub pracowników, którzy nie są gotowi lub mogą używać telefonu jako drugiego czynnika.

Jako metoda uwierzytelniania bez hasła fiDO2 służy jako podstawowa forma uwierzytelniania. Ponadto fiDO2 może służyć jako pomocnicza forma uwierzytelniania w celu zweryfikowania tożsamości podczas uwierzytelniania wieloskładnikowego.

Aplikacja Microsoft Authenticator

Jako metoda uwierzytelniania bez hasła aplikacja Microsoft Authenticator może służyć jako podstawowa forma uwierzytelniania w celu zalogowania się do dowolnego konta Microsoft Entra lub jako dodatkowej opcji weryfikacji podczas samoobsługowego resetowania hasła (SSPR) lub zdarzeń uwierzytelniania wieloskładnikowego firmy Microsoft Entra.

Aby korzystać z aplikacji Microsoft Authenticator, użytkownik musi pobrać aplikację na telefon ze sklepu Microsoft Store i zarejestrować swoje konto. Aplikacja Microsoft Authenticator jest dostępna dla systemów Android i iOS.

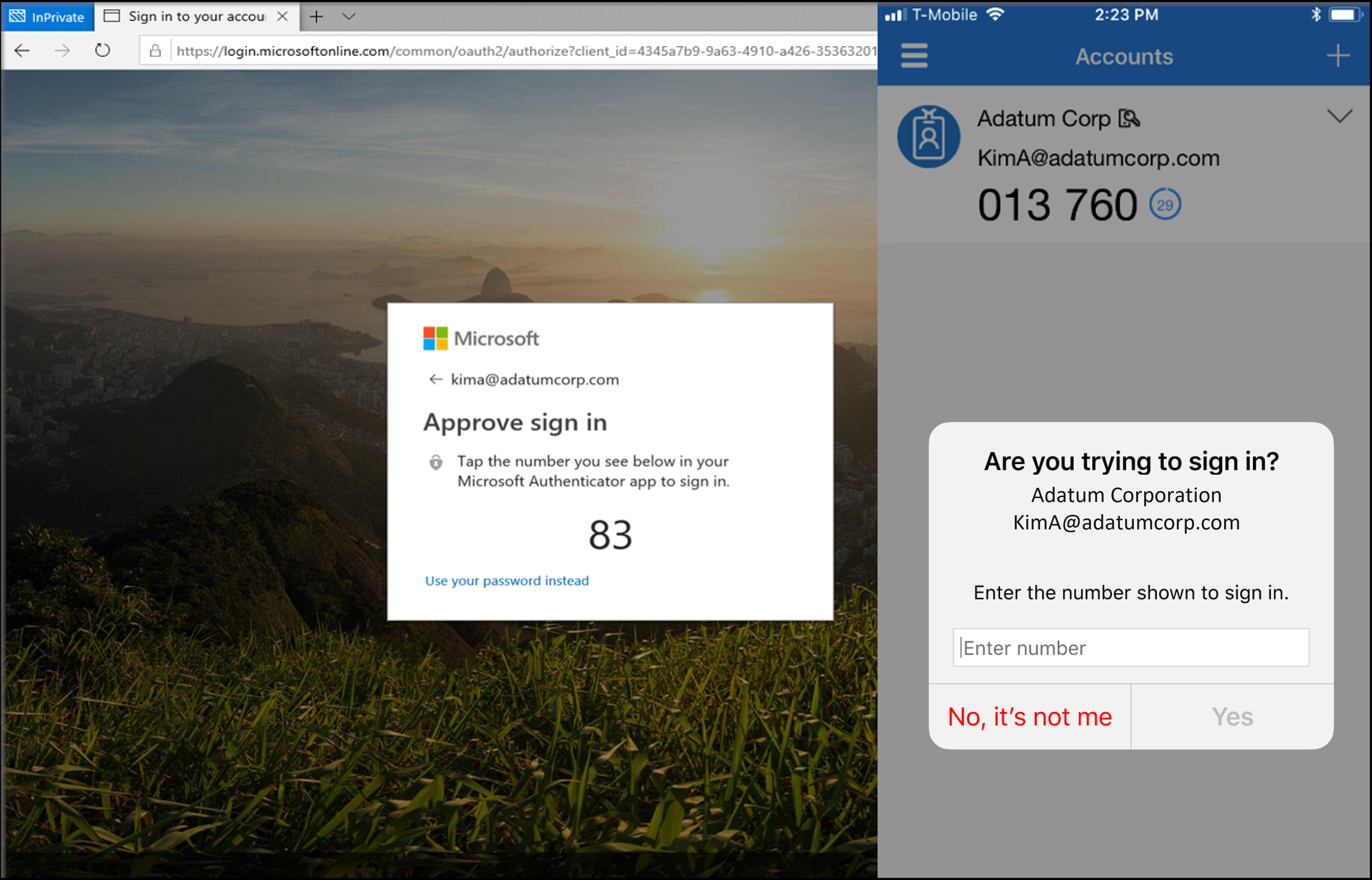

W przypadku logowania bez hasła aplikacja Authenticator zamienia dowolny telefon z systemem iOS lub Android na silne, bez hasła. Aby zalogować się do swojego konta Microsoft Entra, użytkownik wprowadza swoją nazwę użytkownika, pasuje do liczby wyświetlanej na ekranie na telefonie, a następnie używa biometrycznego lub numeru PIN do potwierdzenia.

Gdy użytkownik wybierze aplikację Authenticator jako pomocniczą formę uwierzytelniania, aby zweryfikować swoją tożsamość, powiadomienie zostanie wypchnięte na telefon lub tablet. Jeśli powiadomienie jest uzasadnione, użytkownik wybierze pozycję Zatwierdź, w przeciwnym razie wybierze pozycję Odmów.

Aplikacja Authenticator może być również używana jako token oprogramowania do generowania kodu weryfikacyjnego OATH. Po wprowadzeniu nazwy użytkownika i hasła wprowadź kod dostarczony przez aplikację Authenticator do interfejsu logowania. Kod weryfikacyjny OATH zapewnia drugą formę uwierzytelniania dla samoobsługowego resetowania hasła lub uwierzytelniania wieloskładnikowego.

Uwierzytelnianie oparte na certyfikatach

Uwierzytelnianie oparte na certyfikatach firmy Microsoft (CBA) firmy Microsoft umożliwia klientom zezwolenie lub wymaganie od użytkowników uwierzytelniania bezpośrednio przy użyciu certyfikatów X.509 względem tożsamości firmy Microsoft Entra w przypadku aplikacji i logowania w przeglądarce. CbA jest obsługiwane tylko jako podstawowa forma uwierzytelniania bez hasła.

Certyfikaty X.509, które są częścią infrastruktury kluczy publicznych (PKI), są dokumentami podpisanym cyfrowo, które wiążą tożsamość (indywidualną organizację, witrynę internetową) z kluczem publicznym. Aby uzyskać więcej informacji, zobacz Opis pojęć dotyczących kryptografii.

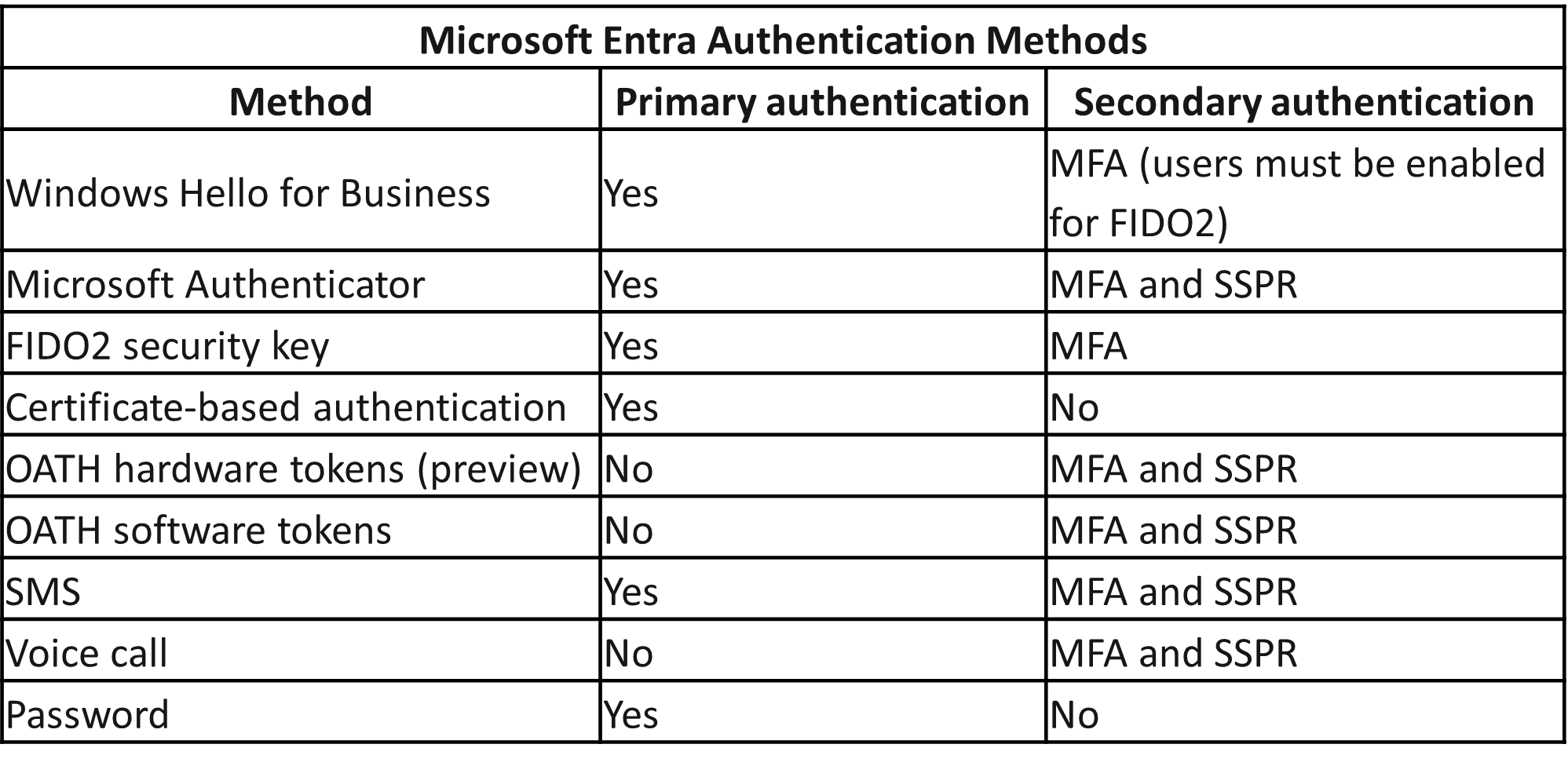

Uwierzytelnianie podstawowe i pomocnicze

Niektóre metody uwierzytelniania mogą być używane jako podstawowy czynnik podczas logowania się do aplikacji lub urządzenia. Inne metody uwierzytelniania są dostępne tylko jako czynnik pomocniczy, gdy używasz uwierzytelniania wieloskładnikowego firmy Microsoft lub samoobsługowego resetowania hasła. Chociaż te informacje są wywoływane w tekście opisujący każdą metodę uwierzytelniania, poniższa tabela podsumowuje, kiedy można użyć metody uwierzytelniania podczas zdarzenia logowania.