Opis dostępu warunkowego

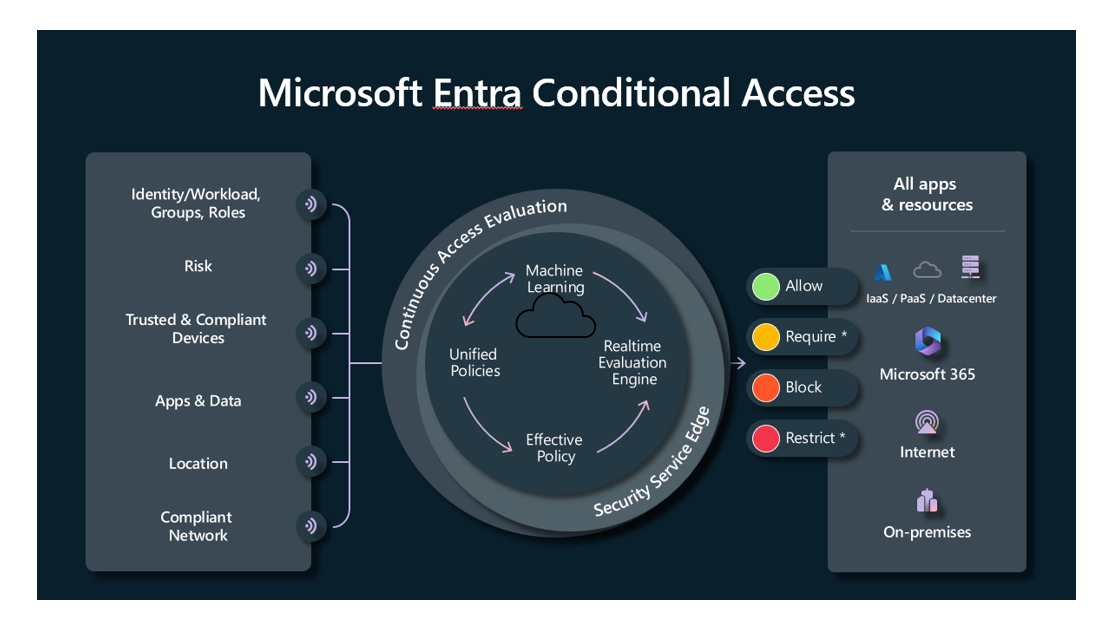

Dostęp warunkowy to funkcja identyfikatora Entra firmy Microsoft, która zapewnia dodatkową warstwę zabezpieczeń przed zezwoleniem uwierzytelnionymi użytkownikom na dostęp do danych lub innych zasobów. Dostęp warunkowy jest implementowany za pomocą zasad, które są tworzone i zarządzane w usłudze Microsoft Entra ID. Analiza zasad dostępu warunkowego sygnalizuje sygnały, w tym użytkownika, lokalizacji, urządzenia, aplikacji i ryzyka w celu zautomatyzowania decyzji dotyczących autoryzowania dostępu do zasobów (aplikacji i danych).

Najprostsze zasady dostępu warunkowego to instrukcje if-then. Na przykład zasady dostępu warunkowego mogą określać, że jeśli użytkownik należy do określonej grupy, wymagane jest zapewnienie uwierzytelniania wieloskładnikowego w celu zalogowania się do aplikacji.

Ważne

Zasady dostępu warunkowego są wymuszane po zakończeniu uwierzytelniania pierwszego składnika. Dostęp warunkowy nie jest przeznaczony do pierwszej linii obrony organizacji w scenariuszach takich jak ataki typu "odmowa usługi" (DoS), ale może używać sygnałów z tych zdarzeń w celu określenia dostępu.

Składniki zasad dostępu warunkowego

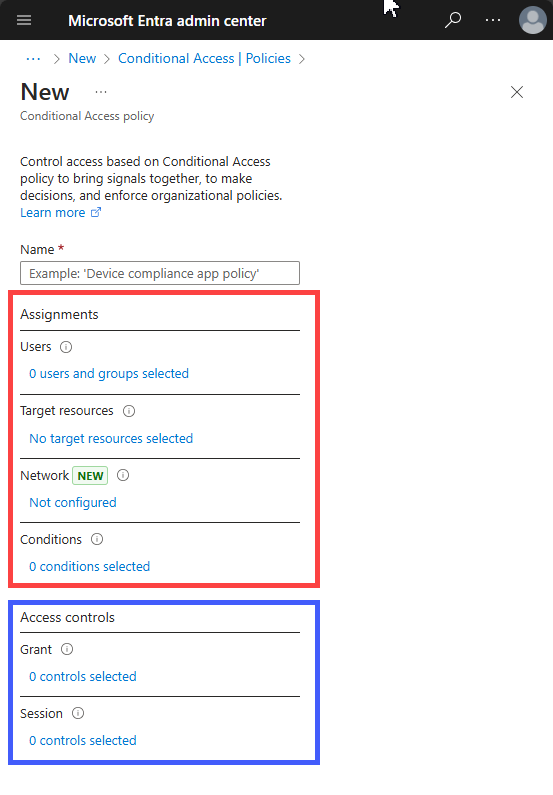

Zasady dostępu warunkowego w usłudze Microsoft Entra ID składają się z dwóch składników, przypisań i kontroli dostępu.

Przypisania

Podczas tworzenia zasad dostępu warunkowego administratorzy mogą określić, które sygnały mają być używane za pomocą przypisań. Część przypisań zasad kontroluje, kto, co, gdzie i kiedy zasady dostępu warunkowego. Wszystkie przypisania są logicznie anDed. Jeśli skonfigurowano więcej niż jedno przypisanie, wszystkie przypisania muszą być spełnione, aby wyzwolić zasady. Niektóre z przypisań to:

- Użytkownicy przypisują, kto będzie zawierać lub wykluczać zasady. To przypisanie może obejmować wszystkich użytkowników w katalogu, określonych użytkowników i grup, ról katalogu, gości zewnętrznych i tożsamości obciążeń.

- Zasoby docelowe obejmują aplikacje lub usługi, akcje użytkownika, globalny bezpieczny dostęp (wersja zapoznawcza) lub kontekst uwierzytelniania.

- Aplikacje w chmurze — administratorzy mogą wybrać jedną z listy aplikacji lub usług, które obejmują wbudowane aplikacje firmy Microsoft, w tym aplikacje firmy Microsoft w chmurze, usługę Office 365, interfejs API zarządzania usługami Platformy Windows, portale administracyjne firmy Microsoft i wszystkie zarejestrowane aplikacje firmy Microsoft.

- Akcje użytkownika — administratorzy mogą definiować zasady nie oparte na aplikacji w chmurze, ale na akcji użytkownika, takiej jak Rejestrowanie informacji o zabezpieczeniach lub rejestrowanie lub dołączanie urządzeń, co umożliwia dostęp warunkowy w celu wymuszania kontroli wokół tych akcji.

- Globalny bezpieczny dostęp (wersja zapoznawcza) — administratorzy mogą używać zasad dostępu warunkowego w celu zabezpieczenia ruchu przechodzącego przez globalną usługę bezpiecznego dostępu. Jest to realizowane przez zdefiniowanie profilów ruchu w globalnym bezpiecznym dostępie. Zasady dostępu warunkowego można następnie przypisać do profilu ruchu Global Secure Access.

- Kontekst uwierzytelniania — kontekst uwierzytelniania może służyć do dalszego zabezpieczania danych i akcji w aplikacjach. Na przykład użytkownicy, którzy mają dostęp do określonej zawartości w witrynie programu SharePoint, mogą być zobowiązani do uzyskania dostępu do tej zawartości za pośrednictwem zarządzanego urządzenia lub wyrazić zgodę na określone warunki użytkowania.

- Sieć umożliwia kontrolowanie dostępu użytkowników na podstawie sieci lub lokalizacji fizycznej użytkownika. Możesz uwzględnić dowolną sieć lub lokalizację, lokalizacje oznaczone jako zaufane sieci lub zaufane zakresy adresów IP lub nazwane lokalizacje. Można również zidentyfikować zgodne sieci, które składają się z użytkowników i urządzeń, które są zgodne z zasadami zabezpieczeń organizacji.

- Warunki określają, gdzie i kiedy będą stosowane zasady. W celu utworzenia szczegółowych i określonych zasad dostępu warunkowego można połączyć wiele warunków. Niektóre warunki obejmują:

- Ryzyko związane z logowaniem i ryzyko związane z użytkownikiem. Integracja z Ochrona tożsamości Microsoft Entra umożliwia zasadom dostępu warunkowego identyfikowanie podejrzanych akcji związanych z kontami użytkowników w katalogu i wyzwalanie zasad. Ryzyko logowania to prawdopodobieństwo, że dane żądanie logowania lub uwierzytelniania nie jest autoryzowane przez właściciela tożsamości. Ryzyko użytkownika to prawdopodobieństwo naruszenia zabezpieczeń danej tożsamości lub konta.

- Ryzyko niejawne. Administratorzy z dostępem do funkcji adaptacyjnej ochrony usługi Microsoft Purview mogą uwzględniać sygnały o podwyższonym ryzyku od firmy Microsoft Purview do decyzji dotyczących zasad dostępu warunkowego. Ryzyko niejawne uwzględnia ład danych, bezpieczeństwo danych oraz konfiguracje ryzyka i zgodności firmy Microsoft Purview.

- Platforma urządzeń. Platforma urządzeń, która charakteryzuje się systemem operacyjnym działającym na urządzeniu, może być używana podczas wymuszania zasad dostępu warunkowego.

- Aplikacje klienckie. Aplikacje klienckie, oprogramowanie używane przez użytkownika do uzyskiwania dostępu do aplikacji w chmurze, w tym przeglądarki, aplikacje mobilne, klienci klasyczni, mogą być również używane w decyzji o zasadach dostępu.

- Filtry dla urządzeń. Organizacje mogą wymuszać zasady na podstawie właściwości urządzenia przy użyciu filtrów dla urządzeń. Na przykład ta opcja może służyć do określania docelowych zasad dla określonych urządzeń, takich jak stacje robocze z dostępem uprzywilejowanym.

W istocie część przypisań kontroluje, kto, co i gdzie zasady dostępu warunkowego.

Kontrole dostępu

Po zastosowaniu zasad dostępu warunkowego zostanie podjęta świadoma decyzja dotycząca blokowania dostępu, udzielania dostępu, udzielania dostępu z dodatkową weryfikacją lub stosowania kontroli sesji w celu włączenia ograniczonego środowiska. Decyzja ta jest określana jako część kontroli dostępu w zasadach dostępu warunkowego i definiuje sposób wymuszania zasad. Typowe decyzje to:

- Blokuj dostęp

- Udziel dostępu. Administratorzy mogą udzielać dostępu bez dodatkowej kontroli lub mogą wymusić co najmniej jedną kontrolę podczas udzielania dostępu. Przykłady kontrolek używanych do udzielania dostępu obejmują wymaganie od użytkowników przeprowadzania uwierzytelniania wieloskładnikowego, wymaganie dostępu do zasobu określonych metod uwierzytelniania, wymaganie od urządzeń spełnienia określonych wymagań dotyczących zasad zgodności, wymaganie zmiany hasła i nie tylko. Aby uzyskać pełną listę, zobacz Udzielanie kontrolek w zasadach dostępu warunkowego.

- Sesja. W ramach zasad dostępu warunkowego administrator może korzystać z kontrolek sesji w celu włączenia ograniczonych środowisk w określonych aplikacjach w chmurze. Na przykład kontrola dostępu warunkowego aplikacji używa sygnałów z aplikacji Microsoft Defender dla Chmury do blokowania możliwości pobierania, wycinania, kopiowania i drukowania poufnych dokumentów lub do wymagania etykietowania poufnych plików. Inne kontrolki sesji obejmują częstotliwość logowania i wymuszane ograniczenia aplikacji, które w przypadku wybranych aplikacji używają informacji o urządzeniu, aby zapewnić użytkownikom ograniczone lub pełne środowisko w zależności od stanu urządzenia. Aby uzyskać pełną listę, zobacz Kontrolki sesji w zasadach dostępu warunkowego.

Podsumowując, część przypisania kontroluje, kto, co i gdzie zasady dostępu warunkowego, podczas gdy część kontroli dostępu kontroluje sposób wymuszania zasad.