Projektowanie rozwiązań do segmentacji sieci

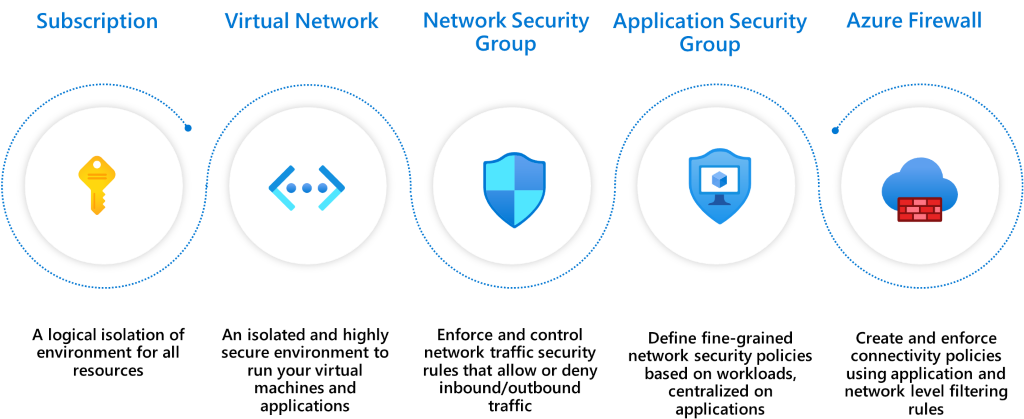

Funkcje platformy Azure na potrzeby segmentacji

Jeśli pracujesz na platformie Azure, masz wiele opcji segmentacji.

- Subskrypcja: konstrukcja wysokiego poziomu, która zapewnia rozdzielenie platformy między jednostkami. Ma na celu wydzielenie granic między dużymi organizacjami w firmie, a komunikacja między zasobami w różnych subskrypcjach musi być jawnie aprowizowana.

- Sieć wirtualna (VNets): utworzona w ramach subskrypcji w prywatnych przestrzeniach adresowych. Zapewniają one domyślnie ograniczanie zasobów bez ruchu dozwolonego między dwiema sieciami wirtualnymi. Podobnie jak subskrypcje, należy jawnie aprowizować komunikację między sieciami wirtualnymi.

- Sieciowe grupy zabezpieczeń: mechanizmy kontroli dostępu do kontrolowania ruchu między zasobami w sieci wirtualnej, a także z sieciami zewnętrznymi, takimi jak Internet, inne sieci wirtualne. Sieciowe grupy zabezpieczeń mogą przejąć strategię segmentacji na szczegółowy poziom, tworząc obwody dla podsieci, maszyny wirtualnej lub grupy maszyn wirtualnych. Aby uzyskać informacje na temat możliwych operacji z podsieciami na platformie Azure, zobacz Podsieci (Azure Virtual Networks).

- Grupy zabezpieczeń aplikacji (ASGs): podobne do sieciowych grup zabezpieczeń, ale są przywołyne z kontekstem aplikacji. Umożliwia grupowanie zestawu maszyn wirtualnych w ramach tagu aplikacji i definiowanie reguł ruchu, które są następnie stosowane do każdej z bazowych maszyn wirtualnych.

- Azure Firewall: natywna dla chmury stanowa zapora jako usługa, którą można wdrożyć w sieci wirtualnej lub we wdrożeniach centrum Usługi Azure Virtual WAN w celu filtrowania ruchu przepływającego między zasobami w chmurze, Internetem i środowiskiem lokalnym. Reguły lub zasady (przy użyciu usługi Azure Firewall lub usługi Azure Firewall Manager) określają ruch zezwalający/odrzucający przy użyciu kontrolek warstwy 3 do warstwy 7. Możesz również filtrować ruch przechodzący do Internetu przy użyciu usługi Azure Firewall i innych firm, kierując część lub cały ruch przez dostawców zabezpieczeń innych firm w celu uzyskania zaawansowanej ochrony użytkowników i filtrowania.

Wzorce segmentacji

Poniżej przedstawiono kilka typowych wzorców segmentowania obciążenia na platformie Azure z perspektywy sieci. Każdy wzorzec zapewnia inny typ izolacji i łączności. Wybierz wzorzec na podstawie potrzeb organizacji.

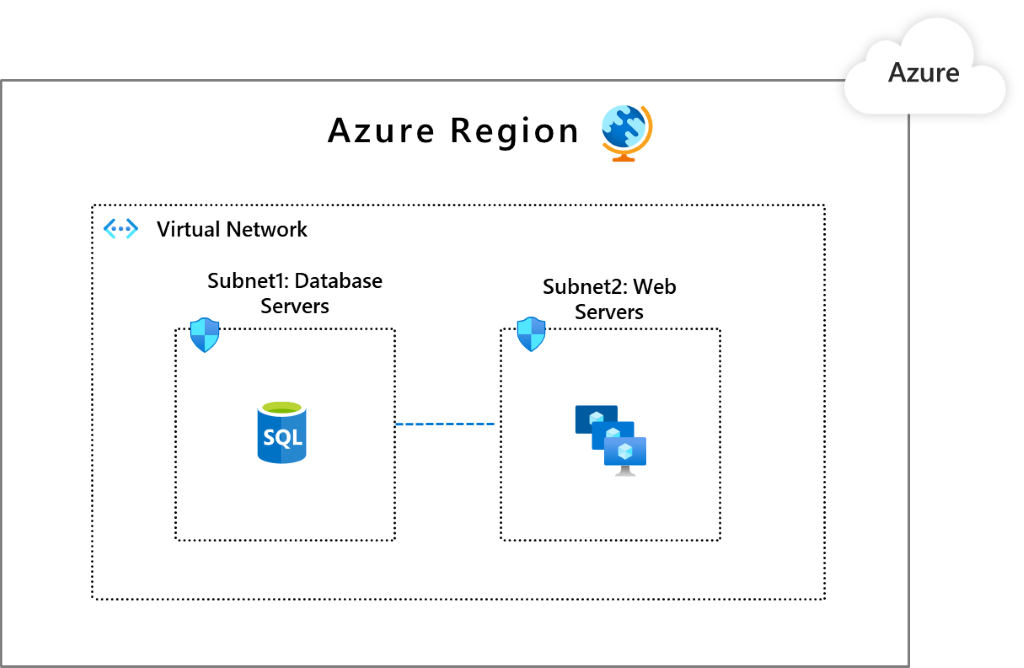

Wzorzec 1. Pojedyncza sieć wirtualna

Wszystkie składniki obciążenia znajdują się w jednej sieci wirtualnej. Ten wzorzec jest odpowiedni do działania w jednym regionie, ponieważ sieć wirtualna nie może obejmować wielu regionów.

Typowe sposoby zabezpieczania segmentów, takich jak podsieci lub grupy aplikacji, są używane przez sieciowe grupy zabezpieczeń i grupy zabezpieczeń. Możesz również użyć wirtualnego urządzenia sieciowego (WUS) z witryny Azure Marketplace lub usługi Azure Firewall, aby wymusić i zabezpieczyć tę segmentację.

Na tej ilustracji podsieć Subnet1 ma obciążenie bazy danych. Podsieć Subnet2 ma obciążenia internetowe. Sieciowe grupy zabezpieczeń, które zezwalają podsieci Subnet1 na komunikację tylko z podsiecią Subnet2 i Subnet2, mogą komunikować się tylko z Internetem.

Rozważmy przypadek użycia, w którym masz wiele obciążeń umieszczonych w oddzielnych podsieciach. Możesz umieścić kontrolki, które umożliwią jednemu obciążeniu komunikowanie się z zapleczem innego obciążenia.

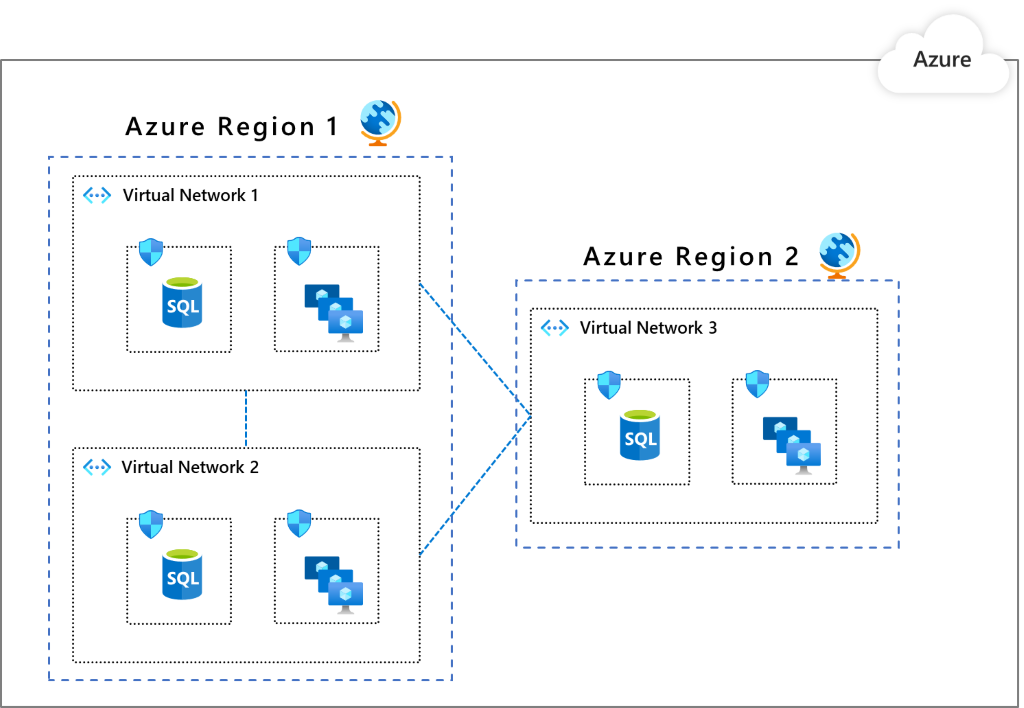

Wzorzec 2: wiele sieci wirtualnych komunikujących się za pomocą komunikacji równorzędnej

Zasoby są rozłożone lub replikowane w wielu sieciach wirtualnych. Sieci wirtualne mogą komunikować się za pośrednictwem komunikacji równorzędnej. Ten wzorzec jest odpowiedni w przypadku konieczności grupowania aplikacji w oddzielne sieci wirtualne. Możesz też potrzebować wielu regionów świadczenia usługi Azure. Jedną z zalet jest wbudowana segmentacja, ponieważ musisz jawnie połączyć jedną sieć wirtualną z inną. Komunikacja równorzędna sieci wirtualnych nie jest przechodnia. Możesz dodatkowo podzielić segmenty w sieci wirtualnej przy użyciu sieciowych grup zabezpieczeń i grup zabezpieczeń, jak pokazano we wzorcu 1.

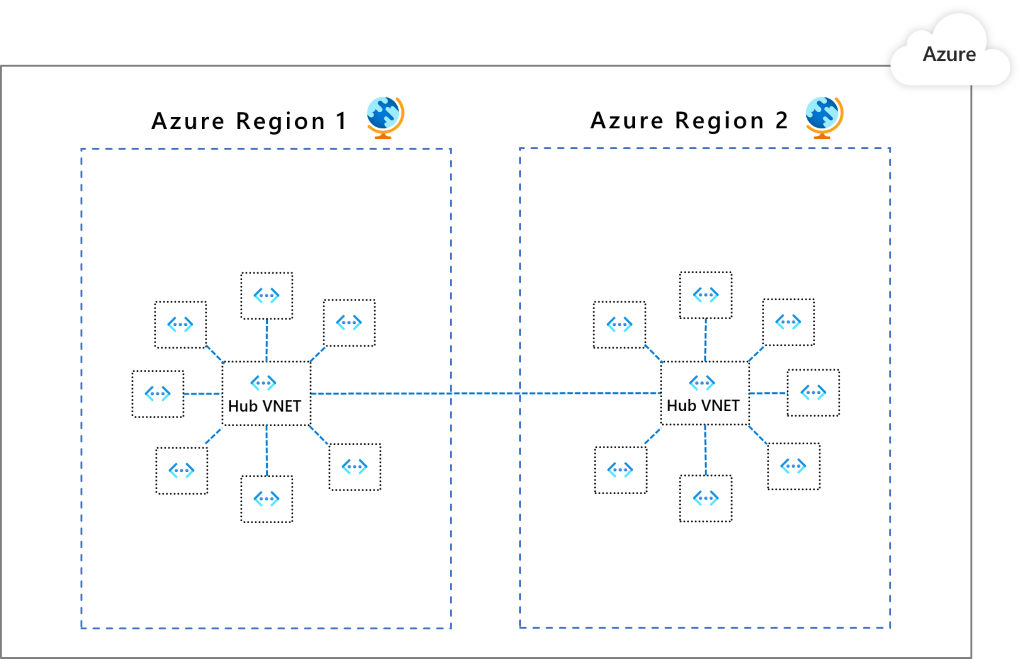

Wzorzec 3: wiele sieci wirtualnych w modelu piasty i szprych

Sieć wirtualna jest wyznaczona jako piasta w danym regionie dla wszystkich innych sieci wirtualnych jako szprych w tym regionie. Piasta i szprychy są połączone za pośrednictwem komunikacji równorzędnej. Cały ruch przechodzi przez koncentrator, który może działać jako brama do innych centrów w różnych regionach. W tym wzorcu mechanizmy kontroli zabezpieczeń są konfigurowane w centrach, aby mogły segmentować i zarządzać ruchem między innymi sieciami wirtualnymi w sposób skalowalny. Jedną z zalet tego wzorca jest to, że wraz ze wzrostem topologii sieci obciążenie stanem zabezpieczeń nie rośnie (z wyjątkiem sytuacji, gdy rozwijasz się do nowych regionów).

Zalecaną opcją natywną jest usługa Azure Firewall. Ta opcja działa zarówno w sieciach wirtualnych, jak i subskrypcjach, aby zarządzać przepływami ruchu przy użyciu kontrolek warstwy 3 do warstwy 7. Reguły komunikacji można definiować i stosować je spójnie. Oto kilka przykładów:

- Sieć wirtualna 1 nie może komunikować się z siecią wirtualną 2, ale może komunikować się z siecią wirtualną 3.

- Sieć wirtualna 1 nie może uzyskać dostępu do publicznego Internetu z wyjątkiem *.github.com.

Za pomocą usługi Azure Firewall Manager w wersji zapoznawczej można centralnie zarządzać zasadami w wielu usługach Azure Firewall i umożliwić zespołom DevOps dalsze dostosowywanie zasad lokalnych.

Porównanie wzorców

| Kwestie wymagające rozważenia | Wzorzec 1 | Wzorzec 2 | Wzorzec 3 |

|---|---|---|---|

| Połączenie ivity/routing: jak poszczególne segmenty komunikują się ze sobą | Routing systemowy zapewnia domyślną łączność z dowolnym obciążeniem w dowolnej podsieci. | Tak samo jak wzorzec 1. | Brak domyślnej łączności między sieciami szprych. Aby włączyć łączność, wymagany jest router warstwy 3, taki jak usługa Azure Firewall. |

| Filtrowanie ruchu na poziomie sieci | Ruch jest domyślnie dozwolony. Użyj sieciowej grupy zabezpieczeń, grupy asg do filtrowania ruchu. | Tak samo jak wzorzec 1. | Ruch między sieciami wirtualnymi szprych jest domyślnie blokowany. Otwórz wybrane ścieżki, aby zezwolić na ruch przez konfigurację usługi Azure Firewall. |

| Scentralizowane rejestrowanie | Sieciowa grupa zabezpieczeń, dzienniki usługi ASG dla sieci wirtualnej. | Agregacja sieciowej grupy zabezpieczeń, dzienniki asg we wszystkich sieciach wirtualnych. | Usługa Azure Firewall rejestruje cały zaakceptowany/odrzucony ruch wysyłany przez centrum. Wyświetl dzienniki w usłudze Azure Monitor. |

| Niezamierzone otwarte publiczne punkty końcowe | Metodyka DevOps może przypadkowo otworzyć publiczny punkt końcowy za pośrednictwem niepoprawnej sieciowej grupy zabezpieczeń, reguł grupy zabezpieczeń. | Tak samo jak wzorzec 1. | Przypadkowo otwarty publiczny punkt końcowy w szprychy nie umożliwi dostępu, ponieważ pakiet powrotny zostanie porzucony przez zaporę stanową (routing asymetryczny). |

| Ochrona na poziomie aplikacji | Sieciowa grupa zabezpieczeń lub grupa asg udostępnia tylko obsługę warstwy sieciowej. | Tak samo jak wzorzec 1. | Usługa Azure Firewall obsługuje filtrowanie nazw FQDN dla protokołów HTTP/S i MSSQL dla ruchu wychodzącego i między sieciami wirtualnymi. |