Wyrównanie dostępu warunkowego i zerowego zaufania

Zaczniemy od pewnych zasad projektowania.

Dostęp warunkowy jako aparat zasad Zero Trust

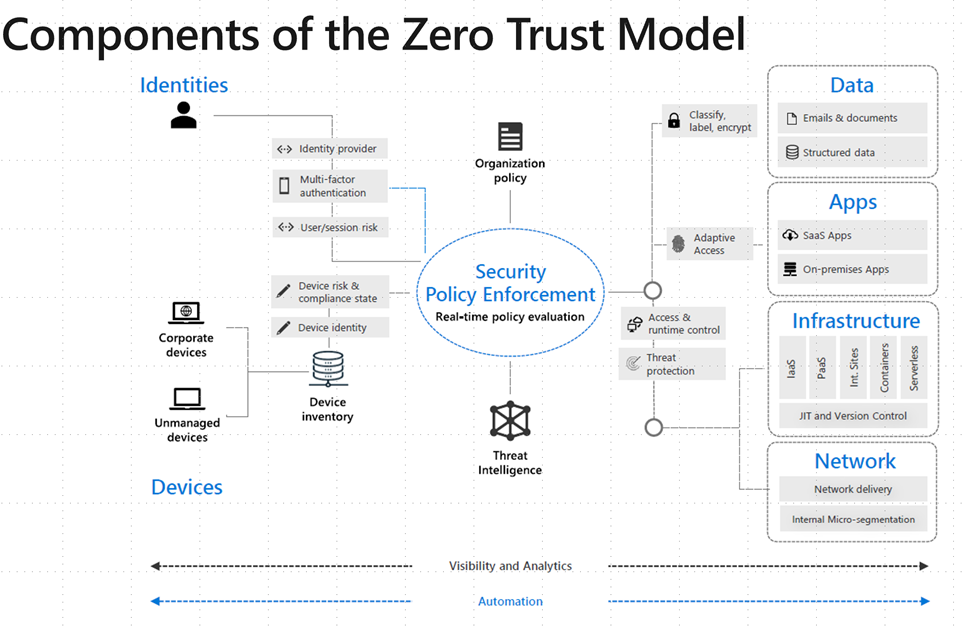

Podejście firmy Microsoft do zerowego zaufania obejmuje dostęp warunkowy jako główny aparat zasad. Oto omówienie tego podejścia:

Pobierz plik SVG tej architektury.

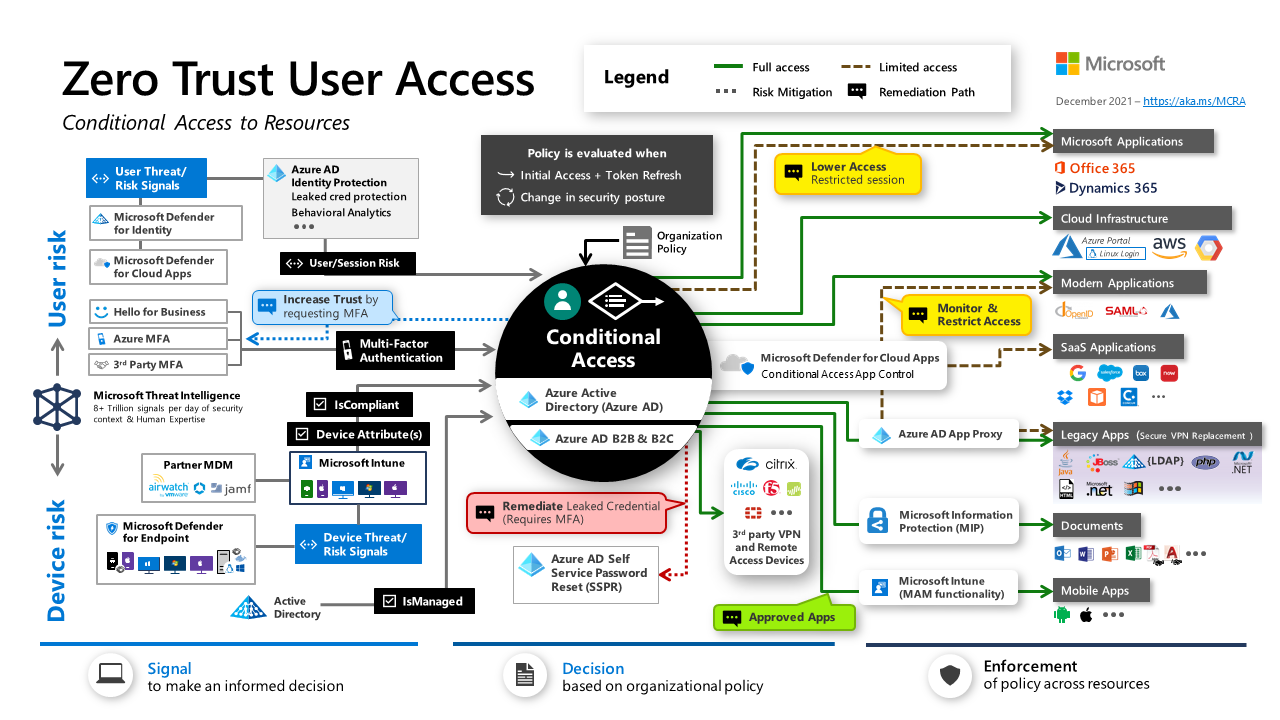

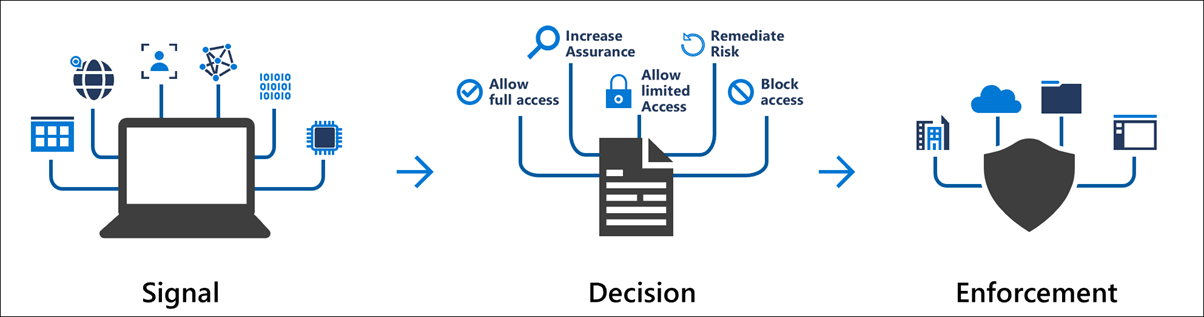

Dostęp warunkowy jest używany jako aparat zasad dla architektury Zero Trust, która obejmuje zarówno definicję zasad, jak i wymuszanie zasad. Na podstawie różnych sygnałów lub warunków dostęp warunkowy może blokować lub udzielać ograniczonego dostępu do zasobów, jak pokazano poniżej:

Poniżej przedstawiono bardziej szczegółowy widok elementów dostępu warunkowego i jego opis:

Na tym diagramie przedstawiono dostęp warunkowy i powiązane elementy, które mogą pomóc chronić dostęp użytkowników do zasobów, w przeciwieństwie do dostępu nieinterakcyjnego lub nieinterakcyjnego. Na poniższym diagramie opisano oba typy tożsamości:

Dostęp do zasobów nieludzkich musi być również chroniony. Obecnie nie można używać dostępu warunkowego do ochrony dostępu nieludzkiego do zasobów w chmurze. Należy użyć innej metody, takiej jak udzielanie kontroli dostępu opartego na protokole OAuth.

Zasady dostępu warunkowego a zasady zerowego zaufania

Na podstawie powyższych informacji poniżej przedstawiono podsumowanie sugerowanych zasad. Firma Microsoft zaleca utworzenie modelu dostępu opartego na dostępie warunkowym zgodnym z trzema głównymi zasadami firmy Microsoft Zero Trust:

| Zasada zerowego zaufania | Zasada dostępu warunkowego |

|---|---|

| Weryfikowanie jawnie | - Przenieś płaszczyznę sterowania do chmury. Integrowanie aplikacji z identyfikatorem Entra firmy Microsoft i ochrona ich przy użyciu dostępu warunkowego. — Należy wziąć pod uwagę, że wszyscy klienci mają być zewnętrzni. |

| Użyj najmniej uprzywilejowanego dostępu | — Ocenianie dostępu na podstawie zgodności i ryzyka, w tym ryzyka związanego z użytkownikiem, ryzyka związanego z logowaniem i ryzyka związanego z urządzeniem. — Użyj tych priorytetów dostępu: — Uzyskaj bezpośredni dostęp do zasobu przy użyciu dostępu warunkowego do ochrony. — Publikowanie dostępu do zasobu przy użyciu serwera proxy aplikacji Firmy Microsoft Entra przy użyciu dostępu warunkowego do ochrony. — Użyj dostępu warunkowego — opartej na sieci VPN, aby uzyskać dostęp do zasobu. Ogranicz dostęp do poziomu aplikacji lub nazwy DNS. |

| Przyjmij naruszenie | - Segmentuj infrastrukturę sieci. - Zminimalizować wykorzystanie infrastruktury kluczy publicznych przedsiębiorstwa. — Migrowanie logowania jednokrotnego (SSO) z usług AD FS do synchronizacji skrótów haseł (PHS). — Minimalizuj zależności od kontrolerów domeny przy użyciu protokołu Kerberos KDC w identyfikatorze Entra firmy Microsoft. — Przenieś płaszczyznę zarządzania do chmury. Zarządzanie urządzeniami przy użyciu programu Microsoft Endpoint Manager. |

Poniżej przedstawiono bardziej szczegółowe zasady i zalecane rozwiązania dotyczące dostępu warunkowego:

- Stosowanie zasad zero trust do dostępu warunkowego.

- Przed wprowadzeniem zasad do środowiska produkcyjnego należy użyć trybu tylko do raportu.

- Przetestuj zarówno pozytywne, jak i negatywne scenariusze.

- Użyj kontroli zmian i poprawek w zasadach dostępu warunkowego.

- Automatyzowanie zarządzania zasadami dostępu warunkowego przy użyciu narzędzi, takich jak Azure DevOps/ GitHub lub Azure Logic Apps.

- Użyj trybu blokady, aby uzyskać dostęp ogólny tylko wtedy, gdy i gdzie jest to konieczne.

- Upewnij się, że wszystkie aplikacje i platforma są chronione. Dostęp warunkowy nie ma niejawnego "odmów wszystkiego".

- Ochrona uprzywilejowanych użytkowników we wszystkich systemach kontroli dostępu opartej na rolach (RBAC) platformy Microsoft 365.

- Wymagaj zmiany hasła i uwierzytelniania wieloskładnikowego dla użytkowników wysokiego ryzyka i logowania (wymuszane przez częstotliwość logowania).

- Ogranicz dostęp z urządzeń wysokiego ryzyka. Użyj zasad zgodności usługi Intune z sprawdzaniem zgodności w obszarze Dostęp warunkowy.

- Ochrona uprzywilejowanych systemów, takich jak dostęp do portali administratorów dla usług Office 365, Azure, AWS i Google Cloud.

- Zapobiegaj trwałym sesjom przeglądarki dla administratorów i na niezaufanych urządzeniach.

- Blokowanie starszego uwierzytelniania.

- Ogranicz dostęp z nieznanych lub nieobsługiwanych platform urządzeń.

- Wymagaj zgodnego urządzenia w celu uzyskania dostępu do zasobów, jeśli to możliwe.

- Ogranicz rejestrację silnych poświadczeń.

- Rozważ użycie domyślnych zasad sesji, które umożliwiają kontynuowanie sesji w przypadku awarii, jeśli zostały spełnione odpowiednie warunki przed awarią.