Projektowanie rozwiązania dla tożsamości zewnętrznych

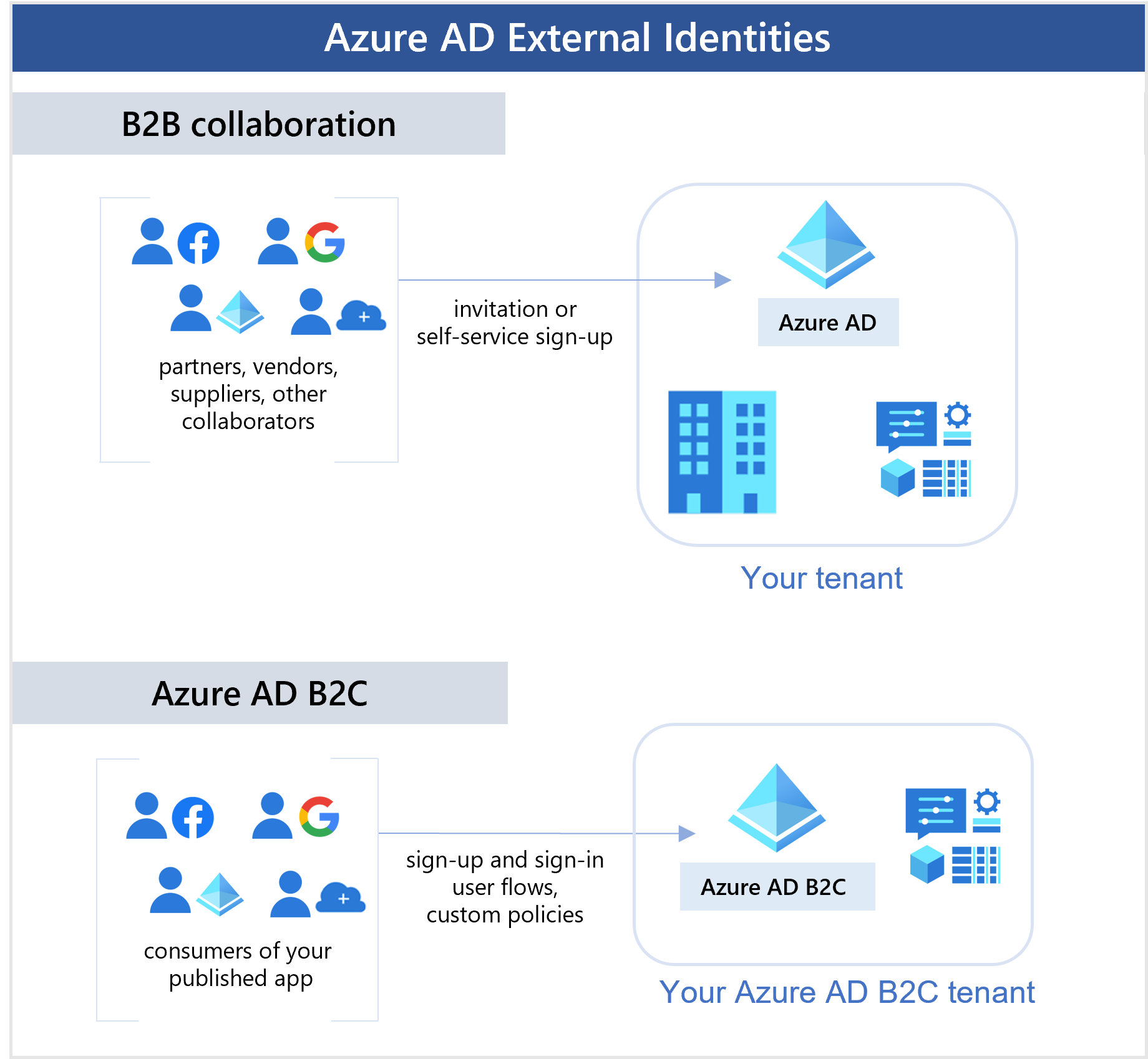

Identyfikator zewnętrzny Microsoft Entra odnosi się do wszystkich sposobów bezpiecznej interakcji z użytkownikami spoza organizacji. Jeśli chcesz współpracować z partnerami, dystrybutorami, dostawcami lub wykonawcami, możesz udostępnić swoje zasoby i zdefiniować, jak użytkownicy wewnętrzni mogą uzyskać dostęp do organizacji zewnętrznych. Jeśli jesteś deweloperem tworzącym aplikacje dla klientów, możesz zarządzać środowiskami tożsamości klientów.

Dzięki tożsamościom zewnętrznym użytkownicy zewnętrzni mogą "przynieść własne tożsamości". Niezależnie od tego, czy mają tożsamość cyfrową wydaną przez firmę, czy też niezarządzaną tożsamość społeczną, np. Google lub Facebook, mogą używać własnych poświadczeń do logowania. Dostawca tożsamości użytkownika zewnętrznego zarządza swoją tożsamością i zarządza dostępem do aplikacji za pomocą identyfikatora Microsoft Entra ID lub usługi Azure AD B2C, aby zachować ochronę zasobów.

Następujące możliwości składają się na tożsamości zewnętrzne:

Współpraca B2B — współpraca z użytkownikami zewnętrznymi przez umożliwienie im używania preferowanej tożsamości do logowania się do aplikacji firmy Microsoft lub innych aplikacji dla przedsiębiorstw (aplikacji SaaS, niestandardowych aplikacji itp.). Użytkownicy współpracy B2B są reprezentowani w katalogu, zazwyczaj jako użytkownicy-goście.

Bezpośrednie połączenie B2B — ustanowienie wzajemnego, dwukierunkowego zaufania z inną organizacją firmy Microsoft Entra w celu zapewnienia bezproblemowej współpracy. Połączenie bezpośrednie B2B obecnie obsługuje kanały udostępnione usługi Teams, umożliwiając użytkownikom zewnętrznym dostęp do zasobów z poziomu ich wystąpień domowych usługi Teams. Użytkownicy połączenia bezpośredniego B2B nie są reprezentowani w twoim katalogu, ale są one widoczne z poziomu udostępnionego kanału usługi Teams i mogą być monitorowane w raportach centrum administracyjnego usługi Teams.

Azure AD B2C — publikowanie nowoczesnych aplikacji SaaS lub niestandardowych aplikacji (z wyłączeniem aplikacji firmy Microsoft) dla użytkowników i klientów przy użyciu usługi Azure AD B2C na potrzeby zarządzania tożsamościami i dostępem.

Organizacja wielodostępna firmy Microsoft — współpraca z wieloma dzierżawami w jednej organizacji firmy Microsoft Entra za pośrednictwem synchronizacji między dzierżawami.

W zależności od sposobu interakcji z organizacjami zewnętrznymi i typami zasobów, które należy udostępnić, możesz użyć kombinacji tych możliwości.

Współpraca B2B

Dzięki współpracy B2B możesz zaprosić wszystkich użytkowników do zalogowania się do organizacji Firmy Microsoft Entra przy użyciu własnych poświadczeń, aby mogli uzyskiwać dostęp do aplikacji i zasobów, które chcesz im udostępnić. Użyj współpracy B2B, jeśli musisz zezwolić użytkownikom zewnętrznym na dostęp do aplikacji usługi Office 365, aplikacji typu oprogramowanie jako usługa (SaaS) i aplikacji biznesowych, zwłaszcza gdy partner nie korzysta z identyfikatora Microsoft Entra ID lub nie jest niepraktyczny, aby administratorzy skonfigurowali wzajemne połączenie za pośrednictwem połączenia bezpośredniego B2B. Brak poświadczeń skojarzonych z użytkownikami współpracy B2B. Zamiast tego uwierzytelniają się za pomocą swojej organizacji domowej lub dostawcy tożsamości, a następnie organizacja sprawdza uprawnienia użytkownika-gościa do współpracy B2B.

Istnieją różne sposoby dodawania użytkowników zewnętrznych do organizacji na potrzeby współpracy B2B:

Zaproś użytkowników do współpracy B2B przy użyciu kont Microsoft Entra, kont Microsoft lub tożsamości społecznościowych, które włączysz, takich jak Google. Administrator może użyć witryny Azure Portal lub programu PowerShell, aby zaprosić użytkowników do współpracy B2B. Użytkownik loguje się do udostępnionych zasobów przy użyciu prostego procesu realizacji przy użyciu służbowego lub innego konta e-mail.

Użyj przepływów użytkownika rejestracji samoobsługowej, aby umożliwić użytkownikom zewnętrznym samodzielne rejestrowanie się w aplikacjach. Środowisko można dostosować, aby umożliwić rejestrację za pomocą tożsamości służbowej, szkolnej lub społecznościowej (na przykład Google lub Facebook). Możesz również zbierać informacje o użytkowniku podczas procesu rejestracji.

Użyj funkcji zarządzania upoważnieniami firmy Microsoft Entra, funkcji zarządzania tożsamościami, która umożliwia zarządzanie tożsamościami i dostępem dla użytkowników zewnętrznych na dużą skalę dzięki automatyzacji przepływów pracy żądań dostępu, przypisań dostępu, przeglądów i wygaśnięcia.

Obiekt użytkownika jest tworzony dla użytkownika współpracy B2B w tym samym katalogu co pracownicy. Ten obiekt użytkownika można zarządzać jak inne obiekty użytkownika w katalogu, dodawane do grup itd. Możesz przypisać uprawnienia do obiektu użytkownika (na potrzeby autoryzacji), umożliwiając im używanie istniejących poświadczeń (na potrzeby uwierzytelniania).

Ustawienia dostępu między dzierżawami umożliwiają zarządzanie współpracą B2B z innymi organizacjami firmy Microsoft Entra i chmurami platformy Microsoft Azure. W przypadku współpracy B2B z użytkownikami zewnętrznymi i organizacjami spoza usługi Azure AD użyj ustawień współpracy zewnętrznej.

Bezpośrednie połączenie B2B

Bezpośrednie połączenie B2B to nowy sposób współpracy z innymi organizacjami firmy Microsoft Entra. Ta funkcja działa obecnie z udostępnionymi kanałami usługi Microsoft Teams. Dzięki bezpośredniemu połączeniu B2B można tworzyć dwukierunkowe relacje zaufania z innymi organizacjami firmy Microsoft Entra, aby umożliwić użytkownikom bezproblemowe logowanie się do udostępnionych zasobów i na odwrót. Użytkownicy połączenia bezpośredniego B2B nie są dodawani jako goście do katalogu Microsoft Entra. Gdy dwie organizacje wzajemnie włączają bezpośrednie połączenie B2B, użytkownicy uwierzytelniają się w swojej organizacji domowej i otrzymują token z organizacji zasobów w celu uzyskania dostępu. Dowiedz się więcej o bezpośrednim połączeniu B2B w usłudze Microsoft Entra ID.

Obecnie połączenie bezpośrednie B2B umożliwia korzystanie z funkcji Komunikacja w Teams udostępnionych kanałów, która umożliwia użytkownikom współpracę z użytkownikami zewnętrznymi z wielu organizacji za pomocą udostępnionego kanału usługi Teams na potrzeby czatu, połączeń, udostępniania plików i udostępniania aplikacji. Po skonfigurowaniu bezpośredniego połączenia B2B z organizacją zewnętrzną dostępne są następujące funkcje kanałów udostępnionych usługi Teams:

W aplikacji Teams właściciel udostępnionego kanału może wyszukiwać dozwolonych użytkowników z organizacji zewnętrznej i dodawać ich do udostępnionego kanału.

Użytkownicy zewnętrzni mogą uzyskiwać dostęp do udostępnionego kanału usługi Teams bez konieczności przełączania organizacji lub logowania się przy użyciu innego konta. Z poziomu aplikacji Teams użytkownik zewnętrzny może uzyskiwać dostęp do plików i aplikacji za pośrednictwem karty Pliki. Dostęp użytkownika jest określany przez zasady kanału udostępnionego.

Ustawienia dostępu między dzierżawami służą do zarządzania relacjami zaufania z innymi organizacjami firmy Microsoft Entra i definiowania zasad ruchu przychodzącego i wychodzącego dla połączeń bezpośrednich B2B.

Aby uzyskać szczegółowe informacje o zasobach, plikach i aplikacjach, które są dostępne dla użytkownika połączenia bezpośredniego B2B za pośrednictwem udostępnionego kanału usługi Teams, zobacz Czat, zespoły, kanały i aplikacje w usłudze Microsoft Teams.

Azure AD B2C

Usługa Azure AD B2C to rozwiązanie do zarządzania tożsamościami i dostępem klienta (CIAM), które umożliwia tworzenie podróży użytkowników dla aplikacji przeznaczonych dla klientów i klientów. Jeśli jesteś deweloperem biznesowym lub indywidualnym tworzącym aplikacje dla klientów, możesz skalować do milionów klientów, klientów lub obywateli przy użyciu usługi Azure AD B2C. Deweloperzy mogą używać usługi Azure AD B2C jako w pełni funkcjonalnego systemu CIAM dla swoich aplikacji.

Dzięki usłudze Azure AD B2C klienci mogą zalogować się przy użyciu tożsamości, którą już założyli (np. Facebook lub Gmail). Możesz całkowicie dostosować i kontrolować sposób rejestrowania, logowania i zarządzania profilami klientów podczas korzystania z aplikacji.

Mimo że usługa Azure AD B2C jest oparta na tej samej technologii co microsoft Entra ID, jest to oddzielna usługa z pewnymi różnicami funkcji. Aby uzyskać więcej informacji na temat różnic między dzierżawą usługi Azure AD B2C a dzierżawą firmy Microsoft Entra, zobacz Obsługiwane funkcje firmy Microsoft Entra w dokumentacji usługi Azure AD B2C.

Porównywanie zestawów funkcji tożsamości zewnętrznych

W poniższej tabeli przedstawiono szczegółowe porównanie scenariuszy, które można włączyć za pomocą Tożsamość zewnętrzna Microsoft Entra. W scenariuszach B2B użytkownik zewnętrzny jest wszystkim, kto nie znajduje się w twojej organizacji firmy Microsoft Entra.

| Współpraca B2B | Bezpośrednie połączenie B2B | Azure AD B2C | |

|---|---|---|---|

| Scenariusz podstawowy | Współpracuj z użytkownikami zewnętrznymi, umożliwiając im używanie preferowanej tożsamości do logowania się do zasobów w organizacji firmy Microsoft Entra. Zapewnia dostęp do aplikacji firmy Microsoft lub własnych aplikacji (aplikacji SaaS, aplikacji niestandardowych itp.). Przykład: zaproś użytkownika zewnętrznego, aby zalogował się do aplikacji firmy Microsoft lub został członkiem-gościem w aplikacji Teams. |

Współpraca z użytkownikami z innych organizacji firmy Microsoft Entra przez ustanowienie wzajemnego połączenia. Obecnie można używać z udostępnionymi kanałami usługi Teams, do których użytkownicy zewnętrzni mogą uzyskiwać dostęp z poziomu swoich wystąpień domowych usługi Teams. Przykład: dodawanie użytkownika zewnętrznego do udostępnionego kanału usługi Teams, który zapewnia miejsce do czatu, połączenia i udostępniania zawartości. |

Publikowanie aplikacji dla użytkowników i klientów przy użyciu usługi Azure AD B2C na potrzeby obsługi tożsamości. Zapewnia zarządzanie tożsamościami i dostępem dla nowoczesnych aplikacji SaaS lub niestandardowych (nie aplikacji firmy Microsoft). |

| Przeznaczony dla | Współpraca z partnerami biznesowymi z organizacji zewnętrznych, takich jak dostawcy, partnerzy, dostawcy. Ci użytkownicy mogą lub nie mają identyfikatora Entra firmy Microsoft lub zarządzanego it. | Współpraca z partnerami biznesowymi z organizacji zewnętrznych korzystających z identyfikatora Entra firmy Microsoft, takiego jak dostawcy, partnerzy, dostawcy. | Klienci produktu. Ci użytkownicy są zarządzani w osobnym katalogu firmy Microsoft Entra. |

| Zarządzanie użytkownikami | Użytkownicy współpracy B2B są zarządzani w tym samym katalogu co pracownicy, ale zazwyczaj są dodawani do adnotacji jako użytkownicy-goście. Użytkownicy-goście mogą być zarządzani w taki sam sposób jak pracownicy, dodawani do tych samych grup itd. Ustawienia dostępu między dzierżawami mogą służyć do określania, którzy użytkownicy mają dostęp do współpracy B2B. | Żaden obiekt użytkownika nie jest tworzony w katalogu Microsoft Entra. Ustawienia dostępu między dzierżawami określają, którzy użytkownicy mają dostęp do współpracy B2B. bezpośrednie połączenie. Użytkownicy udostępnionego kanału mogą być zarządzani w usłudze Teams, a dostęp użytkowników zależy od zasad kanału udostępnionego usługi Teams. | Obiekty użytkownika są tworzone dla użytkowników konsumenckich w katalogu usługi Azure AD B2C. Są one zarządzane oddzielnie od katalogu pracowników i partnerów organizacji (jeśli istnieje). |

| Obsługiwani dostawcy tożsamości | Użytkownicy zewnętrzni mogą współpracować przy użyciu kont służbowych, kont szkolnych, dowolnego adresu e-mail, dostawców tożsamości opartych na protokole SAML i WS-Fed oraz dostawców tożsamości społecznościowych, takich jak Gmail i Facebook. | Użytkownicy zewnętrzni współpracują przy użyciu kont służbowych lub kont służbowych microsoft Entra ID. | Użytkownicy konsumentów z kontami aplikacji lokalnych (dowolny adres e-mail, nazwa użytkownika lub numer telefonu), identyfikator Firmy Microsoft Entra, różne obsługiwane tożsamości społecznościowe i użytkownicy z tożsamościami firmowymi i rządowymi za pośrednictwem federacji dostawcy tożsamości opartej na protokole SAML/WS-Fed. |

| Logowanie jednokrotne | Logowanie jednokrotne do wszystkich połączonych aplikacji firmy Microsoft jest obsługiwane. Możesz na przykład zapewnić dostęp do aplikacji platformy Microsoft 365 lub lokalnych oraz do innych aplikacji SaaS, takich jak Salesforce lub Workday. | Logowanie jednokrotne do udostępnionego kanału usługi Teams. | Logowanie jednokrotne do aplikacji należących do klienta w ramach dzierżaw usługi Azure AD B2C jest obsługiwane. Logowanie jednokrotne do platformy Microsoft 365 lub innych aplikacji SaaS firmy Microsoft nie jest obsługiwane. |

| Licencjonowanie i rozliczenia | Na podstawie miesięcznych aktywnych użytkowników (MAU), w tym współpracy B2B i użytkowników usługi Azure AD B2C. | Na podstawie miesięcznych aktywnych użytkowników (MAU), w tym współpracy B2B, połączeń bezpośrednich B2B i użytkowników usługi Azure AD B2C. | Na podstawie miesięcznych aktywnych użytkowników (MAU), w tym współpracy B2B i użytkowników usługi Azure AD B2C. |

| Zasady zabezpieczeń i zgodność | Zarządzane przez hosta/organizację zapraszania (na przykład z zasadami dostępu warunkowego i ustawieniami dostępu między dzierżawami). | Zarządzane przez hosta/organizację zapraszania (na przykład z zasadami dostępu warunkowego i ustawieniami dostępu między dzierżawami). | Zarządzane przez organizację za pośrednictwem dostępu warunkowego i usługi Identity Protection. |

| Uwierzytelnianie wieloskładnikowe (MFA) | Jeśli skonfigurowano ustawienia zaufania dla ruchu przychodzącego w celu akceptowania oświadczeń uwierzytelniania wieloskładnikowego z dzierżawy głównej użytkownika, a zasady uwierzytelniania wieloskładnikowego zostały już spełnione w dzierżawie głównej użytkownika, użytkownik zewnętrzny może się zalogować. Jeśli zaufanie uwierzytelniania wieloskładnikowego nie jest włączone, użytkownik otrzymuje wyzwanie uwierzytelniania wieloskładnikowego od organizacji zasobów. | Jeśli skonfigurowano ustawienia zaufania dla ruchu przychodzącego w celu akceptowania oświadczeń uwierzytelniania wieloskładnikowego z dzierżawy głównej użytkownika, a zasady uwierzytelniania wieloskładnikowego zostały już spełnione w dzierżawie głównej użytkownika, użytkownik zewnętrzny może się zalogować. Jeśli zaufanie uwierzytelniania wieloskładnikowego nie jest włączone, a zasady dostępu warunkowego wymagają uwierzytelniania wieloskładnikowego, użytkownik nie będzie mieć dostępu do zasobów. Musisz skonfigurować ustawienia zaufania dla ruchu przychodzącego, aby akceptowały oświadczenia uwierzytelniania wieloskładnikowego z organizacji. | Integruje się bezpośrednio z uwierzytelnianiem wieloskładnikowymi firmy Microsoft. |

| Ustawienia chmury firmy Microsoft | Obsługiwane. | Nieobsługiwane. | Nie dotyczy. |

| Zarządzanie upoważnieniami | Obsługiwane. | Nieobsługiwane. | Nie dotyczy. |

| Aplikacje biznesowe (LOB) | Obsługiwane. | Nieobsługiwane. Tylko aplikacje z obsługą połączeń bezpośrednich B2B można udostępniać (obecnie Komunikacja w Teams udostępnionych kanałów). | Współpracuje z interfejsem API RESTful. |

| Dostęp warunkowy | zarządzany przez hosta/organizację zapraszającą. | zarządzany przez hosta/organizację zapraszającą. | Zarządzane przez organizację za pośrednictwem dostępu warunkowego i usługi Identity Protection. |

| Marki | Jest używana marka organizacji host/zapraszanie. | W przypadku ekranów logowania jest używana marka organizacji domowej użytkownika. W udostępnionym kanale jest używana marka organizacji zasobów. | W pełni dostosowywane znakowanie na aplikację lub organizację. |

Na podstawie wymagań organizacji można używać synchronizacji między dzierżawami (wersja zapoznawcza) w organizacjach z wieloma dzierżawami. Aby uzyskać więcej informacji na temat tej nowej funkcji, zobacz dokumentację organizacji z wieloma dzierżawami i porównanie funkcji.