Zarządzanie zabezpieczeniami przedsiębiorstwa przy użyciu usługi Microsoft Sentinel

Twoja organizacja finansowa stale zajmuje się klientami i partnerami w różnych regionach na świecie. Wiele transakcji odbywa się codziennie, a każda transakcja musi być monitorowana i chroniona niezależnie od typu lub urządzeń i użytkowników. Strategia zabezpieczeń i monitorowania organizacji musi być skoncentrowana na zabezpieczeniach i monitorowaniu w całym przedsiębiorstwie.

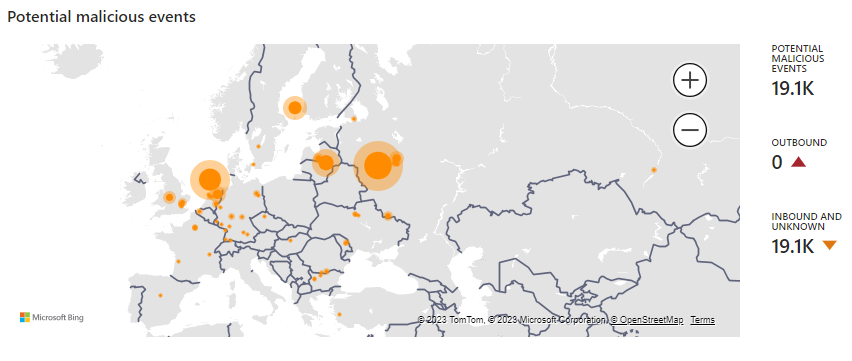

W tej lekcji opisano, jak usługa Microsoft Sentinel pomaga monitorować zagrożenia bezpieczeństwa i reagować na nie w organizacji na poziomie przedsiębiorstwa. Usługi Microsoft Sentinel można używać do:

- Zapoznaj się ze szczegółowym omówieniem przedsiębiorstwa, potencjalnie w wielu chmurach i lokalizacjach lokalnych.

- Unikaj polegania na złożonych i różnych narzędziach.

- Użyj sztucznej inteligencji klasy korporacyjnej, utworzonej przez ekspertów, aby identyfikować i obsługiwać zagrożenia w całej organizacji.

Połączenie źródeł danych do usługi Microsoft Sentinel

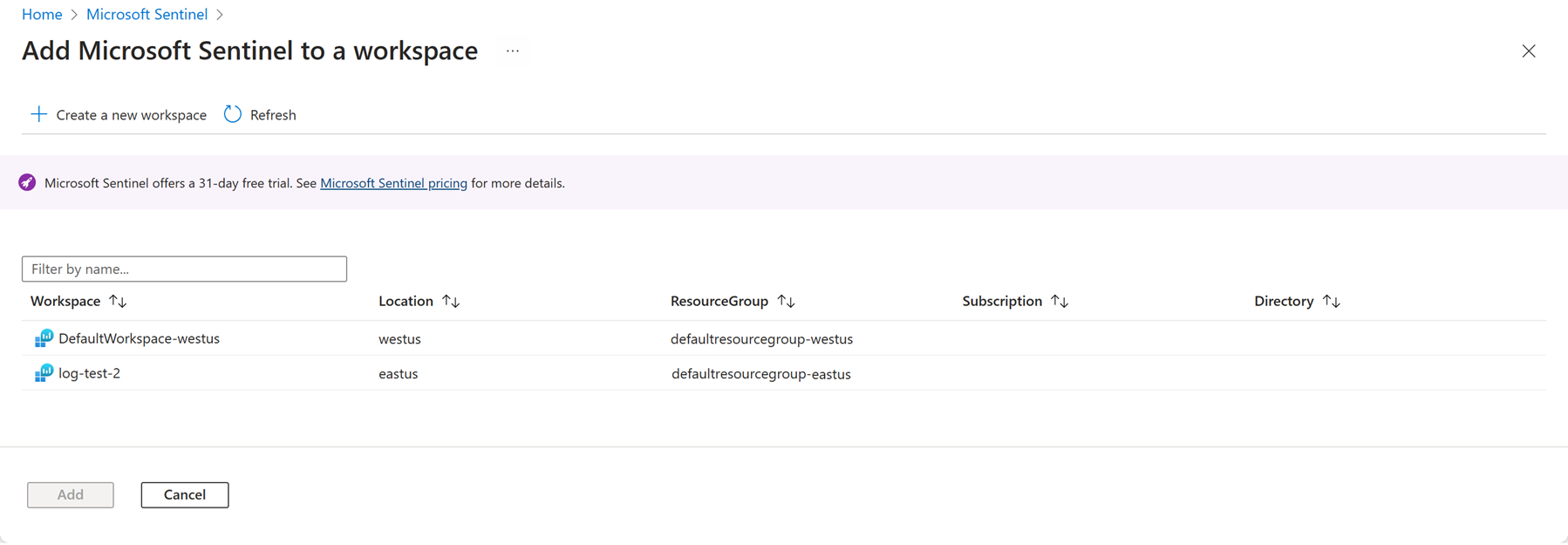

Aby zaimplementować usługę Microsoft Sentinel, potrzebujesz obszaru roboczego usługi Log Analytics. Podczas tworzenia zasobu usługi Microsoft Sentinel w witrynie Azure Portal możesz utworzyć nowy obszar roboczy usługi Log Analytics lub połączyć istniejący obszar roboczy.

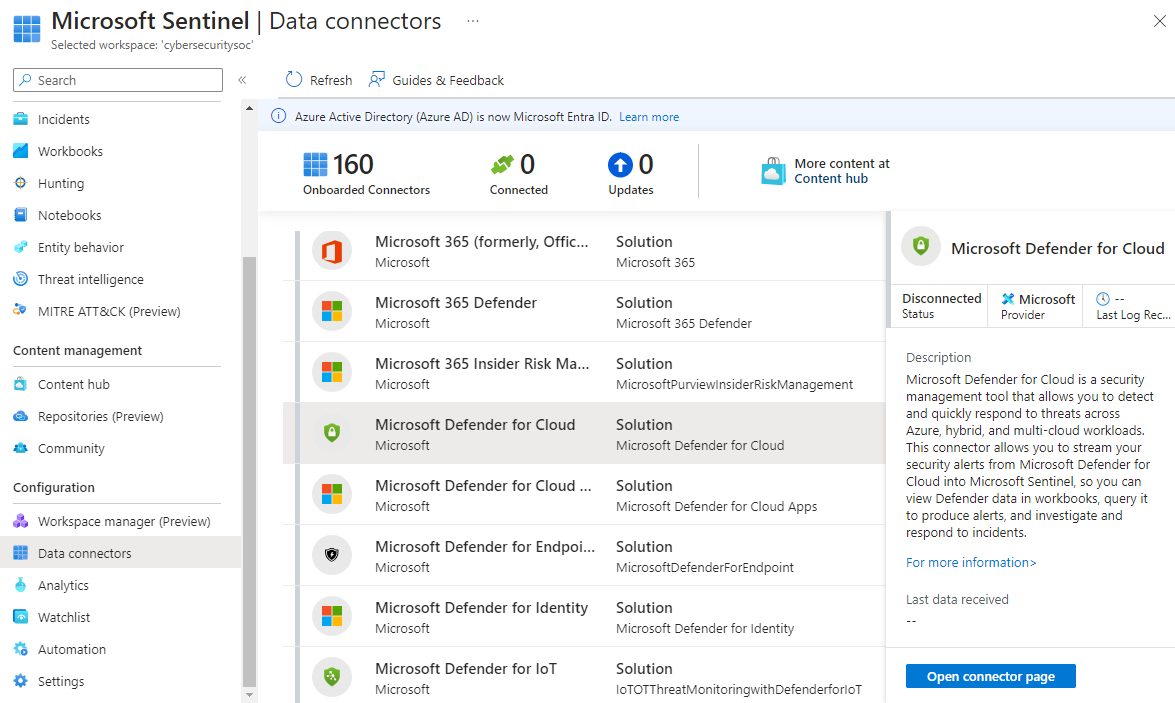

Po utworzeniu zasobu usługi Microsoft Sentinel i połączeniu go z obszarem roboczym należy połączyć źródła danych dla przedsiębiorstwa. Instalowanie rozwiązań za pomocą łączników danych z centrum zawartości. Usługa Microsoft Sentinel integruje się z rozwiązaniami firmy Microsoft, takimi jak Microsoft Entra ID i Microsoft 365, za pośrednictwem łączników.

Wszystkie dostępne łączniki danych można wyświetlić, wybierając pozycję Łączniki danych w obszarze Konfiguracja w obszarze Nawigacji po lewej stronie usługi Microsoft Sentinel.

Wybierz odpowiedni łącznik danych dla źródła danych, przeczytaj informacje o łączniku, a następnie wybierz pozycję Otwórz łącznik , aby zapoznać się z wymaganiami wstępnymi dla łącznika. Upewnij się, że wszystkie wymagania wstępne zostały spełnione, aby pomyślnie nawiązać połączenie ze źródłem danych.

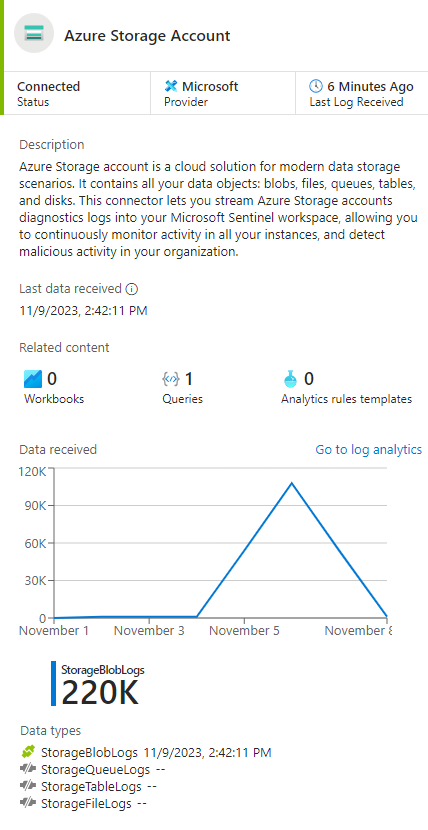

Po nawiązaniu połączenia ze źródłem danych dzienniki są synchronizowane z usługą Microsoft Sentinel. Zostanie wyświetlone podsumowanie zebranych danych na wykresie Odebrane dane dla łącznika. Można również zobaczyć różne typy danych, które są zbierane dla źródła. Na przykład łącznik konta usługi Azure Storage może zbierać dane dziennika obiektów blob, kolejek, plików lub tabel.

Po nawiązaniu połączenia ze źródłami danych usługa Microsoft Sentinel rozpocznie monitorowanie przedsiębiorstwa.

Używanie alertów do monitorowania przedsiębiorstwa

Możesz skonfigurować reguły alertów, dzięki którym będziesz w inteligentniejszy sposób badać anomalie i zagrożenia. Reguły alertów określają zagrożenia i działania, które powinny zgłaszać alerty. Możesz odpowiadać na nie ręcznie lub automatycznie przy użyciu elementów playbook.

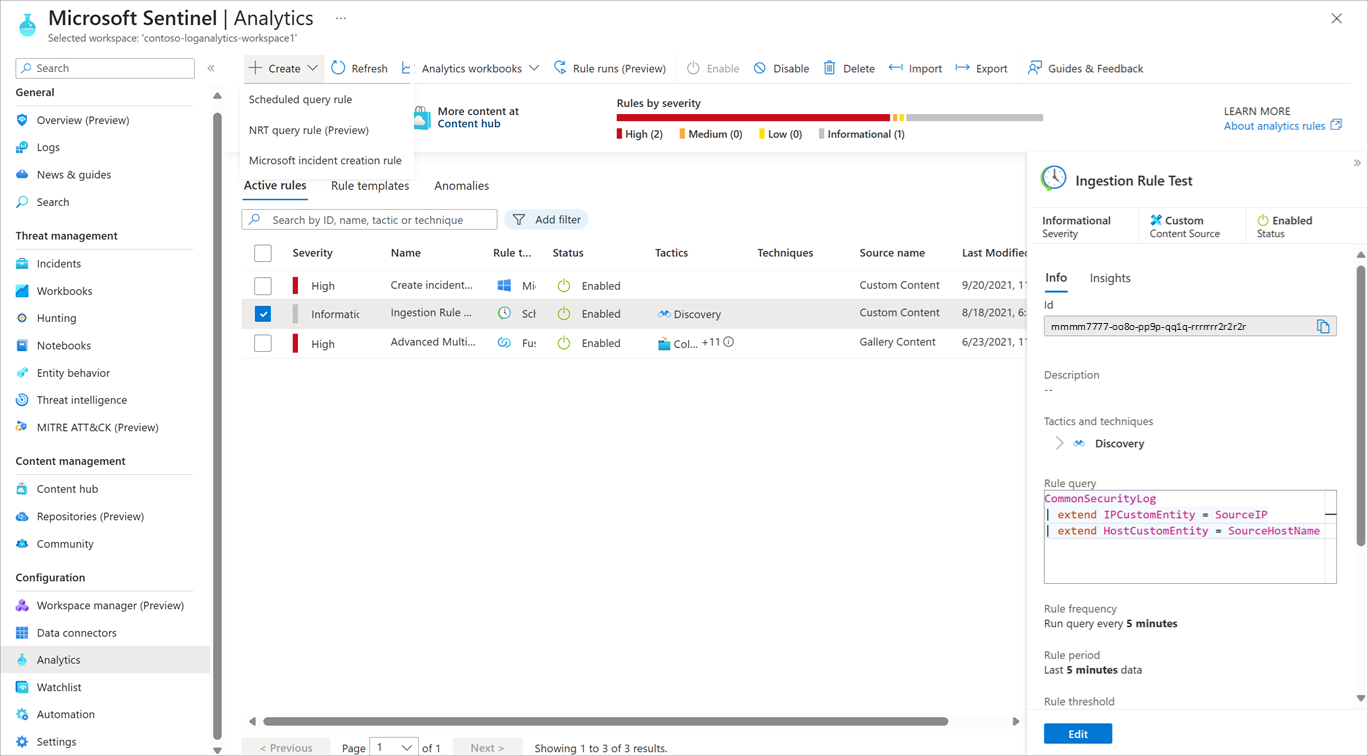

Wybierz pozycję Analiza w obszarze nawigacji po lewej stronie usługi Microsoft Sentinel w obszarze Konfiguracja , aby wyświetlić wszystkie obowiązujące reguły i utworzyć nowe reguły.

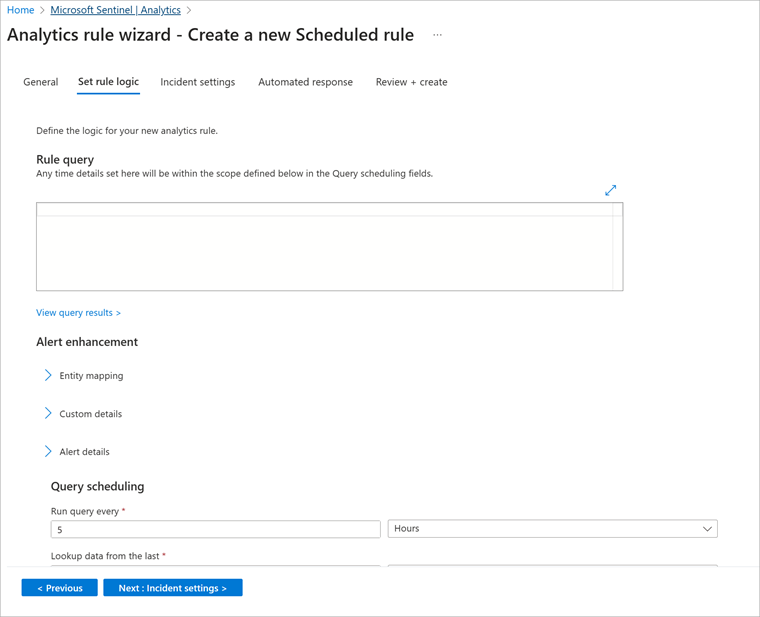

Podczas tworzenia reguły należy określić, czy ma być włączona, czy wyłączona, oraz ważność alertu. W polu Zapytanie reguły na karcie Ustaw logikę reguły wprowadź zapytanie reguły.

Na przykład następujące zapytanie może określić, czy zostanie utworzona lub zaktualizowana podejrzana liczba maszyn wirtualnych platformy Azure, czy wystąpi podejrzana liczba wdrożeń zasobów.

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

W sekcji Planowanie zapytań można ustawić częstotliwość uruchamiania zapytania i okres wyszukiwania danych. W sekcji Próg alertu można określić poziom, na którym ma być zgłaszany alert.

Badanie zdarzeń

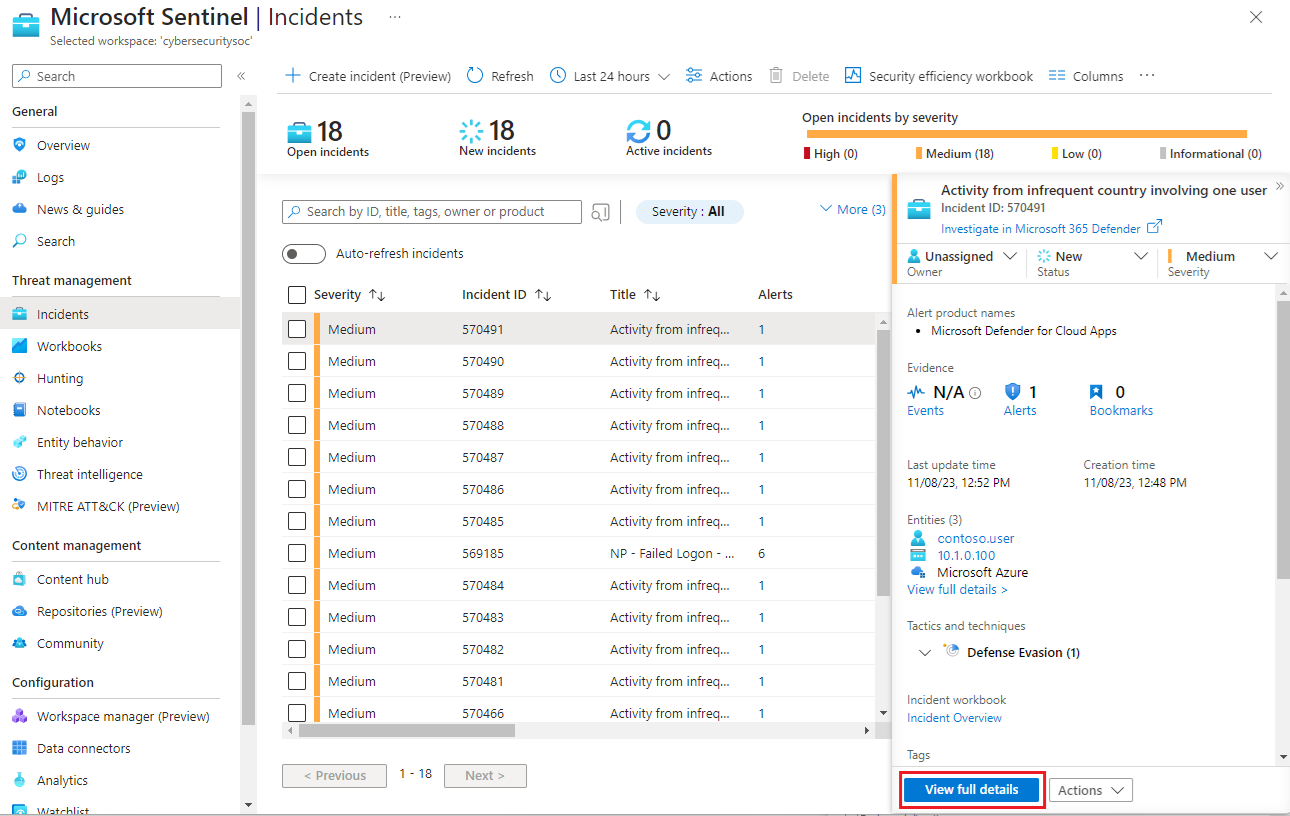

Usługa Microsoft Sentinel łączy wygenerowane alerty w zdarzenia w celu dalszego badania. Wybierz pozycję Incydenty w lewym obszarze Nawigacja po lewej stronie usługi Microsoft Sentinel w obszarze Zarządzanie zagrożeniami , aby wyświetlić szczegóły dotyczące wszystkich zdarzeń, takich jak liczba zamkniętych zdarzeń, liczba otwartych zdarzeń, czas wystąpienia zdarzeń i ich ważność.

Aby rozpocząć badanie zdarzenia, wybierz zdarzenie. Informacje o zdarzeniu są wyświetlane w okienku po prawej stronie. Wybierz pozycję Wyświetl pełne szczegóły, aby uzyskać więcej informacji.

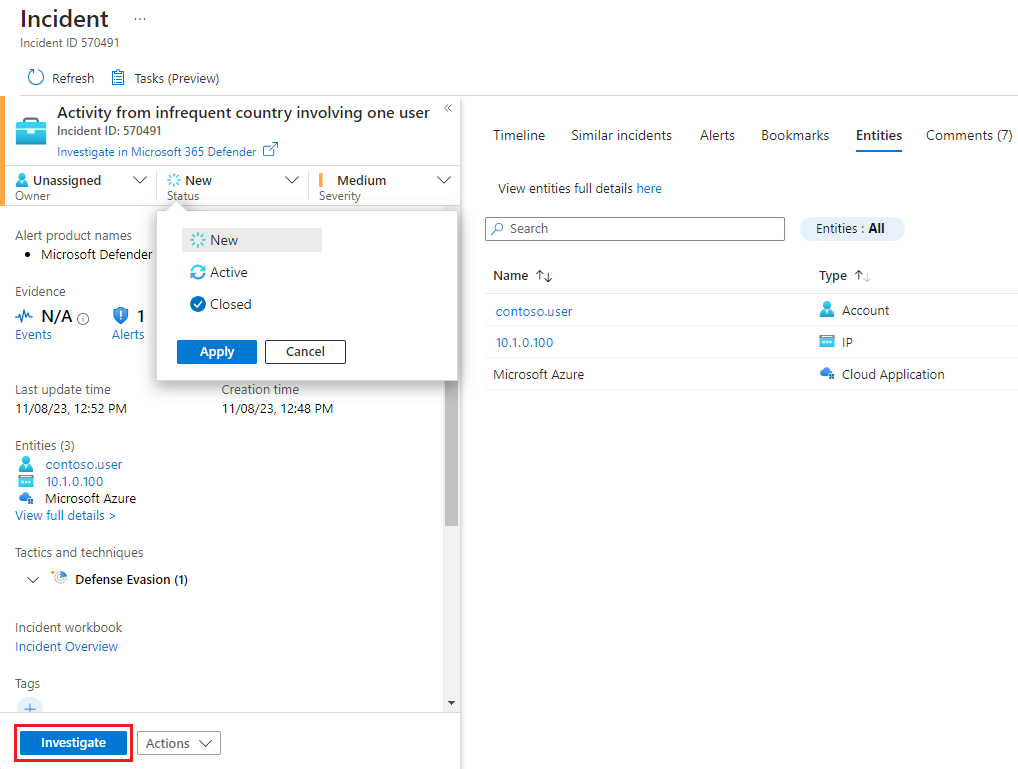

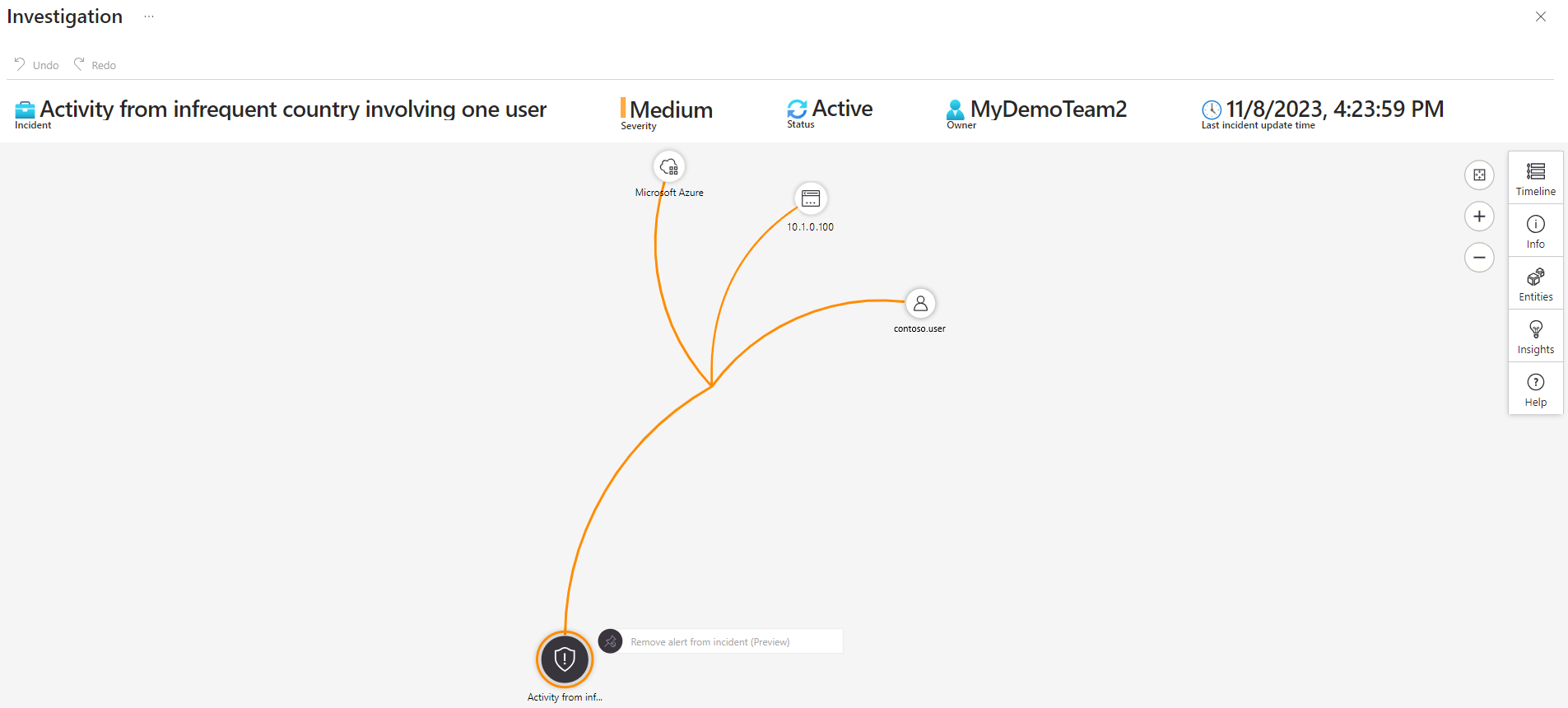

Aby zbadać zdarzenie, zaktualizuj jego stan z New do Active, przypisz go do właściciela i wybierz pozycję Zbadaj.

Mapa badania pomaga zrozumieć, co spowodowało zdarzenie i zakres, którego dotyczy problem. Możesz również użyć mapy, aby skorelować dane otaczające zdarzenie.

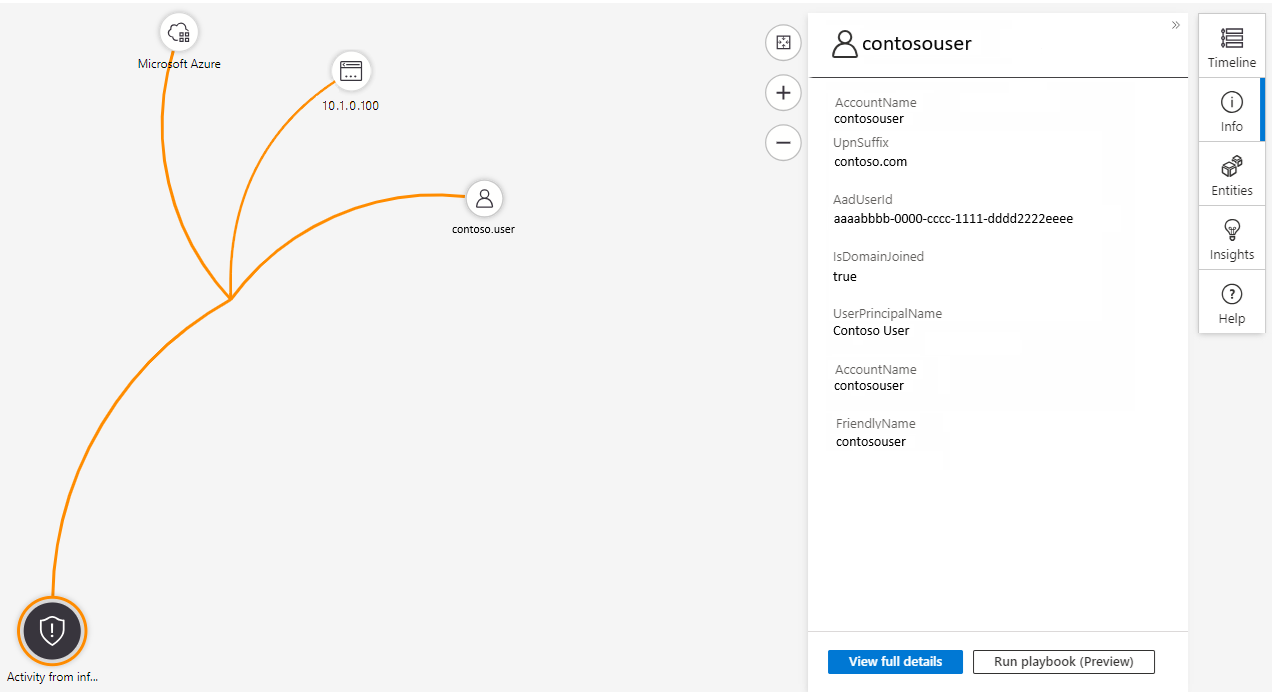

Mapa badania umożliwia przechodzenie do szczegółów zdarzenia. Wiele jednostek, w tym użytkowników, urządzeń i urządzeń, można zamapować na zdarzenie. Możesz na przykład uzyskać szczegółowe informacje o użytkowniku zidentyfikowanym w ramach zdarzenia.

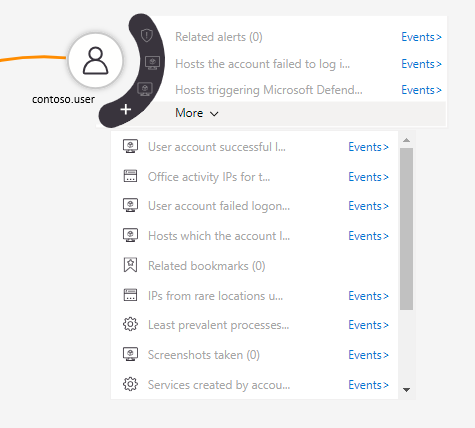

Po umieszczeniu wskaźnika myszy na jednostce zostanie wyświetlona lista zapytań eksploracji zaprojektowanych przez analityków zabezpieczeń i ekspertów firmy Microsoft. Zapytania eksploracyjne umożliwiają bardziej efektywne badanie.

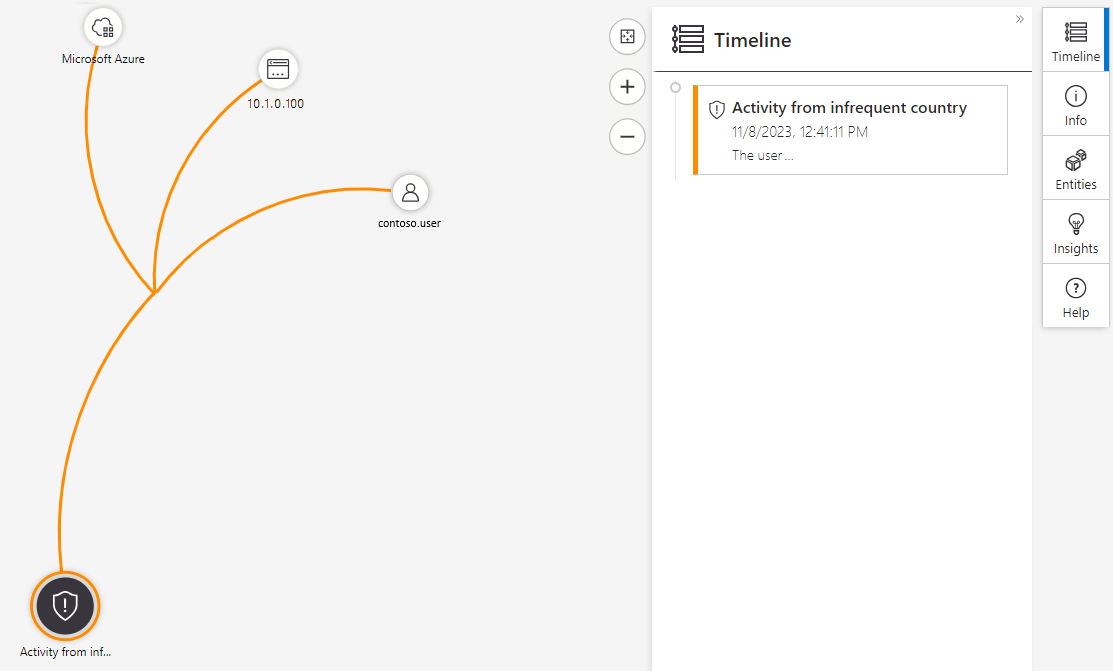

Mapa badania zawiera również oś czasu, która pomaga zrozumieć, które zdarzenie wystąpiło w określonym czasie. Funkcja osi czasu pozwala zidentyfikować potencjalną ścieżkę wybranego zdarzenia w czasie.