Integracja i adresowanie IP sieci

Aby zintegrować zasoby w sieci wirtualnej platformy Azure z zasobami w sieci lokalnej, należy wiedzieć, jak można połączyć te zasoby i jak konfigurować adresy IP.

Twoja firma produkcyjna chce przeprowadzić migrację bazy danych o krytycznym znaczeniu dla firmy do platformy Azure. Aplikacje klienckie na komputerach stacjonarnych, laptopach i urządzeniach przenośnych wymagają stałego dostępu do bazy danych, tak jakby pozostawała ona w sieci lokalnej. Chcesz przenieść serwer bazy danych bez wywierania wpływu na użytkowników.

W tej lekcji przyjrzysz się typowemu projektowi sieci lokalnej i porównasz go z typowym projektem sieci platformy Azure. Poznasz wymagania dotyczące adresowania IP podczas integrowania sieci platformy Azure z sieciami lokalnymi.

Lokalne adresowanie IP

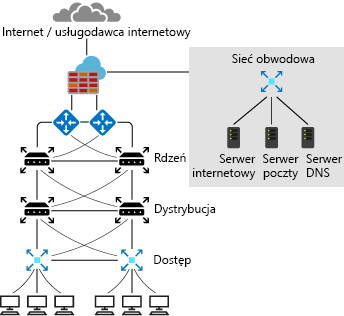

Typowy projekt sieci lokalnej obejmuje następujące składniki:

- Routery

- Zapory

- Switches (Układy samoczynnego załączania)

- Segmentacja sieci

Na powyższym diagramie przedstawiono uproszczoną wersję typowej sieci lokalnej. Na routerach mających połączenie z usługodawcą internetowym (ISP) masz publiczne adresy IP używane przez wychodzący ruch internetowy jako źródło. Te adresy są również używane dla ruchu przychodzącego w Internecie. Dostawca usług internetowych może wydać blok adresów IP do przypisania do urządzeń. Możesz też mieć własny blok publicznych adresów IP, które organizacja jest właścicielem i mechanizmami kontroli. Te adresy można przypisać do systemów, które mają być dostępne z Internetu, takich jak serwery internetowe.

Sieć obwodowa i strefa wewnętrzna mają prywatne adresy IP. W sieci obwodowej i strefie wewnętrznej adresy IP przypisane do tych urządzeń nie są dostępne przez Internet. Administrator ma pełną kontrolę nad przypisywaniem adresów IP, rozpoznawaniem nazw, ustawieniami zabezpieczeń i regułami zabezpieczeń. Istnieją trzy zakresy niezwiązanych adresów IP przeznaczonych dla sieci wewnętrznych, które nie będą wysyłane za pośrednictwem routerów internetowych:

- Od 10.0.0.0 do 10.255.255.255

- Od 172.16.0.0 do 172.31.255.255

- 192.168.0.0 do 192.168.255.255

Administrator może dodawać lub usuwać podsieci lokalne w celu uwzględnienia usług i urządzeń sieciowych. Liczba podsieci i adresów IP, które można mieć w sieci lokalnej, zależy od routingu międzydomenowego bez klas (CIDR) dla bloku adresów IP.

CIDR

Routing międzydomenowy klasy (CIDR) to metoda przydzielania adresów IP i routingu pakietów protokołu internetowego. CiDR umożliwia bardziej wydajne wykorzystanie przestrzeni adresów IP, umożliwiając tworzenie masek podsieci o zmiennej długości (VLSM), które mogą przydzielać adresy IP w bardziej szczegółowy i elastyczny sposób. Ta metoda pomaga zmniejszyć niezgodę adresów IP i poprawić skalowalność sieci. Notacja CIDR reprezentuje adres IP, po którym następuje ukośnik i liczba; 192.168.0.0/24. Liczba wskazuje długość maski podsieci.

Adresowanie IP platformy Azure

Sieci wirtualne platformy Azure używają prywatnych adresów IP. Zakresy prywatnych adresów IP są takie same jak w przypadku lokalnego adresowania IP. Podobnie jak w sieciach lokalnych, administrator ma pełną kontrolę nad przypisywaniem adresów IP, rozpoznawaniem nazw, ustawieniami zabezpieczeń i regułami zabezpieczeń w sieci wirtualnej platformy Azure. Administrator może dodawać lub usuwać podsieci w zależności od routingu CIDR dla bloku adresów IP.

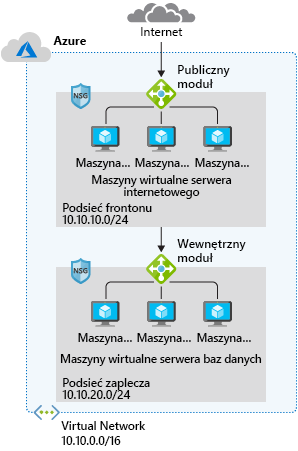

Typowy projekt sieci platformy Azure zwykle ma następujące składniki:

- Sieci wirtualne

- Podsieci

- Sieciowe grupy zabezpieczeń

- Zapory

- Moduły równoważenia obciążenia

Na platformie Azure projekt sieci ma funkcje i funkcje podobne do sieci lokalnej, ale struktura sieci jest inna. Sieć platformy Azure nie jest zgodna z typowym projektem sieci hierarchicznej w środowisku lokalnym. Sieć platformy Azure umożliwia skalowanie infrastruktury w górę i w dół na podstawie zapotrzebowania. Aprowizacja w sieci platformy Azure trwa kilka sekund. Nie ma urządzeń sprzętowych, takich jak routery lub przełączniki. Cała infrastruktura jest wirtualna i można podzielić ją na fragmenty, które odpowiadają twoim wymaganiom.

Na platformie Azure zazwyczaj implementujesz sieciową grupę zabezpieczeń i zaporę. Podsieci służą do izolowania usług frontonu, w tym serwerów internetowych i systemów nazw domen (DNS) oraz usług zaplecza, takich jak bazy danych i systemy magazynowania. Sieciowe grupy zabezpieczeń filtrują ruch wewnętrzny i zewnętrzny w warstwie sieci. Zapora ma bardziej rozbudowane możliwości filtrowania warstwy sieciowej i filtrowania warstwy aplikacji. Wdrożenie sieciowych grup zabezpieczeń i zapory zapewnia ulepszoną izolację zasobów dla architektury sieci zabezpieczonej.

Podstawowe właściwości sieci wirtualnych platformy Azure

Sieć wirtualna to Twoja sieć w chmurze. Sieć wirtualną można podzielić na wiele podsieci. Każda podsieć zawiera część przestrzeni adresowej IP przypisanej do sieci wirtualnej. Możesz dodawać, usuwać, rozszerzać lub zmniejszać podsieć, jeśli nie wdrożono w niej żadnych maszyn wirtualnych ani usług.

Domyślnie wszystkie podsieci w sieci wirtualnej platformy Azure mogą komunikować się między sobą. Możesz jednak użyć sieciowej grupy zabezpieczeń, aby zablokować komunikację między podsieciami. Jeśli chodzi o ustalanie rozmiaru, najmniejsza obsługiwana podsieć używa maski podsieci /29, a największa obsługiwana podsieć używa maski podsieci /2. Najmniejsza podsieć ma osiem adresów IP, a największa podsieć ma 1 073 741 824 adresy IP.

Integrowanie platformy Azure z sieciami lokalnymi

Przed rozpoczęciem integracji platformy Azure z sieciami lokalnymi należy zidentyfikować bieżący schemat prywatnych adresów IP używany przez sieć lokalną. Nie może być żadnego nakładania się adresów IP w sieciach połączonych.

Na przykład nie można używać adresu 192.168.0.0/16 w sieci lokalnej i używać adresu 192.168.10.0/24 w sieci wirtualnej platformy Azure. Oba te zakresy zawierają te same adresy IP, dzięki czemu ruch nie może być kierowany między nimi.

Jednak można mieć ten sam zakres klas dla wielu sieci. Można na przykład użyć przestrzeni adresowej 10.10.0.0/16 dla sieci lokalnej i przestrzeni adresowej 10.20.0.0/16 dla sieci platformy Azure, ponieważ nie nakładają się one na siebie.

Podczas planowania schematu adresów IP należy sprawdzić, czy nie nakładają się. W przypadku nakładania się adresów IP nie można zintegrować sieci lokalnej z siecią platformy Azure.