Zabezpieczanie sieci za pomocą usługi Azure Firewall Manager

Praca z usługą Azure Firewall Manager

Azure Firewall Manager to usługa do zarządzania zabezpieczeniami, która umożliwia centralne zarządzanie zasadami zabezpieczeń i trasami dla obwodów zabezpieczeń opartych na chmurze.

Usługa Azure Firewall Manager upraszcza proces centralnego definiowania reguł sieci i aplikacji na potrzeby filtrowania ruchu w wielu wystąpieniach usługi Azure Firewall. Możesz obejmować różne regiony i subskrypcje platformy Azure w architekturach piasty i szprych w celu zapewnienia ładu i ochrony ruchu.

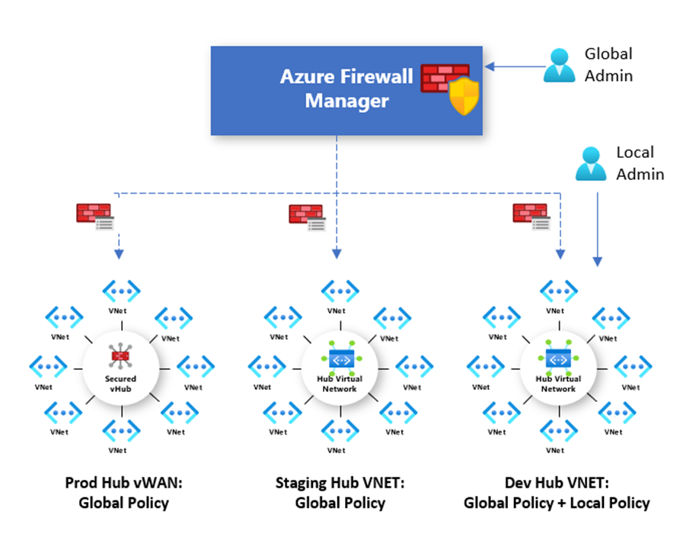

Jeśli zarządzasz wieloma zaporami, często trudno jest zachować zsynchronizowanie reguł zapory. Centralne zespoły IT potrzebują sposobu definiowania podstawowych zasad zapory i wymuszania ich w wielu jednostkach biznesowych. Jednocześnie zespoły DevOps chcą utworzyć własne lokalne zasady zapory pochodnej, które są implementowane w organizacjach. Usługa Azure Firewall Manager może pomóc rozwiązać te problemy.

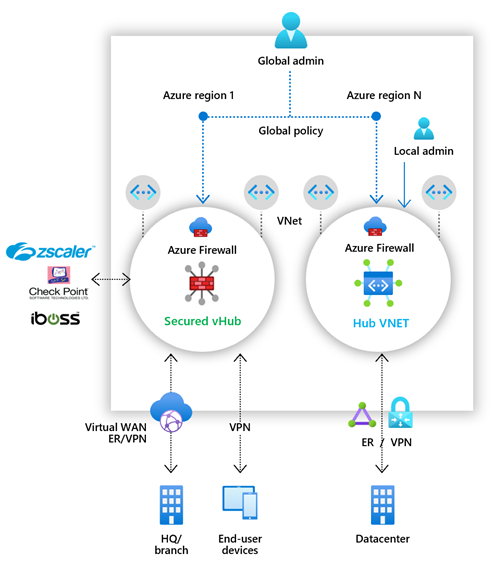

Usługa Firewall Manager może zapewnić zarządzanie zabezpieczeniami dla dwóch typów architektury sieci:

- Zabezpieczone koncentrator wirtualny. Ta nazwa jest podawana dowolnemu koncentratorowi usługi Azure Virtual WAN z skojarzonymi zasadami zabezpieczeń i routingu. Koncentrator usługi Azure Virtual WAN jest zarządzanym przez firmę Microsoft zasobem, który pozwala łatwo tworzyć architektury gwiazdy.

- Sieć wirtualna koncentratora. Ta nazwa nadana dowolnej standardowej sieci wirtualnej platformy Azure ze skojarzonymi zasadami zabezpieczeń. Standardowa sieć wirtualna platformy Azure to zasób, który samodzielnie tworzysz i zarządzasz. Sieci wirtualne będące szprychami, które zawierają serwery obciążeń i usługi. Zapory można również zarządzać w autonomicznych sieciach wirtualnych, które nie są równorzędne z żadną szprychą.

Funkcje usługi Azure Firewall Manager

Najważniejsze funkcje oferowane przez usługę Azure Firewall Manager to:

Centralne wdrożenie i konfiguracja usługi Azure Firewall. Można centralnie wdrażać i konfigurować wiele wystąpień usługi Azure Firewall obejmujących różne regiony i subskrypcje platformy Azure.

Zasady hierarchiczne (globalne i lokalne). Za pomocą usługi Azure Firewall Manager można centralnie zarządzać zasadami usługi Azure Firewall w wielu zabezpieczonych koncentratorach wirtualnych. Centralne zespoły IT mogą tworzyć globalne zasady zapory w celu wymuszania zasad zapory dla całej organizacji w zespołach. Lokalnie utworzone zasady zapory umożliwiają samoobsługowy model devOps w celu uzyskania lepszej elastyczności.

Zintegrowana z zabezpieczeniami jako usługą innych firm w celu zapewnienia zaawansowanych zabezpieczeń. Oprócz usługi Azure Firewall można zintegrować dostawców zabezpieczeń jako usługi innych firm, aby zapewnić dodatkową ochronę sieci dla sieci wirtualnej i połączeń internetowych gałęzi. Ta funkcja jest dostępna tylko w przypadku zabezpieczonych wdrożeń koncentratora wirtualnego.

Scentralizowane zarządzanie trasami. Możesz łatwo kierować ruch do zabezpieczonego centrum w celu filtrowania i rejestrowania bez konieczności ręcznego konfigurowania tras zdefiniowanych przez użytkownika (UDR) w sieciach wirtualnych szprych. Ta funkcja jest dostępna tylko w przypadku zabezpieczonych wdrożeń koncentratora wirtualnego.

Dostępność w danym regionie. Zasady usługi Azure Firewall można używać w różnych regionach. Można na przykład utworzyć zasady w regionie Zachodnie stany USA i nadal używać ich w regionie Wschodnie stany USA.

Plan ochrony przed atakami DDoS. Sieci wirtualne można skojarzyć z planem ochrony przed atakami DDoS w usłudze Azure Firewall Manager.

Zarządzanie zasadami zapory aplikacji internetowej. Możesz centralnie tworzyć i kojarzyć zasady zapory aplikacji internetowej (WAF) dla platform dostarczania aplikacji, w tym usług Azure Front Door i aplikacja systemu Azure Gateway.

Zasady usługi Azure Firewall Manager

Zasady zapory to zasób platformy Azure zawierający kolekcje reguł translatora adresów sieciowych, sieci i aplikacji oraz ustawienia analizy zagrożeń. Jest to zasób globalny, który może być używany w wielu wystąpieniach usługi Azure Firewall w zabezpieczonych koncentratorach wirtualnych i sieciach wirtualnych koncentratora. Nowe zasady można tworzyć od podstaw lub dziedziczyć z istniejących zasad. Dziedziczenie umożliwia metodyce DevOps tworzenie lokalnych zasad zapory na podstawie zasad podstawowych z uprawnieniami organizacji. Zasady działają w różnych regionach i subskrypcjach.

Możesz utworzyć zasady zapory i skojarzenia z usługą Azure Firewall Manager. Można jednak również tworzyć zasady i zarządzać nimi przy użyciu interfejsu API REST, szablonów, programu Azure PowerShell i interfejsu wiersza polecenia platformy Azure. Po utworzeniu zasad można skojarzyć je z zaporą w koncentratorze wirtualnej sieci WAN, dzięki czemu jest zabezpieczonym koncentratorem wirtualnym i/lub skojarzyć je z zaporą w standardowej sieci wirtualnej platformy Azure, co czyni ją siecią wirtualną koncentratora.

Wdrażanie usługi Azure Firewall Manager dla sieci wirtualnych koncentratora

Zalecanym procesem wdrażania sieci wirtualnych usługi Azure Firewall Manager for Hub jest:

Utwórz zasady zapory. Możesz utworzyć nowe zasady, utworzyć zasady podstawowe i dostosować zasady lokalne lub zaimportować reguły z istniejącej usługi Azure Firewall. Upewnij się, że usunięto reguły NAT z zasad, które powinny być stosowane w wielu zaporach.

Tworzenie architektury piasty i szprych. Albo przez utworzenie sieci wirtualnej koncentratora przy użyciu usługi Azure Firewall Manager i komunikacji równorzędnej sieci wirtualnych będącej szprychą. Możesz też utworzyć sieć wirtualną i dodać połączenia sieci wirtualnej oraz sieci wirtualne będące szprychami komunikacji równorzędnej do komunikacji równorzędnej.

Wybierz dostawców zabezpieczeń i skojarz zasady zapory. Obecnie tylko usługa Azure Firewall jest obsługiwanym dostawcą. Utwórz sieć wirtualną koncentratora lub przekonwertuj istniejącą sieć wirtualną na sieć wirtualną koncentratora. Istnieje możliwość przekonwertowania wielu sieci wirtualnych.

Skonfiguruj trasy zdefiniowane przez użytkownika, aby kierować ruch do zapory sieci wirtualnej koncentratora.

Wdrażanie usługi Azure Firewall Manager dla zabezpieczonych koncentratorów wirtualnych

Zalecany proces wdrażania usługi Azure Firewall Manager dla zabezpieczonych koncentratorów wirtualnych jest następujący:

Utwórz architekturę piasty i szprych. Utwórz zabezpieczony koncentrator wirtualny przy użyciu usługi Azure Firewall Manager i dodaj połączenia sieci wirtualnej. Możesz też utworzyć koncentrator usługi Virtual WAN i dodać połączenia sieci wirtualnej.

Wybierz dostawców zabezpieczeń. Utwórz zabezpieczone koncentrator wirtualny lub przekonwertuj istniejące koncentrator usługi Virtual WAN na bezpieczne koncentratorze wirtualne.

Utwórz zasady zapory i skojarz je z centrum. Dotyczy tylko wtedy, gdy używasz usługi Azure Firewall. Zasady zabezpieczeń jako usługi innych firm są konfigurowane za pośrednictwem środowiska zarządzania partnerami.

Skonfiguruj ustawienia trasy, aby kierować ruch do zabezpieczonego koncentratora wirtualnego. Możesz łatwo kierować ruch do zabezpieczonego centrum w celu filtrowania i rejestrowania bez tras zdefiniowanych przez użytkownika (UDR) w sieciach wirtualnych szprych przy użyciu strony Zabezpieczone ustawienie trasy koncentratora wirtualnego.

Uwaga

Nie można mieć więcej niż jednego koncentratora na wirtualną sieć WAN na region, jednak możesz dodać wiele wirtualnych sieci WAN w regionie, aby to osiągnąć. Połączenia sieci wirtualnej koncentratora muszą znajdować się w tym samym regionie co centrum.