Uzyskiwanie zaleceń dotyczących zabezpieczeń sieci za pomocą Microsoft Defender dla Chmury

Zabezpieczenia sieci obejmują różne technologie, urządzenia i procesy. Zabezpieczenia zapewniają zestaw reguł i konfiguracji przeznaczonych do ochrony integralności, poufności i dostępności sieci komputerowych i danych. Każda organizacja, niezależnie od wielkości, branży lub infrastruktury, wymaga stopnia rozwiązań zabezpieczeń sieci. Te rozwiązania chronią przed coraz większym ryzykiem ataków.

Bezpieczeństwo sieci

Zabezpieczenia sieciowe obejmują mechanizmy kontroli zabezpieczania i ochrony sieci platformy Azure. Te kontrolki obejmują zabezpieczanie sieci wirtualnych, ustanawianie połączeń prywatnych, zapobieganie i ograniczanie ataków zewnętrznych oraz zabezpieczanie systemu DNS. Pełny opis mechanizmów kontroli zabezpieczeń sieci można znaleźć w artykule Security Control V3: Network Security on Microsoft Learn (Zabezpieczenia sieci w środowisku Microsoft Learn).

NS-1: Ustanawianie granic segmentacji sieci

Zasada zabezpieczeń. Upewnij się, że wdrożenie sieci wirtualnej jest zgodne ze strategią segmentacji przedsiębiorstwa. Każde obciążenie, które wiąże się z większym ryzykiem dla organizacji, powinno znajdować się w izolowanych sieciach wirtualnych.

NS-2: Zabezpieczanie usług w chmurze za pomocą kontrolek sieci

Zasada zabezpieczeń. Zabezpieczanie usług w chmurze przez ustanowienie prywatnego punktu dostępu dla zasobów. Należy również wyłączyć lub ograniczyć dostęp z sieci publicznej, jeśli to możliwe.

NS-3: Wdrażanie zapory na brzegu sieci przedsiębiorstwa

Zasada zabezpieczeń. Wdróż zaporę, aby przeprowadzić zaawansowane filtrowanie ruchu sieciowego do i z sieci zewnętrznych. Za pomocą zapór między segmentami wewnętrznymi można również obsługiwać strategię segmentacji. W razie potrzeby użyj tras niestandardowych dla podsieci, aby zastąpić trasę systemową. Ta metoda wymusza, aby ruch sieciowy przechodził przez urządzenie sieciowe w celu kontroli zabezpieczeń.

NS-4: Wdrażanie systemów wykrywania włamań/zapobiegania włamaniom (IDS/IPS)

Zasada zabezpieczeń. Użyj systemów wykrywania nieautoryzowanego dostępu do sieci i zapobiegania włamaniom (IDS/IPS), aby sprawdzić sieć i ładunek ruchu do lub z obciążenia. Upewnij się, że usługa IDS/IPS jest zawsze dostrojona, aby zapewnić rozwiązanie alerty wysokiej jakości.

NS-5: Wdrażanie ochrony przed atakami DDOS

Zasada zabezpieczeń. Wdróż ochronę przed rozproszoną odmową usługi (DDoS), aby chronić sieć i aplikacje przed atakami.

NS-6: Wdrażanie zapory aplikacji internetowej

Zasada zabezpieczeń. Wdróż zaporę aplikacji internetowej i skonfiguruj odpowiednie reguły w celu ochrony aplikacji internetowych i interfejsów API przed atakami specyficznymi dla aplikacji.

NS-7: Uproszczenie konfiguracji zabezpieczeń sieci

Zasada zabezpieczeń. Podczas zarządzania złożonym środowiskiem sieciowym użyj narzędzi, aby uprościć, scentralizować i ulepszyć zarządzanie zabezpieczeniami sieci.

NS-8: Wykrywanie i wyłączanie niezabezpieczonych usług i protokołów

Zasada zabezpieczeń. Wykrywanie i wyłączanie niezabezpieczonych usług i protokołów w warstwie systemu operacyjnego, aplikacji lub pakietu oprogramowania. Wdróż mechanizmy kontroli wyrównywającej, jeśli wyłączenie niezabezpieczonych usług i protokołów nie jest możliwe.

NS-9: Łączenie sieci lokalnej lub chmurowej prywatnie

Zasada zabezpieczeń. Używaj połączeń prywatnych do bezpiecznej komunikacji między różnymi sieciami, takimi jak centra danych dostawcy usług w chmurze i infrastruktura lokalna w środowisku kolokacji.

NS-10: Zapewnianie zabezpieczeń systemu nazw domen (DNS)

Zasada zabezpieczeń. Upewnij się, że konfiguracja zabezpieczeń systemu nazw domen (DNS) chroni przed znanymi zagrożeniami.

Korzystanie z Microsoft Defender dla Chmury na potrzeby zgodności z przepisami

Usługa Microsoft Defender dla Chmury usprawnia proces spełniania wymagań dotyczących zgodności z przepisami dzięki możliwości korzystania z pulpitu nawigacyjnego Zgodność z przepisami.

Pulpit nawigacyjny zgodności z przepisami pokazuje stan wszystkich ocen w danym środowisku dla wybranych standardów i przepisów. W miarę podejmowania działań na temat zaleceń i zmniejszania czynników ryzyka w danym środowisku poziom zgodności zwiększa się.

Pulpit nawigacyjny zgodności z przepisami

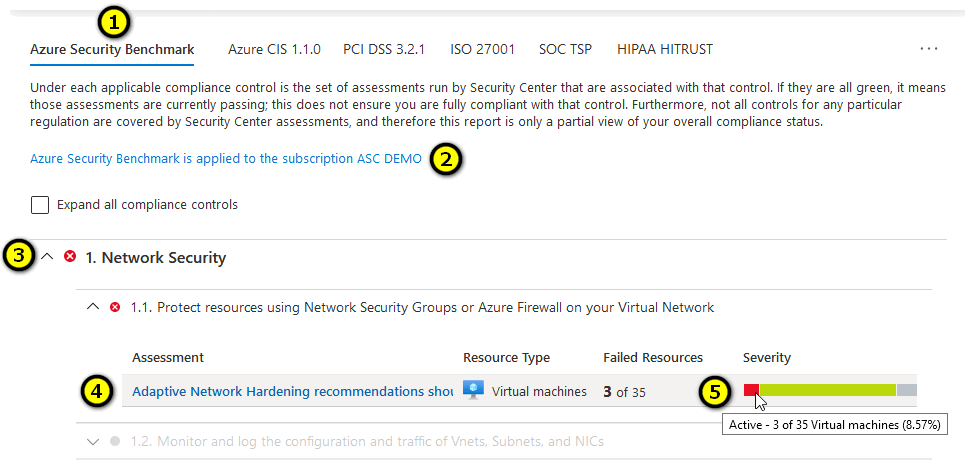

Na pulpicie nawigacyjnym przedstawiono przegląd stanu zgodności z zestawem obsługiwanych przepisów dotyczących zgodności. Możesz wyświetlić ogólny wynik zgodności oraz liczbę ocen zakończonych niepowodzeniem i zakończonych niepowodzeniem skojarzonych z każdym standardem.

Mechanizmy kontroli zgodności

- Subskrypcje, dla których jest stosowany standard.

- Lista wszystkich kontrolek dla tego standardu.

- Wyświetl szczegóły przekazywania i niepowodzeń ocen skojarzonych z tą kontrolką.

- Liczba zasobów, których dotyczy problem.

- Ważność alertu.

Niektóre kontrolki są wyszarywane. Te kontrolki nie mają żadnych Microsoft Defender dla Chmury ocen. Sprawdź ich wymagania i oceń je w twoim środowisku. Niektóre z tych kontrolek mogą być związane z procesem, a nie techniczne.

Eksplorowanie szczegółów zgodności z określonym standardem

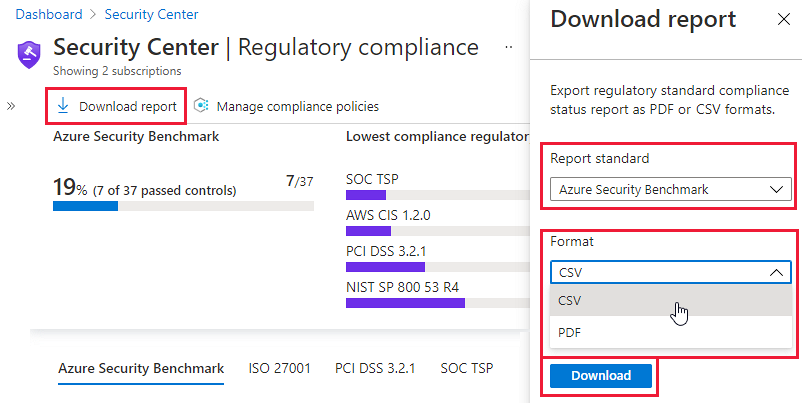

Aby wygenerować raport PDF z podsumowaniem bieżącego stanu zgodności dla określonego standardu, wybierz pozycję Pobierz raport.

Raport zawiera ogólne podsumowanie stanu zgodności dla wybranego standardu na podstawie Microsoft Defender dla Chmury danych oceny. Raport jest zorganizowany zgodnie z mechanizmami kontroli tego standardu. Raport może być udostępniany odpowiednim uczestnikom projektu i może dostarczyć dowody audytorom wewnętrznym i zewnętrznym.

Alerty w Microsoft Defender dla Chmury

Microsoft Defender dla Chmury automatycznie zbiera, analizuje i integruje dane dziennika z zasobów platformy Azure. Lista priorytetowych alertów zabezpieczeń jest wyświetlana w Microsoft Defender dla Chmury wraz z informacjami potrzebnymi do szybkiego zbadania problemu i kroków, które należy wykonać w celu rozwiązania ataku.

Zarządzanie alertami zabezpieczeń

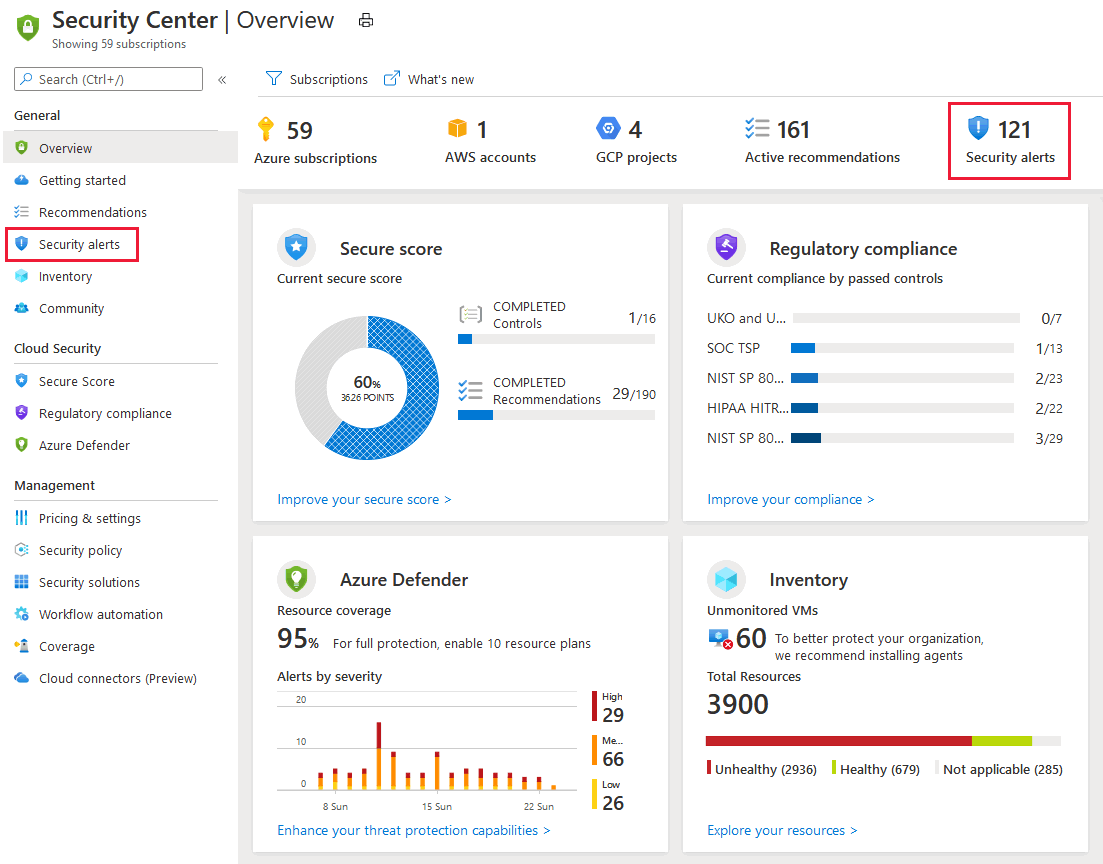

Na stronie przeglądu Microsoft Defender dla Chmury jest wyświetlany kafelek Alerty zabezpieczeń w górnej części strony i jako link z paska bocznego.

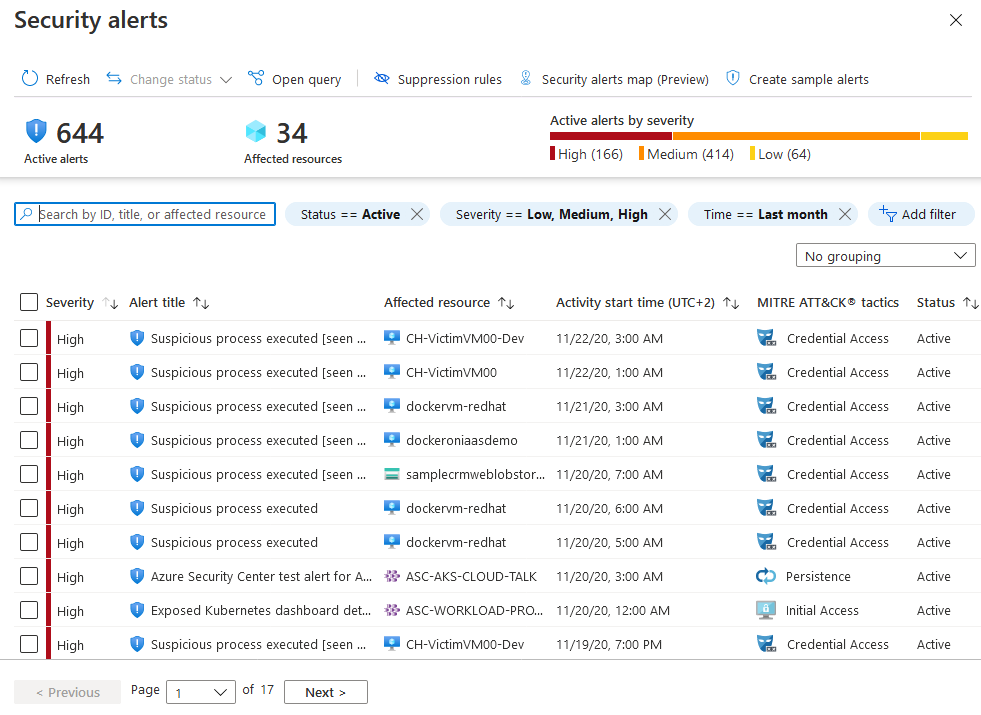

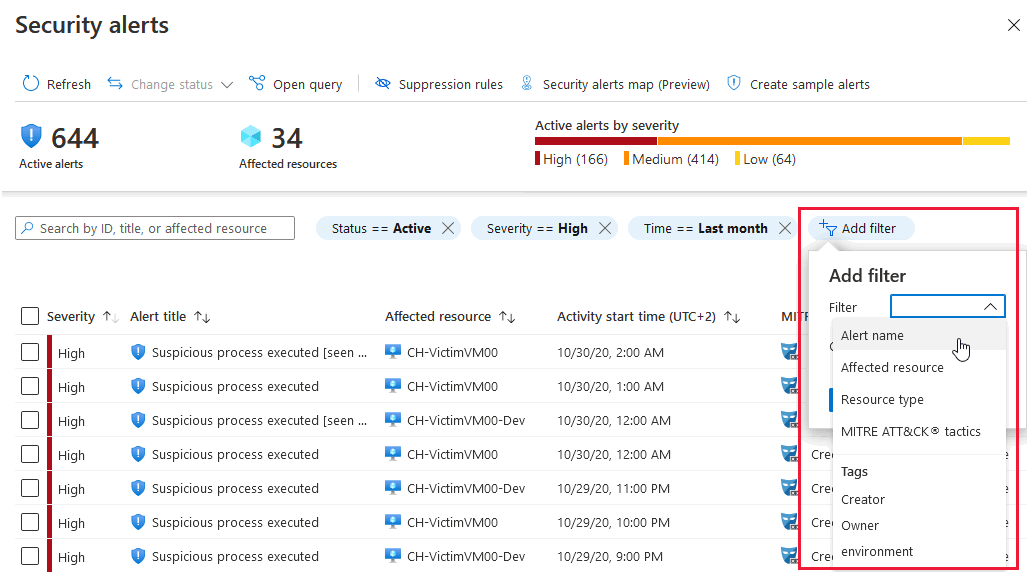

Na stronie Alerty zabezpieczeń są wyświetlane aktywne alerty. Listę można sortować według ważności, tytułu alertu, zasobu, którego dotyczy problem, czasu rozpoczęcia działania. TAKTYKA ATAKU MITRE i stan.

Aby filtrować listę alertów, wybierz dowolny z odpowiednich filtrów.

Lista zostanie zaktualizowana zgodnie z opcjami filtrowania. Filtrowanie może być przydatne. Na przykład możesz chcieć rozwiązać alerty zabezpieczeń, które wystąpiły w ciągu ostatnich 24 godzin, ponieważ badasz potencjalne naruszenie w systemie.

Odpowiadanie na alerty zabezpieczeń

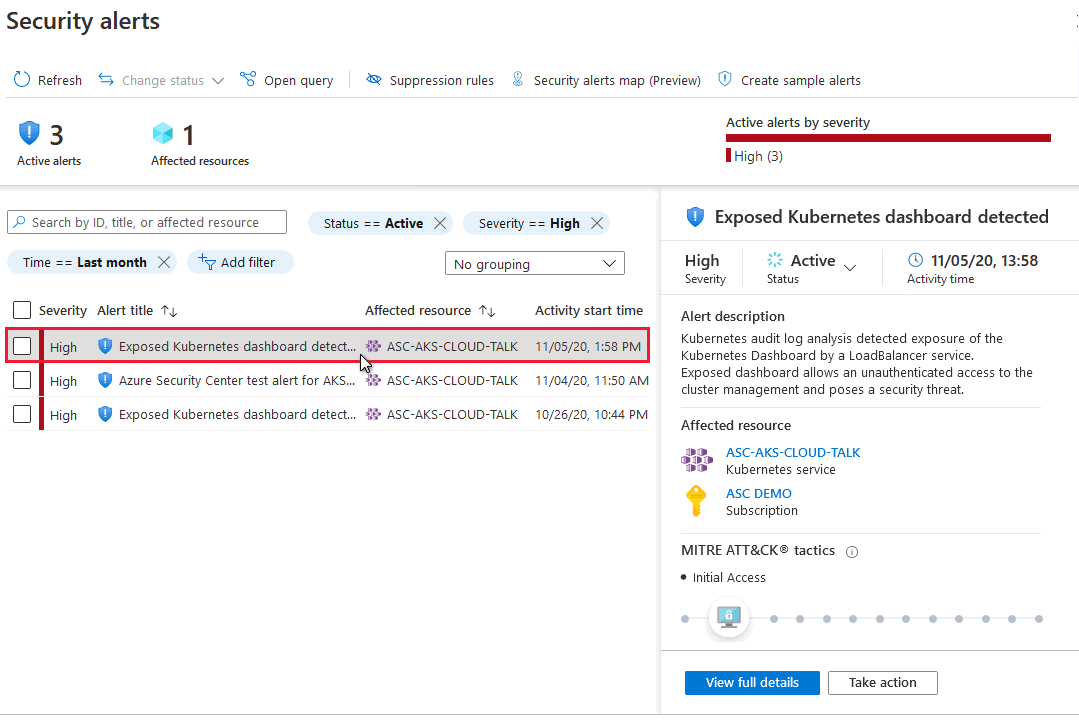

Z listy Alerty zabezpieczeń wybierz alert. Zostanie otwarte okienko boczne z opisem alertu i wszystkimi zasobami, których dotyczy problem.

Aby wyświetlić pełne szczegóły, zostaną wyświetlone dalsze informacje.

W lewym okienku strony alertu zabezpieczeń są wyświetlane ogólne informacje dotyczące alertu zabezpieczeń: tytuł, ważność, stan, czas działania, opis podejrzanej aktywności i zasób, którego dotyczy problem. Użyj tagów zasobów, aby określić kontekst organizacyjny zasobu.

W okienku po prawej stronie znajduje się karta Szczegóły alertu zawierająca dalsze szczegóły alertu, które ułatwiają badanie problemu: adresy IP, pliki, procesy i inne.

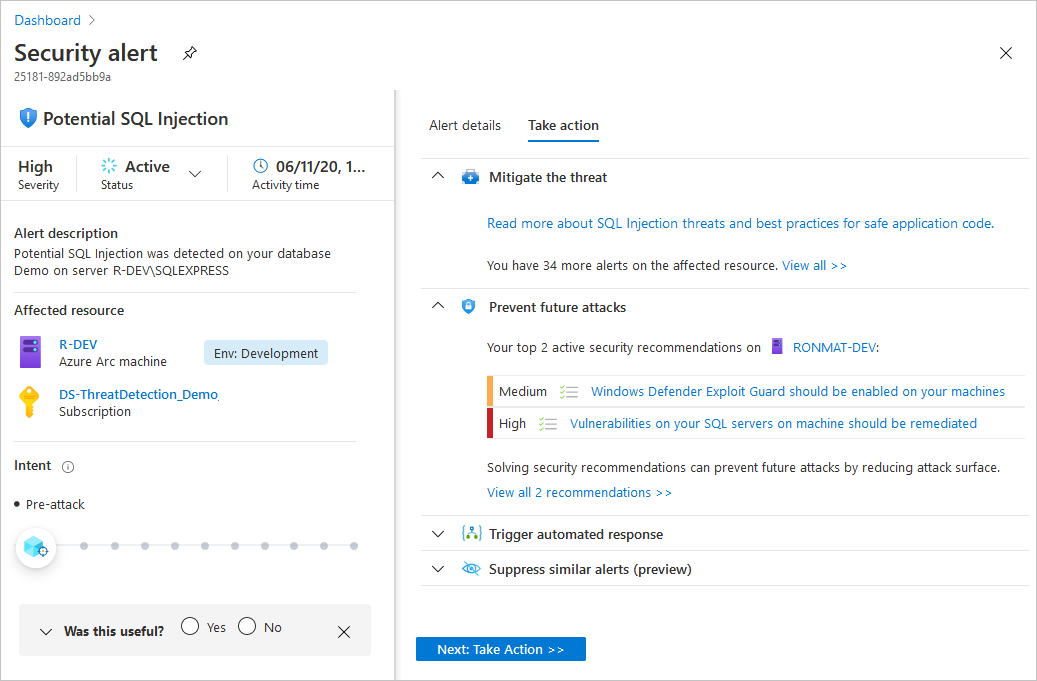

W okienku po prawej stronie znajduje się również karta Wykonaj akcję. Użyj tej karty, aby podjąć dalsze działania dotyczące alertu zabezpieczeń. Akcje, takie jak:

- Eliminowanie zagrożenia. Zawiera ręczne kroki korygowania dla tego alertu zabezpieczeń.

- Zapobieganie przyszłym atakom. Udostępnia zalecenia dotyczące zabezpieczeń, które pomagają zmniejszyć obszar ataków, zwiększyć poziom zabezpieczeń, a tym samym zapobiec przyszłym atakom.

- Wyzwalaj automatyczną odpowiedź. Udostępnia opcję wyzwalania aplikacji logiki jako odpowiedzi na ten alert zabezpieczeń.

- Pomijanie podobnych alertów. Udostępnia opcję pomijania przyszłych alertów o podobnych cechach, jeśli alert nie jest odpowiedni dla twojej organizacji.